도메인 SSL 인증서 신청 및 사용 방법

현대 웹 개발에서, 웹사이트를 HTTPS(SSL/TLS 인증서로 보호)를 통해 제공하는 것은 점점 더 중요해지고 있습니다. 이는 로컬 개발 환경에서도 마찬가지입니다. ServBay는 SSL 인증서를 손쉽게 관리하고 적용할 수 있는 기능을 제공하여, 프로덕션 환경을 시뮬레이션하고 보안 기능을 테스트하며, 원활한 로컬 개발을 도와줍니다.

이 문서는 ServBay에서 SSL/TLS 인증서를 신청, 할당, 관리하는 방법을 안내합니다.

도메인 SSL/TLS 인증서란?

SSL/TLS 인증서는 서버의 신원을 검증하고, 클라이언트(브라우저 등)와 서버 간의 데이터 전송을 암호화하는 디지털 인증서입니다. SSL 인증서를 설치하면 사이트 주소가 http://에서 https://로 바뀌고, 브라우저 주소창에 자물쇠 아이콘이 표시되어 연결이 암호화되어 안전함을 나타냅니다.

로컬 개발에서 HTTPS가 필요한 이유

- 프로덕션 환경과 동일하게 구성: 많은 프로덕션 환경에서는 HTTPS 사용이 필수입니다. 로컬에서도 HTTPS로 개발하면 프로덕션 환경과 유사하게 테스트할 수 있어, 배포 시 예기치 않은 문제를 줄일 수 있습니다.

- 보안 기능 테스트: Service Workers, Web Authentication, Geolocation API와 같은 최신 브라우저 기능들은 HTTPS 환경에서만 동작합니다. 로컬에서 HTTPS를 사용하면 이 기능들을 쉽게 테스트할 수 있습니다.

- 혼합 콘텐츠 경고 사전 방지: 사이트가 HTTPS로 운영되면서 HTTP 소스(이미지, 스크립트, CSS 등)를 불러오면 브라우저가 혼합 콘텐츠 경고를 표시합니다. 로컬에서 HTTPS를 사용하면 이러한 문제를 미리 발견하고 수정할 수 있습니다.

- HTTP/2 및 QUIC 지원: 이러한 최신 프로토콜은 대개 HTTPS 연결이 필요합니다.

ServBay를 통한 SSL 인증서 신청

ServBay는 SSL 인증서를 신청하는 두 가지 주요 방식을 지원합니다: ServBay 자체 CA(Certificate Authority)로부터 로컬 신뢰 인증서 발급, 그리고 ACME 프로토콜(예: Let's Encrypt)을 통한 공인 신뢰 인증서 신청입니다.

사전 준비사항

- ServBay가 설치되어 실행 중이어야 합니다.

- ServBay에서 인증서를 적용할 웹사이트가 생성 및 설정되어 있어야 합니다.

- ACME를 통한 공인 신뢰 인증서 신청의 경우 DNS 검증 방식이 필요합니다.

단계: SSL 인증서 관리 패널 진입

ServBay 애플리케이션 사이드바에서 "SSL Certificates"를 클릭해 인증서 관리 화면으로 이동합니다.

방법 1: ServBay CA를 이용한 로컬 신뢰 인증서 발급

ServBay CA는 ServBay 내장 인증기관입니다. ServBay CA로 발급된 인증서는 ServBay CA를 신뢰하도록 설정된 기기에서만 유효합니다. 이는 로컬 개발 환경에서 적합하며, 개발 기기에서 ServBay CA를 쉽게 신뢰 설정할 수 있습니다.

- 추가 버튼 클릭: "SSL Certificates" 화면 우측 상단의 "+" 버튼을 클릭합니다.

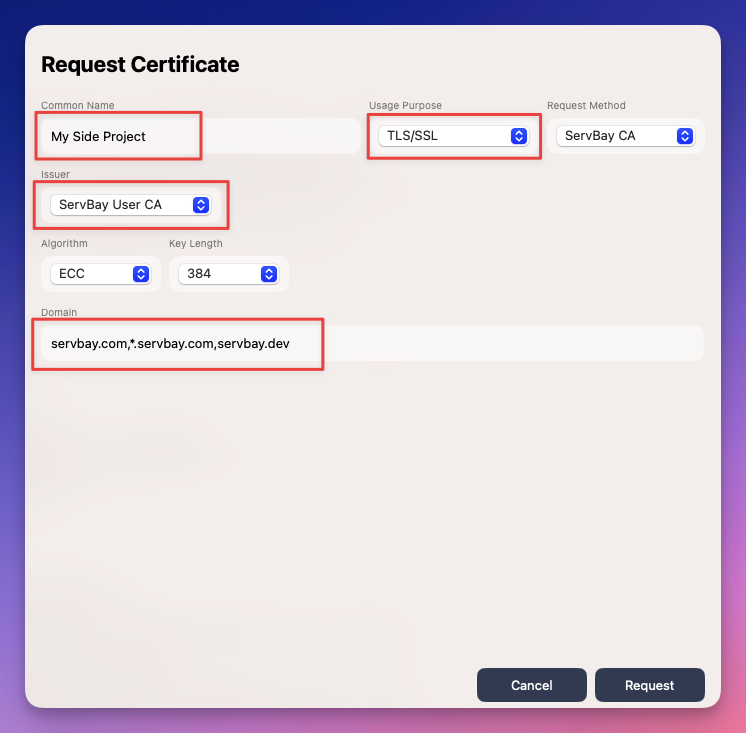

- 인증서 정보 입력: "Request Certificate" 화면에서 다음을 입력합니다:

- Common Name (일반 이름): 인증서를 식별하기 위한 설명용 이름(예:

ServBay Demo Website Cert) - Usage Purpose (용도): 보통

TLS/SSL선택 - Request Method (신청 방법):

ServBay CA선택 - Issuer (발급자):

ServBay User CA선택. ServBay는 로컬 인증서 발급을 위한 사용자 수준 CA를 제공합니다. - Algorithm (알고리즘): 최신이자 효율적인

ECC권장. 구형 시스템 호환이 필요하면RSA선택 가능 - Key Length (키 길이): ECC는

384, RSA는2048혹은4096권장(길수록 보안이 높으나 연산 부담 증가) - Domain (도메인): 【중요】 보호가 필요한 도메인 목록 입력, 인증서의 Subject Alternative Names(SANs) 필드에 추가됩니다. 로컬 개발용 도메인:

.servbay.demo(예:servbay.demo,myproject.servbay.demo) 또는 hosts 파일/ServBay에서 설정한 기타 도메인. 와일드카드(*.servbay.demo) 지원, 여러 도메인은 콤마(,)로 구분

- Common Name (일반 이름): 인증서를 식별하기 위한 설명용 이름(예:

- "Request" 버튼 클릭: 정보 확인 후 하단 "Request" 버튼 클릭

ServBay는 즉시 ServBay User CA로 인증서를 발급하여 목록에 추가합니다.

(이미지는 ServBay CA 신청 화면 예시)

(이미지는 ServBay CA 신청 화면 예시)

ServBay User CA는 어떻게 신뢰하나요?

브라우저나 관련 애플리케이션이 ServBay CA가 발급한 인증서를 신뢰하려면, 운영체제에 ServBay User CA 루트 인증서를 설치하고 신뢰 설정해야 합니다. ServBay는 보통 설치 시 자동으로 이 CA를 등록하며, 또는 ServBay의 설정에서 수동 설치 옵션을 확인할 수 있습니다. CA를 신뢰하면 .servbay.demo 등 ServBay CA로 발급한 인증서 사용 시 '신뢰할 수 없음' 경고가 나타나지 않습니다.

방법 2: ACME (Let's Encrypt)로 공인 신뢰 인증서 신청

ACME(자동 인증서 관리 환경, Automated Certificate Management Environment)는 Let's Encrypt와 같은 공인 CA와 연동해, 무료 공인 SSL 인증서를 자동으로 신청·관리하는 프로토콜입니다. 이 방식으로 받은 인증서는 모든 주요 브라우저와 기기가 기본적으로 신뢰합니다.

- 추가 버튼 클릭: "SSL Certificates" 화면 우측 상단의 "+" 버튼을 클릭합니다.

- 인증서 정보 입력: "Request Certificate" 화면에서 다음을 입력합니다:

- Common Name (일반 이름): 설명용 이름 입력

- Usage Purpose (용도):

TLS/SSL선택 - Request Method (신청 방법):

ACME선택 - Issuer (발급자):

Let's Encrypt,ZeroSSL, 또는Google Trust Services선택(ServBay가 공인 CA와 연동) - Algorithm (알고리즘):

ECC권장 - Key Length (키 길이): 원하는 키 길이 선택

- Domain (도메인): 【중요】 공인 인증서를 받고자 하는 공인 도메인 목록 입력(해당 도메인 소유권 필요, 여러 도메인 콤마로 구분, 와일드카드 지원(와일드카드 신청은 보통 DNS 인증 필요))

- Email (이메일): 유효한 이메일 주소 입력(ACME 필수, 만료 알림 등 중요 정보 수신용)

- DNS Provider (DNS 제공업체): 도메인의 DNS 서비스 업체 선택(DNS 레코드 자동 추가·소유권 검증 및 인증서 발급용)

- "Request" 버튼 클릭: 정보 확인 후 하단 "Request" 버튼 클릭

ServBay는 선택한 CA와 ACME 과정을 진행하여 도메인 소유권 인증 및 인증서 신청을 처리합니다. 검증 방식, 네트워크 상황에 따라 시간이 다소 소요될 수 있습니다. 신청 성공 시 인증서는 목록에 추가됩니다.

ACME 인증서 자동 갱신

ACME로 발급받은 인증서는 대개 유효기간이 짧습니다(Let's Encrypt의 경우 90일). ServBay는 이러한 인증서의 자동 갱신을 관리해 만료 전에 갱신되도록 하므로 별도의 수동 작업이 필요 없습니다.

인증서 할당 및 사용

SSL 인증서를 신청한 후, 이를 ServBay 관리 웹사이트에 할당해 HTTPS 접속을 활성화해야 합니다.

- 웹사이트 관리 진입: ServBay 사이드바에서 "Websites" 클릭

- 대상 웹사이트 편집: 인증서를 적용할 웹사이트 클릭

- SSL 설정: 사이트 설정 화면에서 SSL/HTTPS 관련 옵션 찾기

- HTTPS 활성화 및 인증서 선택: HTTPS 옵션을 활성화하고(ACME 인증서라면) 방금 신청한 인증서를 드롭다운 리스트에서 선택. 리스트에는 인증서의 일반 이름과 도메인 정보가 표시됩니다.

- 설정 저장: 사이트 설정 저장

저장 후 ServBay는 관련 웹서버(Caddy, Apache, Nginx 등) 설정을 자동 새로고침해 SSL 인증서를 활성화합니다. 이제 https://도메인으로 웹사이트에 접속할 수 있습니다.

인증서 관리

"SSL Certificates" 패널에서 받은 인증서를 관리할 수 있습니다.

인증서 갱신

- ServBay CA 인증서: ServBay CA 인증서는 유효기간이 대개 800일로 길기 때문에, 만료가 가까워지면 인증서 리스트에서 갱신 버튼(새로고침 또는 순환 아이콘)을 클릭해 수동 연장할 수 있습니다. 갱신 시 유효기간이 현재일 + 800일로 연장됩니다.

- ACME 인증서: ACME 인증서(Let's Encrypt 등)는 ServBay가 자동 갱신을 관리하므로 별도의 수동 작업이 필요 없습니다.

인증서 내보내기

신청한 SSL 인증서를 내보내는 것이 필요할 수 있습니다(예: 동일 ServBay CA 인증서를 신뢰하는 다른 기기나 서비스에서 사용 시).

- SSL 인증서 관리 패널 진입

- 내보낼 인증서 선택

- 작업 버튼 클릭: 인증서 우측의 내보내기 아이콘(보통 오른쪽 화살표➡️) 클릭

- 저장 위치 선택: 파일 저장 다이얼로그에서 내보낼 인증서 저장 경로 지정

- 인증서 배포: 내보낸 인증서는 일반적으로 ZIP 파일로 제공되며, 인증서 파일(

.crt또는.cer), 개인키 파일(.key), 관련 CA 체인 파일을 포함합니다. 필요에 따라 해당 파일들을 배포·설치할 수 있습니다.

인증서 삭제

더 이상 필요 없는 인증서는 삭제할 수 있습니다.

- SSL 인증서 관리 패널 진입

- 삭제할 인증서 선택

- 작업 버튼 클릭: 인증서 우측의 삭제 아이콘(보통 휴지통)

- 삭제 확인: 확인 대화창에서 삭제를 최종 확인. 주의: 삭제는 되돌릴 수 없는 작업입니다. 인증서가 사용 중인 사이트가 있다면 다른 인증서로 교체하거나 HTTPS를 비활성화해야 하며, 그렇지 않으면 사이트 접속이 불가능할 수 있습니다.

자주 묻는 질문 (FAQ)

Q: ServBay CA 인증서로 발급받았는데, 브라우저가 '신뢰할 수 없음' 경고를 표시합니다. 왜 그런가요?

A: ServBay CA 인증서는 운영체제나 브라우저에서 기본적으로 신뢰하지 않습니다. 개발 기기에 ServBay User CA 루트 인증서를 설치·신뢰 설정해야 합니다. ServBay 설정 또는 공식 문서에서 설치 방법을 확인하세요.

Q: ACME (Let's Encrypt) 인증서 신청이 실패했습니다. 어떻게 해야 하나요?

A: ACME 신청 실패는 도메인 인증 실패가 주 원인입니다.

dns-01인증을 사용하는 경우, 도메인 등록업체 또는 DNS 서비스에서 올바른 TXT 레코드를 추가했고 완전히 적용(프로퍼게이션)되었는지 확인하세요(DNS 적용에는 다소 시간이 필요함). ServBay 로그에서 상세한 오류 원인을 파악할 수 있습니다.

Q: ServBay에서 여러 도메인에 대해 하나의 인증서를 신청할 수 있나요?

A: 네, 인증서 신청 시 "Domain" 필드에 여러 도메인을 콤마로 구분 입력하면, 해당 도메인들이 모두 포함된 SANs 인증서가 생성됩니다.

Q: ServBay가 지원하는 웹서버는 무엇인가요? 인증서 설정은 범용인가요?

A: ServBay는 Caddy, Apache, Nginx 등 다양한 웹서버를 지원합니다. SSL 인증서 관리 화면은 통합되어 있어, 신청한 인증서를 ServBay에서 관리되는 전체 SSL 지원 사이트에 사용할 수 있습니다. ServBay가 자동으로 웹서버 하위 설정을 구성합니다.

요약

ServBay는 로컬 개발 환경에서 쉽고 강력하게 SSL 인증서를 관리할 수 있는 기능을 제공합니다. ServBay CA를 통해 로컬 도메인에 신뢰 인증서를 빠르게 발급, HTTPS 개발/테스트가 간편하며, ACME 프로토콜 연동으로 Let's Encrypt, ZeroSSL, Google Trust Services 등 공인 인증서를 ServBay 내에서 신청·관리할 수 있습니다. 이 기능을 익히면 더 안전하고 최신 표준에 맞는 웹 애플리케이션을 구축하는 데 도움이 됩니다.

인증서 신청/사용 관련 추가 문의가 있을 경우, ServBay 공식 문서 또는 커뮤니티를 참고하세요.