ServBay에서 리버스 프록시 설정하기: 사내 및 원격 사이트를 로컬로 매핑하여 개발·디버깅하는 방법

ServBay는 macOS와 Windows를 지원하는 로컬 웹 개발 환경 툴로, PHP, Node.js, Python, Go, Java 등 여러 언어와 MySQL, PostgreSQL, MongoDB, Redis 등의 데이터베이스를 통합 제공합니다. 로컬 코드 프로젝트를 직접 호스팅할 수 있을 뿐만 아니라, 강력한 리버스 프록시 기능도 내장되어 있습니다. 이 기능을 활용하면 사내 네트워크, 가상머신, 컨테이너, 또는 원격 서버에 있는 웹사이트를 내 컴퓨터의 ServBay로 매핑시켜 효율적으로 개발·디버깅·접근할 수 있습니다.

이 문서는 ServBay에서 리버스 프록시를 설정하는 전 과정을 상세히 설명합니다. 사내 또는 기타 접근 가능한 주소에 위치한 웹사이트를 로컬로 프록시하여, 통합 관리와 효율적인 개발 환경을 구축하는 방법을 안내합니다.

개요

리버스 프록시 서버는 클라이언트(예: 브라우저)로부터 요청을 받아 이를 하나 이상의 백엔드 서버(이 경우 프록시할 사내/원격 웹사이트)에 전달합니다. ServBay는 내장된 웹 서버(Caddy 또는 Nginx)를 활용해 이 기능을 쉽고 강력하게 제공합니다.

로컬 개발에서 리버스 프록시를 설정할 경우 얻게 되는 주요 이점은 다음과 같습니다.

- 통합 접근 포인트: 전 사내·외부 리소스를 하나의 ServBay 로컬 도메인을 통해 접근할 수 있어 복잡한 IP와 포트를 기억할 필요가 없습니다.

- SSL 구성 간소화: ServBay의 SSL 관리 기능(ServBay CA 또는 ACME)을 통해 프록시되는 웹사이트에 HTTPS를 쉽게 적용할 수 있습니다. 백엔드가 HTTP만 지원할 경우에도 안전하게 SSL을 사용할 수 있습니다.

- 로컬 디버깅 편의성: 원격 또는 사내 웹앱을 로컬 브라우저에서 직접 디버깅할 수 있습니다.

- 네트워크 제한 우회: (네트워크 연결이 가능할 경우) 로컬 환경에서 회사 인트라넷이나 제한된 네트워크의 리소스에도 쉽게 접근할 수 있습니다.

준비사항

리버스 프록시 설정을 시작하기 전에 아래 조건을 확인해주세요.

- ServBay 설치 및 실행 완료: ServBay 앱이 macOS에 올바르게 설치되어 있고 실행 중이어야 합니다.

- 프록시 대상 웹사이트 접근 가능: 프록시할 사내 또는 원격 웹사이트가 정상 작동 중이며, ServBay가 설치된 macOS에서 해당 사이트의 IP/도메인, 포트에 네트워크 접근이 직접 가능한 상태여야 합니다. 예를 들어, 프록시할 대상이

192.168.1.100:8080이라면 해당 맥에서192.168.1.100에 핑 및192.168.1.100:8080접속이 잘 되는지 확인하세요.

리버스 프록시 사이트 추가 절차

ServBay에서 리버스 프록시 사이트를 설정하는 단계별 가이드입니다.

1단계: ServBay 관리 화면 실행

macOS 애플리케이션 폴더에서 ServBay 아이콘을 찾아 더블클릭하여 실행합니다.

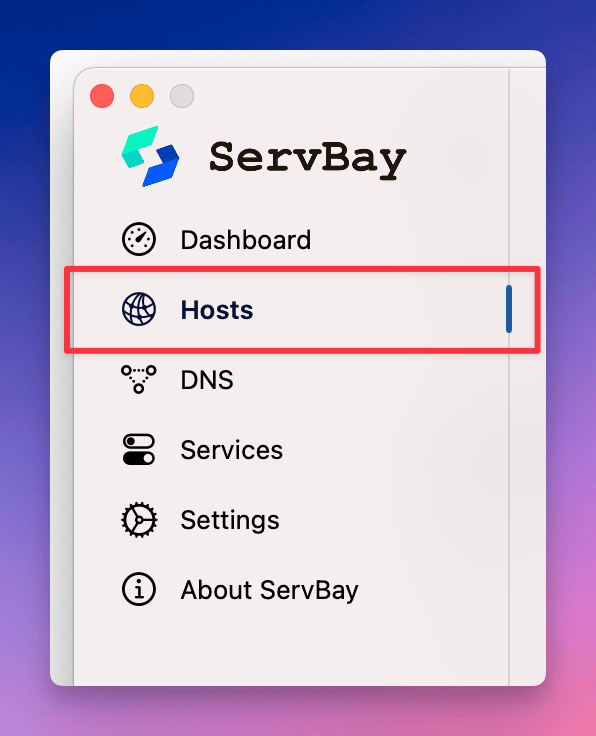

2단계: 사이트 관리 메뉴 접속

ServBay가 실행되면 메인 화면이 나타납니다. 좌측 내비게이션 메뉴에서 사이트를 클릭하면, 로컬 호스팅 및 리버스 프록시 웹사이트를 관리하는 ServBay 사이트 관리 페이지로 이동합니다.

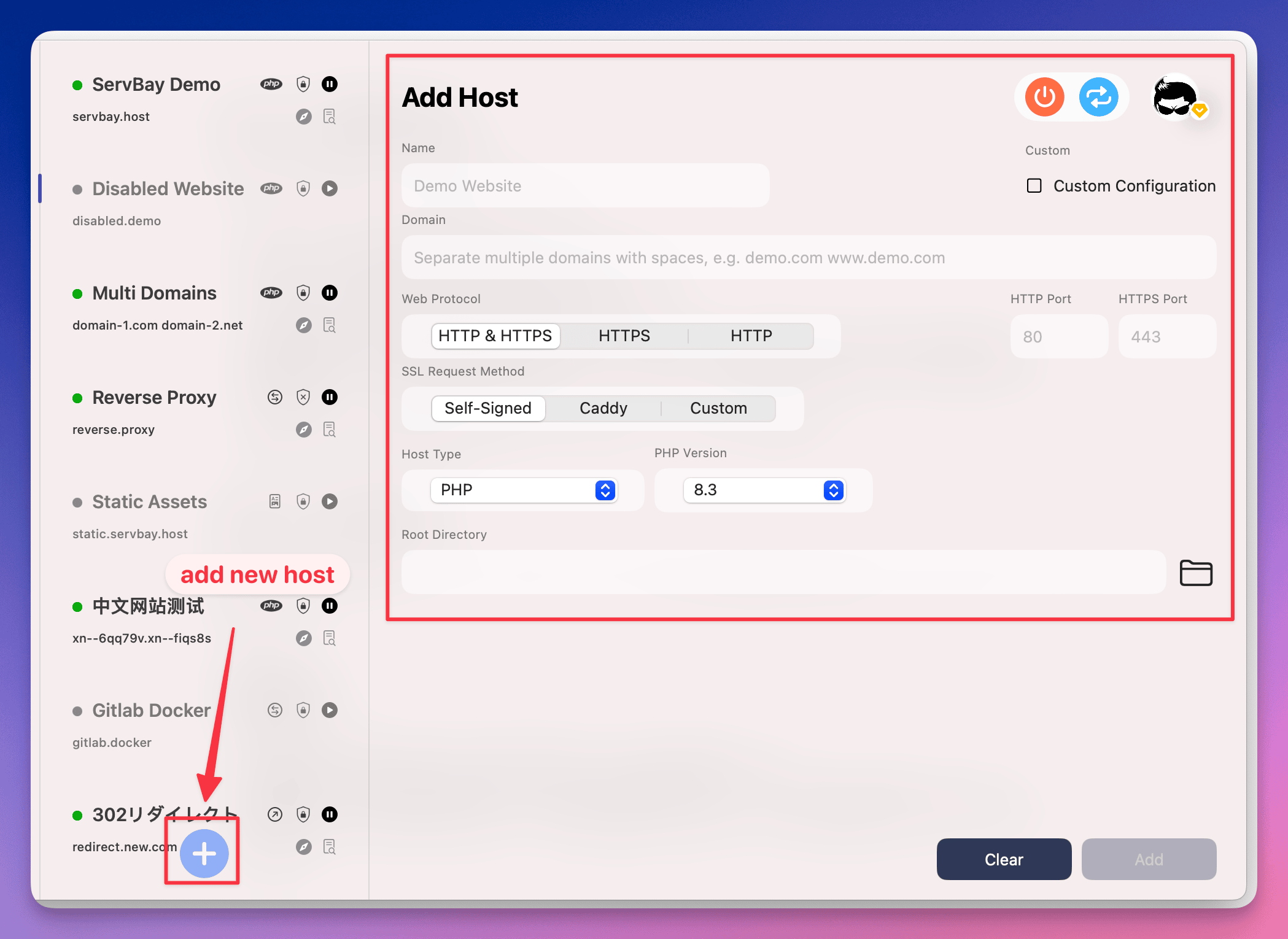

3단계: 새 웹사이트 추가

사이트 관리 페이지 하단에서 + 버튼을 찾아 클릭합니다. 오른쪽에 새 웹사이트를 설정할 수 있는 폼이 펼쳐집니다.

4단계: 리버스 프록시 설정 입력

새로운 사이트 폼에서 리버스 프록시 동작을 정의할 핵심 정보를 입력합니다.

- 이름 (Name): 프록시 사이트를 구분할 수 있도록 명확한 이름을 지정하세요. 예시:

Internal Backend Proxy - 도메인 (Domain): 로컬에서 프록시로 접근할 도메인을 입력합니다. 예:

backend.servbay.demo또는proxy.to.local. 입력한 로컬 개발 도메인은 ServBay가 시스템hosts파일에 자동 추가하여127.0.0.1혹은::1로 설정합니다. - 프로토콜 (Protocol): 해당 웹사이트가 지원하는 프로토콜을 선택하세요. 일반적으로

HTTP/HTTPS를 함께 선택하는 것이 좋습니다. SSL 여부는 ServBay가 자동 처리합니다. - SSL 인증서 요청 방식 (SSL Certificate Request Method):

- ServBay CA (로컬 개발 권장): ServBay 내장 CA를 통해 자동으로 SSL 인증서를 생성, 관리합니다. 매우 편리하며, 브라우저나 OS에서 ServBay CA 루트 인증서를 신뢰해야 경고가 발생하지 않습니다.

- ACME (Let's Encrypt): 도메인이 공용이며 인터넷에서 접근 가능하다면 Let's Encrypt를 통해 무료 SSL 인증서를 신청할 수 있습니다.

- Manual (수동): 이미 보유한 SSL 인증서 파일(

.crt,.key,.ca-bundle)이 있다면 직접 업로드 및 설정할 수 있습니다. 로컬 개발 목적과 사내 네트워크 리소스 프록시에는ServBay CA사용을 강력 추천합니다.

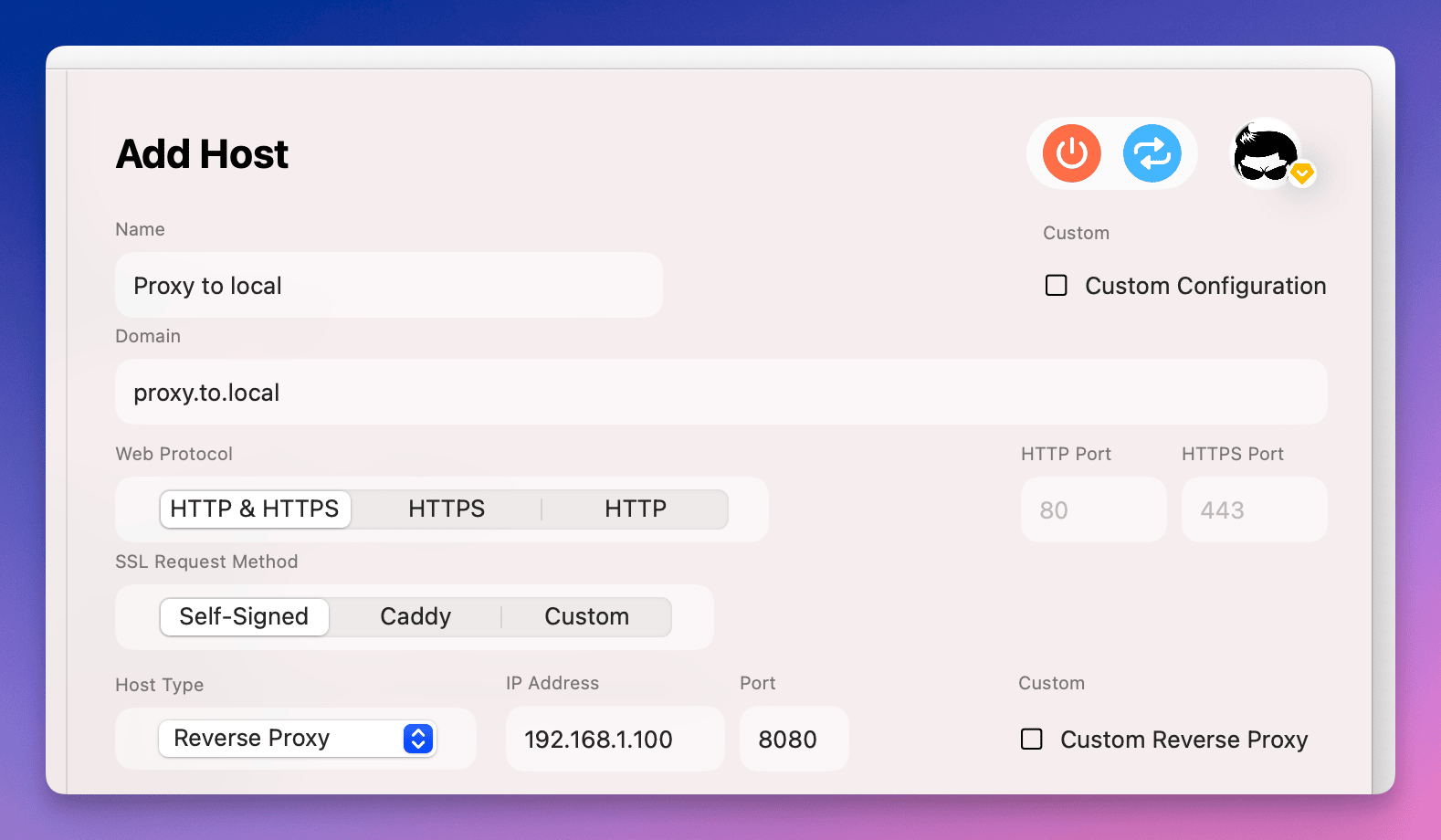

- 웹사이트 타입 (Website Type):

리버스 프록시 (Reverse Proxy)로 선택하세요. 프록시 기능 활성화의 핵심 항목입니다. - 프록시 대상 (Proxy Target): 프록시하고자 하는 사내 또는 원격 웹사이트의 전체 주소를 입력합니다.

IP:Port형태, 또는 프로토콜이 포함된 URL도 가능합니다.- 예시 1 (IP:Port):

192.168.1.100:8080 - 예시 2 (프로토콜 포함 URL):

http://192.168.1.100:8080 - 예시 3 (내부 호스트명):

backend.internal:8443(ServBay가 해당 호스트명을 정상적으로 해석 가능해야 함) - 예시 4 (원격 URL):

https://api.example.com입력한 주소가 ServBay가 설치된 기기에서 직접 접속 가능한지 반드시 확인하세요.

- 예시 1 (IP:Port):

5단계: 설정 완료 및 저장

모든 정보를 입력한 뒤, 폼 하단의 추가 (Add) 버튼을 클릭합니다. ServBay가 자동으로 웹 서버(Caddy 또는 Nginx)에 프록시 규칙을 생성/반영합니다.

저장이 완료되면 새 프록시 웹사이트가 사이트 목록에 표시됩니다.

6단계: 프록시 사이트 접속 테스트

설정이 완료되면, 4단계에서 지정한 도메인(예: proxy.to.local 또는 backend.servbay.demo)을 브라우저에 입력하여 프록시된 사내 또는 원격 웹사이트에 접근합니다.

ServBay CA를 통한 HTTPS를 사용중이라면 첫 접속 시 브라우저에서 인증서 경고가 발생할 수 있으니(루트 인증서를 아직 신뢰하지 않았다면) 참고하세요.

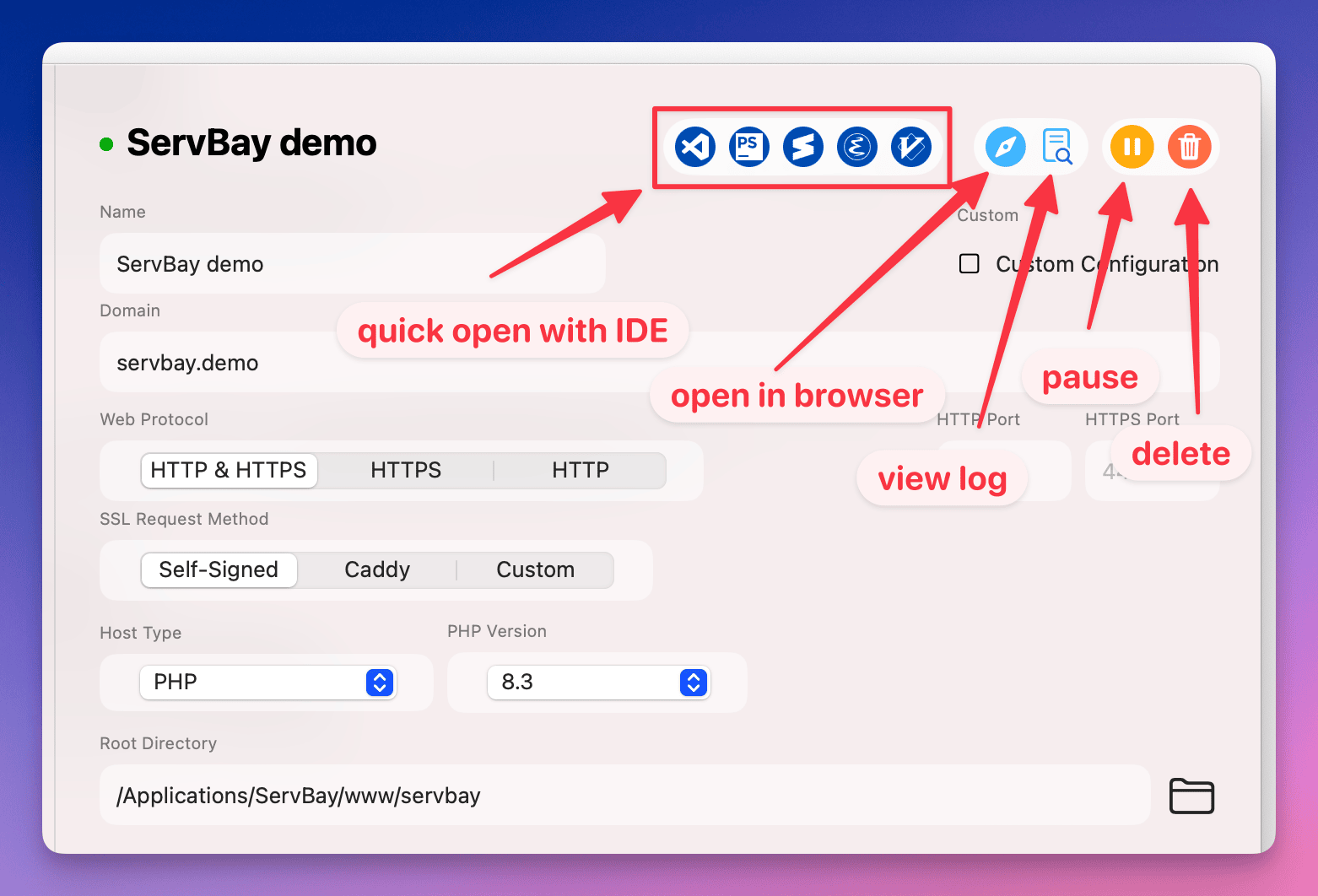

7단계: 웹사이트 관리 단축 기능

각 웹사이트별로 다양한 단축버튼을 제공합니다.

- IDE로 사이트 루트 폴더 열기: 리버스 프록시 사이트는 로컬의 폴더가 없으므로 이 버튼은 불필요할 수 있습니다.

- 브라우저에서 사이트 열기: 기본 브라우저로 즉시 사이트 접속 가능.

- 웹사이트 로그 보기: ServBay 웹 서버(Caddy/Nginx)의 접근·오류 로그를 확인할 수 있어 디버깅에 매우 유용합니다.

- 사이트 일시중지/활성화: 프록시 설정을 임시로 껐다 켤 수 있습니다.

- 사이트 삭제: 프록시 설정을 ServBay에서 완전히 제거합니다.

자주 묻는 질문과 해결법 (FAQ)

Q: 사이트에 접속되지 않고 브라우저 오류가 발생합니다.

- ServBay 상태 체크: ServBay 자체 및 웹 서버(Caddy/Nginx)가 정상 구동 중인지 확인하세요.

- 도메인 해석 확인: 브라우저에 입력한 도메인이 맞는지, 로컬 ServBay IP에 올바르게 매핑되는지 확인하세요. ServBay가 자동으로

hosts파일을 수정하지만 직접 점검하는 것도 좋습니다. - ServBay 웹사이트 로그 보기: 사이트 목록의 '로그 보기' 버튼으로 웹서버에서 기록되는 요청/프록시 연결/오류 내역을 바로 확인할 수 있습니다. 문제 원인 파악에 가장 효과적입니다.

- 방화벽/보안 프로그램 점검: macOS 방화벽이나 기타 보안 프로그램이 80, 443포트 또는 ServBay의 프록시 대상 주소 접속을 막고 있지 않은지 확인하세요.

Q: ServBay 컴퓨터에서 프록시 대상에 직접 접속은 되지만, ServBay 도메인으로 접근시 오류가 납니다.

- 프록시 대상 주소 형식 확인: ServBay에 입력한 '프록시 대상' 형식이 올바른지, 컴퓨터에서 해당 주소로 직접 접속 가능한지 확인하세요. 터미널에서

curl [프록시 대상 주소]로 테스트해볼 수 있습니다. - 백엔드 서버 설정 체크: 일부 서버는 요청의

Host헤더 값을 검사합니다. ServBay는 기본적으로 원래 클라이언트의 Host 헤더를 그대로 전달합니다. 백엔드 서버가 특정 Host(예: 내부 도메인)만 허용한다면, ServBay를 통해 접근하면 오류가 발생할 수 있습니다. 이 경우 ServBay의 고급 설정에서 헤더 정보를 조정해야 할 수 있는데, 이는 Caddyfile 또는 Nginx 설정을 수동 편집해야 합니다. - 대상 서버 방화벽 확인: ServBay 컴퓨터가 대상 IP·포트에 접근할 수 있어도, 해당 서버가 내부망 등 제한된 IP만 허용하는 경우가 있습니다. 설정상 ServBay 컴퓨터의 IP에 접속이 허용되어야 합니다.

Q: HTTPS로 접근 시 인증서 경고가 발생합니다.

- ServBay CA 사용 시: ServBay CA는 사설 인증 기관이므로 브라우저들이 기본적으로 신뢰하지 않습니다. OS나 브라우저에서 ServBay CA 루트 인증서를 신뢰 처리해야 경고가 사라집니다. ServBay '설정'에서 루트 인증서 설치 가능합니다.

- ACME (Let's Encrypt) 사용 시: 도메인이 ServBay 컴퓨터 IP로 올바르게 해석되는지, ACME 인증서가 제대로 신청·적용되는지 확인하세요. 인증서 발급 과정의 로그도 ServBay 웹서버 로그에서 확인 가능합니다.

Q: 헤더나 쿠키가 필요한 특별한 프록시 대상에 대한 설정법은?

ServBay 기본 리버스 프록시는 대부분의 클라이언트 요청 정보를 그대로 전달합니다. 하지만 맞춤 헤더 추가, 응답 헤더 수정, 특정 쿠키 처리, 경로 리라이트 등 더 복잡한 상황이라면 ServBay의 고급 설정으로 진입해 Caddyfile 또는 Nginx 설정 파일을 직접 편집해야 할 수 있습니다. 이 과정은 해당 웹서버의 설정 문법을 사전에 이해하고 있어야 가능합니다.

요약

ServBay의 리버스 프록시 기능을 활용하면 사내 네트워크, 가상머신, 컨테이너 또는 원격 서버의 웹사이트까지 내 로컬 개발 환경에 통합시킬 수 있습니다. 통합된 접근 포인트 및 손쉬운 SSL 구성, 그리고 편리한 브라우저 환경에서 직접 디버깅이 가능해집니다. 본 문서의 단계별 안내를 따라 설정을 완료하면, ServBay의 강력한 로그 기능과 문제 해결 팁을 활용하여 프록시 사이트를 안정적으로 운영하고 개발 효율성을 극대화할 수 있습니다.