ServBay에서 Cloudflared (Cloudflare Tunnel) 서비스 설정 가이드

Cloudflared는 Cloudflare에서 제공하는 강력한 도구로, 복잡한 네트워크 설정이나 방화벽 포트 개방 없이도 로컬에서 구동 중인 웹 서비스를 Cloudflare의 글로벌 네트워크를 거쳐 안전하게 퍼블릭 인터넷에 노출할 수 있습니다. Cloudflare Tunnel을 활용하면 로컬 개발 프로젝트에 HTTPS 암호화, DDoS 방어, Cloudflare CDN의 성능 이점을 제공받을 수 있습니다. ServBay는 Cloudflared를 기본 지원하여 macOS 상에서 쉽고 간편하게 설정 및 관리할 수 있게 도와줍니다.

이 가이드에서는 ServBay에서 Cloudflared 터널을 설정하고 사용하는 전 과정을 자세히 설명합니다.

개요

ServBay와 Cloudflared의 연동으로 개발자는 ServBay에 호스팅된 로컬 웹사이트를 손쉽게 Cloudflare 네트워크와 연결할 수 있습니다. 즉, test.yourdomain.com과 같은 커스텀 서브도메인으로 언제 어디서나 로컬 개발 환경에 접근할 수 있습니다.

활용 사례

- 전문적인 데모: 본인 또는 회사 브랜드 도메인을 사용해 개발 중인 결과물을 클라이언트나 팀에 직접 시연할 수 있습니다.

- 안정적인 외부 테스트: 외부 API 테스트, Webhook 연동, 외부 서비스 통합 등 장기간 유효한 퍼블릭 URL이 필요한 환경에 신뢰할 수 있는 접속 지점을 제공합니다.

- Cloudflare 생태계 활용: WAF, 봇 관리 등 Cloudflare 제공 보안 및 CDN 캐싱, Argo Smart Routing(적용 가능시) 등 성능 혜택을 누릴 수 있습니다.

- 전통 DDNS 대체: 동적 IP 환경의 로컬 서비스에 대해 안정적인 공개 도메인을 제공할 수 있습니다.

사전 준비

- ServBay 설치: macOS 시스템에 ServBay가 성공적으로 설치 및 실행되고 있어야 합니다.

- Cloudflare 계정: 반드시 유효한 Cloudflare 계정을 보유하고 있어야 합니다.

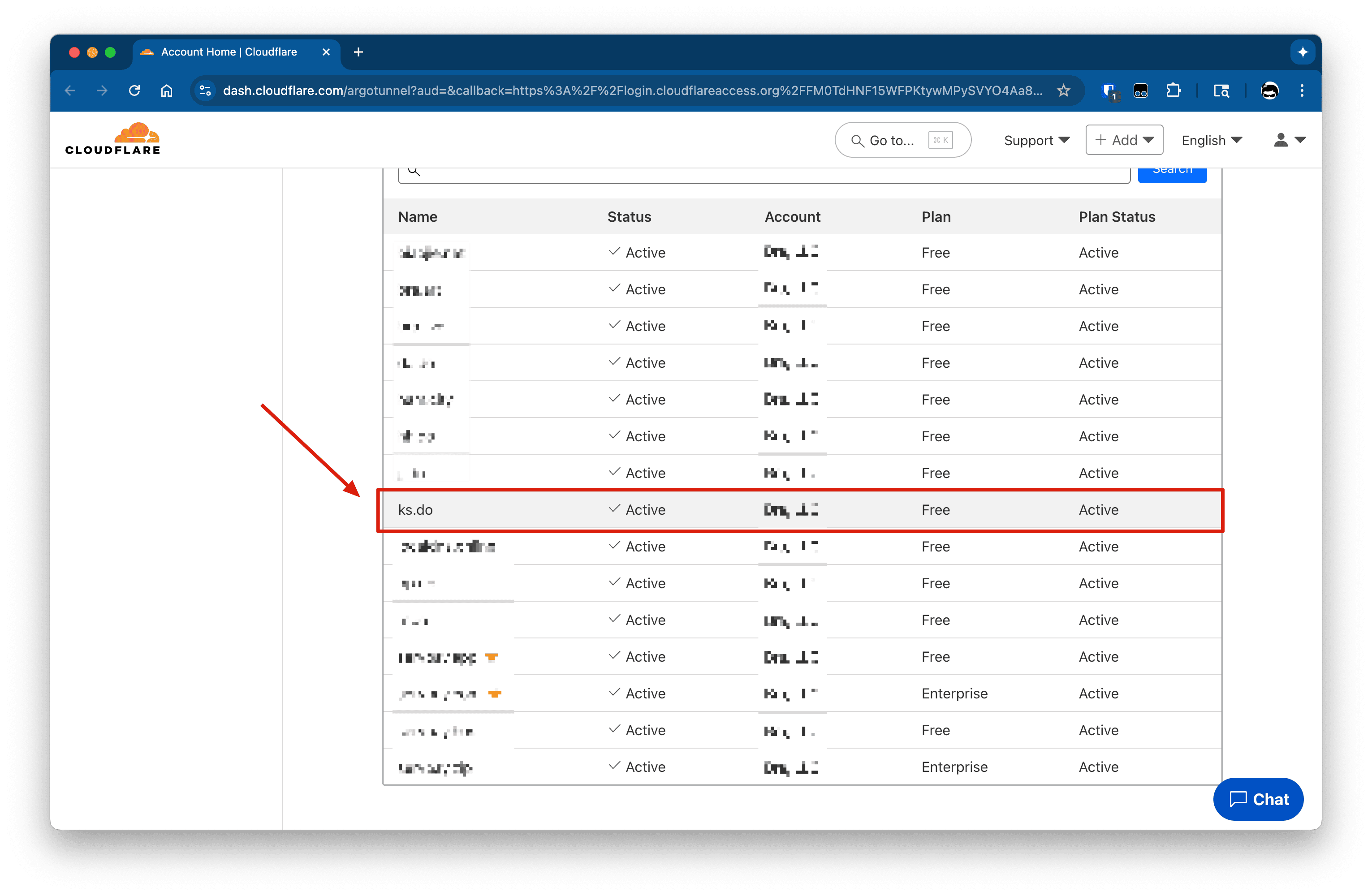

- 관리되는 도메인: Cloudflare 계정 내에 활성화되어 DNS가 Cloudflare에서 관리되는 도메인이 필요합니다(예:

yourdomain.com). Cloudflared는 해당 도메인 하위에 서브도메인을 생성합니다. - Cloudflare Zero Trust 설정: Cloudflare Zero Trust 대시보드에서 조직(팀)을 생성해야 합니다. 이 과정은 Cloudflare Tunnel 사용의 필수 조건입니다.

- Cloudflare Zero Trust Dashboard에 접속하세요.

- 아직 팀을 생성하지 않았다면 가이드에 따라 팀 이름을 설정하십시오. 보통 무료로 제공됩니다.

- 로컬 웹사이트: ServBay에 최소 1개 이상의 로컬 웹사이트(예:

servbay.demo)가 추가 및 실행 중이어야 합니다.

단계별 안내

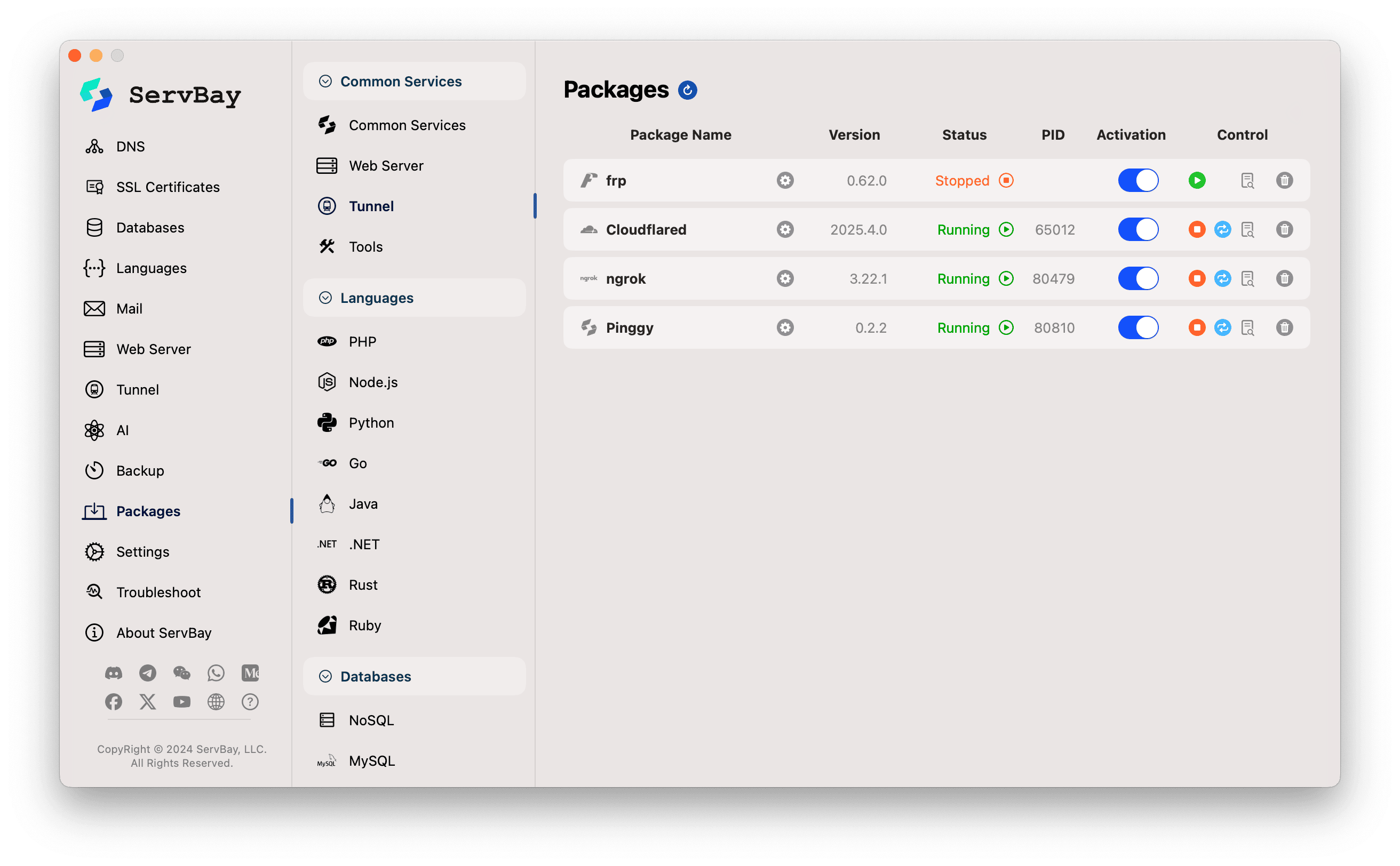

1. ServBay에서 Cloudflared 패키지 설치

- ServBay 애플리케이션을 실행합니다.

- 좌측 내비게이션 바에서 **소프트웨어 패키지(패키지, Packages)**를 클릭합니다.

- 패키지 목록에서

Cloudflared를 찾거나 검색합니다. Cloudflared우측의 설치 버튼을 클릭합니다.

- 설치가 완료되면,

Cloudflared오른쪽의 시작 스위치를 눌러 실행을 시도할 수 있습니다. 아직 인증이 되지 않았으므로 서비스가 바로 실행되지 않아도 정상입니다.

2. ServBay에 Cloudflare 계정 권한 부여

ServBay가 Cloudflare Tunnel 및 관련 DNS 레코드 관리 권한을 갖도록 첫 인증 절차가 필요합니다:

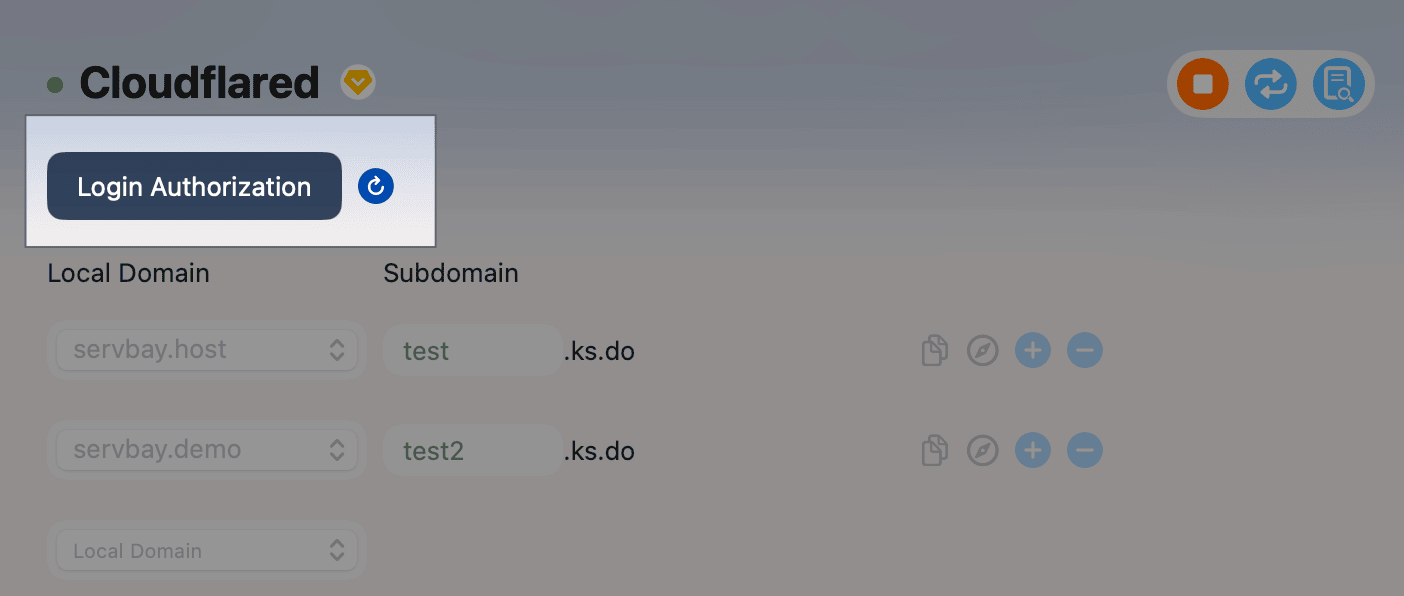

- ServBay 좌측 내비게이션에서 Tunnel을 클릭합니다.

- Tunnel 서비스 목록에서 Cloudflared를 선택합니다.

- Login Authorization (로그인 인증) 버튼(혹은 이와 유사한 이름)을 확인할 수 있습니다. 해당 버튼을 클릭합니다.

- 클릭하면 ServBay가 새 브라우저 창을 열고 Cloudflare 인증 페이지로 이동시킵니다.

- Cloudflare 페이지에서 로그인이 필요하면 로그인 후, ServBay(Cloudflared)에 사용할 도메인을 선택합니다. 사전 준비에서 등록한 Cloudflare 관리 도메인을 반드시 선택하세요.

- Cloudflare 안내에 따라 인증 절차를 마칩니다.

- 인증이 성공하면 ServBay 애플리케이션으로 돌아갑니다.

- Cloudflared 설정 화면에서 Login Authorization (로그인 인증) 버튼(버튼 문구가 바뀌지 않은 경우) 오른쪽의 새로고침 아이콘을 클릭합니다. 이 과정은 인증 상태를 업데이트합니다.

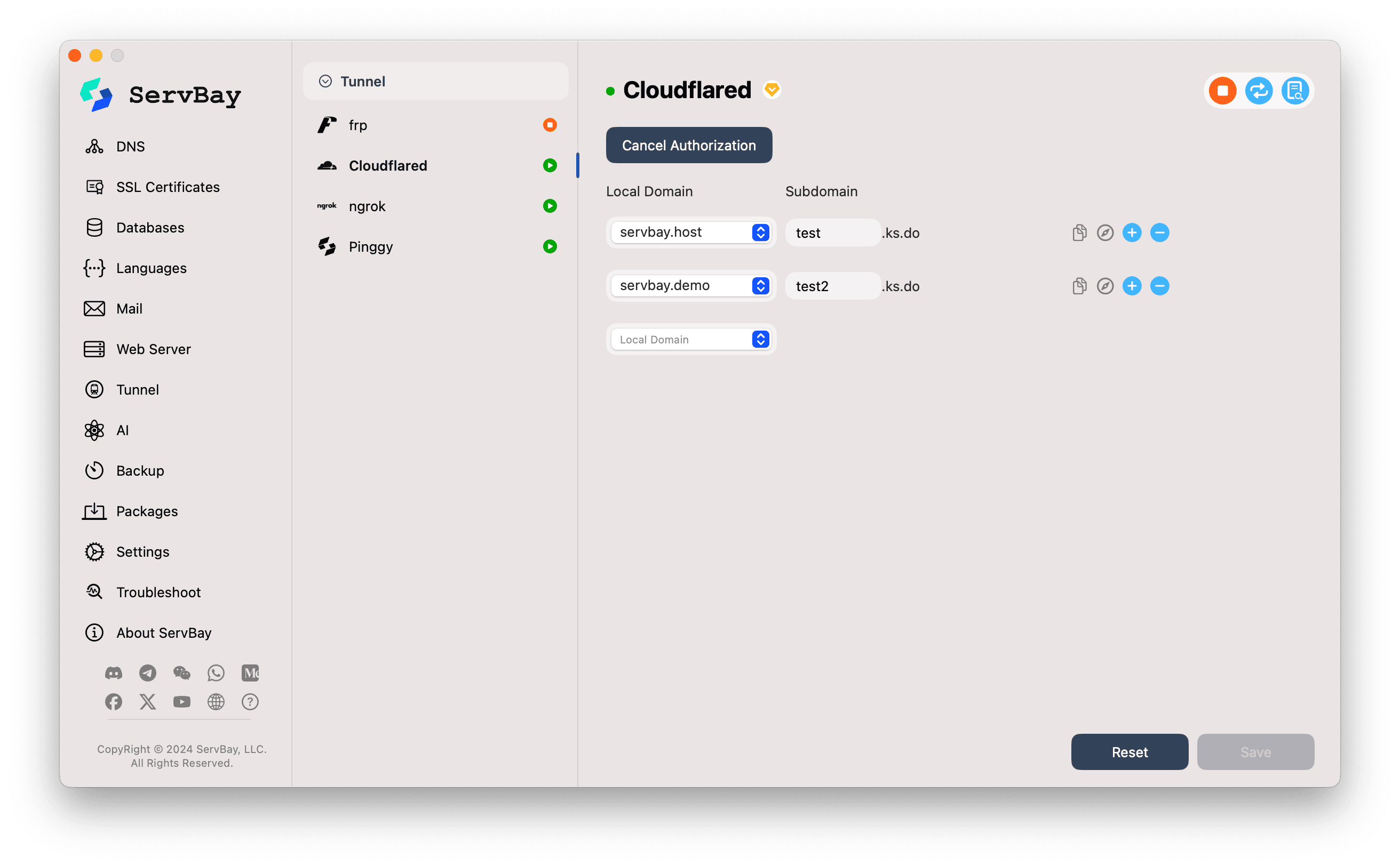

- 인증이 성공하면 Login Authorization (로그인 인증) 버튼이 **Cancel Authorization (권한 해제)**으로 변경됩니다.

3. ServBay에서 터널 설정

권한 인증이 완료되면 세부 터널 구성을 시작할 수 있습니다:

Local Domain(로컬 웹사이트):

- 드롭다운 메뉴를 클릭하여 Cloudflared로 퍼블릭에 노출할 ServBay 로컬 웹사이트를 선택하세요. 예:

servbay.demo.

- 드롭다운 메뉴를 클릭하여 Cloudflared로 퍼블릭에 노출할 ServBay 로컬 웹사이트를 선택하세요. 예:

Subdomain(서브도메인):

- 입력란에 선택한 로컬 웹사이트에 매칭할 서브도메인을 입력합니다. 예:

test,project-alpha등. - ServBay는 이 서브도메인과 Cloudflare 인증 도메인을 결합해 최종 퍼블릭 URL을 만듭니다. 예를 들어 인증 도메인이

yourdomain.com, 입력한 서브도메인이test라면 최종 URL은test.yourdomain.com이 됩니다. - 화면에 인증된 도메인 접미사가 표기됩니다(스크린샷의

.ks.do가 예시).

- 입력란에 선택한 로컬 웹사이트에 매칭할 서브도메인을 입력합니다. 예:

터널 추가:

- 여러 로컬 웹사이트에 대해 각기 다른 서브도메인으로 다수의 터널을 생성하려면, 기존 항목 오른쪽의

+(플러스) 아이콘을 눌러 새로운 터널 항목을 추가하고 위 단계를 반복합니다.

- 여러 로컬 웹사이트에 대해 각기 다른 서브도메인으로 다수의 터널을 생성하려면, 기존 항목 오른쪽의

4. 설정 저장 및 서비스 실행

- 모든 터널 구성을 마치면 우측 하단의 Save(저장) 버튼을 클릭합니다.

- ServBay는 다음과 같이 동작합니다:

servbay-tunnel-xxxxx(xxxxx는 랜덤 식별자)라는 이름의 Cloudflare Tunnel을 자동 생성합니다.- Cloudflare API와 통신하여 각 구성 항목을 터널에 추가합니다.

- 인증한 Cloudflare 도메인 아래, 각 항목별로 CNAME DNS 레코드를 자동 생성하여 지정한 서브도메인이 해당 터널을 가리키도록 설정합니다.

- 저장 완료 후 Cloudflared 서비스가 자동으로 시작됩니다(또는 스위치를 수동으로 클릭해 시작할 수 있습니다).

Cloudflared서비스 항목 옆의 상태 표시등이 녹색이면 정상 실행 중입니다. - 접속 확인:

- 이제 지정한 퍼블릭 URL(예:

test.yourdomain.com)로 어디서든 로컬 웹사이트에 접근할 수 있습니다. - 외부 도메인 옆의 복사 아이콘으로 URL 복사, 브라우저 아이콘으로 웹 브라우저에서 즉시 열 수 있습니다.

- 이제 지정한 퍼블릭 URL(예:

주의

- Cloudflared 노드 수가 많아 저장 후 연결이 완료되기까지 시간이 다소 소요될 수 있으므로, 설정 저장 직후 바로 접속하지 마시고, ServBay가 성공 메시지를 반환할 때까지 몇 초간 기다려 주세요.

- DNS 레코드 생성 및 글로벌 전파에는 몇 초에서 몇 분 정도 걸릴 수 있습니다. 접속이 어려울 경우 잠시 기다렸다가, 로컬 DNS 캐시를 삭제하려면

sudo killall -HUP mDNSResponder명령어를 이용해주세요.

5. Cloudflared 터널 관리

ServBay의 Cloudflared 설정 화면에서 다음 작업이 가능합니다:

- 외부 도메인 복사: 복사 아이콘 클릭.

- 브라우저에서 바로 열기: 브라우저 아이콘 클릭.

- 터널 추가:

+아이콘 클릭. - 터널 제거:

-(마이너스) 아이콘 클릭 후 저장. 제거 시 해당 Cloudflare Tunnel과 DNS 레코드도 삭제 시도합니다. - 인증 해제: Cancel Authorization (권한 해제) 버튼 클릭 시 ServBay의 Cloudflare 접근 권한이 해제되고, 모든 터널이 비활성화됩니다.

- 서비스 시작/중지:

Cloudflared서비스 항목 옆 스위치로 전체 서비스를 켜거나 끌 수 있습니다.

유의사항

- DNS 전파: 서브도메인 생성/변경 시 DNS 레코드가 전 세계적으로 반영되기까지 시간이 걸릴 수 있습니다.

- Cloudflare Tunnel 관리: Cloudflare Zero Trust Dashboard (일반적으로 Access > Tunnels 경로)에서도 ServBay가 생성한 터널을 직접 확인하고 관리할 수 있습니다.

- 보안: Cloudflare Tunnel 자체적으로 안전합니다. 추가로, Cloudflare 대시보드에서 WAF 규칙, 접근 정책 등 보안 설정을 강화할 수 있습니다.

- 도메인 권한 제약: ServBay는 기본적으로 한 계정의 한 도메인만 인증 및 사용이 가능합니다. 다른 메인 도메인을 쓰려면 기존 인증을 해제하고, 새 도메인으로 다시 인증 절차를 밟으셔야 합니다.

- Cloudflare 서비스 약관: 반드시 Cloudflare의 서비스 약관에 부합하는 용도로만 사용하세요.

- 중국 대륙 사용자: 중국 내에서는 Cloudflared 서비스 이용이 원활하지 않을 수 있습니다.

자주 묻는 질문 (FAQ)

- Q: “Login Authorization” 버튼 클릭 후 Cloudflare 페이지에 오류가 나타나거나 도메인을 선택할 수 없는 경우?

- A: 올바른 Cloudflare 계정으로 로그인 중인지, 해당 계정에 DNS가 Cloudflare에서 관리 중인 도메인이 등록되어 있는지, Zero Trust에서 팀이 생성되어 있는지 확인하세요.

- Q: 서브도메인까지 구성 후 저장했는데

subdomain.mydomain.com으로 접속이 안 됩니다.- A: DNS 반영까지 수 분이 걸릴 수 있으니 잠시 기다려보세요. 그 다음 ServBay의 Cloudflared 서비스가 정상(녹색)인지 확인하고, Cloudflare 대시보드에서 터널 및 DNS 레코드 상태도 체크 바랍니다.

- Q: Cloudflared와 Ngrok, Pinggy 등의 차이점은 무엇인가요?

- A: Cloudflared의 최대 강점은 Cloudflare 네트워크 및 보안 서비스와의 깊은 통합, 자체 도메인/서브도메인 사용 가능, 보안성과 브랜드 가치를 갖춘 안정적 공개 접속에 적합하다는 점입니다. Ngrok이나 Pinggy는 일회성, 임시 공유를 위한 빠른 이용에 적합하며, 무료 이용자에게 더 간편할 수 있습니다.

요약

ServBay에서 Cloudflared를 연동하면 macOS 개발자는 Cloudflare의 강력하고 안전한 인프라를 활용하여 로컬 개발 프로젝트를 전문적으로 공개할 수 있습니다. 본 가이드에 따라 쉽게 Cloudflare Tunnel을 설정·운영하고, 커스텀 도메인의 편의와 Cloudflare의 추가 보안/성능을 경험해 보세요.