Extern door een derde uitgegeven SSL-certificaat gebruiken in ServBay

Wanneer u een productieomgeving wilt simuleren voor lokale ontwikkeling of tests, zorgt het gebruik van een SSL-certificaat, uitgegeven door een betrouwbare derde partij (CA), ervoor dat uw website veilig via HTTPS wordt geladen. Dit is essentieel als u functies wilt testen die afhankelijk zijn van HTTPS of wanneer u de lokale omgeving zo veel mogelijk wilt laten lijken op productie. In dit artikel wordt stap voor stap uitgelegd hoe u een dergelijk extern SSL-certificaat in de lokale webontwikkelomgeving van ServBay configureert.

WARNING

Let op: SSL-certificaten van externe CA's ondersteunen doorgaans alleen standaard domeinextensies (zoals .com, .org, .net, .cn), maar géén aangepaste niet-standaard extensies (zoals .local, .test, .demo). Dergelijke niet-standaard domeinen kunnen namelijk niet publiekelijk worden gevalideerd. Als uw lokale ontwikkeldomein een niet-standaard extensie heeft, raden wij aan gebruik te maken van de ingebouwde ServBay User CA of ServBay Public CA functionaliteiten om vertrouwde lokale SSL-certificaten te genereren.

Toepassingsscenario's

- Productieomgeving simuleren: Nauwkeurige nabootsing van een productie-HTTPS-configuratie en testen van websitegedrag onder HTTPS.

- Testen van HTTPS-afhankelijke functionaliteit: Testen van browser-API's of -functionaliteiten die een beveiligde context vereisen, zoals Service Workers, Web Crypto API, Geolocation, enz.

- Lokale API-ontwikkeling: HTTPS-configuratie voor lokaal draaiende backend-API's, zodat frontend-development ook via HTTPS kan verlopen.

Vereisten

Zorg ervoor dat u aan de volgende vereisten voldoet voordat u begint:

- ServBay is geïnstalleerd en actief op macOS.

- Basiskennis van terminal- en commandoregelgebruik.

- OpenSSL-tool is geïnstalleerd (meestal standaard op macOS).

Stap 1: Extern SSL-certificaat aanvragen

U moet eerst een SSL-certificaat aanvragen bij een gerenommeerde CA (zoals Let's Encrypt, DigiCert, GlobalSign, Sectigo, enz.). Hier leest u hoe u een Certificate Signing Request (CSR) maakt, wat essentieel is in het aanvraagproces.

Genereer de private key

De private key is het bestand waarmee uw server SSL-verkeer ontsleutelt. Bewaar dit bestand goed en deel het nooit. Voer de volgende OpenSSL-commando uit in de terminal om een RSA-private key aan te maken:

shopenssl genpkey -algorithm RSA -out servbay.demo.key -pkeyopt rsa_keygen_bits:20481openssl genpkey: OpenSSL-commando voor het aanmaken van een private key.-algorithm RSA: Geeft aan dat er een RSA-sleutel wordt aangemaakt.-out servbay.demo.key: Bestandsnaam van de gegenereerde key.-pkeyopt rsa_keygen_bits:2048: Sleutellengte (minimaal aanbevolen is 2048 bits voor voldoende veiligheid).

Genereer het CSR (Certificate Signing Request)

Een CSR bevat uw publieke sleutel en alle benodigde informatie voor de certificaataanvraag. U dient dit bestand bij de CA aan te leveren. Gebruik hiervoor de bovenstaande private key:

shopenssl req -new -key servbay.demo.key -out servbay.demo.csr1openssl req: OpenSSL-commando voor CSR-verwerking.-new: Geeft aan dat u een nieuwe CSR wilt genereren.-key servbay.demo.key: Het bestand van uw private key.-out servbay.demo.csr: Naam van het CSR-uitvoerbestand.

U wordt gevraagd een aantal gegevens in te voeren om de CSR te vullen. Vul deze in naar uw eigen situatie en de eisen van de CA. Voorbeeld:

Country Name (2 letter code) [AU]:NL # Landcode, bijv. NL (Nederland), BE (België) State or Province Name (full name) [Some-State]:Noord-Holland # Provincie of deelstaat Locality Name (eg, city) []:Amsterdam # Plaatsnaam Organization Name (eg, company) [Internet Widgits Pty Ltd]:ServBay # Bedrijfsnaam/organisatie Organizational Unit Name (eg, section) []:Development # (Optioneel) Afdelingsnaam Common Name (e.g. server FQDN or YOUR name) []:servbay.demo # **Het allerbelangrijkste: vul hier de FQDN-domeinnaam in waarvoor u het certificaat aanvraagt.** Email Address []:admin@servbay.demo # (Optioneel) Contact e-mailadres Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: # Challenge-wachtwoord (meestal leeg laten) An optional company name []: # Optionele bedrijfsnaam (meestal leeg)1

2

3

4

5

6

7

8

9

10

11

12Zorg dat het veld

Common Nameexact overeenkomt met het domein dat u in ServBay wilt gebruiken, bijvoorbeeldservbay.demo. Als u een multi-domein (SAN) certificaat nodig heeft, zal de CA mogelijk extra instructies of een online tool bieden voor een CSR met SAN.Dien de CSR in en ontvang uw certificaat

Kopieer of upload het bestand

servbay.demo.csrnaar de CA volgens hun instructies, en doorloop het validatieproces (meestal via DNS-record, HTTP-bestand of e-mail). Na goedkeuring ontvangt u doorgaans:- Hoofd-certificaatbestand (bijv.

servbay.demo.crtofservbay.demo.pem) - Een of meerdere intermediate certificaten (bijv.

intermediate.crt,ca-bundle.crt) - Root-certificaat (meestal hoeft u deze niet apart te installeren — browsers/OS vertrouwen deze al)

- Hoofd-certificaatbestand (bijv.

Stap 2: Extern SSL-certificaat configureren in ServBay

Zodra u de certificaatbestanden van een CA heeft ontvangen, importeert en configureert u ze in ServBay zodat uw website via HTTPS kan worden benaderd.

Het is aan te raden om aangepaste certificaten en keys te bewaren in de map /Applications/ServBay/ssl/import/tls-certs/ voor eenvoudig beheer.

Verplaats certificaten en private key naar de juiste map

Zet uw in stap 1 aangemaakte private key (

servbay.demo.key) en de van de CA ontvangen hoofdcertificaat (servbay.demo.crt) en eventuele intermediate certificaten (zoalsintermediate.crt) als volgt in het ServBay-importpad:shmv servbay.demo.key /Applications/ServBay/ssl/import/tls-certs/ mv servbay.demo.crt /Applications/ServBay/ssl/import/tls-certs/ # Als er een intermediate certificaat is mv intermediate.crt /Applications/ServBay/ssl/import/tls-certs/ # Als er nog meer intermediate certificaten zijn # mv another_intermediate.crt /Applications/ServBay/ssl/import/tls-certs/1

2

3

4

5

6Intermediate certificaten samenvoegen met het hoofdcertificaat

Om te waarborgen dat browsers de certificaatketen correct kunnen verifiëren, moet u de intermediate certificaten als tekst toevoegen aan uw hoofd-certificaatbestand. De volgorde is altijd van uw hoofdcertificaat, dan alle intermediates (root hoeft meestal niet). Controleer altijd de volgorde zoals de CA die voorschrijft. Voeg de intermediates toe aan het einde van

servbay.demo.crt:Bijvoorbeeld als u maar één intermediate heeft (

intermediate.crt):shcat intermediate.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt1Heeft u meerdere intermediates, voeg die dan in de juiste volgorde toe, zoals

intermediate1.crt->intermediate2.crt:shcat intermediate1.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt cat intermediate2.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt1

2Na het samenvoegen bevat

servbay.demo.crtzowel uw hoofdcertificaat als de volledige certificaatketen.Open het ServBay beheerpanel

Start ServBay en open het beheerpanel via het icoon in de menubalk of Dock.

Website toevoegen of bewerken

Kies in het linker navigatiemenu van het beheerpaneel voor

Websites.- Klik op de

+-knop voor een nieuwe website. - Voor een bestaand domein klikt u op de bewerkknop (potloodicoon) van de gewenste website.

- Klik op de

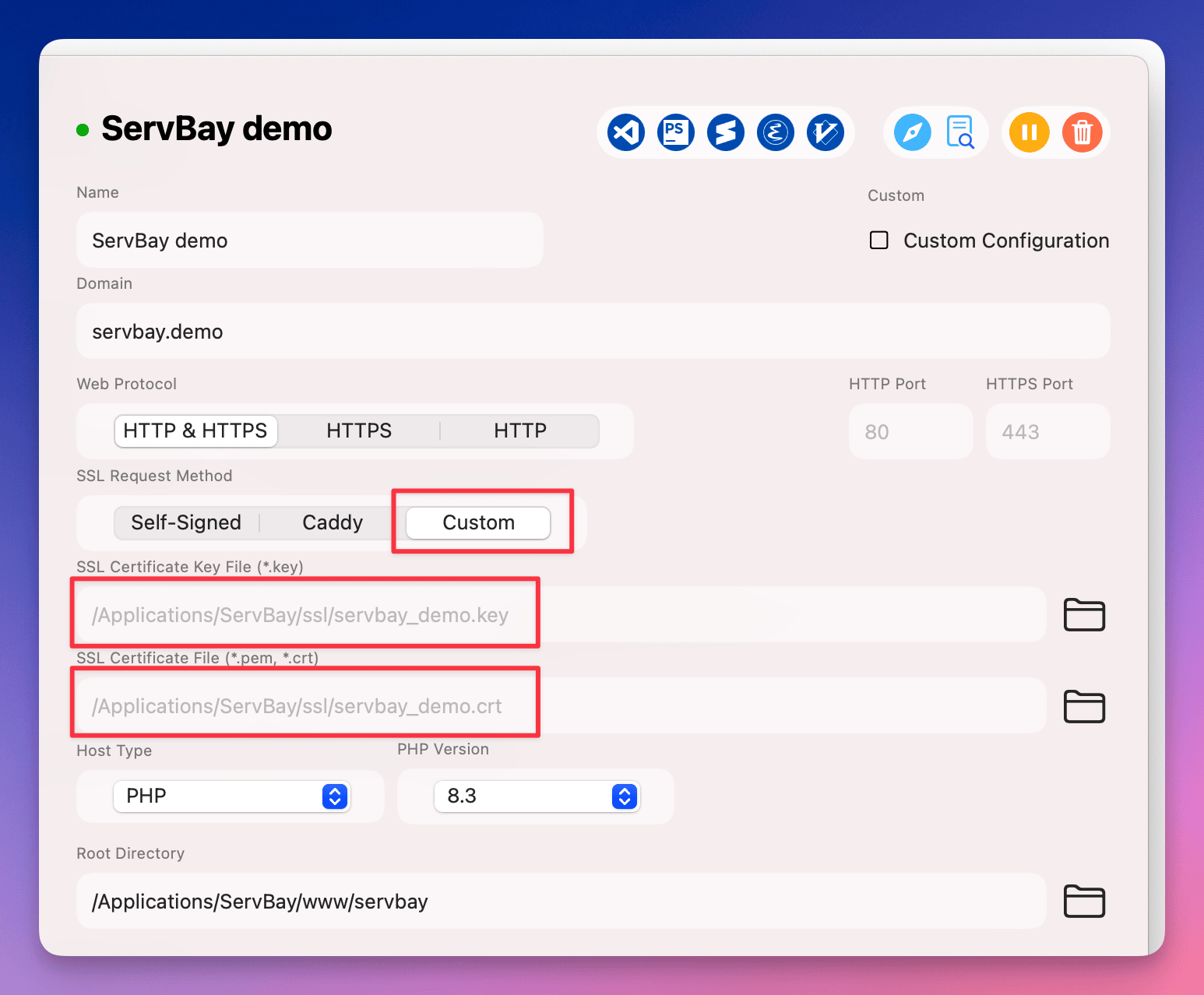

SSL-certificaat configureren

In het SSL-gedeelte van de websiteconfiguratie kiest u voor uitgifteoptie

Custom(Aangepast).- Certificate Key File (private key bestand): Gebruik de bladerknop om

/Applications/ServBay/ssl/import/tls-certs/te openen en selecteer uw private key, bijv.servbay.demo.key. - Certificate File (certificaatbestand): Blader naar dezelfde map en kies uw hoofdcertificaatbestand waarin ook de intermediates zijn opgenomen, bijv.

servbay.demo.crt.

(Let op: afbeeldingspad is een voorbeeld, werk het indien nodig bij naar het juiste pad in de ServBay documentatie.)

(Let op: afbeeldingspad is een voorbeeld, werk het indien nodig bij naar het juiste pad in de ServBay documentatie.)- Certificate Key File (private key bestand): Gebruik de bladerknop om

Domein en document root instellen

Controleer onder de website-instellingen dat het veld

Domainhet domein bevat waarvoor het certificaat is uitgegeven, zoalsservbay.demo. Stel vervolgens de juiste bestandenroot (Document Root) in, bijvoorbeeld/Applications/ServBay/www/servbay.demo.Opslaan en toepassen

Sla de wijzigingen op. ServBay vraagt om de nieuwe instellingen toe te passen en de webserver (bijv. Caddy, Nginx of Apache) opnieuw te starten. Bevestig dit.

Configuratie verifiëren

Na het voltooien van alle stappen, opent u de website in uw browser, bijvoorbeeld https://servbay.demo. Indien alles correct is, ziet u een slotje in de adresbalk. Klik daarop om de certificaatdetails te controleren: het certificaat moet van uw ingestelde derde partij komen en de certificaatketen moet volledig zijn.

Problemen? Controleer dan:

- Komt de domeinnaam overeen met het Common Name of SAN van het certificaat?

- Zijn de paden van de private key en het certificaat correct ingesteld?

- Is het certificaatbestand compleet, incl. alle intermediates in de juiste volgorde?

- Zijn de website-instellingen bewaard en toegepast in ServBay?

- Wordt de root CA vertrouwd door uw OS? (Meestal standaard voor externe CA's)

Aandachtspunten

- Domeinnaam-overeenkomst: Het geïmporteerde certificaat moet exact overeenkomen met uw ServBay-domein (inclusief subdomeinen bij een wildcart).

- Geldigheid certificaat: Externe certificaten zijn tijdelijk geldig. Herhaal het hele proces tijdig als het certificaat afloopt.

- Private key beveiliging: De

.keyfile is uiterst gevoelig; bewaar hem veilig en deel hem nooit. - Andere SSL-opties in ServBay: ServBay biedt ook:

- ServBay User CA/Public CA: Voor lokale certificaten met liggende domeinnaamextensies.

- ACME (Let's Encrypt): Voor standaard domeinen kan ServBay automatisch certificaten via Let's Encrypt aanvragen en verlengen. Deze handleiding is vooral bedoeld voor gevallen waarin u een extern certificaat heeft verkregen via andere kanalen.

Veelgestelde vragen (FAQ)

Q1: Ik heb een certificaatbestand in .pfx of .p12 formaat ontvangen — hoe gebruik ik dat in ServBay?

A1: .pfx of .p12 bestanden bevatten zowel de private key als de volledige certificaatketen. U moet deze met OpenSSL splitsen naar een private key (.key) en een certificaatbestand (.crt). Bijvoorbeeld:

sh

openssl pkcs12 -in your_certificate.pfx -nocerts -out your_private_key.key -nodes

openssl pkcs12 -in your_certificate.pfx -clcerts -nokeys -out your_certificate.crt1

2

2

Wellicht dient u de intermediates apart te downloaden van de CA en volgens stap 2 samen te voegen met uw .crt bestand.

Q2: Ik heb alles ingesteld, maar mijn browser zegt nog steeds 'Onveilige verbinding'?

A2: Controleer het volgende:

- Domeinnaam-overeenkomst: Komt het domein dat u bezoekt overeen met het (SAN/)Common Name op het certificaat?

- Volledige certificaatketen: Zit de hele keten van intermediates in het

.crtbestand én in de juiste volgorde? Controleer eventueel met een SSL-checker online. - Herstart van ServBay: Zijn de nieuwe instellingen toegepast en is de webserver herstart?

- Browsercache: Wis de browsercache of gebruik incognitomodus.

- CA-vertrouwen: Staat de root CA in uw systeem als vertrouwd geregistreerd?

Samenvatting

Met bovenstaande stappen configureert en gebruikt u succesvol een door een derde partij uitgegeven SSL-certificaat in uw ServBay lokale ontwikkelomgeving. Zo simuleert u de HTTPS-omgeving van productie en wordt lokaal ontwikkelen en testen veiliger én realistischer. Hoewel andere, eenvoudigere SSL-opties (zoals ACME of ServBay CAs) beschikbaar zijn, is kennis van handmatige implementatie van externe certificaten waardevol voor gebruikers met speciale behoeften of het migreren van bestaande certificaten.