Usando Certificados SSL de Terceiros no ServBay

Ao simular ambientes de produção para desenvolvimento ou testes locais, utilizar um certificado SSL assinado por uma autoridade certificadora (CA) confiável garante que seu site seja acessado com segurança via HTTPS, essencial para testar funcionalidades que dependem de HTTPS ou garantir máxima similaridade do ambiente local com produção. Este artigo explica detalhadamente como configurar certificados SSL de terceiros no ambiente de desenvolvimento web local do ServBay.

WARNING

Atenção: Certificados SSL emitidos por CAs de terceiros geralmente só aceitam sufixos de domínio padrão (como .com, .org, .net, .cn, etc.), não sendo possível utilizá-los com domínios personalizados (como .local, .test, .demo, etc.), pois esses não podem ser validados publicamente. Se o domínio do seu projeto local usa um sufixo não padrão, recomendamos usar os recursos de ServBay User CA ou ServBay Public CA para gerar certificados SSL locais confiáveis.

Cenários de Aplicação

- Simulação de ambiente de produção: Replica com precisão a configuração HTTPS do ambiente de produção para testar o comportamento do site sob HTTPS.

- Teste de funcionalidades dependentes de HTTPS: Teste de APIs e recursos que exigem contexto seguro no navegador, por exemplo, Service Workers, Web Crypto API, Geolocalização etc.

- Desenvolvimento de APIs locais: Configuração de HTTPS para backends/API locais, permitindo chamadas front-end seguras via HTTPS.

Pré-requisitos

Antes de começar, certifique-se de que:

- O ServBay já está instalado e rodando no macOS.

- Você possui conhecimentos básicos de terminal e linha de comando.

- A ferramenta OpenSSL está instalada no sistema (o macOS geralmente já vem com ela).

Passo 1: Solicitar Certificado SSL de Terceiro

Primeiro, solicite um certificado SSL a uma CA confiável (por exemplo, Let's Encrypt, DigiCert, GlobalSign, Sectigo). O passo fundamental deste processo é gerar um CSR (Certificate Signing Request).

Gerar a chave privada (Private Key)

A chave privada é o arquivo fundamental que o servidor usará para descriptografar o tráfego SSL – mantenha-a protegida e nunca compartilhe. Para gerar uma chave RSA via terminal:

shopenssl genpkey -algorithm RSA -out servbay.demo.key -pkeyopt rsa_keygen_bits:20481openssl genpkey: Comando OpenSSL para gerar chave privada.-algorithm RSA: Especifica RSA como o algoritmo.-out servbay.demo.key: Nome do arquivo de saída.-pkeyopt rsa_keygen_bits:2048: Comprimento da chave RSA; 2048 bits é o padrão recomendado.

Gerar o pedido de assinatura de certificado (CSR)

O CSR inclui sua chave pública e dados necessários para o certificado. Você o envia à CA. Use a chave gerada no passo anterior:

shopenssl req -new -key servbay.demo.key -out servbay.demo.csr1openssl req: Comando OpenSSL para processar CSR.-new: Cria um novo CSR.-key servbay.demo.key: Especifica o arquivo da chave privada.-out servbay.demo.csr: Nome do arquivo CSR.

O comando solicitará informações para preencher o CSR. Informe os dados conforme sua organização ou exigências da CA. Exemplo:

Country Name (2 letter code) [AU]:CN # Código do país, ex: CN (China), US (Estados Unidos) State or Province Name (full name) [Some-State]:Hong Kong # Estado ou província Locality Name (eg, city) []:Kowloon # Cidade Organization Name (eg, company) [Internet Widgits Pty Ltd]:ServBay # Nome da empresa/organização Organizational Unit Name (eg, section) []:Development # Departamento (opcional) Common Name (e.g. server FQDN or YOUR name) []:servbay.demo # **Mais importante: o domínio completo para o qual deseja o certificado (FQDN)** Email Address []:admin@servbay.demo # E-mail de contato (opcional) Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: # Senha de desafio (geralmente deixe em branco) An optional company name []: # Nome da empresa (opcional, geralmente deixe em branco)1

2

3

4

5

6

7

8

9

10

11

12Certifique-se de preencher corretamente o domínio usado no ServBay no campo

Common Name, comoservbay.demo. Para múltiplos domínios (SAN), siga as instruções extras do processo de solicitação da CA ou utilize ferramentas online fornecidas pela CA para incluir SAN no CSR.Envie o CSR e obtenha o certificado

Copie ou envie o conteúdo do arquivo

servbay.demo.csrno site da CA escolhida e complete a validação de domínio (por DNS, arquivo HTTP ou e-mail). Após a validação, a CA fornecerá:- Seu certificado principal (ex.:

servbay.demo.crtouservbay.demo.pem). - Um ou mais certificados intermediários (cadeia de certificados, ex.:

intermediate.crt,ca-bundle.crt). - Certificado raiz (usualmente já incluso em navegadores/SO, desnecessário instalar separadamente).

- Seu certificado principal (ex.:

Passo 2: Configurar o Certificado SSL no ServBay

Com os arquivos emitidos pela CA em mãos, importe-os e configure no ServBay para ativar o HTTPS em seu site.

O ServBay recomenda armazenar certificados e chaves em /Applications/ServBay/ssl/import/tls-certs/ para gestão centralizada.

Mova os arquivos de certificado e chave para o diretório recomendado

Transfira a chave privada gerada (

servbay.demo.key), o certificado da CA (servbay.demo.crt) e os intermediários, se houver (intermediate.crt), para o diretório de importação:shmv servbay.demo.key /Applications/ServBay/ssl/import/tls-certs/ mv servbay.demo.crt /Applications/ServBay/ssl/import/tls-certs/ # Se houver cadeia intermediária, mova também mv intermediate.crt /Applications/ServBay/ssl/import/tls-certs/ # Para outros intermediários # mv another_intermediate.crt /Applications/ServBay/ssl/import/tls-certs/1

2

3

4

5

6Anexe os certificados intermediários ao arquivo do certificado principal

Para que os navegadores validem corretamente a cadeia, adicione o(s) intermediário(s) ao arquivo do certificado principal, na ordem recomendada pela CA (certificado principal primeiro, seguido dos intermediários):

Exemplo, com um intermediário:

shcat intermediate.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt1Para vários intermediários, sempre siga a ordem da documentação da CA:

shcat intermediate1.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt cat intermediate2.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt1

2Agora

servbay.demo.crtconterá o certificado principal e toda a cadeia intermediária.Abra o painel de controle do ServBay

Inicie o ServBay e encontre o ícone no menu ou Dock para acessar o painel.

Adicione ou edite um site

No painel, selecione

Sites(Sites) na barra lateral.- Para adicionar novo, clique no botão

+no topo direito. - Para sites existentes, selecione e clique no ícone de edição (lápis).

- Para adicionar novo, clique no botão

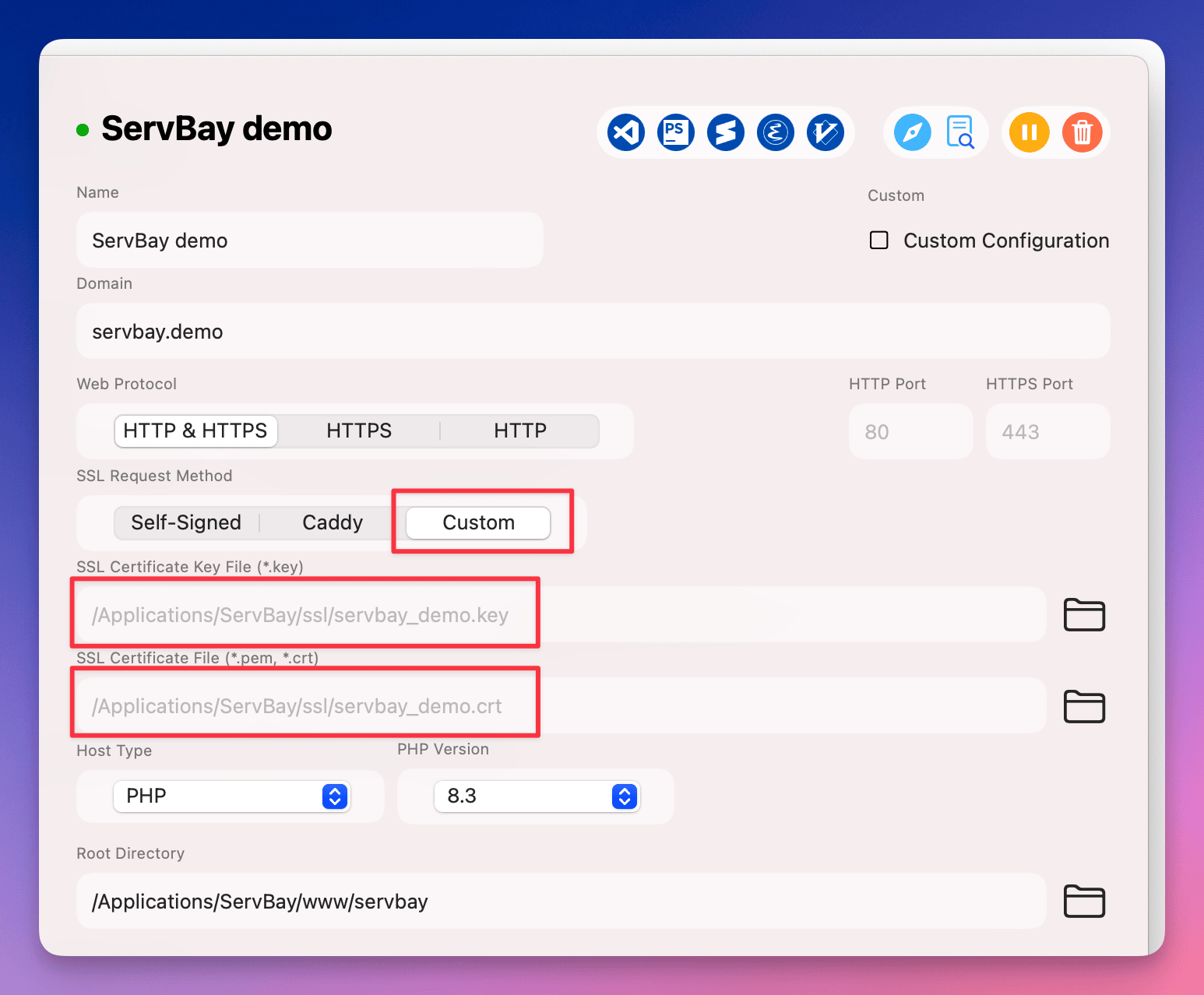

Configure o certificado SSL

Na seção SSL da configuração do site, escolha a opção

Custom(Personalizado).- Certificate Key File (Arquivo de chave privada): Clique em “Browse” (Procurar), navegue até

/Applications/ServBay/ssl/import/tls-certs/e selecioneservbay.demo.key. - Certificate File (Arquivo de certificado): Clique em “Browse”, navegue até a mesma pasta e selecione o arquivo principal já com intermediários anexados, como

servbay.demo.crt.

(Nota: o caminho da imagem é apenas um exemplo; pode ser necessário ajustar para o link correto da documentação ServBay.)

(Nota: o caminho da imagem é apenas um exemplo; pode ser necessário ajustar para o link correto da documentação ServBay.)- Certificate Key File (Arquivo de chave privada): Clique em “Browse” (Procurar), navegue até

Defina domínio e diretório raiz

Certifique-se de que o campo

Domain(Domínio) está com o mesmo utilizado na requisição do certificado, ex.:servbay.demo. Configure também o diretório raiz, como/Applications/ServBay/www/servbay.demo.Salve e aplique as configurações

Clique para salvar as configurações. O ServBay solicitará confirmação para aplicar as alterações e reiniciar o servidor web correspondente (Caddy, Nginx ou Apache). Confirme e prossiga.

Verificando a configuração

Após configurar, acesse o site pelo navegador (exemplo: https://servbay.demo). Caso tudo esteja correto, você verá o cadeado de segurança na barra de endereço. Clique nele para verificar detalhes do certificado e certificar-se de que o certificado importado da CA de terceiros está em uso, com a cadeia completa.

Se houver problemas, confira:

- O domínio corresponde ao Common Name ou SAN do certificado.

- Caminhos dos arquivos de chave e certificado estão corretos.

- O certificado inclui todos intermediários e está na ordem correta.

- As configurações foram salvas e aplicadas no ServBay.

- O sistema confia no certificado raiz da CA (os principais já são confiáveis nos sistemas e navegadores atuais).

Observações importantes

- Correspondência de domínios: O certificado deve corresponder exatamente ao domínio configurado no ServBay (incluindo subdomínios, no caso de wildcard).

- Validade do certificado: Certificados de terceiros expiram. Renove e atualize no ServBay a tempo.

- Segurança da chave privada: O arquivo

.keyé extremamente sensível – proteja-o contra acessos indevidos. - Outras opções de SSL no ServBay: O ServBay também oferece alternativas práticas de SSL, como:

- ServBay User CA / Public CA: Para gerar certificados locais confiáveis para qualquer domínio.

- ACME (Let's Encrypt): Para domínios padrão, o ServBay pode usar ACME automaticamente para solicitar e renovar certificados Let's Encrypt. Este guia cobre cenários em que você já possui certificados externos e deseja fazer a importação manual.

Dúvidas Frequentes (FAQ)

P1: Recebi um arquivo de certificado no formato .pfx ou .p12. Como usar no ServBay?

R1: Os arquivos .pfx ou .p12 normalmente contêm tanto a chave privada quanto a cadeia do certificado. Use o OpenSSL para extrair a chave (.key) e o certificado (.crt):

sh

openssl pkcs12 -in your_certificate.pfx -nocerts -out your_private_key.key -nodes

openssl pkcs12 -in your_certificate.pfx -clcerts -nokeys -out your_certificate.crt1

2

2

Após exportar, obtenha também o(s) intermediário(s) da CA e junte ao .crt como ensinado no passo 2.

P2: Configurei tudo, mas o navegador mostra “conexão não segura”. O que fazer?

R2: Verifique os seguintes pontos:

- Correspondência de domínio: O domínio acessado bate com o do certificado?

- Cadeia de certificados completa: O arquivo

.crtimportado tem todos os intermediários, em ordem? Considere ferramentas online para testar a cadeia. - Reinício do ServBay: As mudanças foram salvas e o servidor reiniciado?

- Cache do navegador: Limpe o cache ou teste no modo anônimo.

- Confiança no sistema: O certificado raiz da CA é confiável no seu sistema operacional?

Resumo

Seguindo este tutorial, você conseguirá configurar e utilizar certificados SSL de terceiros no ambiente de desenvolvimento local do ServBay. Assim, fica mais simples simular o ambiente de produção com HTTPS para desenvolvimento e testes avançados. Apesar de o ServBay facilitar a configuração SSL via ACME ou CAs integradas, dominar a importação manual de certificados amplifica sua flexibilidade tanto para necessidades específicas quanto para migração de certificados já existentes.