Menggunakan Sertifikat SSL dari Pihak Ketiga di ServBay

Saat melakukan pengembangan atau pengujian lokal yang meniru lingkungan produksi, menggunakan sertifikat SSL yang diterbitkan oleh Otoritas Sertifikat (CA) pihak ketiga yang tepercaya dapat memastikan situs Anda dapat diakses dengan aman melalui HTTPS. Ini sangat penting untuk menguji fitur yang bergantung pada HTTPS atau memastikan lingkungan lokal Anda sedekat mungkin dengan produksi. Panduan ini akan menjelaskan secara detail cara mengonfigurasi sertifikat SSL pihak ketiga di lingkungan pengembangan web lokal ServBay Anda.

WARNING

Perlu diketahui, sertifikat SSL yang diterbitkan oleh CA pihak ketiga biasanya hanya mendukung akhiran domain standar (seperti .com, .org, .net, .cn), dan tidak mendukung sufiks non-standar khusus (seperti .local, .test, .demo) karena domain non-standar ini tidak dapat diverifikasi secara publik. Jika domain pengembangan lokal Anda menggunakan sufiks non-standar, disarankan menggunakan fitur ServBay User CA atau ServBay Public CA bawaan untuk menghasilkan sertifikat SSL lokal yang dipercaya.

Skenario Penggunaan

- Meniru Lingkungan Produksi: Mensimulasikan konfigurasi HTTPS produksi secara akurat dan menguji cara kerja situs di bawah HTTPS.

- Menguji Fitur yang Bergantung pada HTTPS: Menguji API atau fitur browser yang memerlukan Secure Context, seperti Service Workers, Web Crypto API, Geolocation, dan lainnya.

- Pengembangan API Lokal: Mengamankan API backend yang berjalan secara lokal agar frontend dapat melakukan panggilan HTTPS.

Prasyarat

Sebelum memulai, pastikan Anda telah memenuhi persyaratan berikut:

- ServBay telah diinstal dan berjalan di macOS.

- Memiliki pengetahuan dasar menggunakan terminal dan perintah baris (command line).

- OpenSSL sudah terpasang di sistem Anda (biasanya sudah ada di macOS).

Langkah 1: Mengajukan Sertifikat SSL Pihak Ketiga

Pertama, Anda perlu mengajukan sertifikat SSL dari CA pihak ketiga tepercaya (seperti Let's Encrypt, DigiCert, GlobalSign, Sectigo, dan lainnya). Bagian ini akan menjelaskan cara membuat Certificate Signing Request (CSR), langkah kunci saat pengajuan sertifikat.

Buat Private Key

Private key adalah file kunci rahasia server yang digunakan untuk mendekripsi lalu lintas SSL. Private key harus dijaga kerahasiaannya. Jalankan perintah OpenSSL berikut di terminal untuk membuat private key RSA:

shopenssl genpkey -algorithm RSA -out servbay.demo.key -pkeyopt rsa_keygen_bits:20481openssl genpkey: Perintah OpenSSL untuk membuat private key.-algorithm RSA: Menentukan algoritma private key yang digunakan adalah RSA.-out servbay.demo.key: Mengatur nama file output menjadiservbay.demo.key.-pkeyopt rsa_keygen_bits:2048: Mengatur panjang private key RSA menjadi 2048 bit. Untuk sebagian besar kebutuhan, 2048 bit adalah minimum yang direkomendasikan dan sudah sangat aman.

Buat Certificate Signing Request (CSR)

CSR adalah file yang berisi public key Anda dan informasi lain yang dibutuhkan untuk pengajuan sertifikat. File ini akan dikirim ke CA. Buat CSR menggunakan private key yang sudah dibuat:

shopenssl req -new -key servbay.demo.key -out servbay.demo.csr1openssl req: Perintah OpenSSL untuk mengelola permintaan penandatanganan sertifikat.-new: Membuat CSR baru.-key servbay.demo.key: Menunjukkan private key yang digunakan untuk penandatanganan CSR.-out servbay.demo.csr: Nama file output CSR adalahservbay.demo.csr.

Setelah menjalankan perintah di atas, Anda akan diminta mengisi sejumlah informasi untuk CSR. Isi sesuai data Anda atau sesuai permintaan CA. Berikut contoh isian serta penjelasannya:

Country Name (2 letter code) [AU]:CN # Kode negara, misal CN (Tiongkok), US (Amerika Serikat) State or Province Name (full name) [Some-State]:Hong Kong # Nama provinsi atau negara bagian Locality Name (eg, city) []:Kowloon # Nama kota Organization Name (eg, company) [Internet Widgits Pty Ltd]:ServBay # Nama organisasi/perusahaan Organizational Unit Name (eg, section) []:Development # Nama unit organisasi (opsional) Common Name (e.g. server FQDN or YOUR name) []:servbay.demo # **PENTING: isi dengan nama domain FQDN yang akan digunakan untuk sertifikat.** Email Address []:admin@servbay.demo # Email kontak (opsional) Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: # Kata sandi challenge (biasanya dikosongkan) An optional company name []: # Nama perusahaan tambahan (biasanya dikosongkan)1

2

3

4

5

6

7

8

9

10

11

12Pastikan pada bagian

Common NameAnda mengisi domain yang akan digunakan di ServBay, misalservbay.demo. Jika Anda membutuhkan sertifikat untuk lebih dari satu domain (multi-domain/SAN certificate), biasanya CA menyediakan cara tersendiri pada proses aplikasinya untuk menambahkan nama-nama domain tersebut. Namun, proses dasar pembuatan CSR tetap sama, atau CA menyediakan alat online untuk membuat CSR dengan SAN.Kirim CSR dan Dapatkan Sertifikat

Salin atau upload isi file

servbay.demo.csrke situs web CA pilihan Anda, lalu selesaikan verifikasi kepemilikan domain (biasanya melalui rekam DNS, file HTTP, atau email). Setelah verifikasi sukses, CA akan mengirimkan file sertifikat, biasanya berupa:- File sertifikat utama Anda (misal

servbay.demo.crtatauservbay.demo.pem) - Satu atau lebih file sertifikat intermediate (rantai sertifikat, contoh:

intermediate.crt,ca-bundle.crt) - File root certificate (biasanya sudah otomatis dipercaya, tidak perlu diinstal)

- File sertifikat utama Anda (misal

Langkah 2: Mengonfigurasi Sertifikat SSL Pihak Ketiga pada ServBay

Setelah mendapatkan file sertifikat dari CA, Anda perlu mengimpor dan mengonfigurasinya di ServBay agar situs Anda dapat menggunakan HTTPS.

ServBay merekomendasikan agar semua file sertifikat dan private key custom diletakkan di direktori /Applications/ServBay/ssl/import/tls-certs/ demi kemudahan pengelolaan.

Pindahkan File Sertifikat dan Private Key ke Direktori yang Ditentukan

Pindahkan private key (

servbay.demo.key) buatan Anda, sertifikat utama (servbay.demo.crt), dan setiap sertifikat intermediate (misalintermediate.crt) ke direktori import ServBay:shmv servbay.demo.key /Applications/ServBay/ssl/import/tls-certs/ mv servbay.demo.crt /Applications/ServBay/ssl/import/tls-certs/ # Jika ada file sertifikat intermediate, pindahkan juga mv intermediate.crt /Applications/ServBay/ssl/import/tls-certs/ # Jika ada intermediate lainnya, pindahkan juga # mv another_intermediate.crt /Applications/ServBay/ssl/import/tls-certs/1

2

3

4

5

6Gabungkan Sertifikat Intermediate ke Sertifikat Utama

Agar sertifikat dikenali dan dipercaya oleh browser, seluruh rangkaian sertifikat intermediate perlu digabungkan ke file sertifikat utama Anda. Urutan chain biasanya dimulai dari sertifikat utama lalu semua intermediate. Root certificate biasanya sudah otomatis di sistem/browser, jadi tidak perlu dimasukkan. CA biasanya memberikan urutan chain yang benar; pastikan mengikuti instruksi mereka. Gabungkan isi setiap file intermediate ke akhir file utama

servbay.demo.crt.Misal, jika intermediate Anda bernama

intermediate.crt:shcat intermediate.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt1Jika ada beberapa intermediates (misal urutan:

intermediate1.crtlaluintermediate2.crt):shcat intermediate1.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt cat intermediate2.crt >> /Applications/ServBay/ssl/import/tls-certs/servbay.demo.crt1

2Setelah langkah ini, file

servbay.demo.crtAnda sudah berisi sertifikat utama dan seluruh rantai intermediate yang dibutuhkan.Buka Panel Manajemen ServBay

Jalankan aplikasi ServBay dan cari ikon ServBay di menu bar atau Dock, lalu klik untuk membuka panel manajemen.

Tambahkan atau Edit Situs

Dari sidebar (navigasi kiri panel ServBay), pilih menu

Situs(Website).- Bila membuat situs baru, klik tombol

+di kanan atas. - Jika ingin menambahkan sertifikat ke situs yang sudah ada, pilih situsnya lalu klik tombol edit (ikon pensil).

- Bila membuat situs baru, klik tombol

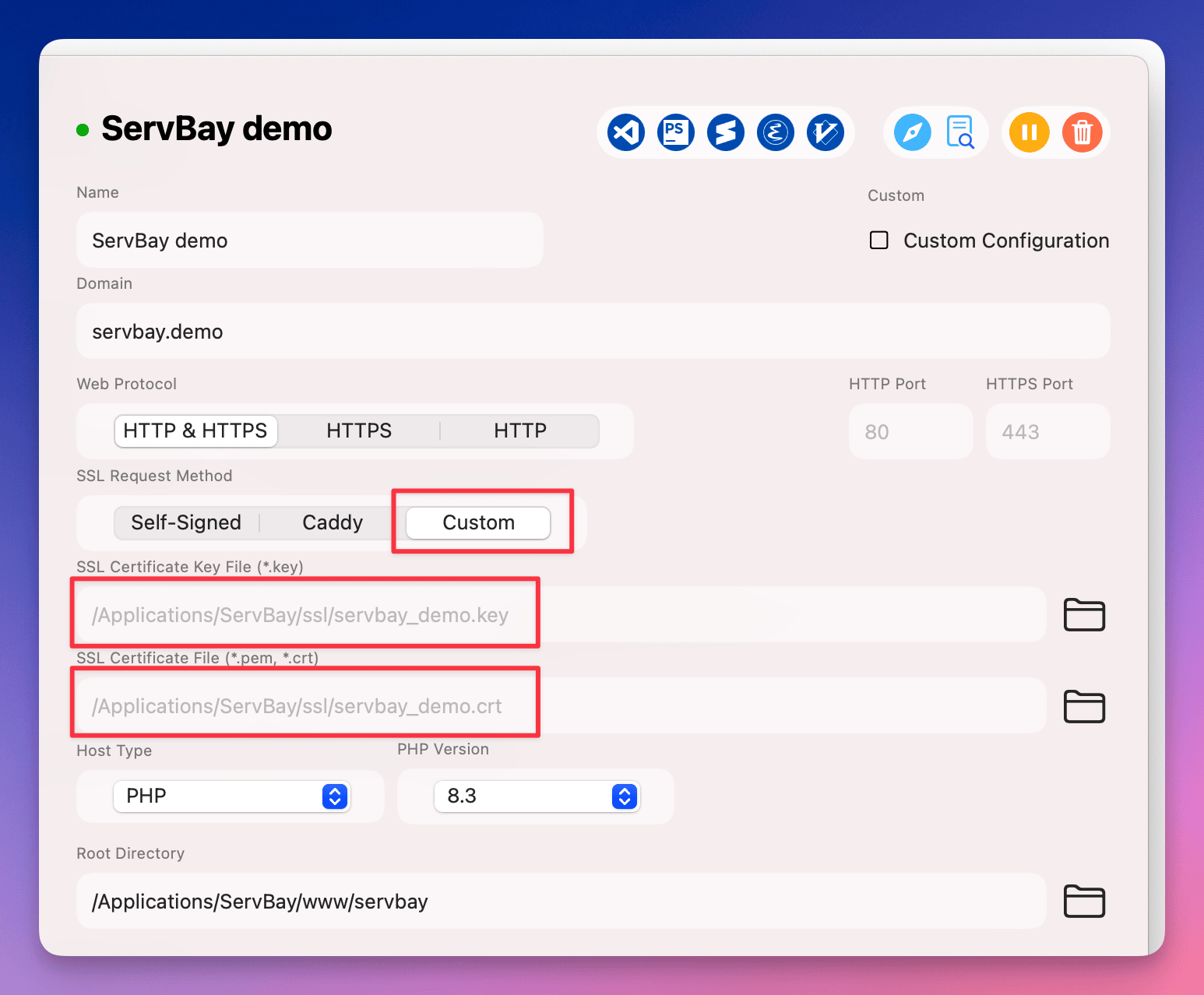

Konfigurasikan Sertifikat SSL

Pada bagian SSL di form konfigurasi situs, akan ada beberapa pilihan penerbitan sertifikat. Pilih opsi

Custom(kustom).- Certificate Key File (file private key): Klik tombol browse, lalu navigasikan ke direktori

/Applications/ServBay/ssl/import/tls-certs/dan pilih file private key Anda, misalservbay.demo.key. - Certificate File (file sertifikat): Klik browse dan pilih file sertifikat utama Anda (yang sudah digabung dengan intermediate), misal

servbay.demo.crt.

(Catatan: Jalur gambar hanya contoh, pada dokumentasi resmi bisa berbeda)

(Catatan: Jalur gambar hanya contoh, pada dokumentasi resmi bisa berbeda)- Certificate Key File (file private key): Klik tombol browse, lalu navigasikan ke direktori

Setel Domain dan Root Direktori Situs

Pastikan pada konfigurasi situs, field

Domaindiisi persis dengan domain yang Anda gunakan saat mengajukan sertifikat (misalservbay.demo). Atur jugaDocument Root(root situs web), misal/Applications/ServBay/www/servbay.demo.Simpan dan Terapkan Konfigurasi

Setelah selesai, klik tombol simpan. ServBay akan meminta Anda untuk mengaplikasikan perubahan dan merestart web server terkait (seperti Caddy, Nginx, atau Apache). Konfirmasi dan lanjutkan.

Verifikasi Konfigurasi

Setelah konfigurasi selesai, akses situs Anda melalui browser (misal https://servbay.demo). Jika sudah benar, Anda akan melihat ikon gembok di address bar browser. Klik pada ikon gembok untuk melihat detail sertifikat dan memastikan bahwa certificate yang digunakan diterbitkan oleh CA pihak ketiga yang Anda import serta chain sertifikatnya lengkap.

Jika menemui masalah, pastikan beberapa hal berikut:

- Domain yang digunakan sesuai dengan Common Name atau SAN pada sertifikat.

- Path file private key dan sertifikat sudah benar.

- File sertifikat sudah berisi seluruh intermediate secara urut.

- Konfigurasi situs di ServBay sudah disimpan dan diterapkan.

- Sistem Anda mempercayai root CA yang menerbitkan sertifikat (sebagian besar root CA dari pihak ketiga sudah dipercaya oleh OS dan browser utama).

Catatan Penting

- Kesesuaian Domain: Sertifikat yang diimpor harus 100% sesuai dengan domain situs Anda di ServBay (termasuk subdomain, jika menggunakan wildcard).

- Masa Berlaku: Sertifikat pihak ketiga memiliki masa berlaku. Lakukan pembaruan sebelum sertifikat kedaluwarsa dan update file di ServBay sesuai langkah-langkah di atas.

- Keamanan Private Key: File private key (

.key) sangat penting. Simpan dengan aman dan jangan sampai bocor. - Opsi SSL Lain dari ServBay: ServBay juga menawarkan opsi SSL lain yang lebih mudah, seperti:

- ServBay User CA / Public CA: Menghasilkan sertifikat SSL yang dipercaya untuk lingkungan pengembangan lokal dengan akhiran domain apa pun.

- ACME (Let's Encrypt): Untuk domain standar, ServBay dapat mengintegrasikan client ACME agar otomatis mengajukan & memperbarui sertifikat Let's Encrypt. Metode custom import ini ditujukan jika Anda sudah memperoleh sertifikat pihak ketiga melalui jalur lain.

Tanya Jawab (FAQ)

Q1: Saya menerima file sertifikat dengan format .pfx atau .p12. Bagaimana cara menggunakannya di ServBay?

A1: File .pfx atau .p12 biasanya berisi private key dan rantai sertifikat. Gunakan OpenSSL untuk mengekspor file terpisah berupa private key (.key) dan sertifikat (.crt). Contoh:

sh

openssl pkcs12 -in your_certificate.pfx -nocerts -out your_private_key.key -nodes

openssl pkcs12 -in your_certificate.pfx -clcerts -nokeys -out your_certificate.crt1

2

2

Setelah diekspor, Anda mungkin perlu mendapatkan file intermediate secara terpisah (biasanya diberikan oleh CA), lalu gabungkan ke file .crt sesuai petunjuk di Langkah 2.

Q2: Saya sudah mengikuti langkah-langkah di atas, tetapi browser tetap menampilkan peringatan "Koneksi Tidak Aman"?

A2: Pastikan hal-hal berikut:

- Kesesuaian Domain: Domain yang diakses browser sama persis dengan yang tertulis di sertifikat.

- Rantai Sertifikat Lengkap: File

.crtyang diimpor sudah mencakup seluruh sertifikat intermediate dan urutannya benar. Gunakan alat pemeriksa SSL online jika perlu. - Restart ServBay: Pastikan konfigurasi sudah disimpan dan web server sudah direstart via ServBay.

- Cache Browser: Coba hapus cache browser atau gunakan mode incognito/privat.

- Kepercayaan Sistem: Pastikan root CA penerbit sertifikat sudah ada dalam daftar trusted pada OS Anda.

Ringkasan

Dengan mengikuti langkah-langkah di atas, Anda dapat berhasil mengonfigurasi dan menggunakan sertifikat SSL yang diterbitkan pihak ketiga di lingkungan pengembangan lokal ServBay. Ini memungkinkan Anda mensimulasikan pengaturan HTTPS produksi secara akurat, sehingga pengembangan dan pengujian lokal menjadi lebih efektif. Meski ServBay menawarkan berbagai opsi SSL yang lebih mudah (seperti ACME, ServBay CA), menguasai metode import custom sertifikat sangat berguna untuk kebutuhan khusus atau jika Anda perlu migrasi sertifikat yang sudah ada.