Utilisation d'un certificat SSL tiers dans ServBay

Lors du développement ou des tests locaux en simulant un environnement de production, utiliser un certificat SSL émis par une autorité de certification (CA) reconnue permet de garantir l'accès sécurisé à votre site via HTTPS. Ceci est indispensable pour tester des fonctionnalités nécessitant HTTPS ou assurer une parfaite cohérence entre l'environnement local et la production. Ce guide détaille comment configurer un certificat SSL délivré par une autorité tierce dans un environnement de développement web local ServBay.

WARNING

Veuillez noter que les certificats SSL délivrés par une CA tierce ne prennent généralement en charge que les suffixes de domaines standards (comme .com, .org, .net, .cn, etc.) et non les suffixes personnalisés ou non standards (.local, .test, .demo, etc.), car ces derniers ne peuvent pas être validés publiquement. Si votre domaine local utilise un tel suffixe non standard, il est recommandé d'utiliser la fonctionnalité ServBay User CA ou ServBay Public CA pour générer un certificat local reconnu comme fiable.

Cas d'utilisation

- Simulation d'environnement de production : Reproduire fidèlement la configuration HTTPS de production et vérifier le comportement du site sous HTTPS.

- Test de fonctionnalités dépendant d'HTTPS : Tester des API ou des fonctions du navigateur nécessitant un contexte sécurisé, comme les Service Workers, Web Crypto API, Géolocalisation, etc.

- Développement d'API locales : Permettre à vos API backend locales d’être exposées via HTTPS, facilitant les appels sécurisés depuis le frontend.

Prérequis

Avant de commencer, assurez-vous d'avoir réuni les éléments suivants :

- ServBay installé et en cours d’exécution sur macOS.

- Connaissance de base de l’utilisation du terminal et de la ligne de commande.

- L’outil OpenSSL installé sur le système (fourni en standard sur macOS).

Étape 1 : Demander un certificat SSL tiers

Commencez par faire une demande de certificat SSL auprès d’une CA reconnue (Let’s Encrypt, DigiCert, GlobalSign, Sectigo, etc.). L’étape cruciale consiste à générer une demande de signature de certificat (CSR).

Générer la clé privée (Private Key)

La clé privée est le fichier indispensable à votre serveur pour décrypter les communications SSL. Elle doit être conservée de façon sécurisée et confidentielle. Générez une clé RSA privée avec la commande OpenSSL suivante :

shopenssl genpkey -algorithm RSA -out servbay.demo.key -pkeyopt rsa_keygen_bits:20481openssl genpkey: Commande OpenSSL pour générer une clé privée.-algorithm RSA: Spécifie l’algorithme RSA.-out servbay.demo.key: Nom du fichier de sortie, iciservbay.demo.key.-pkeyopt rsa_keygen_bits:2048: Définit la taille de clé à 2048 bits (niveau recommandé par défaut).

Générer une demande de signature de certificat (CSR)

Le CSR contient votre clé publique et les informations nécessaires à l'émission du certificat. Pour générer ce fichier à l’aide de votre clé privée :

shopenssl req -new -key servbay.demo.key -out servbay.demo.csr1openssl req: Commande pour manipuler les CSR.-new: Création d’un nouveau CSR.-key servbay.demo.key: Utilise le fichier de clé privée.-out servbay.demo.csr: Nom du fichier CSR généré.

L’exécution de cette commande demande de saisir divers champs ; remplissez-les selon votre situation ou les exigences de votre CA. Par exemple :

Country Name (2 letter code) [AU]:FR # Code pays, ex : FR (France), BE (Belgique) State or Province Name (full name) [Some-State]:Île-de-France Locality Name (eg, city) []:Paris Organization Name (eg, company) [Internet Widgits Pty Ltd]:ServBay Organizational Unit Name (eg, section) []:Développement # Section ou service (optionnel) Common Name (e.g. server FQDN or YOUR name) []:servbay.demo # **IMPORTANT : entrez le FQDN correspondant au site.** Email Address []:admin@servbay.demo # Adresse e-mail (optionnelle) Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: # Mot de passe de défi (laisser vide) An optional company name []: # Société optionnelle (laisser vide)1

2

3

4

5

6

7

8

9

10

11

12Assurez-vous de renseigner précisément le domaine dans le champ

Common Name(par ex :servbay.demo). Si vous demandez un certificat multi-domaine (SAN), reportez-vous à la documentation/la procédure spécifique de la CA pour générer un CSR avec plusieurs domaines ou utilisez un outil dédié.Soumettre le CSR et obtenir le certificat

Transférez le contenu du fichier

servbay.demo.csrau site de la CA choisie, puis suivez le processus de validation (par enregistrement DNS, fichier HTTP ou vérification par e-mail la plupart du temps). Une fois l’étape de validation franchie, la CA délivre votre certificat :- Le certificat principal (par ex :

servbay.demo.crtouservbay.demo.pem) - Un ou plusieurs certificats intermédiaires (pour la chaîne, ex :

intermediate.crt,ca-bundle.crt) - Le certificat racine (normalement déjà présent sur votre système/navigateur)

- Le certificat principal (par ex :

Étape 2 : Configurer le certificat SSL tiers dans ServBay

Après réception des fichiers de certificat, il faut importer et paramétrer ces certificats afin que votre site soit fonctionnel en HTTPS.

ServBay recommande de stocker vos certificats personnalisés et fichiers clés dans le dossier /Applications/ServBay/ssl/import/tls-certs/ pour une gestion centralisée.

Déplacer les fichiers certificat et clé privée dans le répertoire dédié

Placez la clé privée (

servbay.demo.key), le certificat principal (servbay.demo.crt), ainsi que tous les certificats intermédiaires (ex :intermediate.crt) dans le dossier d'import ServBay :shmv servbay.demo.key /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/ mv servbay.demo.crt /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/ # Déplacez également tout fichier de chaîne/intermédiaire mv intermediate.crt /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/ # Pour d'autres intermédiaires : # mv another_intermediate.crt /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/1

2

3

4

5

6Fusionner la chaîne de certificats dans le certificat principal

Pour que le navigateur valide correctement la chaîne, il faut concaténer tous les intermédiaires à la suite du certificat principal. L’ordre est : certificat principal → intermédiaires. L’inclusion du certificat racine n’est généralement pas nécessaire. Respectez toujours l'ordre fourni par la CA.

Exemple, si vous avez

intermediate.crt:shcat intermediate.crt >> /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/servbay.demo.crt1S’il y a plusieurs intermédiaires (par exemple,

intermediate1.crt, puisintermediate2.crt) :shcat intermediate1.crt >> /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/servbay.demo.crt cat intermediate2.crt >> /Applications/ServBay (macOS) ou C:\ServBay (Windows)/ssl/import/tls-certs/servbay.demo.crt1

2Après fusion, le fichier

servbay.demo.crtcomportera le certificat principal suivi de la chaîne complète des intermédiaires.Ouvrir le panneau d’administration ServBay

Lancez l’application ServBay et cliquez sur son icône dans la barre de menu ou le Dock pour ouvrir le panneau d'administration.

Ajouter ou éditer un site

Dans la barre latérale gauche du panneau ServBay, sélectionnez

Sites.- Pour créer un nouveau site, cliquez sur le bouton

+en haut à droite. - Pour modifier un site existant, sélectionnez-le puis cliquez sur l’icône d’édition (crayon).

- Pour créer un nouveau site, cliquez sur le bouton

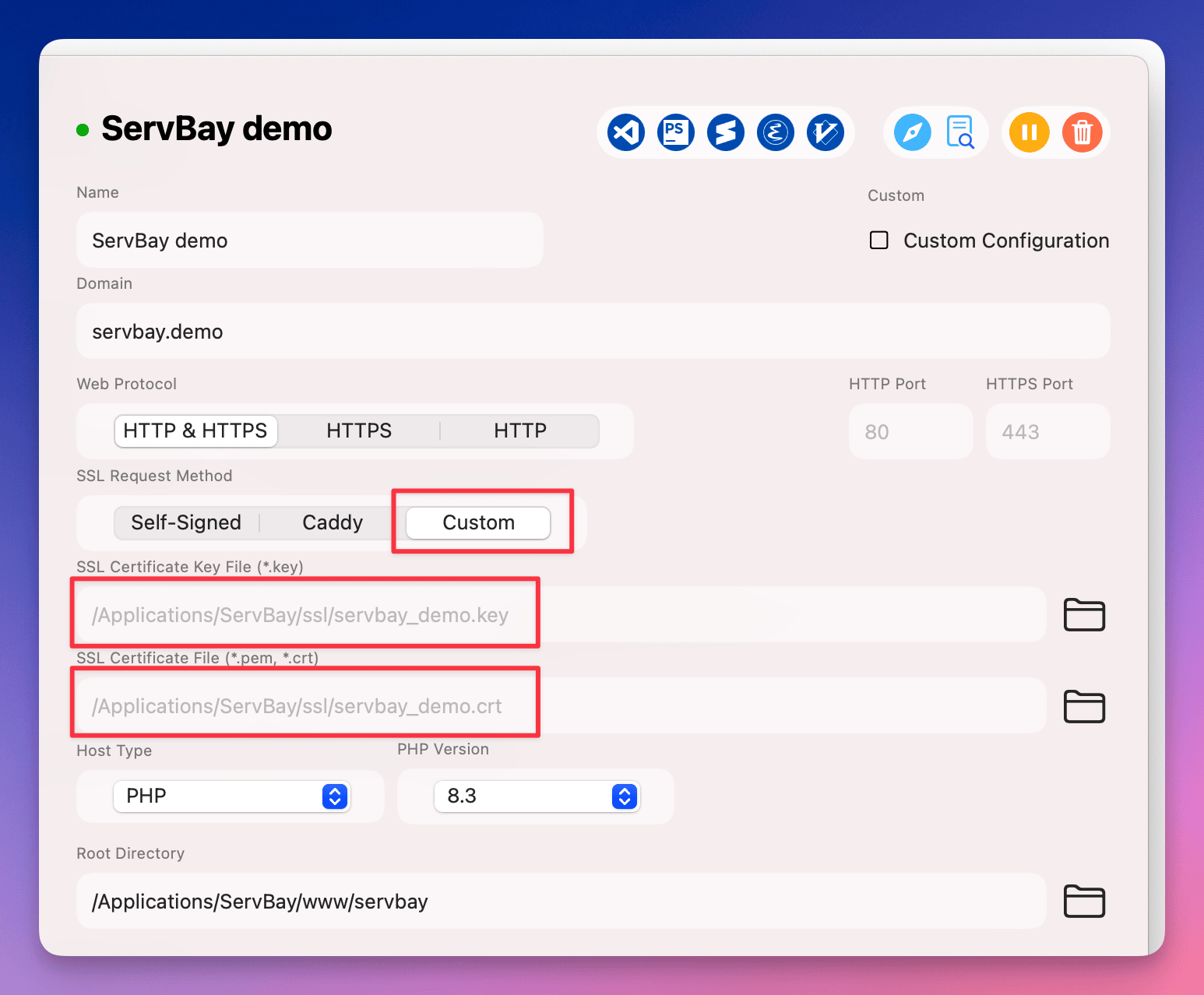

Configurer le certificat SSL

Dans la section SSL de la configuration du site, sélectionnez le mode

Custom(personnalisé).- Fichier clé du certificat (Certificate Key File) : Cliquez sur “Parcourir” et sélectionnez votre fichier clé privée dans

/Applications/ServBay/ssl/import/tls-certs/(par ex :servbay.demo.key) - Fichier certificat (Certificate File) : Cliquez sur “Parcourir” et sélectionnez dans le même dossier votre fichier certificat fusionné (par ex :

servbay.demo.crt)

(Remarque : le chemin de l’image est donné à titre d’exemple et doit être adapté à la documentation officielle de ServBay)

(Remarque : le chemin de l’image est donné à titre d’exemple et doit être adapté à la documentation officielle de ServBay)- Fichier clé du certificat (Certificate Key File) : Cliquez sur “Parcourir” et sélectionnez votre fichier clé privée dans

Définir le domaine et le répertoire racine du site

Dans la configuration, assurez-vous que le champ

Domain(domaine) correspond exactement au domaine utilisé pour le certificat (ex :servbay.demo). Définissez également le champDocument Root(racine du site), ex :/Applications/ServBay/www/servbay.demo.Sauvegarder et appliquer la configuration

Une fois l’ensemble des informations saisies, cliquez sur sauvegarder. Une notification s’affichera pour appliquer les changements et redémarrer les serveurs web concernés (Caddy, Nginx, Apache…). Confirmez la demande.

Vérification de la configuration

Testez le site dans votre navigateur (ex : https://servbay.demo). Si tout est correctement configuré, un cadenas sécurisé s’affichera dans la barre d’adresse. Cliquez sur ce cadenas pour vérifier les détails — le certificat doit provenir de la CA tierce importée, et la chaîne doit être complète.

En cas de problème, vérifiez particulièrement :

- Que le domaine est strictement identique à celui déclaré dans le Common Name ou les SANs du certificat

- Que les chemins vers la clé privée et le certificat sont corrects

- Que le certificat fusionné contient bien tous les intermédiaires, dans l'ordre requis

- Que la configuration du site sous ServBay est sauvegardée et appliquée

- Que votre système fait confiance à la CA racine (les CA tierces majeures sont déjà reconnues par les OS/navigateurs courants)

Points d'attention

- Correspondance du domaine : Le certificat importé doit correspondre exactement au domaine configuré dans ServBay (y compris les sous-domaines s’il s’agit d’un certificat générique).

- Validité du certificat : Les certificats tiers ont une période de validité : pensez à les renouveler avant expiration et à les réimporter dans ServBay.

- Sécurité de la clé privée : Le fichier clé (

.key) doit être protégé de toute fuite ou accès non autorisé. - Autres options SSL ServBay :

- ServBay User CA / Public CA : Pour générer rapidement des certificats locaux de confiance, pour tout type de domaine.

- ACME (Let’s Encrypt) : Pour les domaines standards, ServBay peut gérer automatiquement l'obtention et le renouvellement de certificats Let’s Encrypt. L’import manuel tel que décrit ici est destiné aux cas où vous avez obtenu un certificat via une autre solution.

Questions fréquentes (FAQ)

Q1 : J’ai reçu un certificat au format .pfx ou .p12. Comment l’utiliser ?

A1 : Ces fichiers contiennent généralement la clé privée ET la chaîne de certificats. Utilisez OpenSSL pour les extraire en fichiers séparés (.key et .crt) :

sh

openssl pkcs12 -in votre_certificat.pfx -nocerts -out votre_cle_privee.key -nodes

openssl pkcs12 -in votre_certificat.pfx -clcerts -nokeys -out votre_certificat.crt1

2

2

Pensez à récupérer et à fusionner séparément la chaîne d’intermédiaires de la CA, comme expliqué plus haut.

Q2 : J’ai suivi les instructions mais le navigateur indique toujours “Connexion non sécurisée” ?

A2 : Contrôlez les points suivants :

- Correspondance du domaine : Le nom de domaine accédé correspond-il bien à celui du certificat ?

- Chaîne de certificats complète : Le fichier

.crtcontient-il bien tous les intermédiaires dans le bon ordre ? Utilisez un vérificateur SSL en ligne pour le valider. - Redémarrage de ServBay : Avez-vous bien appliqué et redémarré le serveur web ?

- Cache navigateur : Essayez en navigation privée ou videz le cache.

- Confiance du système : Le certificat racine est-il reconnu comme fiable par votre système ?

Résumé

En suivant ce tutoriel, vous serez en mesure de configurer et d'utiliser avec succès un certificat SSL tiers dans votre environnement de développement ServBay. Vous pourrez ainsi simuler de façon précise des conditions de production HTTPS—idéal pour tester et développer en toute sécurité. Bien que ServBay propose plusieurs moyens simplifiés de gérer vos certificats SSL (ACME, ServBay CA), il reste très utile de savoir importer et configurer manuellement un certificat tiers, que ce soit pour répondre à des besoins spécifiques ou pour migrer des certificats existants.