Handleiding: Cloudflared (Cloudflare Tunnel) diensten configureren in ServBay

Cloudflared is een krachtig hulpmiddel van Cloudflare waarmee u lokale webdiensten veilig via het wereldwijde Cloudflare-netwerk openbaar kunt maken, zonder dat u firewall-poorten hoeft open te zetten of ingewikkelde netwerkinstellingen hoeft te configureren. Via Cloudflare Tunnel profiteert u van HTTPS-encryptie, DDoS-bescherming en de performance-voordelen van Cloudflare CDN, zelfs voor uw lokale ontwikkelprojecten. ServBay biedt standaard ondersteuning voor Cloudflared, waardoor het instellen en beheren ervan op macOS sterk wordt vereenvoudigd.

In deze gids wordt stap voor stap uitgelegd hoe u Cloudflared Tunnels opzet en gebruikt binnen ServBay.

Overzicht

Door de integratie van ServBay met Cloudflared kunnen ontwikkelaars eenvoudig hun lokaal gehoste websites in ServBay verbinden met Cloudflare’s netwerk. Dit betekent dat u overal toegang heeft tot uw lokale ontwikkelomgeving via een aangepast subdomein (bijvoorbeeld test.uwdomein.nl).

Toepassingsscenario’s

- Professionele demo's: Presenteer uw lokaal draaiende ontwikkelresultaten aan klanten of teams onder uw eigen merkdomein.

- Stabiele externe tests: Betrouwbaar toegangspunt voor API-tests, webhook-integratie of samenwerking met externe diensten die een langdurige publieke URL vereisen.

- Profiteer van Cloudflare’s ecosysteem: Gebruik de beveiligings- (zoals WAF, botbeheer) en prestatieservices (zoals CDN-caching, Argo Smart Routing indien van toepassing) van Cloudflare.

- Vervang traditionele DDNS: Bied uw lokale diensten in een dynamische IP-omgeving een stabiele publieke domeinnaam.

Vereisten

- ServBay geïnstalleerd: Zorg dat ServBay correct is geïnstalleerd en draait op uw macOS-systeem.

- Cloudflare-account: U dient een geldig Cloudflare-account te bezitten.

- Beheerd domein: U moet een domeinnaam bezitten die is geactiveerd en beheerd wordt via Cloudflare DNS in uw account (bijvoorbeeld

uwdomein.nl). Cloudflared creëert straks subdomeinen hierbinnen. - Cloudflare Zero Trust-instelling: Maak een organisatie (Team) aan via het Cloudflare Zero Trust-dashboard. Dit is verplicht voor het gebruik van Cloudflare Tunnel.

- Ga naar Cloudflare Zero Trust Dashboard.

- Indien u nog geen team heeft aangemaakt, volg dan de instructies; meestal is dit gratis.

- Lokale website: Voeg ten minste één lokaal websiteproject toe én draaiend in ServBay, bijvoorbeeld

servbay.demo.

Stappenplan

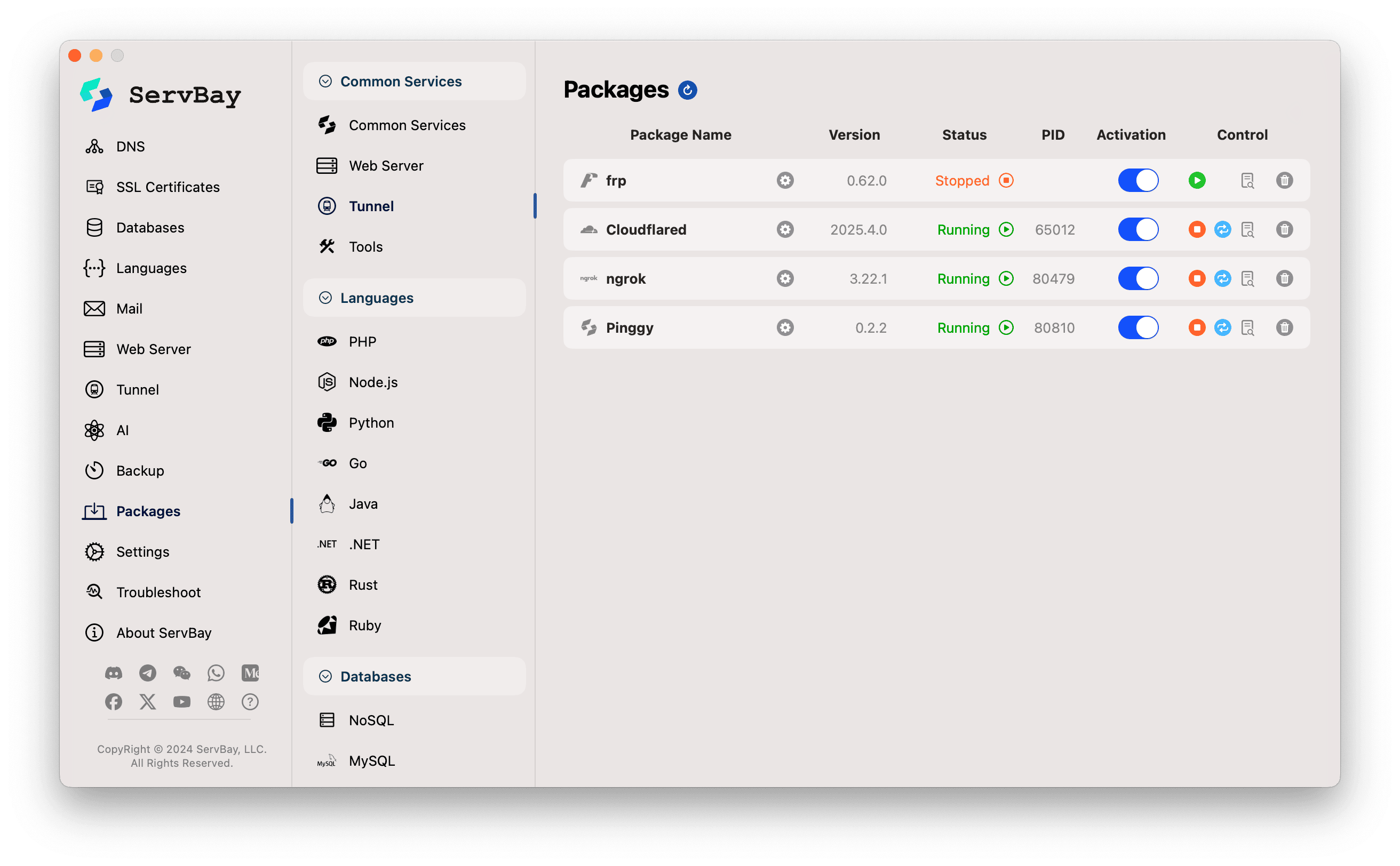

1. Installeer het Cloudflared-pakket in ServBay

- Open de ServBay-applicatie.

- Klik op Pakketten (Packages) in de linker navigatiebalk.

- Zoek naar

Cloudflaredin de lijst met pakketten. - Klik op de installatieknop naast

Cloudflared.

- Na installatie kunt u proberen de schakelaar rechts van

Cloudflaredin te schakelen. De dienst zal waarschijnlijk nog niet opstarten vanwege ontbrekende autorisatie; dat is normaal.

2. Autoriseer servBay om toegang te krijgen tot uw Cloudflare-account

Om ServBay toe te staan namens u Cloudflare Tunnels en bijbehorende DNS-records te beheren, dient u eenmalig autorisatie te verlenen:

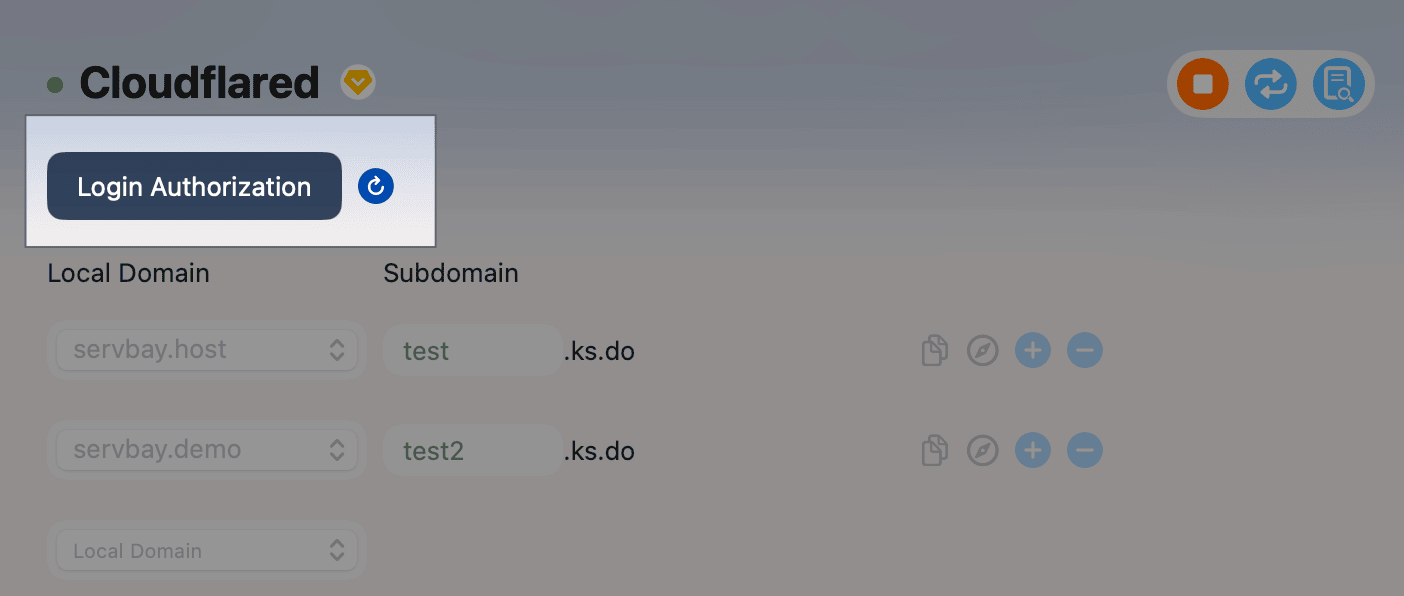

- Klik op Tunnel in de linker navigatiebalk van ServBay.

- Kies Cloudflared in de lijst met tunnelservices.

- U ziet een knop Login Authorization (Inlogautorisatie) (of een soortgelijke benaming). Klik op deze knop.

- Er wordt een nieuw browservenster geopend dat u naar de autorisatiepagina van Cloudflare stuurt.

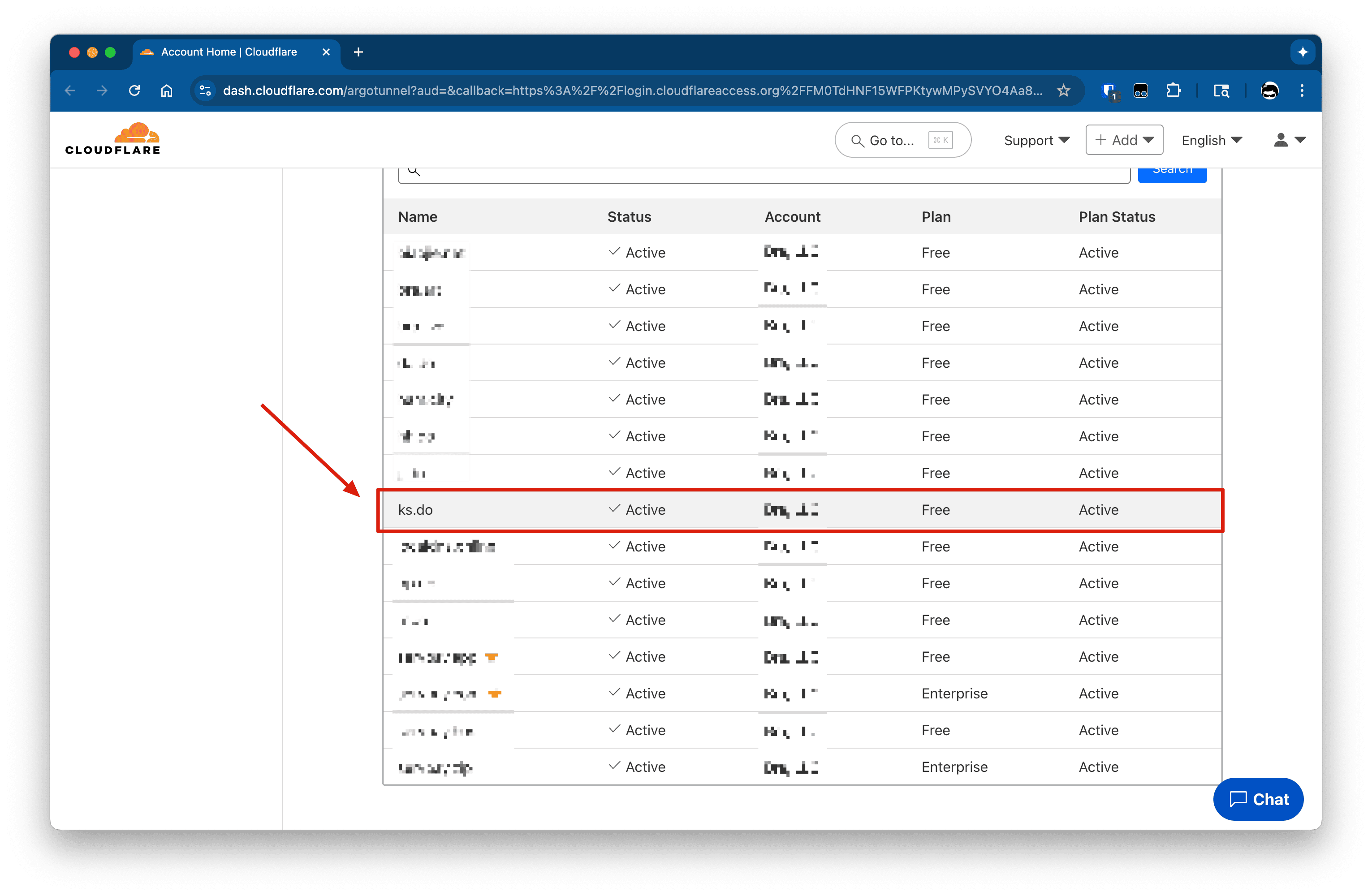

- Op de Cloudflare-pagina wordt u gevraagd in te loggen (als u dat nog niet was), vervolgens kiest u het domein dat u ServBay (Cloudflared) wilt laten beheren. Selecteer het domein dat u volgens bovenstaande vereisten heeft voorbereid en dat onder Cloudflare-beheer valt.

- Volg de instructies op de Cloudflare-pagina om het autorisatieproces af te ronden.

- Keer na succesvolle autorisatie terug naar de ServBay-app.

- Klik in het Cloudflared-configuratiescherm op de Login Authorization (Inlogautorisatie) knop (indien de knoptekst niet is gewijzigd) op het vernieuwingsicoon ernaast. Dit ververst de autorisatiestatus in ServBay.

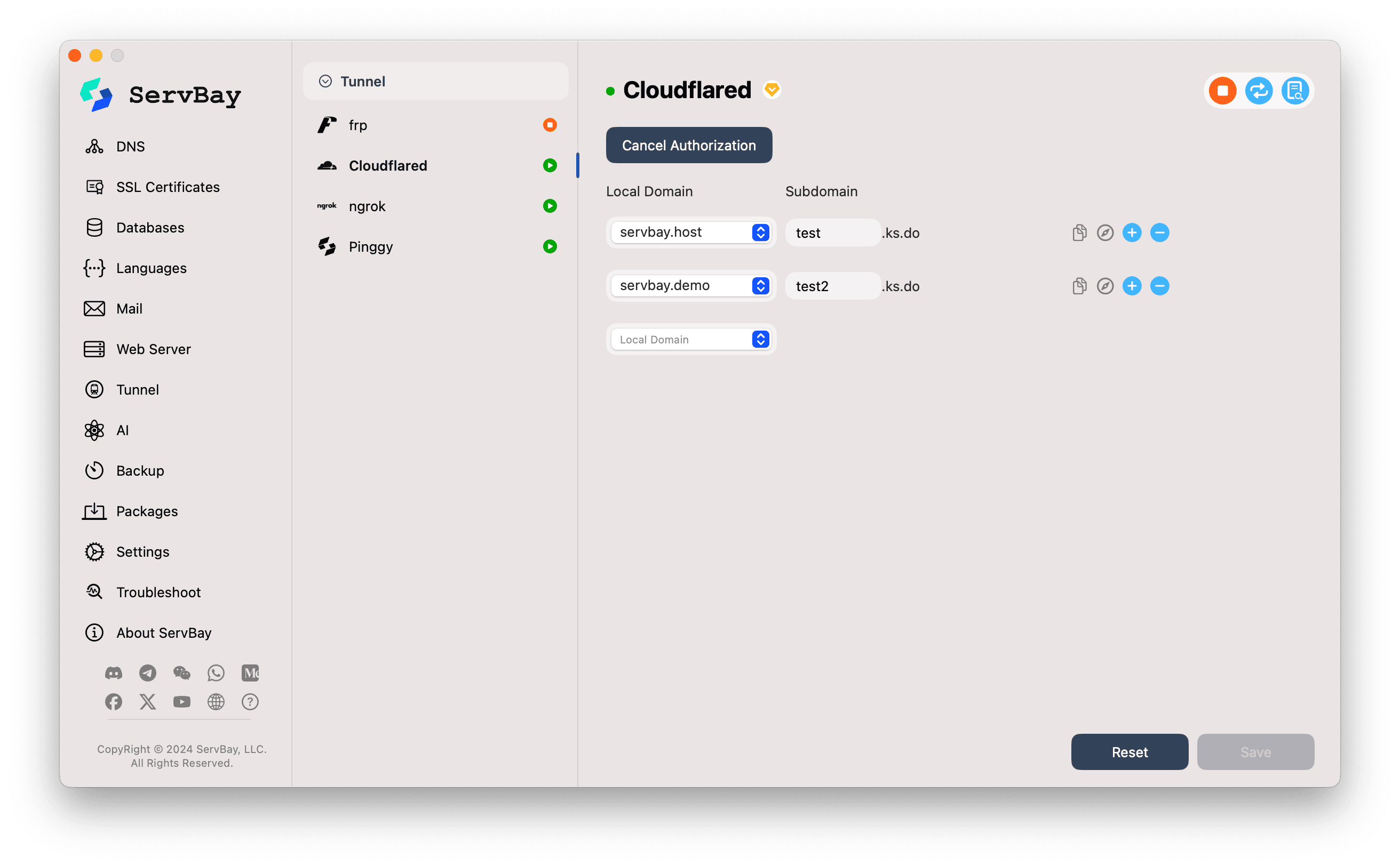

- Na een succesvolle autorisatie verandert de Login Authorization (Inlogautorisatie) knop in Cancel Authorization (Autorisatie intrekken).

3. Tunnel configureren in ServBay

Na succesvolle autorisatie kunt u specifieke tunnels instellen:

Lokale domein (lokale website):

- Kies via het uitklapmenu de lokale ServBay-site die u via Cloudflared publiek wilt maken, bijvoorbeeld

servbay.demo.

- Kies via het uitklapmenu de lokale ServBay-site die u via Cloudflared publiek wilt maken, bijvoorbeeld

Subdomein:

- Geef in het betreffende veld een subdomein op voor de gekozen lokale website, bijvoorbeeld

testofproject-alpha. - ServBay combineert dit subdomein met het eerder geautoriseerde domein tot een publieke URL. Als uw domein bijvoorbeeld

uwdomein.nlis en het subdomeintest, wordt de uiteindelijke URLtest.uwdomein.nl. - Het geautoriseerde domeinsuffix (zoals

.uwdomein.nl, voorbeeld.ks.doop de screenshot) wordt in de interface weergegeven.

- Geef in het betreffende veld een subdomein op voor de gekozen lokale website, bijvoorbeeld

Meer tunnels toevoegen:

- Voor het aanmaken van meerdere tunnels (met elk een eigen subdomein) klikt u op het

+(plusteken) rechts van een tunnel, en herhaalt u bovenstaande stappen voor nieuwe websites en subdomeinen.

- Voor het aanmaken van meerdere tunnels (met elk een eigen subdomein) klikt u op het

4. Configuratie opslaan en dienst starten

- Klik na het instellen van de tunnels op de Save (Opslaan) knop rechtsonder.

- ServBay voert vervolgens het volgende uit:

- Een Cloudflare Tunnel aanmaken met de naam

servbay-tunnel-xxxxx, waarbijxxxxxeen willekeurige identificatie is. - Communiceren met de Cloudflare API om elk geconfigureerd item aan de tunnel toe te voegen.

- Automatisch bij uw Cloudflare-domein een bijpassende CNAME DNS-record aanmaken voor elk subdomein, zodat het verwijst naar de tunnel.

- Een Cloudflare Tunnel aanmaken met de naam

- Na opslaan start de Cloudflared-dienst automatisch (of start handmatig via de schakelaar). Controleer het servicelampje rechts van het

Cloudflared-item; groen betekent actief. - Toegang verifiëren:

- U zou nu overal via de publieke URL (zoals

test.uwdomein.nl) toegang moeten hebben tot uw lokale website. - Gebruik het kopieericoon naast de externe domeinnaam om de URL te kopiëren, of klik op het browsericoon om deze direct te openen.

- U zou nu overal via de publieke URL (zoals

Let op

- Omdat Cloudflared veel nodes heeft, kost het na opslaan even tijd voordat de verbinding daadwerkelijk is opgezet. Klik niet meteen na het opslaan op de URL, maar wacht enkele seconden tot ServBay een succesmelding geeft.

- Het aanmaken en wereldwijd uitrollen van DNS-records kan enkele seconden tot minuten duren. Kunt u het domein niet bereiken? Wacht dan even en probeer het opnieuw. Gebruik eventueel

sudo killall -HUP mDNSResponderom uw lokale DNS-cache te legen.

5. Cloudflared Tunnels beheren

In het Cloudflared-configuratiescherm van ServBay:

- Externe domeinnaam kopiëren: Klik op het kopieericoon.

- Openen in browser: Klik op het browsericoon.

- Tunnel toevoegen: Klik op het

+-icoon. - Tunnel verwijderen: Klik op het

-(minteken) en sla op. ServBay zal proberen de bijbehorende Cloudflare Tunnel en DNS-records te verwijderen. - Autorisatie intrekken: Klik op Cancel Authorization (Autorisatie intrekken) om ServBay’s toegang tot uw Cloudflare-account te verwijderen. Hierdoor stoppen alle door u geconfigureerde Cloudflared-tunnels met werken.

- Dienst starten/stoppen: Gebruik de schakelaar rechts van het

Cloudflaredservice-item.

Opmerkingen

- DNS-uitrol: Na het aanmaken of wijzigen van subdomeinen duurt het even voor alle DNS-servers wereldwijd geüpdatet zijn.

- Beheer van Cloudflare Tunnels: U kunt uw tunnels ook beheren via het Cloudflare Zero Trust Dashboard (meestal onder Access -> Tunnels).

- Beveiliging: Cloudflare Tunnel is intrinsiek veilig. U kunt in het Cloudflare-dashboard verdere beveiligingsmaatregelen toepassen zoals WAF-regels of toegangsbeleid.

- Domeinautorisatie-beperking: ServBay kan doorgaans per keer slechts één domein met één Cloudflare-account autoriseren. Wilt u een ander hoofddomein gebruiken, trek dan eerst de huidige autorisatie in en autoriseer het nieuwe domein.

- Cloudflare Voorwaarden: Zorg dat uw gebruik voldoet aan de Servicevoorwaarden van Cloudflare.

- Gebruikers in China: In China is stabiel gebruik van Cloudflared mogelijk beperkt.

Veelgestelde vragen (FAQ)

- V: Na het klikken op “Login Authorization” krijg ik een foutmelding of kan ik geen domein selecteren op de Cloudflare-pagina. Wat nu?

- A: Controleer of u bent ingelogd op het juiste Cloudflare-account en of daarin een domein staat dat door Cloudflare beheerd wordt. Zorg ook dat u een team heeft ingesteld in Cloudflare Zero Trust.

- V: Subdomein geconfigureerd en opgeslagen, maar

subdomein.mijndomein.nlis niet bereikbaar?- A: Wacht enkele minuten voor DNS-propagatie. Controleer vervolgens of de Cloudflared-dienst in ServBay groen gekleurd is (actief). Log desnoods in op het Cloudflare-dashboard om te zien of de tunnel succesvol is aangemaakt en de DNS-record goed staat.

- V: Wat is het verschil tussen Cloudflared en tools zoals Ngrok/Pinggy?

- A: Cloudflared is diep geïntegreerd met Cloudflare’s netwerk en beveiliging, en laat u toe uw eigen domeinen/subdomeinen te gebruiken. Dit is ideaal voor stabiele, merkgebonden publieke toegang met extra bescherming. Ngrok en Pinggy zijn handig voor snelle, tijdelijke deling, vooral voor gratis gebruikers.

Samenvatting

Dankzij de integratie van Cloudflared in ServBay profiteren macOS-ontwikkelaars moeiteloos van het krachtige en veilige Cloudflare-platform, en stellen ze hun lokale ontwikkelprojecten op professionele wijze bloot aan het internet. Volg deze gids om snel een Cloudflare Tunnel in te stellen, geniet van het gemak van eigen domeinnamen en de extra beveiliging en performance die Cloudflare biedt.