ServBayでリバースプロキシを設定する:社内やリモートサイトをローカルにマッピングして開発・デバッグを効率化

ServBayは、macOSおよびWindowsに対応したローカルWeb開発環境で、PHP、Node.js、Python、Go、Javaなど多彩な言語と、MySQL、PostgreSQL、MongoDB、Redisなどのデータベースを統合しています。ローカルのコードプロジェクトを直接管理できるだけでなく、強力なリバースプロキシ機能を備えています。これにより、社内ネットワーク、仮想マシン、コンテナ、さらにはリモートサーバー上のWebサイトも、ローカルのServBay環境に簡単にマッピングできるため、開発・デバッグ・アクセスがスムーズになります。

本記事では、ServBayでリバースプロキシを設定する具体的な方法を詳しく説明します。社内ネットワークやアクセス可能な他の場所のWebサイトをローカルに代理し、効率的に管理・開発・デバッグできるようサポートします。

概要

リバースプロキシサーバーは、クライアント(例:ブラウザ)からのリクエストを受け取り、複数のバックエンドサーバー(ここでは社内やリモートのWebサイト)に転送します。ServBayは、標準搭載のWebサーバー(CaddyまたはNginx)を使って、この機能を実現します。

ローカル開発でリバースプロキシを使う主なメリットは以下の通りです:

- 統一されたアクセス入口: ローカルServBayのドメインから社内外のすべてのリソースにアクセスできるため、複雑なIPアドレスやポートを覚える必要がありません。

- SSL設定の簡素化: ServBayのSSL管理(ServBay CAやACME)を用いることで、プロキシ対象のWebサイトにもHTTPSアクセスが可能になります(元のWebサイトがHTTPのみでも問題ありません)。

- ローカルでのデバッグ: ブラウザ環境でリモートや社内のWebアプリケーションを容易に検証できます。

- ネットワーク制限の回避: (ローカル環境から社内や閉じたネットワークのリソースに)アクセスしやすくなります。※ServBayが動作するPCからターゲットにネットワークアクセスできることが必要です。

前提条件

リバースプロキシの設定を始める前に、以下の条件を確認してください:

- ServBayのインストールと起動: macOSにServBayアプリが正しくインストールされ、起動していることを確認します。

- 代理ターゲットへのアクセス性: プロキシしたい社内やリモートのWebサイトが正常に稼働しており、ServBayが動作しているmacOSマシンから、IPアドレス/ドメイン名とポートに直接アクセスできる必要があります。

例:ターゲットが192.168.1.100:8080の場合、macOSから192.168.1.100へのpingや192.168.1.100:8080へのアクセスができることを確認してください。

リバースプロキシサイト追加手順

以下はServBayでリバースプロキシサイトを設定する詳細手順です。

手順1: ServBay管理画面を開く

macOSの「アプリケーション」フォルダから ServBay アイコンを探し、ダブルクリックで起動します。

手順2: サイト管理に移動

ServBayが起動したら、メイン画面が表示されます。左側のナビゲーションメニューから サイト をクリックします。ここで、ローカルのホストサイトおよびリバースプロキシサイトの管理ができます。

手順3: 新しいサイトを追加

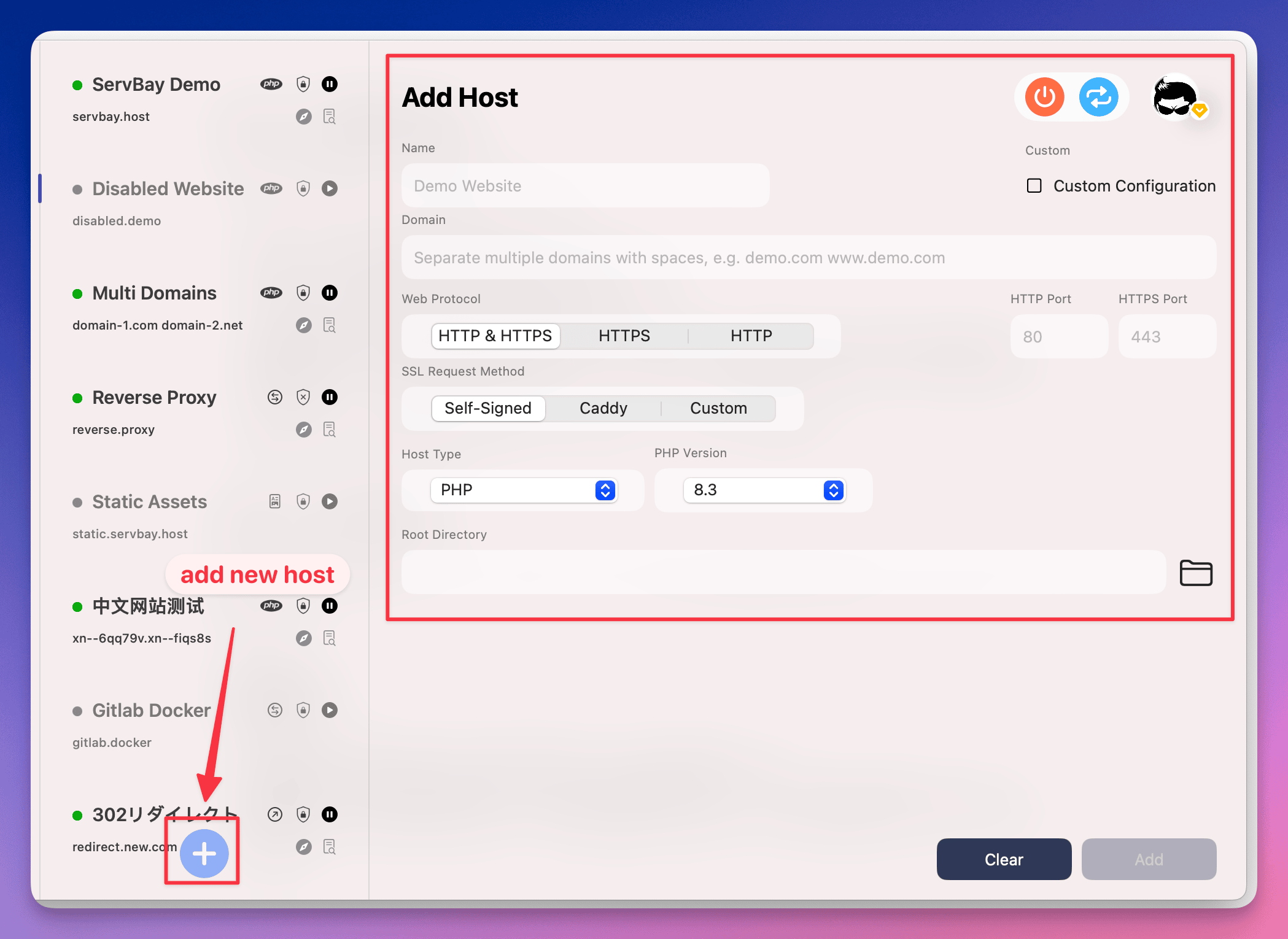

サイト管理ページ最下部の + ボタンをクリックします。すると右側に新規サイト設定フォームが表示されます。

手順4: リバースプロキシの設定を構成

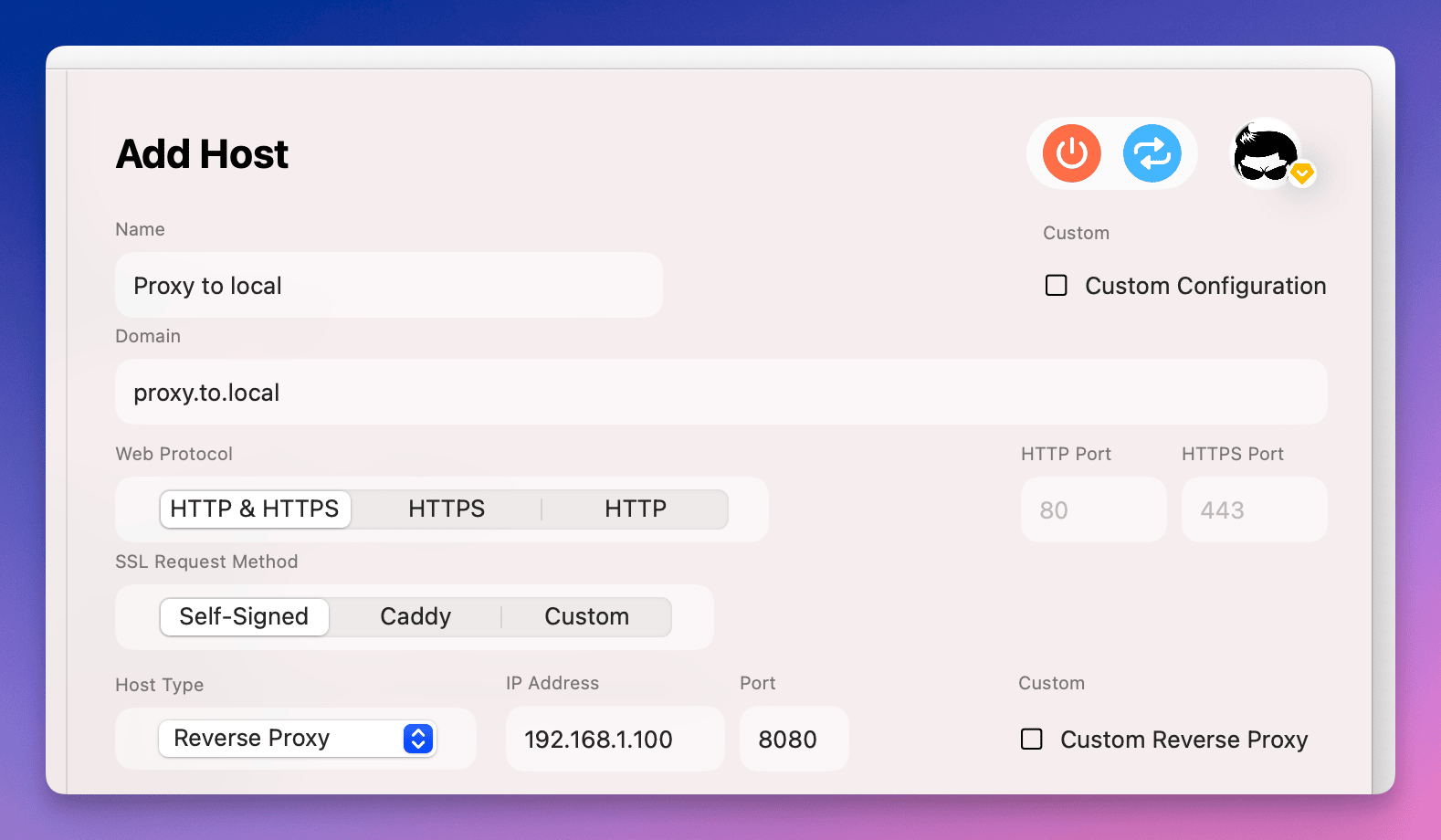

新規サイトフォームで、リバースプロキシ設定のための主要項目を記入します:

- 名称(Name): 視認しやすいプロキシサイト名を設定します。例:

Internal Backend Proxy。 - ドメイン(Domain): ローカルアクセス時に使用する希望のドメインを入力します。

例:backend.servbay.demoまたはproxy.to.local。

ServBayはここで入力した開発用ドメインを、システムのhostsファイルに自動追加し、127.0.0.1や::1と紐付けてくれます。 - プロトコル(Protocol): 対応するプロトコルを選択します。通常は

HTTP/HTTPSを選択してください。ServBayがSSL設定を自動で処理します。 - SSL証明書取得方法(SSL Certificate Request Method):

- ServBay CA(ローカル開発向け推奨): ServBayが内蔵CAでドメインごとにSSL証明書を自動発行・管理します。ブラウザやシステムでServBay CAのルート証明書を信頼設定しない場合、証明書警告が出る場合があります。

- ACME(Let's Encrypt): 公開ドメインかつインターネットからアクセスできる場合、Let's Encryptの無料SSL証明書をリクエストできます。

- 手動(Manual): 既存のSSL証明書(

.crt,.key,.ca-bundleなど)がある場合は手動でアップロード・設定できます。

ローカル開発や社内リソースプロキシにはServBay CAの利用を強く推奨します。

- サイト種別(Website Type):

リバースプロキシ (Reverse Proxy)を選択してください。これがプロキシ機能のキーポイントです。 - プロキシターゲット(Proxy Target): プロキシしたい社内やリモートのWebサイトのアドレスを入力します。

IP:Port形式、またはプロトコル込みのURLを指定できます。- 例1(IP:Port形式):

192.168.1.100:8080 - 例2(URL形式):

http://192.168.1.100:8080 - 例3(社内ホスト名):

backend.internal:8443(ServBay機種で解決可能であることが必要) - 例4(リモートURL):

https://api.example.comこのアドレスは、ServBayが稼働しているPCから直接アクセスできるものを指定してください。

- 例1(IP:Port形式):

手順5: 設定を保存

必要情報を記入後、フォーム下部の 追加 (Add) ボタンをクリックします。ServBayは自動的に設定を保存し、Webサーバー(Caddy/Nginx)に対応するリバースプロキシのルールを生成します。

保存が成功すると、サイト一覧に新しいリバースプロキシサイトが表示されます。

手順6: リバースプロキシサイトにアクセス

設定が完了したら、ステップ4で設定したドメイン(例:proxy.to.local や backend.servbay.demo)をブラウザで入力すれば、マッピングされた社内やリモートWebサイトにアクセスできます。

ServBay CA+HTTPS利用の場合、初回アクセス時に証明書警告が表示される場合があります(ServBay CAルート証明書を信頼していない場合のみ)。

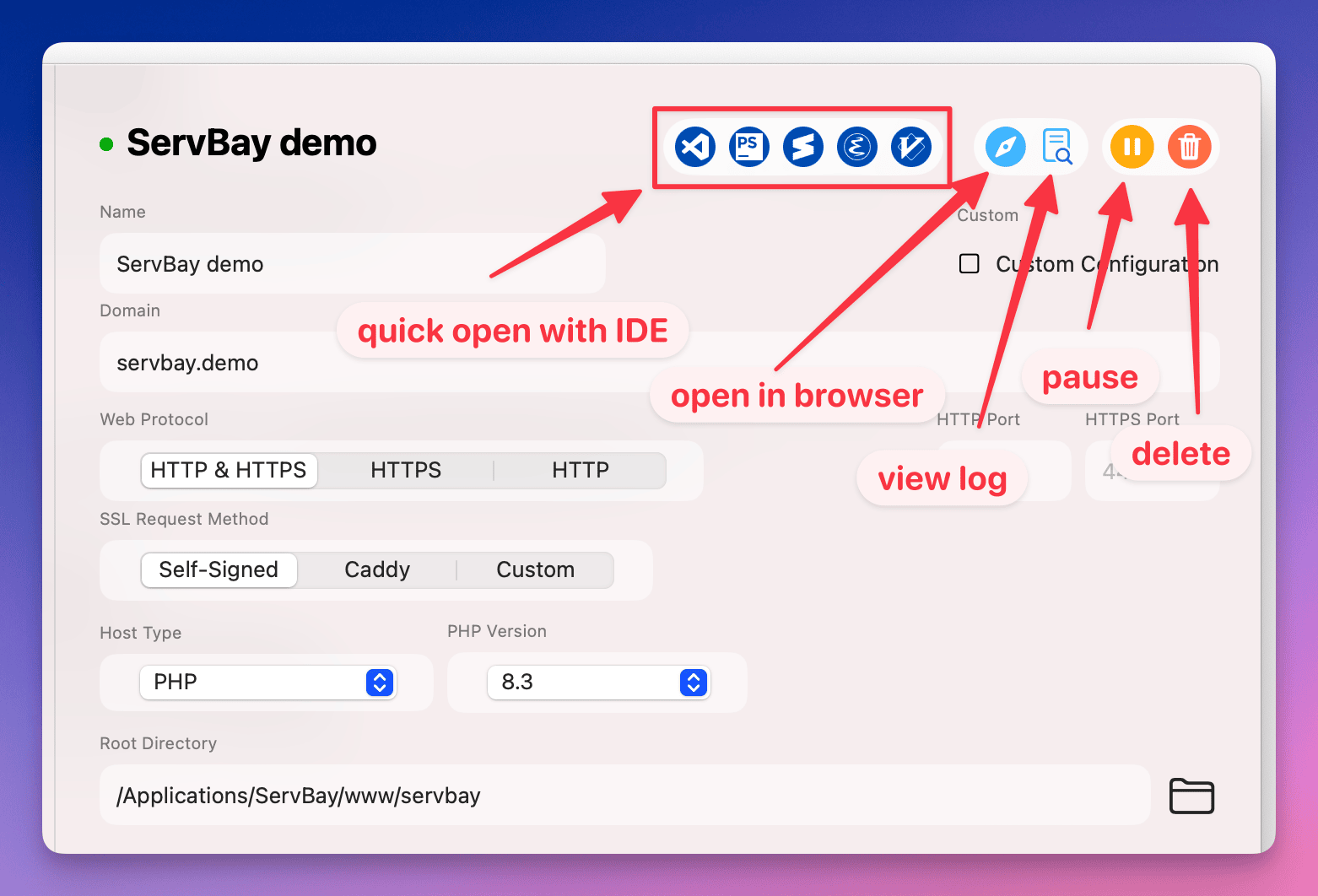

手順7: サイトの簡易操作

ServBayでは、各サイト向けに便利な操作ボタンが用意されてます:

- IDEでサイトルートを開く: リバースプロキシサイトにはローカルルートがないため、一般的に非利用です。

- ブラウザでサイトを開く: 設定したWebサイトを既定ブラウザですぐに表示できます。

- サイトログ表示: ServBay Webサーバー(Caddy/Nginx)が記録するアクセス/エラーログを確認できます。デバッグの際に非常に有用です。

- サイトの一時停止/開始: プロキシ設定の一時有効化/無効化ができます。

- サイト削除: ServBayからプロキシ設定ごと削除します。

よくある質問・トラブルシューティング (FAQ)

Q: サイトが表示されず、ブラウザがエラーになる

- ServBayの状態確認: ServBay自体が正常に起動し、Webサーバー(Caddy/Nginx)が稼働中であることを確かめます。

- ドメインの解決確認: ブラウザで入力したドメインが正しく、ローカルServBayのIPに解決されるか確認します(ServBayは自動で

hostsを編集しますが必要に応じて手動確認)。 - ServBayサイトログ確認: サイト一覧の「ログ表示」ボタンからServBayのWebサーバーログをチェック。ここにはクライアントリクエスト/プロキシ先接続ログ/エラー情報などが記録されており、問題特定への近道です。

- ファイアウォールやセキュリティソフトの確認: macOSのファイアウォールやセキュリティソフトが、ServBayの80番/443番ポートへのリッスンやプロキシ先へのアクセスを妨げていないことを確認してください。

Q: ServBay機で代理ターゲットに直接アクセスできるが、ブラウザのServBayドメイン経由だとエラーになる

- プロキシターゲットの形式確認: ServBayで設定した「代理ターゲット」アドレスが正しく記述されているか、実際にServBay機からそのアドレスへ直接アクセス可能かを確認してください。

端末のターミナルでcurl [代理ターゲットのアドレス]で疎通を試すのがお勧めです。 - プロキシ先サーバーの構成確認: バックエンドのWebサーバーによってはリクエストの

Hostヘッダをチェックする場合があります。

ServBayはクライアントの元のHostヘッダをデフォルトで転送しますが、もしターゲットサーバーが特定のHostを要求していてServBay側で違うドメインでアクセスしている場合は問題になることがあります。ServBayの高度設定でヘッダの調整が可能です(CaddyfileやNginx設定の手動編集が必要になる場合あり)。 - プロキシターゲットサーバーのファイアウォール確認: サーバーのファイアウォール設定により、特定IP(社内など)のみアクセス許可されている場合があります。ServBay機のIPからのアクセスが許可されているか確認してください。

Q: HTTPSでプロキシサイトにアクセスすると証明書警告が出る

- ServBay CA利用時: ServBay CAは社内(プライベート)の認証局なので、一般的なブラウザでは信頼されません。

OSやブラウザ設定から、ServBay CAのルート証明書を手動でインストール・信頼してください。

「設定」から簡単にServBay CAのルート証明書を導入できます。 - ACME(Let's Encrypt)利用時: ドメインが正しくServBay機のIPに解決されていること、ServBayのSSL証明書管理機能でACME証明書を取得済みであることを確認します。

問題がある場合はServBayのログでACME取得プロセスのエラーを確認してください。

Q: 特定ヘッダやCookieが必要なターゲットへプロキシする方法は?

ServBayの標準リバースプロキシ設定は、クライアントリクエストの大部分を自動転送します。より高度な要件(カスタムヘッダ追加、レスポンスヘッダの編集、特定Cookie処理、パスリライトなど)がある場合は、ServBayの高度設定からCaddyfileやNginxの設定ファイルを直接編集して、さらに細かなプロキシルールを追加できます。

この設定はCaddy/Nginxの構成知識が必要です。

まとめ

ServBayのリバースプロキシ機能を活用すれば、社内・仮想マシン・コンテナ・リモートサーバー上のWebサイトをローカル開発環境に簡単に統合できます。統一されたアクセス入口を提供し、ローカルデバッグやSSL設定もシンプルに。

本記事の手順に従い簡単にセットアップ・利用開始できるため、ServBayの強力なログ管理/トラブルシュート機能と合わせて、代理サイトの安定稼働と開発効率向上が実現できます。