Guia de Configuração do Cloudflared (Cloudflare Tunnel) no ServBay

O Cloudflared é uma poderosa ferramenta oferecida pela Cloudflare, permitindo que você exponha com segurança serviços web locais rodando em seu computador para a internet pública, utilizando a rede global da Cloudflare. Isso é feito sem necessitar abrir portas do firewall ou realizar ajustes complexos em sua configuração de rede. Com o Cloudflare Tunnel, seus projetos de desenvolvimento local se beneficiam de HTTPS, proteção DDoS e desempenho do CDN da Cloudflare. O ServBay possui suporte nativo ao Cloudflared, simplificando sua instalação e gerenciamento no macOS.

Este guia detalha o passo a passo de como configurar e utilizar o Cloudflared Tunnel no ServBay.

Visão Geral

A integração do ServBay com o Cloudflared permite que desenvolvedores conectem facilmente sites locais hospedados no ServBay à rede da Cloudflare. Com isso, você pode acessar seu ambiente de desenvolvimento local de qualquer lugar, utilizando subdomínios personalizados (por exemplo, test.seudominio.com).

Casos de Uso

- Demonstrações profissionais: Exiba projetos rodando localmente com seu domínio personalizado para clientes ou equipes.

- Testes externos estáveis: Forneça URLs públicos confiáveis para testes prolongados de APIs, integrações de Webhooks ou interações com serviços de terceiros.

- Aproveite o ecossistema da Cloudflare: Beneficie-se de recursos de segurança (como WAF e gerenciamento de bots) e desempenho (cache CDN, Argo Smart Routing – se disponível) fornecidos pela Cloudflare.

- Substitua DDNS tradicional: Ofereça nomes de domínio público estáveis para serviços locais mesmo em ambientes de IP dinâmico.

Pré-requisitos

- ServBay instalado: Certifique-se de que o ServBay está instalado e em funcionamento em seu sistema macOS.

- Conta Cloudflare: Você deve possuir uma conta Cloudflare válida.

- Domínio gerenciado: Tenha um domínio ativo em sua conta Cloudflare, cuja zona DNS é gerida pela própria Cloudflare (exemplo:

seudominio.com). O Cloudflared irá criar subdomínios nesse domínio. - Configuração do Cloudflare Zero Trust: Crie uma organização (Team) no painel do Cloudflare Zero Trust – é um requisito para usar o Cloudflare Tunnel.

- Acesse o Painel Cloudflare Zero Trust.

- Se ainda não criou, siga o assistente e defina o nome do seu time – normalmente essa etapa é gratuita.

- Site local: Adicione e execute pelo menos um site local no ServBay, como

servbay.demo.

Passos de Configuração

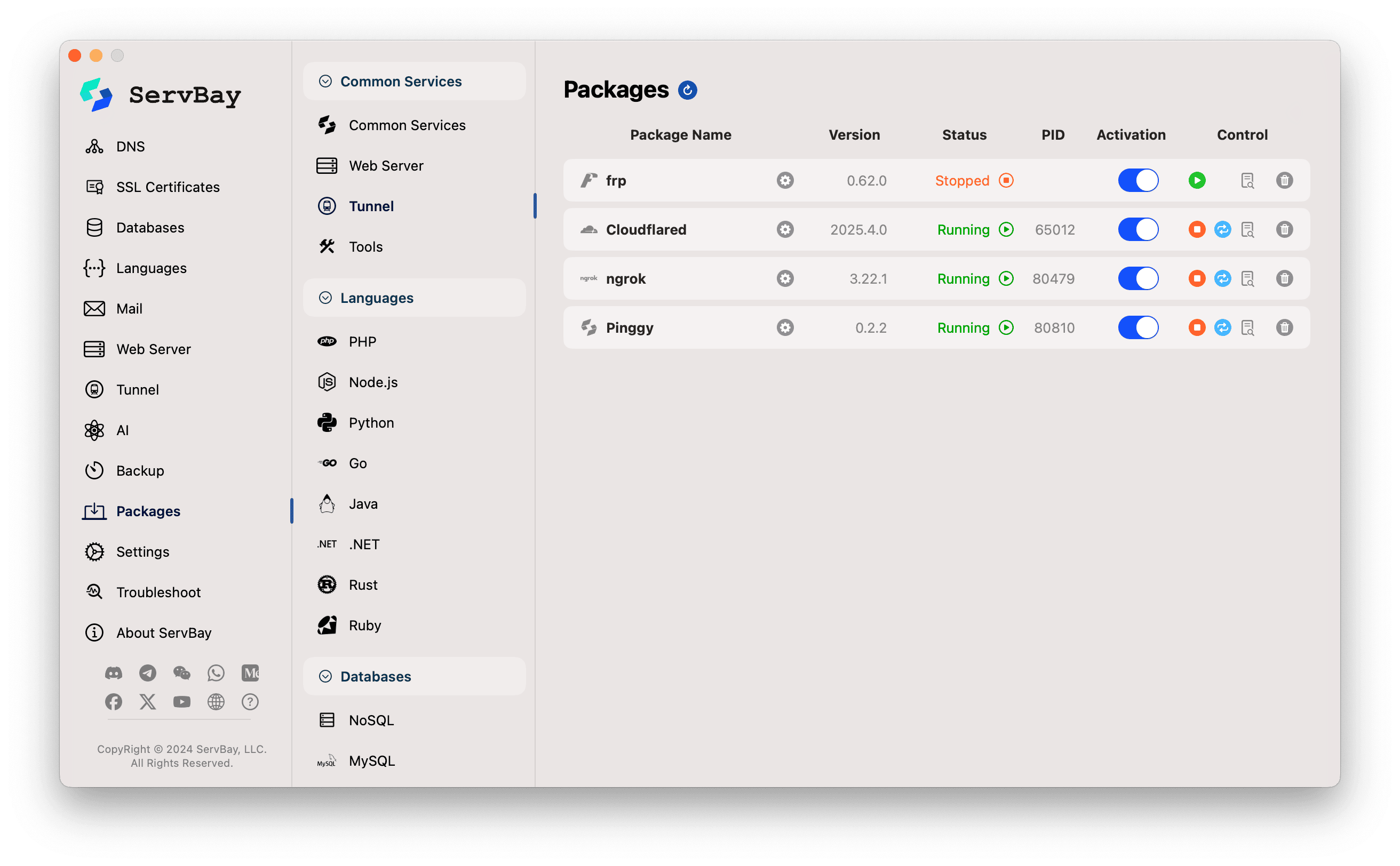

1. Instale o pacote Cloudflared no ServBay

- Abra o aplicativo ServBay.

- No menu à esquerda, clique em Pacotes (Packages).

- Na lista de pacotes, localize ou busque por

Cloudflared. - Clique no botão de instalar ao lado de

Cloudflared.

- Após a conclusão da instalação, você pode tentar acionar a chave de ativação à direita do

Cloudflared. Pode ser que o serviço não inicie devido à falta de autorização – isso é normal nesta etapa.

2. Autorize o ServBay a acessar sua conta Cloudflare

Para que o ServBay possa criar e gerenciar Tunnels da Cloudflare e entradas DNS em seu nome, é necessário um processo de autorização único:

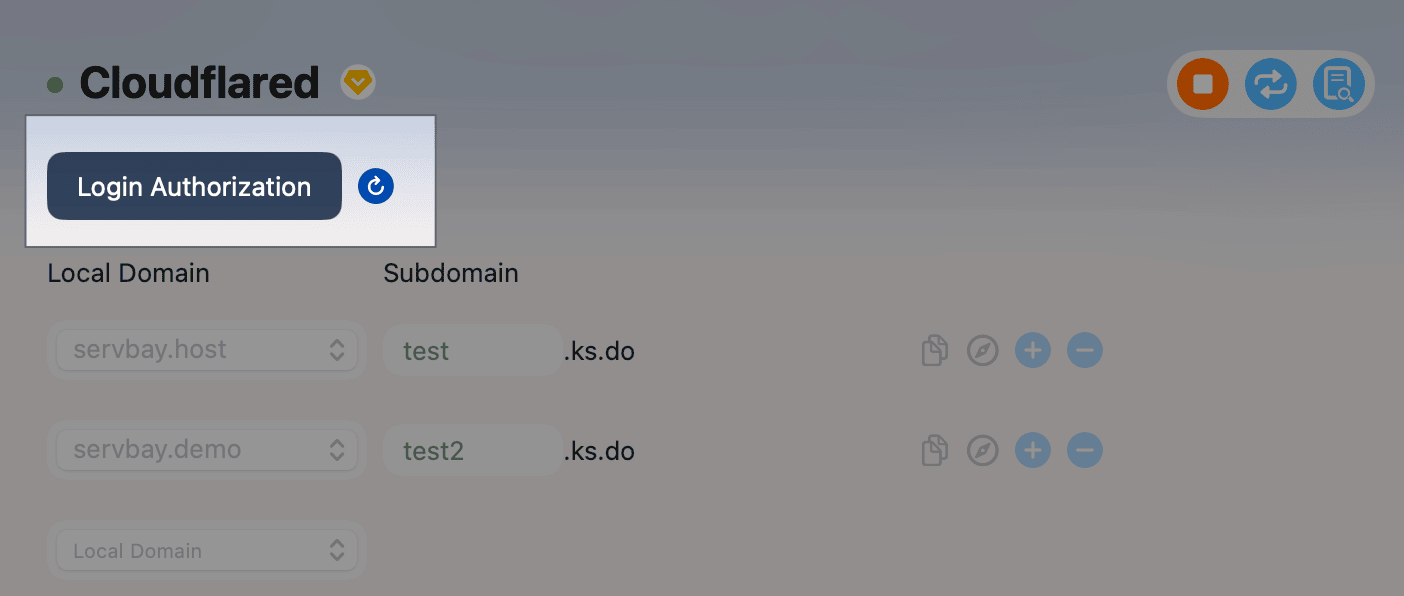

- No menu à esquerda do ServBay, clique em Tunnel.

- Na lista de serviços de Tunnel, selecione Cloudflared.

- Você verá um botão chamado Login Authorization (Autorização de Login) (ou nome parecido). Clique neste botão.

- O ServBay abrirá uma nova janela do navegador, redirecionando você para a página de autorização da Cloudflare.

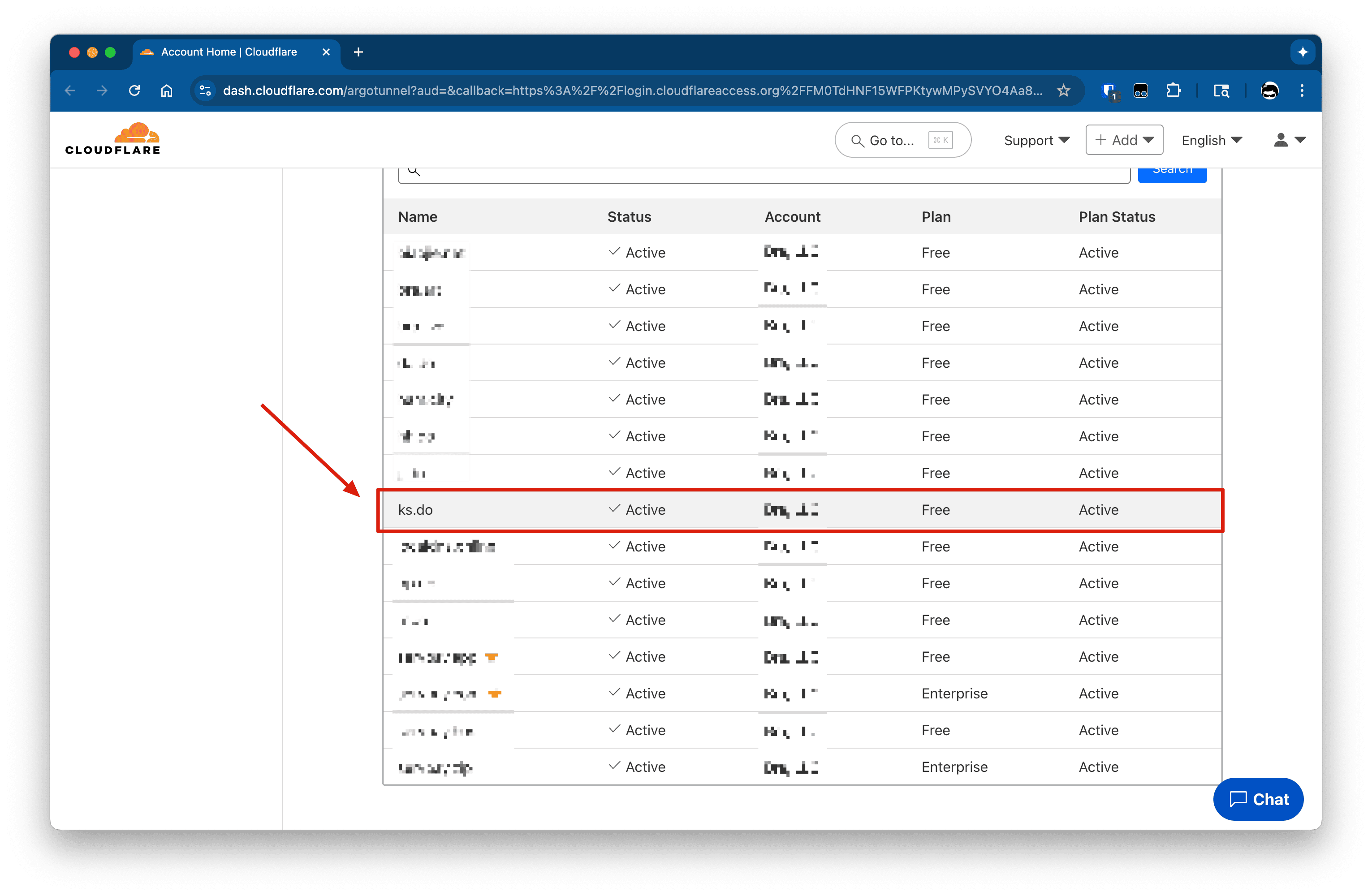

- Na página Cloudflare, faça login (caso não esteja autenticado) e depois selecione o domínio para uso pelo ServBay (Cloudflared). Escolha o domínio gerenciado pela Cloudflare que você preparou nos pré-requisitos.

- Siga as instruções da Cloudflare para finalizar a autorização.

- Após a autorização, volte para o aplicativo ServBay.

- Na tela de configuração do Cloudflared, clique no botão Login Authorization (Autorização de Login) (caso o nome do botão não tenha mudado) e depois no ícone de atualizar ao lado. Isso fará o ServBay atualizar o status da autorização.

- Se tudo ocorrer bem, o botão Login Authorization (Autorização de Login) mudará para Cancel Authorization (Cancelar Autorização).

3. Configure túneis no ServBay

Com a autorização feita, configure seus túneis conforme preferir:

Domínio Local (site local):

- No menu suspenso, selecione o site do ServBay que deseja expor publicamente via Cloudflared. Exemplo:

servbay.demo.

- No menu suspenso, selecione o site do ServBay que deseja expor publicamente via Cloudflared. Exemplo:

Subdomínio:

- Insira no campo apropriado o subdomínio desejado para o site selecionado. Exemplo:

testouprojeto-alpha. - O ServBay combinará esse subdomínio ao domínio que você autorizou na Cloudflare para gerar a URL completa (ex.: se autorizou

seudominio.come digitoutest, a URL pública serátest.seudominio.com). - A interface mostrará automaticamente o sufixo do domínio autorizado, como

.seudominio.com(no exemplo do print é.ks.do).

- Insira no campo apropriado o subdomínio desejado para o site selecionado. Exemplo:

Adicionar múltiplos túneis:

- Para criar túneis para múltiplos sites locais (usando subdomínios diferentes), clique no botão

+ao lado da entrada de túnel para adicionar uma nova configuração. Repita os mesmos passos para cada site/subdomínio adicional.

- Para criar túneis para múltiplos sites locais (usando subdomínios diferentes), clique no botão

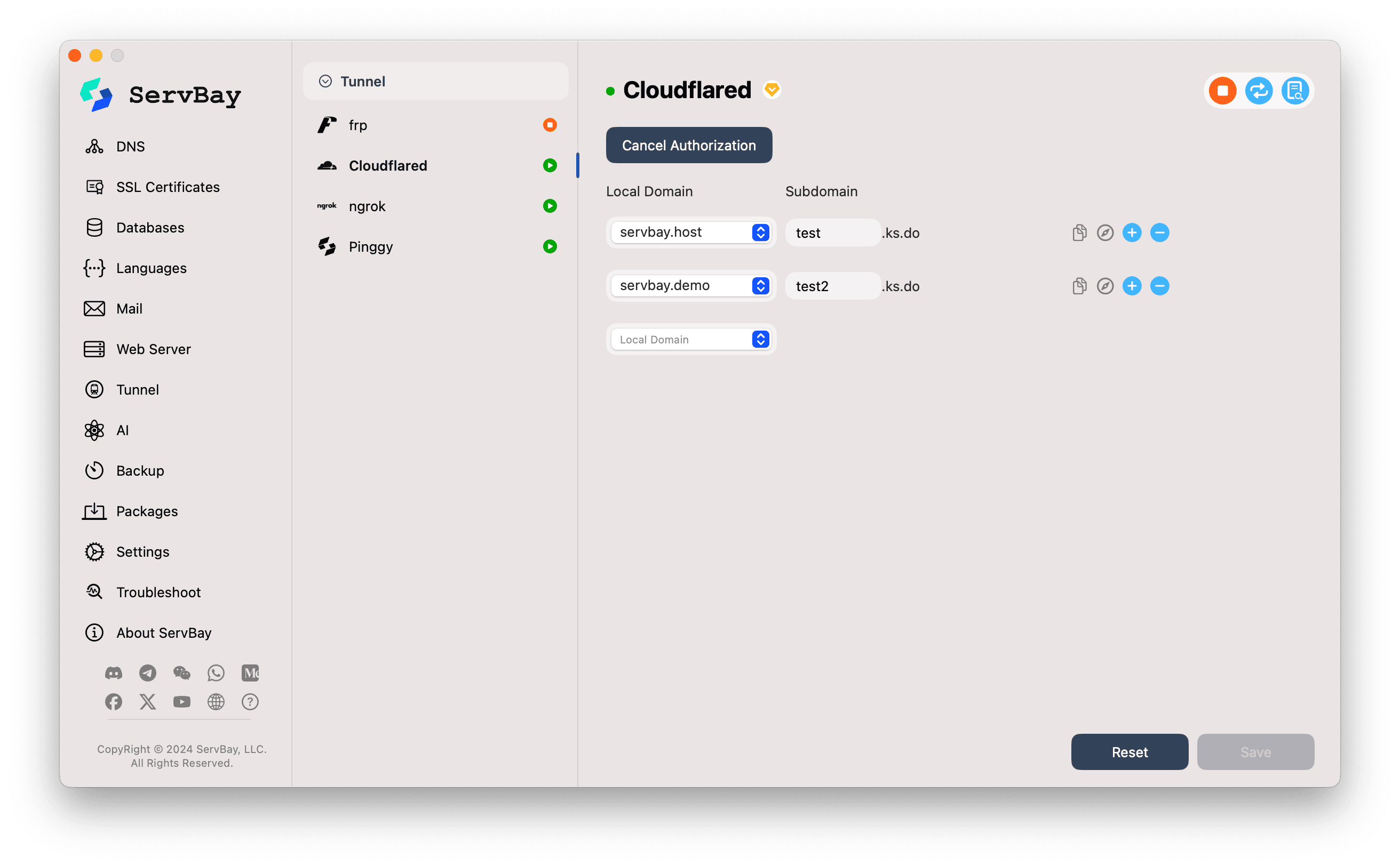

4. Salve as configurações e inicie o serviço

- Após configurar os túneis desejados, clique no botão Salvar (Save) no canto inferior direito.

- O ServBay irá:

- Criar um Cloudflare Tunnel chamado

servbay-tunnel-xxxxx(com um identificador aleatório). - Comunicar-se com a API da Cloudflare, adicionando cada entrada configurada ao Tunnel.

- Gerar automaticamente registros DNS do tipo CNAME no domínio autorizado, apontando cada subdomínio ao seu respectivo túnel.

- Criar um Cloudflare Tunnel chamado

- Ao salvar as configurações, o serviço Cloudflared deve iniciar automaticamente (ou você pode ativá-lo na chave). O ícone de status ao lado do serviço no ServBay deve ficar verde, indicando funcionamento.

- Verifique o acesso:

- Agora, você pode acessar seu site local de qualquer lugar usando a URL pública configurada (por exemplo,

test.seudominio.com). - Clique no ícone de copiar ao lado do domínio externo para copiar a URL, ou no ícone do navegador para abrir diretamente.

- Agora, você pode acessar seu site local de qualquer lugar usando a URL pública configurada (por exemplo,

Atenção

- Devido ao grande número de nós do Cloudflared, o estabelecimento da conexão após salvar as configurações pode demorar um pouco. Não tente acessar imediatamente após salvar; aguarde alguns segundos até o ServBay confirmar o sucesso antes de tentar acessar.

- A criação e propagação dos registros DNS pode levar de alguns segundos a alguns minutos. Se não conseguir acessar, aguarde novamente e tente mais tarde, além de rodar

sudo killall -HUP mDNSResponderno terminal para limpar o cache local do DNS.

5. Gerencie seus túneis Cloudflared

Na interface do Cloudflared no ServBay, você pode:

- Copiar domínio externo: Clique no ícone de copiar.

- Abrir no navegador: Clique no ícone do navegador.

- Adicionar túnel: Clique no ícone

+. - Remover túnel: Clique no ícone

-e salve. O ServBay tentará excluir o Tunnel Cloudflare e o registro DNS correspondente. - Cancelar autorização: Clique no botão Cancel Authorization (Cancelar Autorização) para revogar o acesso do ServBay à sua conta Cloudflare. Os túneis configurados deixarão de funcionar.

- Iniciar/parar serviço: Ligue ou desligue o serviço Cloudflared utilizando a chave ao lado.

Considerações

- Propagação DNS: Após criar ou alterar um subdomínio, pode levar algum tempo para o registro DNS se propagar globalmente.

- Gerenciamento do Tunnel Cloudflare: Se desejar, acesse o Painel Cloudflare Zero Trust (normalmente em Access -> Tunnels) para gerenciar túneis criados pelo ServBay.

- Segurança: O Cloudflare Tunnel é naturalmente seguro. Além disso, você pode configurar regras de WAF, políticas de acesso e outras estratégias extras de segurança via painel da Cloudflare.

- Limite de autorização de domínio: Em regra, o ServBay só pode autorizar e criar túneis em um domínio gerenciado por uma conta Cloudflare por vez. Para usar um domínio diferente, cancele a autorização atual e repita o processo com o novo domínio.

- Termos de serviço Cloudflare: Utilize o serviço respeitando os termos de uso da Cloudflare.

- Usuários na China Continental: O Cloudflared pode não funcionar de maneira confiável na China continental.

Perguntas Frequentes (FAQ)

- P: Ao clicar em “Login Authorization”, a página da Cloudflare mostra erro ou não permite escolher o domínio. O que fazer?

- R: Certifique-se de estar logado na conta Cloudflare correta e que essa conta possui um domínio gerenciado pela Cloudflare. Também confirme se um time foi criado no Zero Trust.

- P: Configurei e salvei o subdomínio, mas não consigo acessar por

subdominio.meudominio.com.- R: Aguarde alguns minutos para a propagação DNS. Verifique se o serviço Cloudflared no ServBay está ativo (ícone verde). Confira também, via painel Cloudflare, se o Tunnel foi criado corretamente e possui registros DNS válidos.

- P: Qual a diferença do Cloudflared para ferramentas como Ngrok ou Pinggy?

- R: O Cloudflared se destaca pela integração profunda com a infraestrutura de rede e segurança da Cloudflare, permitindo usar subdomínios e domínios próprios, ótimo para acesso público estável, personalizado e protegido. Já Ngrok e Pinggy tendem a ser mais práticos para compartilhamento temporário e rápido, especialmente nas versões gratuitas.

Conclusão

Com a integração do Cloudflared no ServBay, desenvolvedores no macOS podem facilmente utilizar toda a infraestrutura segura e poderosa da Cloudflare para expor projetos locais de maneira profissional na internet. Seguindo este guia, você configurará rapidamente o Cloudflare Tunnel e aproveitará a facilidade de domínios personalizados, bem como os benefícios extras de segurança e desempenho fornecidos pela Cloudflare.