Panduan Konfigurasi Layanan Cloudflared (Cloudflare Tunnel) di ServBay

Cloudflared adalah alat canggih dari Cloudflare yang memungkinkan Anda mengekspos layanan web lokal Anda ke internet publik secara aman melalui jaringan global Cloudflare, tanpa perlu membuka port firewall atau melakukan pengaturan jaringan yang rumit. Dengan Cloudflare Tunnel, Anda mendapatkan enkripsi HTTPS, perlindungan DDoS, serta manfaat performa dari CDN Cloudflare untuk proyek pengembangan lokal Anda. ServBay memiliki dukungan bawaan untuk Cloudflared, sehingga memudahkan konfigurasi dan pengelolaannya di macOS.

Panduan ini akan menjelaskan secara detail langkah-langkah mengatur dan menggunakan tunnel Cloudflared di ServBay.

Ringkasan

Integrasi ServBay dengan Cloudflared memungkinkan developer untuk dengan mudah menghubungkan situs lokal yang dihosting di ServBay ke jaringan Cloudflare. Ini berarti Anda dapat mengakses lingkungan pengembangan lokal dari mana saja menggunakan subdomain kustom (misal test.yourdomain.com).

Skenario Penggunaan

- Demo Profesional: Tampilkan hasil pengembangan yang berjalan di lokal kepada klien atau tim dengan menggunakan domain merek milik Anda sendiri.

- Pengujian Eksternal Stabil: Menyediakan endpoint andal untuk pengujian API jangka panjang, integrasi Webhook, atau penyelarasan layanan eksternal dengan URL publik yang stabil.

- Manfaatkan Ekosistem Cloudflare: Nikmati keamanan (seperti WAF, perlindungan bot) dan performa (seperti cache CDN, Argo Smart Routing - jika berlaku) yang disediakan oleh Cloudflare.

- Pengganti DDNS Tradisional: Berikan nama domain publik yang stabil untuk layanan lokal di lingkungan dengan IP dinamis.

Prasyarat

- ServBay Terinstal: Pastikan macOS Anda sudah terpasang dan menjalankan ServBay.

- Akun Cloudflare: Anda harus memiliki akun Cloudflare yang aktif.

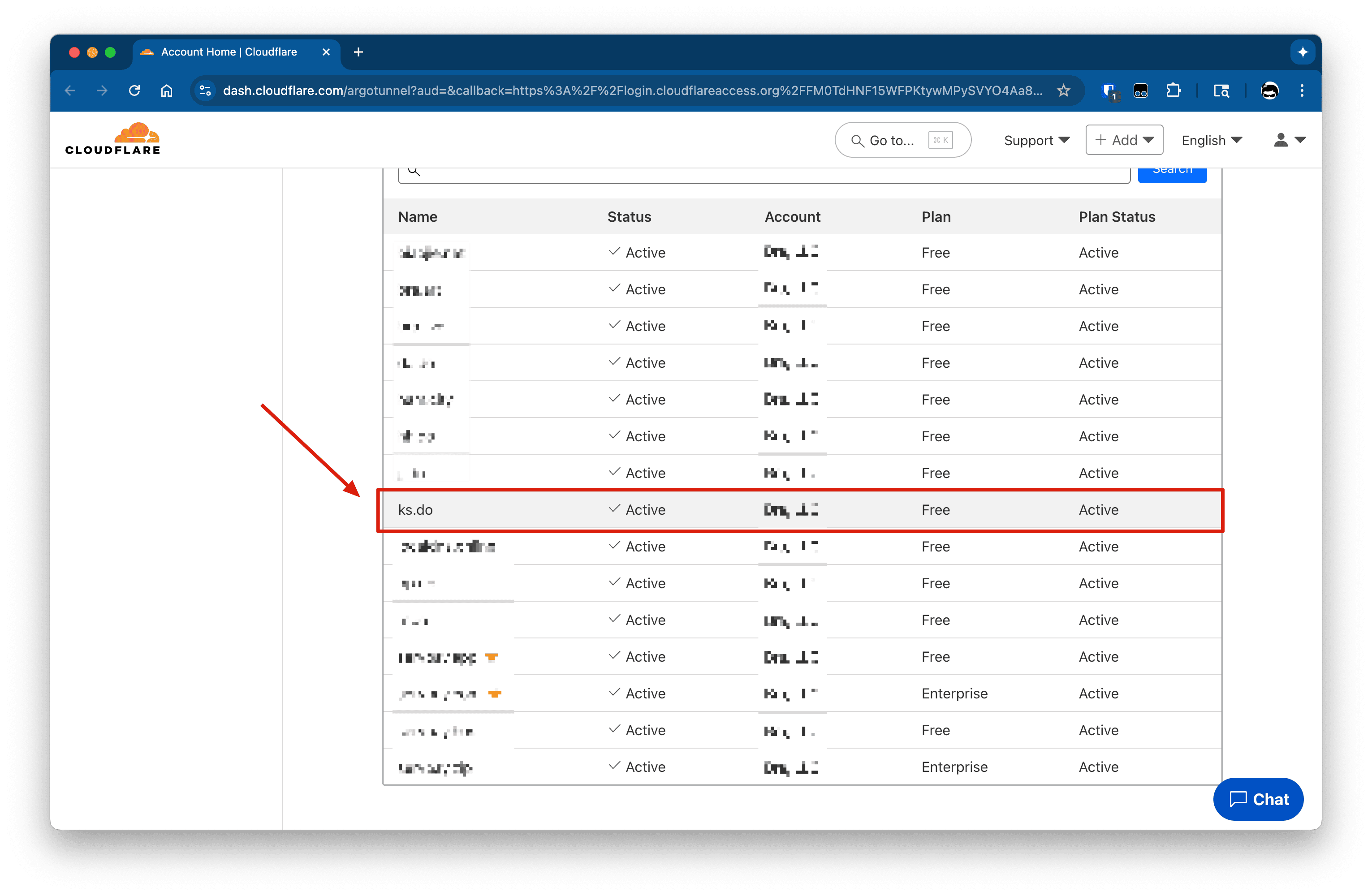

- Domain yang Dikelola: Anda membutuhkan domain yang telah diaktifkan dan DNS-nya dikelola oleh Cloudflare di akun Cloudflare Anda (misal

yourdomain.com). Cloudflared akan membuat subdomain pada domain ini. - Pengaturan Cloudflare Zero Trust: Anda harus membuat sebuah organisasi (Team) di dashboard Cloudflare Zero Trust sebagai syarat untuk menggunakan Cloudflare Tunnel.

- Kunjungi Cloudflare Zero Trust Dashboard.

- Jika belum dibuat, ikuti panduan untuk mengatur nama team Anda. Proses ini biasanya gratis.

- Situs Lokal: Setidaknya sudah ada satu situs lokal yang ditambahkan dan berjalan di ServBay, misalnya

servbay.demo.

Langkah-langkah

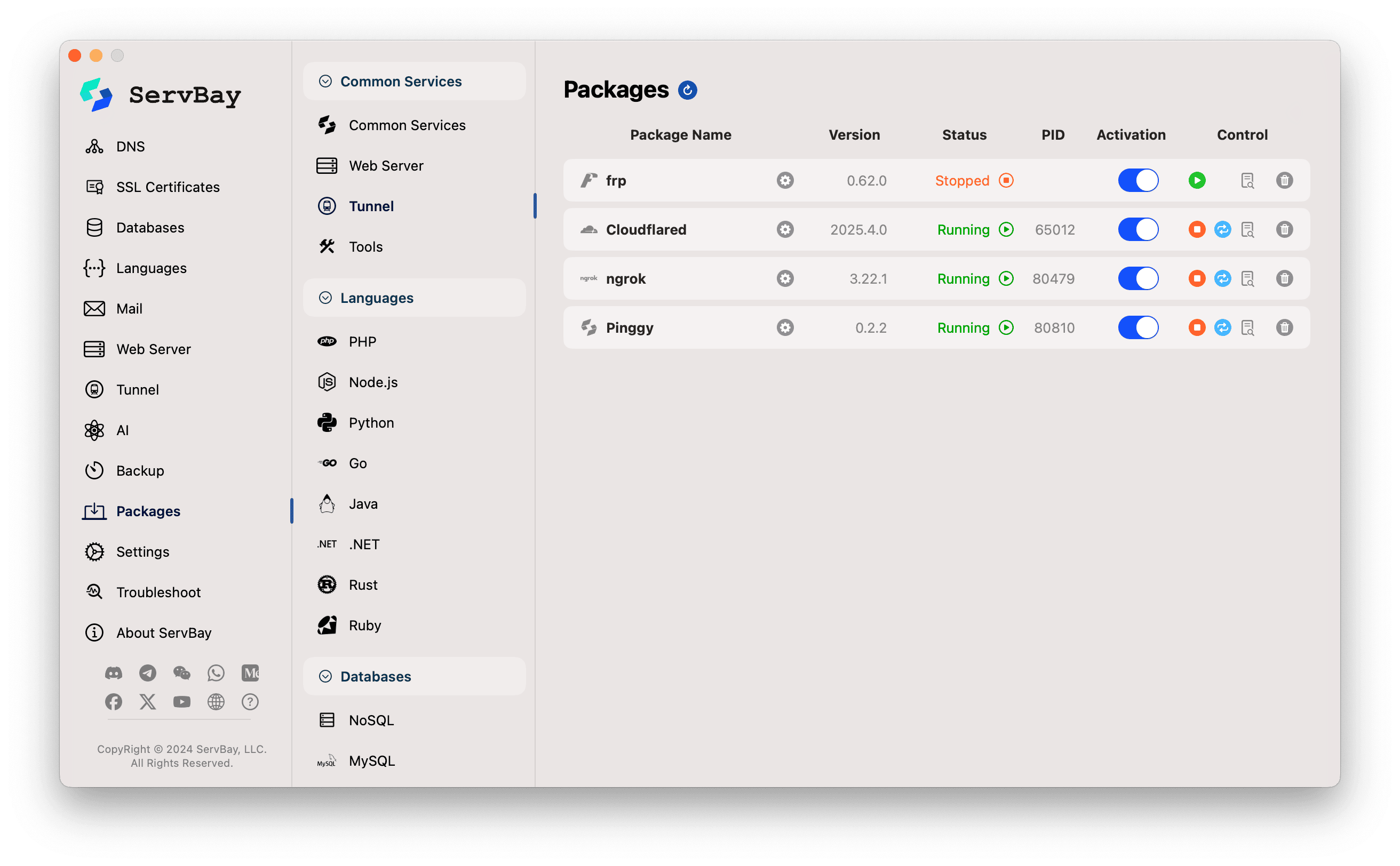

1. Instal Paket Cloudflared di ServBay

- Buka aplikasi ServBay.

- Pada panel navigasi kiri, klik Paket (Packages).

- Temukan atau cari

Cloudflaredpada daftar paket yang tersedia. - Klik tombol instal di samping

Cloudflared.

- Setelah instalasi selesai, coba nyalakan Cloudflared dengan tombol saklar di sebelah kanan. Jika layanan gagal berjalan karena belum diotorisasi, hal ini adalah normal.

2. Otorisasi ServBay untuk Mengakses Akun Cloudflare Anda

Agar ServBay dapat mewakili Anda dalam membuat dan mengelola Cloudflare Tunnel serta catatan DNS terkait, Anda perlu melakukan otorisasi sekali saja:

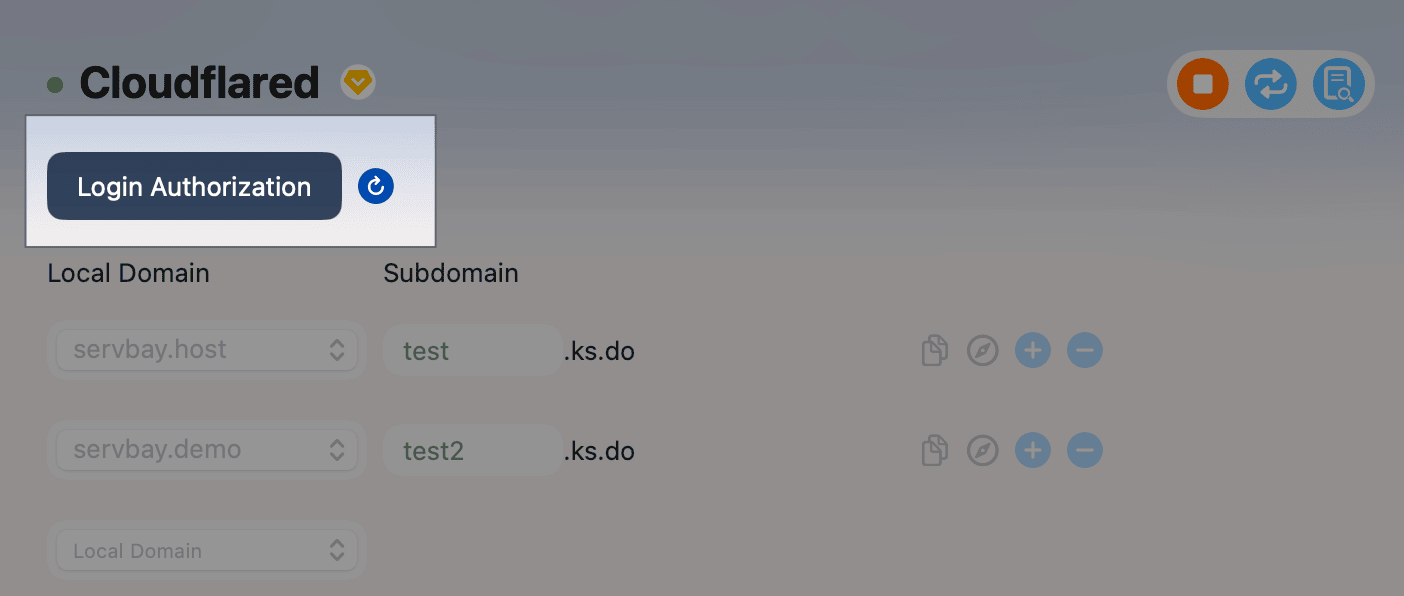

- Pada panel navigasi kiri ServBay, klik Tunnel.

- Dari daftar layanan Tunnel, pilih Cloudflared.

- Anda akan melihat tombol Login Authorization (Otorisasi Login) (atau dengan nama serupa). Klik tombol ini.

- Setelah diklik, ServBay akan membuka jendela browser baru dan mengarahkan Anda ke halaman otorisasi Cloudflare.

- Di halaman Cloudflare, Anda akan diminta masuk (bila belum), lalu pilih domain yang ingin diotorisasi untuk digunakan ServBay (Cloudflared). Pilihlah domain yang sudah Anda siapkan dan dikelola oleh Cloudflare seperti pada bagian prasyarat.

- Ikuti petunjuk di halaman Cloudflare untuk menyelesaikan proses otorisasi.

- Setelah berhasil, kembali ke aplikasi ServBay.

- Di antarmuka konfigurasi Cloudflared, klik ikon refresh di samping tombol Login Authorization (Otorisasi Login) (jika teks tombol belum berubah). Langkah ini akan memperbarui status otorisasi di ServBay.

- Jika otorisasi berhasil, tombol Login Authorization (Otorisasi Login) akan berubah menjadi Cancel Authorization (Batalkan Otorisasi).

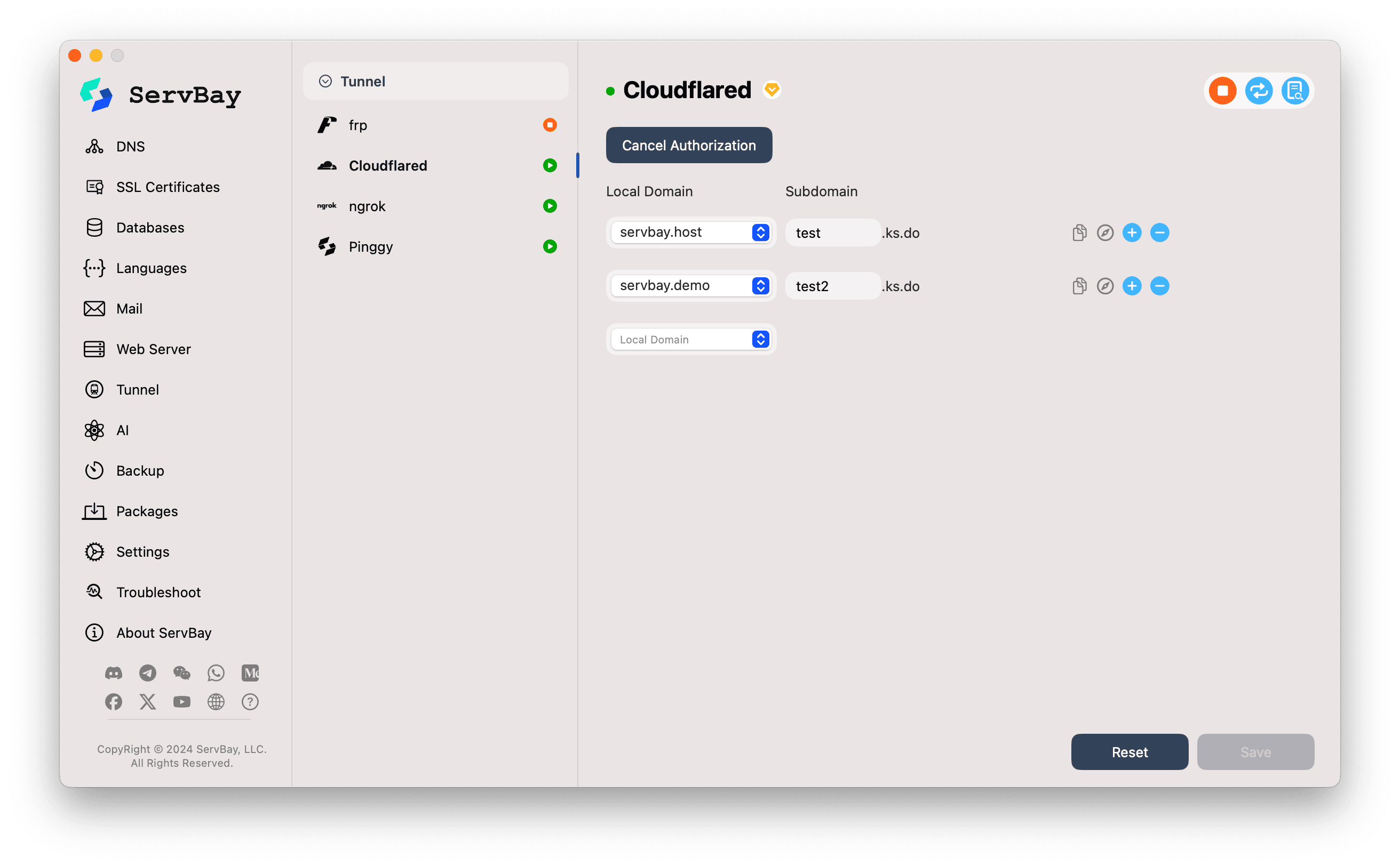

3. Konfigurasikan Tunnel di ServBay

Setelah otorisasi sukses, Anda bisa mulai mengatur tunnel:

Domain Lokal (Situs Lokal):

- Klik menu dropdown dan pilih situs lokal ServBay yang ingin Anda buka ke publik melalui Cloudflared. Misal pilih

servbay.demo.

- Klik menu dropdown dan pilih situs lokal ServBay yang ingin Anda buka ke publik melalui Cloudflared. Misal pilih

Subdomain:

- Pada kotak input ini, masukkan nama subdomain yang ingin digunakan untuk situs lokal Anda, misalnya

testatauproject-alpha. - ServBay akan menggabungkan subdomain ini dengan domain yang sudah Anda otorisasi di Cloudflare, membentuk URL publik lengkap. Misal, jika domain Anda adalah

yourdomain.comdan subdomain yang dipilih adalahtest, maka URL publik Anda adalahtest.yourdomain.com. - Di antarmuka akan tampil akhiran domain yang diotorisasi, seperti

.yourdomain.com(pada screenshot adalah.ks.dosebagai contoh).

- Pada kotak input ini, masukkan nama subdomain yang ingin digunakan untuk situs lokal Anda, misalnya

Tambah Tunnel Lainnya:

- Untuk membuat tunnel bagi beberapa situs lokal (setiap tunnel dapat menggunakan subdomain berbeda), klik tombol

+di sebelah kanan entri tunnel yang ada untuk menambah konfigurasi tunnel baru. Ulangi langkah di atas untuk memilih situs lokal dan subdomain lain.

- Untuk membuat tunnel bagi beberapa situs lokal (setiap tunnel dapat menggunakan subdomain berbeda), klik tombol

4. Simpan Konfigurasi dan Nyalakan Layanan

- Setelah semua konfigurasi tunnel selesai, klik tombol Simpan (Save) di kanan bawah.

- ServBay akan:

- Membuat tunnel Cloudflare dengan nama

servbay-tunnel-xxxxx, di manaxxxxxadalah identifier acak. - Berkomunikasi dengan Cloudflare API dan menambahkan setiap entri konfigurasi ke dalam Cloudflare Tunnel.

- Secara otomatis membuat DNS record CNAME untuk setiap entri di bawah domain Cloudflare yang Anda otorisasi, mengarahkan subdomain ke tunnel yang dibuat.

- Membuat tunnel Cloudflare dengan nama

- Setelah penyimpanan selesai, layanan Cloudflared seharusnya aktif secara otomatis (atau bisa juga dinyalakan secara manual dengan saklar). Periksa indikator status di samping entri layanan

Cloudflared— hijau berarti layanan berjalan. - Verifikasi Akses:

- Sekarang Anda seharusnya dapat mengakses situs lokal dari mana pun menggunakan URL publik yang telah dikonfigurasi (misal

test.yourdomain.com). - Klik ikon salin di samping nama domain eksternal untuk menyalin URL tersebut, atau klik ikon browser untuk langsung membukanya di browser.

- Sekarang Anda seharusnya dapat mengakses situs lokal dari mana pun menggunakan URL publik yang telah dikonfigurasi (misal

Perhatian

- Karena banyaknya node Cloudflared, butuh waktu lebih lama untuk membangun koneksi setelah disimpan. Jangan langsung akses setelah klik tombol simpan. Mohon tunggu beberapa detik hingga ServBay mengembalikan pesan sukses sebelum mencoba mengakses.

- Proses pembuatan dan propagasi catatan DNS secara global membutuhkan waktu (beberapa detik hingga menit). Jika belum bisa diakses, tunggu beberapa saat, dan lakukan pembersihan cache DNS lokal dengan

sudo killall -HUP mDNSResponder.

5. Kelola Tunnel Cloudflared

Di antarmuka konfigurasi Cloudflared ServBay:

- Salin Domain Eksternal: Klik ikon salin.

- Buka di Browser: Klik ikon browser.

- Tambah Tunnel: Klik ikon

+. - Hapus Tunnel: Klik ikon

-lalu simpan. Setelah dihapus, ServBay akan mencoba menghapus tunnel dan catatan DNS terkait di Cloudflare. - Batalkan Otorisasi: Klik tombol Cancel Authorization (Batalkan Otorisasi) untuk mencabut akses ServBay ke akun Cloudflare Anda. Semua tunnel Cloudflared yang sudah dikonfigurasi akan berhenti bekerja.

- Stop/Start Layanan: Saklar di samping entri layanan

Cloudflareddapat digunakan untuk menonaktifkan atau mengaktifkan seluruh layanan Cloudflared.

Hal-hal yang Perlu Diperhatikan

- Propagasi DNS: Setelah membuat atau mengganti subdomain, butuh waktu agar record DNS aktif secara global.

- Manajemen Cloudflare Tunnel: Anda juga dapat langsung mengunjungi Cloudflare Zero Trust Dashboard (biasanya di Access -> Tunnels) untuk melihat dan mengelola tunnel yang dibuat ServBay.

- Keamanan: Cloudflare Tunnel secara default sudah aman. Anda dapat menambahkan kebijakan keamanan lanjut seperti aturan WAF atau policy akses untuk tunnel dan domain di dashboard Cloudflare.

- Batasan Otorisasi Domain: Umumnya, ServBay hanya bisa menggunakan satu domain pada satu akun Cloudflare untuk membuat tunnel. Jika ingin menggunakan domain utama yang berbeda, batalkan otorisasi saat ini lalu otorisasi domain baru.

- Syarat Layanan Cloudflare: Pastikan penggunaan Anda sesuai syarat dan kebijakan layanan Cloudflare.

- Pengguna Tiongkok: Pengguna di Tiongkok daratan mungkin mengalami kendala dalam kestabilan penggunaan layanan Cloudflared.

FAQ (Pertanyaan yang Sering Diajukan)

- T: Setelah klik “Login Authorization”, halaman Cloudflare muncul error atau tidak bisa memilih domain, bagaimana?

- J: Pastikan Anda telah login ke akun Cloudflare yang benar dan memiliki domain yang DNS-nya dikelola Cloudflare. Pastikan juga telah menyiapkan "Team" di Cloudflare Zero Trust.

- T: Saya sudah mengatur dan menyimpan subdomain, tapi tidak bisa akses via

subdomain.mydomain.com?- J: Pertama, tunggu beberapa menit untuk memastikan propagasi DNS selesai. Kedua, periksa status layanan Cloudflared di ServBay — pastikan indikator hijau (berjalan). Ketiga, cek di dashboard Cloudflare apakah tunnel sudah sukses dibuat dan DNS record sudah benar-benar ditambahkan.

- T: Apa perbedaan Cloudflared dengan Ngrok/Pinggy dkk?

- J: Kelebihan utama Cloudflared ialah integrasi mendalam dengan jaringan dan layanan keamanan Cloudflare serta penggunaan domain dan subdomain milik sendiri — cocok untuk akses publik yang butuh stabilitas, branding, dan keamanan. Ngrok dan Pinggy lebih praktis untuk sharing cepat dan temporer, terutama bagi pengguna gratis.

Kesimpulan

Dengan integrasi Cloudflared di ServBay, developer macOS dapat dengan mudah memanfaatkan infrastruktur Cloudflare yang andal dan aman untuk menampilkan proyek lokal ke publik secara profesional. Ikuti langkah-langkah di panduan ini untuk setting dan menjalankan Cloudflare Tunnel dalam waktu singkat, dan nikmati kemudahan domain kustom serta proteksi dan performa ekstra dari Cloudflare.