Guide de configuration du service Cloudflared (Cloudflare Tunnel) dans ServBay

Cloudflared est un outil puissant proposé par Cloudflare permettant d’exposer en toute sécurité des services web locaux à Internet, en s’appuyant sur le réseau mondial de Cloudflare, sans devoir ouvrir de ports sur le pare-feu ou gérer des configurations réseau complexes. Grâce à Cloudflare Tunnel, vous bénéficiez du chiffrement HTTPS, d’une protection DDoS, ainsi que des performances du CDN Cloudflare pour vos projets de développement locaux. ServBay intègre nativement Cloudflared et simplifie ainsi sa configuration et sa gestion sous macOS.

Ce guide détaille chaque étape nécessaire pour configurer et utiliser un tunnel Cloudflared dans ServBay.

Présentation

L’intégration de ServBay avec Cloudflared permet aux développeurs de connecter facilement leur site local hébergé dans ServBay au réseau Cloudflare. Cela signifie que vous pouvez accéder à votre environnement de développement local, où que vous soyez, avec un sous-domaine personnalisé (par exemple test.votredomaine.com).

Cas d’utilisation

- Démonstrations professionnelles : Présentez vos réalisations en développement local à des clients ou collègues, en utilisant votre propre nom de domaine.

- Tests externes stables : Offrez un point d’accès fiable pour tester des API, intégrer des Webhooks ou interagir avec des services externes nécessitant des URLs publiques persistantes.

- Tirez parti de l’écosystème Cloudflare : Profitez de la sécurité offerte par Cloudflare (WAF, gestion des bots, etc.) et de ses performances (CDN, Argo Smart Routing si applicable).

- Remplacement des solutions DDNS traditionnelles : Fournissez un nom de domaine public stable pour vos services locaux, même sur une IP dynamique.

Prérequis

- ServBay installé : Vérifiez que ServBay est installé et en cours d’exécution sur votre macOS.

- Compte Cloudflare : Vous devez disposer d’un compte Cloudflare valide.

- Nom de domaine géré : Un domaine entièrement activé et géré via DNS par Cloudflare dans votre compte (ex :

votredomaine.com). Cloudflared créera des sous-domaines pour ce domaine. - Configuration Cloudflare Zero Trust : Un espace d’équipe (“Team”) doit être créé dans le tableau de bord Cloudflare Zero Trust, condition nécessaire à l’utilisation de tunnel Cloudflare.

- Accédez au Cloudflare Zero Trust Dashboard.

- Si aucune équipe n’existe encore, suivez l’assistant pour donner un nom à votre équipe (procédure généralement gratuite).

- Site local : Ajoutez et exécutez au moins un site web local dans ServBay (par exemple

servbay.demo).

Étapes de configuration

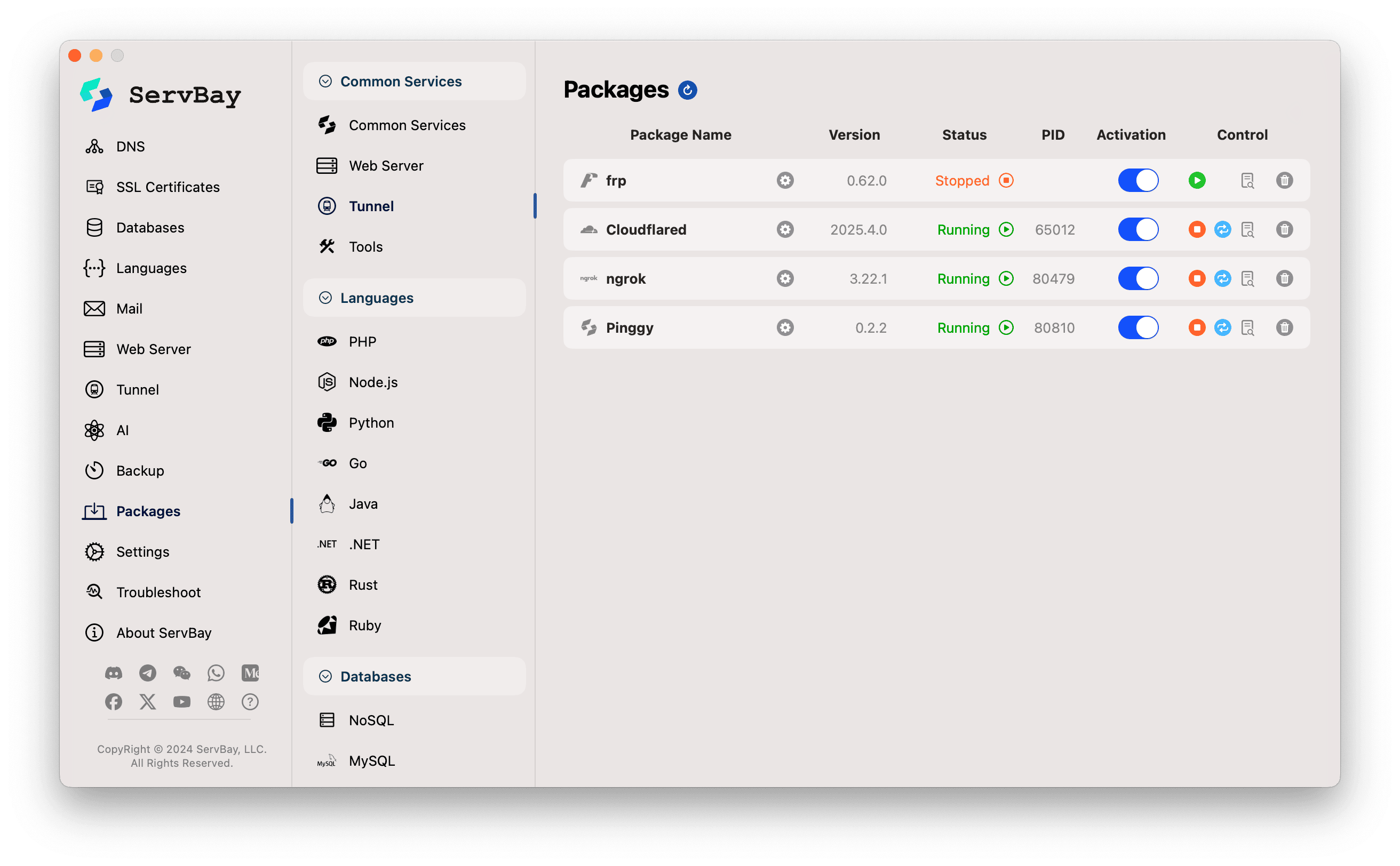

1. Installation du paquet Cloudflared dans ServBay

- Ouvrez l’application ServBay.

- Dans la barre latérale gauche, cliquez sur Packages (Logiciels).

- Parcourez la liste ou recherchez

Cloudflared. - Cliquez sur le bouton d’installation à côté de

Cloudflared.

- Après l’installation, essayez d’activer le service Cloudflared via le bouton d’alimentation situé à droite de

Cloudflared. Si le service ne démarre pas car non autorisé, c’est normal à cette étape.

2. Autoriser ServBay à accéder à votre compte Cloudflare

Pour que ServBay puisse gérer la création de tunnels Cloudflare et les enregistrements DNS associés, une autorisation unique est requise :

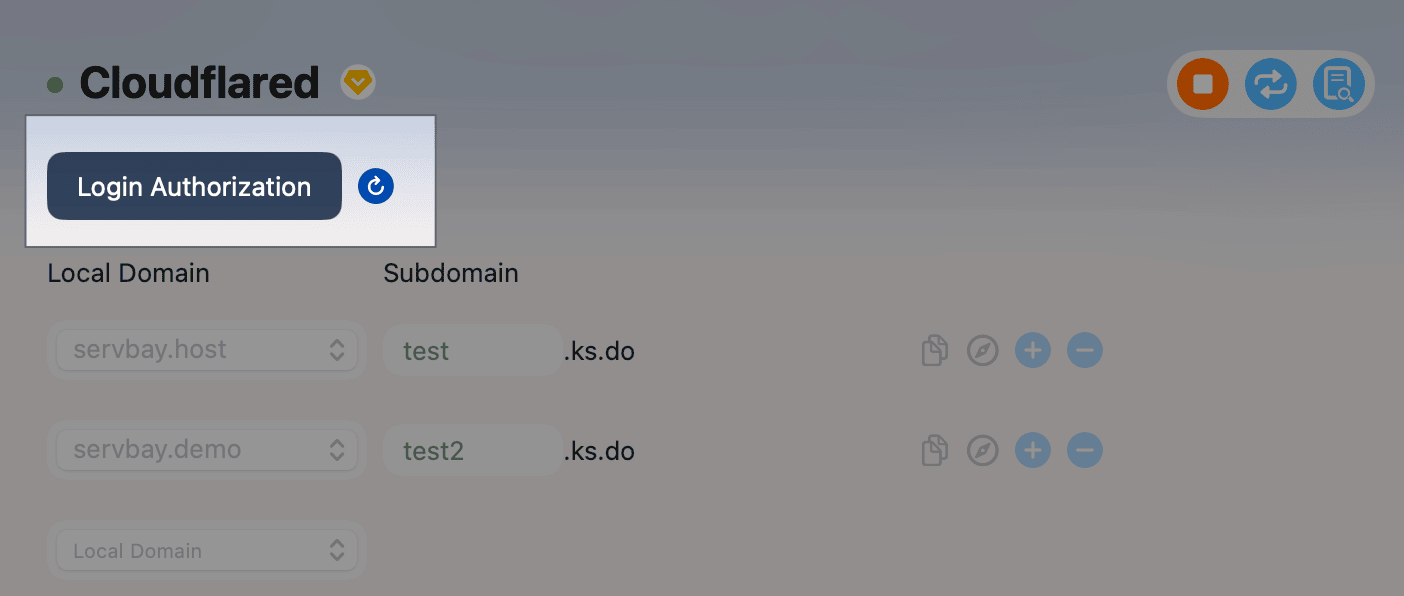

- Dans la barre latérale de ServBay, cliquez sur Tunnel.

- Dans la liste des services Tunnel, sélectionnez Cloudflared.

- Repérez le bouton Login Authorization (Connexion/Autorisation) (ou similaire). Cliquez dessus.

- Un nouvel onglet navigateur s’ouvre alors, vous redirigeant vers la page d’autorisation Cloudflare.

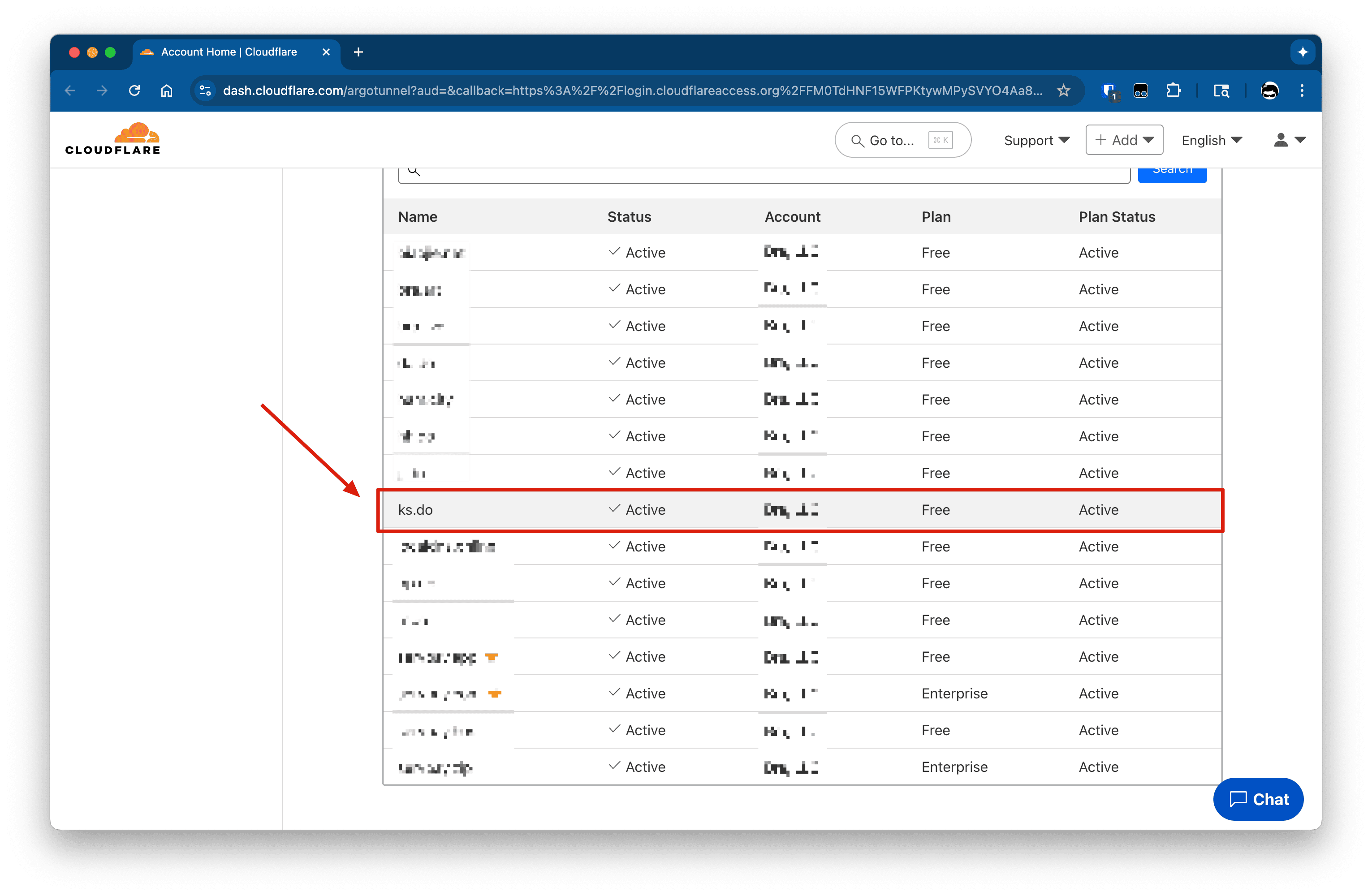

- Sur la page Cloudflare, connectez-vous si nécessaire, puis sélectionnez le domaine que vous souhaitez autoriser pour ServBay (Cloudflared). Assurez-vous de choisir un domaine géré par Cloudflare, comme indiqué dans les prérequis.

- Suivez les instructions de Cloudflare pour terminer l’autorisation.

- Une fois l’autorisation terminée, retournez dans l’application ServBay.

- Dans l’interface de configuration Cloudflared, si le texte du bouton Login Authorization (Connexion/Autorisation) n’a pas changé, cliquez sur l’icône de rafraîchissement à sa droite pour actualiser l’état de l’autorisation.

- En cas de succès, le bouton affichera maintenant Cancel Authorization (Annuler autorisation).

3. Configuration du tunnel dans ServBay

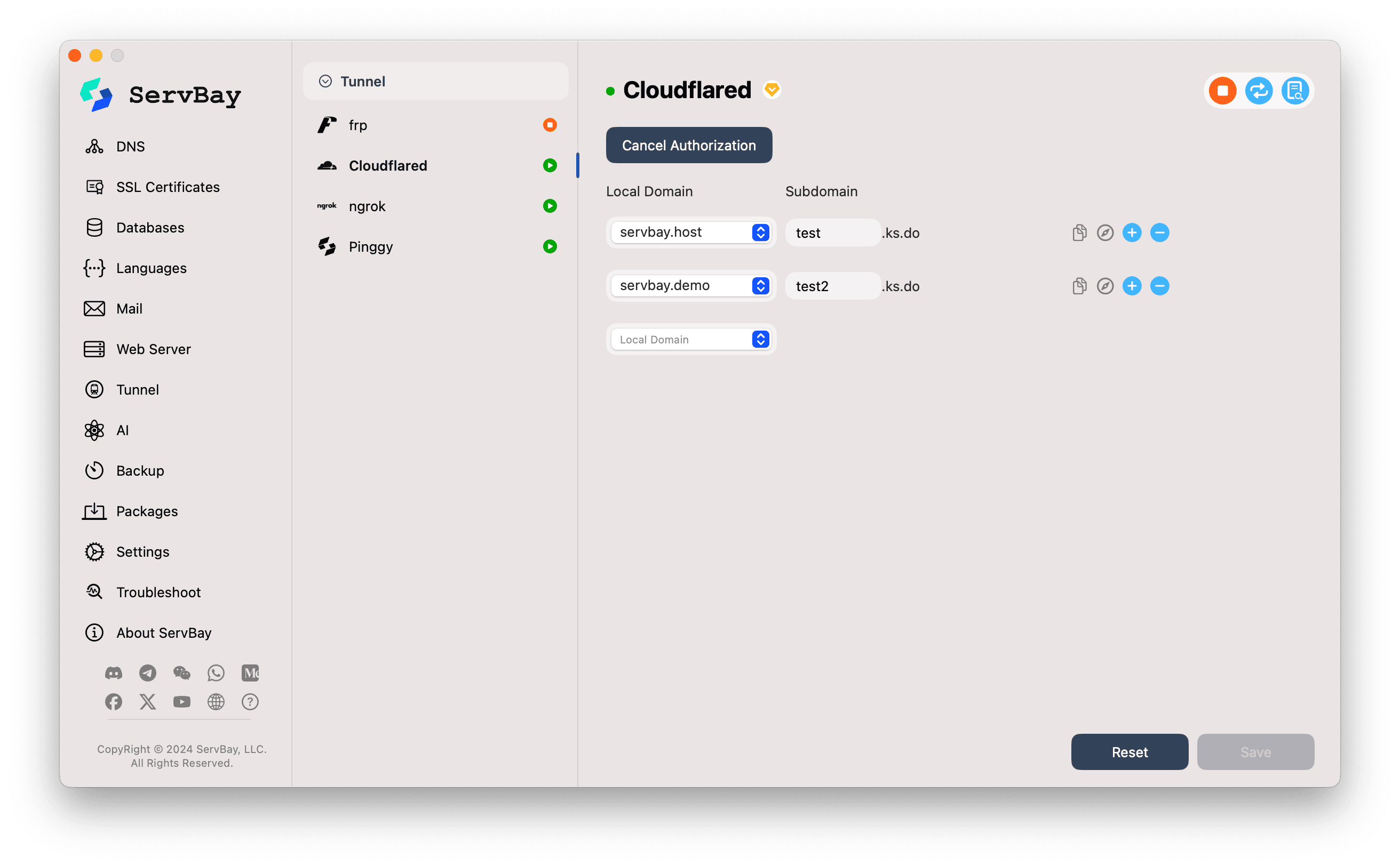

Après avoir autorisé ServBay, vous pouvez commencer à configurer les tunnels :

Domaine local (site web local) :

- Cliquez sur le menu déroulant et sélectionnez le site local ServBay que vous souhaitez exposer publiquement via Cloudflared (ex :

servbay.demo).

- Cliquez sur le menu déroulant et sélectionnez le site local ServBay que vous souhaitez exposer publiquement via Cloudflared (ex :

Sous-domaine :

- Dans le champ correspondant, indiquez le sous-domaine à utiliser pour votre site local (ex :

testouprojet-alpha). - ServBay combinera ce sous-domaine avec le domaine autorisé, pour générer l’URL publique finale. Par exemple, domaine :

votredomaine.com, sous-domaine :test, l’URL publique seratest.votredomaine.com. - L’interface affichera le suffixe du domaine autorisé (ex :

.votredomaine.com, dans la capture.ks.don’est qu’un exemple).

- Dans le champ correspondant, indiquez le sous-domaine à utiliser pour votre site local (ex :

Ajouter d’autres tunnels :

- Pour créer des tunnels pour plusieurs sites locaux (chacun avec son sous-domaine), cliquez sur l’icône

+à droite d’une ligne de tunnel existante. Répétez les étapes ci-dessus pour chaque site/sous-domaine à exposer.

- Pour créer des tunnels pour plusieurs sites locaux (chacun avec son sous-domaine), cliquez sur l’icône

4. Sauvegarder la configuration et démarrer le service

- Une fois la configuration terminée, cliquez sur le bouton Sauvegarder (Save) en bas à droite.

- ServBay procédera alors à :

- Créer un tunnel Cloudflare intitulé

servbay-tunnel-xxxxx, oùxxxxxest un identifiant aléatoire. - Communiquer avec l’API Cloudflare pour ajouter chaque entrée de configuration au tunnel.

- Générer automatiquement des enregistrements DNS CNAME pour chaque sous-domaine désigné, pointant vers le tunnel, sur votre domaine Cloudflare autorisé.

- Créer un tunnel Cloudflare intitulé

- Après sauvegarde, le service Cloudflared devrait démarrer automatiquement (ou vous pouvez l’activer manuellement). Vérifiez l’indicateur lumineux à côté de

Cloudflared: en vert, le service est opérationnel. - Vérification d’accès :

- Vous pouvez à présent accéder à votre site local depuis n’importe où, via l’URL publique (ex :

test.votredomaine.com). - Cliquez sur l’icône de copie pour copier l’URL, ou sur l’icône navigateur pour ouvrir directement dans votre navigateur.

- Vous pouvez à présent accéder à votre site local depuis n’importe où, via l’URL publique (ex :

Remarque

- Le nombre de nœuds Cloudflared étant important, l’établissement de la connexion peut nécessiter un certain temps après la sauvegarde. Ne tentez pas d’accéder à votre site immédiatement après avoir cliqué sur Enregistrer, attendez quelques secondes et surveillez le message de réussite affiché par ServBay.

- La création et la propagation mondiale des enregistrements DNS peuvent aussi prendre un peu de temps (quelques secondes à plusieurs minutes). En cas d’inaccessibilité, patientez et réessayez, ou videz le cache DNS local via

sudo killall -HUP mDNSResponder.

5. Gestion des tunnels Cloudflared

Dans l’interface Cloudflared de ServBay :

- Copier l’URL publique : Cliquez sur l’icône de copie.

- Ouvrir dans le navigateur : Cliquez sur l’icône navigateur.

- Ajouter un tunnel : Cliquez sur l’icône

+. - Supprimer un tunnel : Cliquez sur l’icône

-puis sauvegardez. ServBay tentera alors de supprimer le tunnel et l’enregistrement DNS associés. - Annuler l’autorisation : Le bouton Annuler autorisation (Cancel Authorization) révoque l’accès de ServBay à votre compte Cloudflare. Toutes les connexions Cloudflared configurées cesseront alors de fonctionner.

- Démarrer/arrêter le service : Utilisez l’interrupteur à droite de l’entrée

Cloudflaredpour contrôler le service globalement.

Points d’attention

- Propagation DNS : Chaque création ou modification de sous-domaine nécessite un délai de propagation DNS mondial.

- Gestion du tunnel Cloudflare : Vous pouvez aussi gérer vos tunnels ServBay sur le Cloudflare Zero Trust Dashboard (voir Access -> Tunnels).

- Sécurité : Cloudflare Tunnel est sûr par nature. Vous pouvez renforcer la sécurité via des règles WAF ou stratégies d’accès dans le tableau de bord Cloudflare.

- Restrictions d'autorisation de domaine : ServBay ne peut généralement autoriser et utiliser qu’un seul domaine à la fois (par compte Cloudflare). Pour changer de domaine principal, révoquez l’actuelle autorisation puis recommencez la procédure avec le nouveau domaine.

- Conditions d’utilisation Cloudflare : Veillez à ce que l’usage de ces services respecte les conditions générales de Cloudflare.

- Utilisateurs Chine continentale : L’accès à Cloudflared peut y être instable.

Foire Aux Questions (FAQ)

- Q : Après avoir cliqué sur “Login Authorization”, la page Cloudflare affiche une erreur ou aucun domaine n’apparaît ?

- R : Assurez-vous d’utiliser le bon compte Cloudflare, et que celui-ci gère effectivement au moins un domaine DNS via Cloudflare. Aussi, vérifiez que votre espace d’équipe Zero Trust est bien configuré.

- Q : J’ai configuré un sous-domaine et sauvegardé, mais je ne peux pas accéder à

subdomain.mondomaine.com?- R : Patientez plusieurs minutes le temps que la propagation DNS s’effectue. Assurez-vous aussi que le service Cloudflared est bien en fonctionnement (statut vert dans ServBay). Enfin, vérifiez dans le tableau de bord Cloudflare que le tunnel a bien été créé, activé et que l’enregistrement DNS est valide.

- Q : Quelles différences entre Cloudflared et des outils comme Ngrok/Pinggy ?

- R : Cloudflared se distingue par son intégration profonde avec les services réseau et sécurité de Cloudflare, et vous permet d’utiliser vos propres (sous-)domaines, offrant ainsi stabilité, image de marque et niveau de sécurité élevé. Ngrok et Pinggy sont très simples pour le partage rapide et temporaire, particulièrement en version gratuite.

Conclusion

Avec l’intégration de Cloudflared à ServBay, les développeurs macOS peuvent exposer leur environnement local au public de manière professionnelle et sûre, profitant ainsi de toute la puissance de l’infrastructure Cloudflare. Suivez ce guide pas à pas pour mettre très rapidement en place votre tunnel Cloudflare, bénéficier du confort d’un nom de domaine personnalisé et des protections/performance accrues offertes par Cloudflare.