Підтримка та використання SSL сертифікатів у ServBay

SSL-сертифікати є невід'ємною частиною сучасних вебсайтів та додатків, оскільки вони шифрують підключення, захищають дані користувачів і підвищують довіру до ресурсу. Використання HTTPS у локальному середовищі розробки так само важливе: воно дозволяє імітувати production-оточення, виявляти потенційні проблеми із безпекою та гарантувати роботу функцій, які залежать від захищених з'єднань (наприклад, Service Worker, HSTS тощо). ServBay пропонує потужну підтримку SSL-сертифікатів, що дозволяє легко управляти й впроваджувати різні типи сертифікатів у локальному середовищі, забезпечуючи захищену розробку та тестування.

Значення та роль SSL-сертифікатів

SSL-сертифікат (точніше, TLS/SSL-сертифікат) встановлює захищений, зашифрований канал між сервером і клієнтом (наприклад, веббраузером), запобігаючи крадіжці чи підміні чутливих даних. Також він підтверджує справжність сервера, унеможливлюючи перенаправлення користувачів на шахрайські ресурси. Головні переваги використання SSL/HTTPS у локальній розробці:

- Шифрування даних: Захист чутливих даних у локальному тестовому середовищі, імітація безпеки передачі у production.

- Аутентифікація: Гарантія того, що ви взаємодієте саме з потрібним локальним сайтом, а не з невідомим ресурсом.

- Імітація production-середовища: Багато сучасних вебфункцій і сервісів (наприклад, геолокація, WebRTC, Service Worker для PWA тощо) працюють лише через HTTPS. Локальне увімкнення HTTPS дозволяє тестувати ці можливості вже на етапі розробки.

- Відсутність попереджень браузера: Навіть самопідписані, але довірені локально SSL-сертифікати запобігають попередженням браузеру про небезпечне з'єднання, створюючи комфортні умови для розробки.

- SEO (для production): Хоч це й стосується в першу чергу production, розуміння важливості безпеки стимулює девелопера впроваджувати захищене з'єднання; пошукові системи, такі як Google, віддають перевагу сайтам із HTTPS і враховують це при ранжуванні.

Типи SSL-сертифікатів та способи видачі, які підтримує ServBay

ServBay підтримує різні типи SSL-сертифікатів і способи їх отримання, щоб задовольнити усі потреби розробки та тестування:

Підтримувані центри сертифікації (CA) / способи видачі

- ServBay User CA: Локальний користувацький центр сертифікації від ServBay для швидкого створення та впровадження самопідписаних сертифікатів — ідеально для локального середовища розробки й тестування. За замовчуванням такі сертифікати не визнаються загальнодоступними браузерами, проте, додавши кореневий сертифікат ServBay User CA до ОС, ви зможете довіряти їм локально.

- ServBay Public CA: Публічний CA від ServBay; сертифікати довіряються всіма користувачами, у яких встановлений кореневий сертифікат ServBay Public CA. Підходить для командного використання чи невеликих production-середовищ.

- Підтримка ACME-протоколу: ServBay повністю сумісний з протоколом ACME, що дозволяє автоматично отримувати/оновлювати сертифікати від ACME-CA, зокрема:

- Let's Encrypt: Безкоштовний та автоматизований центр сертифікації; часто використовується у production. ServBay підтримує просте отримання та оновлення сертифікатів Let's Encrypt.

- ZeroSSL: Ще один безкоштовний CA із підтримкою ACME — інтегровано у ServBay.

- Google Trust Services: Безкоштовний CA від Google з підтримкою ACME; повністю інтегрований у ServBay.

- Сторонні CA: Можна додавати й управляти сертифікатами, отриманими у інших довірених CA (наприклад, DigiCert, Sectigo тощо).

Які типи сертифікатів можна керувати у ServBay

На додаток до доменних сертифікатів (TLS/SSL) для захисту вебсайтів, ServBay дозволяє керування іншими видами сертифікатів (хоча їх основне призначення відрізняється):

- Сертифікат для підпису коду: Підтвердження авторства й цілісності коду, запобігання розповсюдженню шкідливого ПЗ. ServBay підтримує керування підписом коду.

- Сертифікат для підпису електронної пошти (S/MIME): Цифровий підпис та шифрування електронної пошти для гарантії достовірності й конфіденційності. Підтримка керування S/MIME сертифікатами.

- Сертифікат для підпису документів: Цифровий підпис електронних документів для забезпечення їхньої цілісності й достовірності. ServBay підтримує управління цими сертифікатами.

Зверніть увагу: Для налаштування HTTPS на вебсайті у ServBay використовується доменний сертифікат (TLS/SSL). Інші види сертифікатів (підпис коду, S/MIME, підпис документів) — це додаткові можливості ServBay і не пов’язані з конфігурацією HTTPS для сайту.

Основні переваги керування SSL-сертифікатами у ServBay

ServBay забезпечує низку зручних функцій для керування сертифікатами й спрощує підключення HTTPS у локальному середовищі:

- Автоматичне створення SSL-сертифіката для нового сайту: При створенні нового Website у ServBay система автоматично генерує та налаштовує SSL-сертифікат від ServBay User CA. Це значно пришвидшує старт розробки — нові локальні сайти відразу захищені HTTPS, без ручних додаткових кроків.

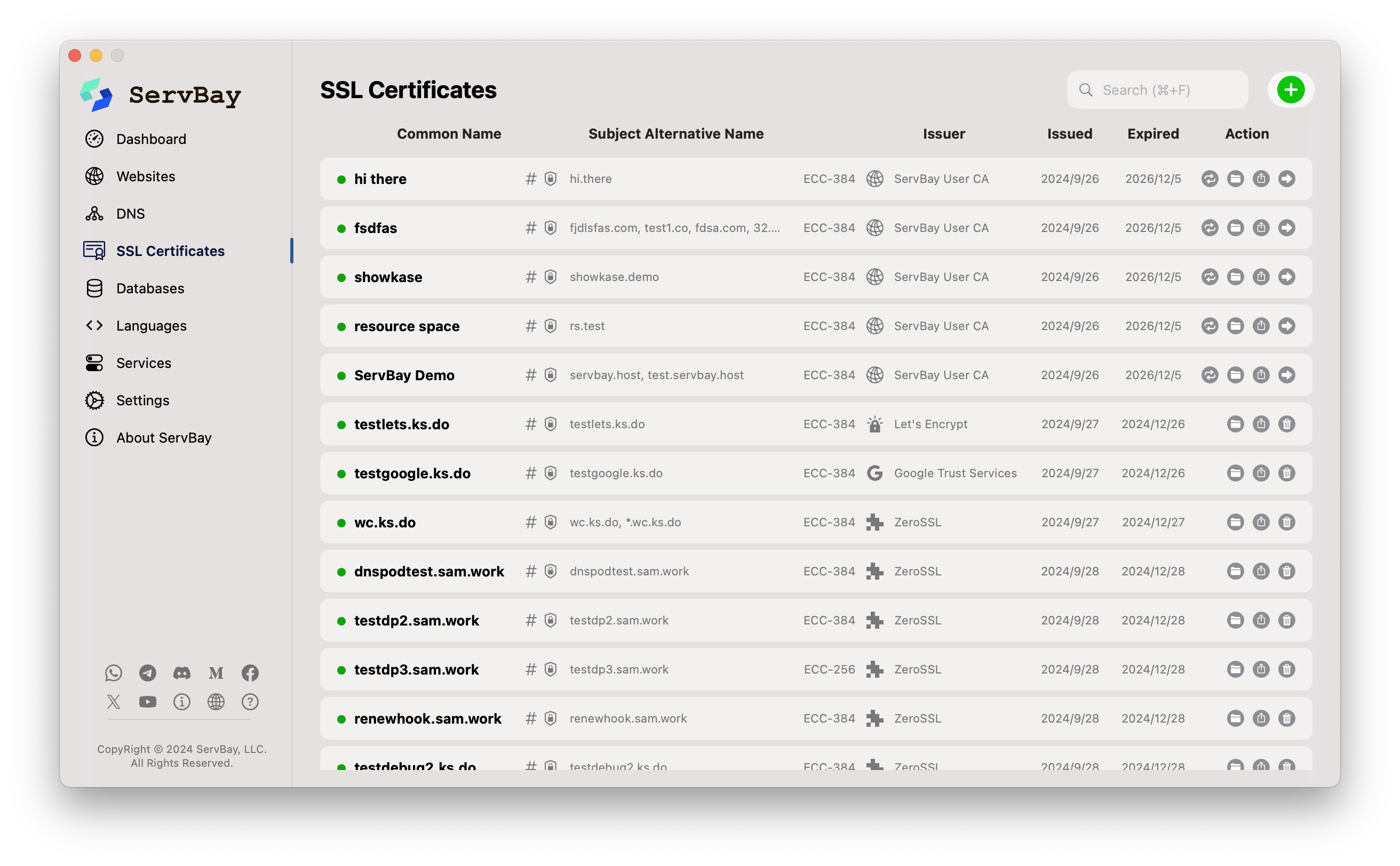

- Графічний інтерфейс для керування: Інтуїтивний GUI для перегляду, імпорту, експорту, видалення та адміністрування ваших сертифікатів.

- Автоматичне отримання та подовження за допомогою ACME: Вбудований ACME-клієнт дозволяє оформити сертифікати для локальних чи публічних доменів (Let's Encrypt, Google Trust Services, ZeroSSL тощо) і налаштувати їх автопролонгацію — без складних налаштувань та ручних операцій.

- Підтримка сторонніх сертифікатів: Якщо ви вже маєте сертифікати від іншого CA (

.crt,.key,.pfxтощо), їх можна імпортувати та прив'язати до сайту через інтерфейс ServBay. - Менеджмент кореневих сертифікатів CA від ServBay: У розділі

НалаштуванняServBay є зручні інструменти для інсталяції кореневих сертифікатів ServBay User CA та ServBay Public CA у довірені хранилища ОС або браузерів, щоб уникнути попереджень браузера й забезпечити локальну довіру до site-сертифікатів.

Відмінності між ServBay User CA та ServBay Public CA та використання

ServBay пропонує два типи власних CA-сервісів, кожен зі своїми сценаріями:

- ServBay User CA:

- Призначення: Для окремого користувача ServBay швидке створення самопідписаних сертифікатів у локальній розробці й тестуванні.

- Довіра: За замовчуванням не довіряється браузерами; потрібно вручну встановити кореневий сертифікат ServBay User CA у систему чи браузер, щоб усі сертифікати від цього CA визнавались як довірені (наприклад, для

https://servbay.demoчиhttps://your-project.servbay.demoпоказуватиметься зелений замок). - Сценарій використання: Зручно для самостійної локальної розробки й тестування.

- ServBay Public CA:

- Призначення: Спільний CA для групи користувачів ServBay, що дозволяє взаємну довіру у середині команди.

- Довіра: Потрібно встановити кореневий сертифікат ServBay Public CA. Після встановлення, всі сертифікати, видані цим CA, визнаватимуться як довірені у відповідному оточенні.

- Сценарій використання: Для спільних командних dev/test-середовищ або невеликої production-інфраструктури з контролем доступу, де важлива командна довіра через HTTPS.

Як довіряти сертифікатам ServBay User CA:

Щоб браузер на вашому комп'ютері визнавав сертифікати ServBay User CA, додайте їх кореневий сертифікат у довірене сховище ОС чи браузера. При встановленні ServBay, для зручності, ServBay User CA та ServBay Public CA вже додаються до довірених.

Якщо з якихось причин CA не довіряється, їх можна перевстановити через розділ Налаштування у ServBay. Після додавання, при відкритті локального сайту із сертифікатом ServBay User CA браузер більше не показуватиме попередження.

Як користуватись SSL-сертифікатами у ServBay (приклади)

Поширені сценарії налаштування SSL у ServBay:

- Створення нового сайту й автоматичне використання сертифіката ServBay User CA:

- Відкрийте програму ServBay.

- Перейдіть у розділ «Websites» (Сайти).

- Натисніть кнопку додавання нового сайту.

- Вкажіть домен сайту (наприклад,

myproject.servbay.demo), кореневу директорію (/Applications/ServBay/www/myproject). - Переконайтесь, що вибрано опцію «HTTP & HTTPS» або «HTTPS» (за замовчуванням ServBay використовує власний CA).

- Збережіть — сертифікат створиться автоматично, а для вашого вебсервера (Caddy, Nginx чи Apache) налаштується HTTPS.

- Налаштування ServBay User CA-сертифіката для наявного сайту:

- Відкрийте розділ «Websites».

- Оберіть потрібний сайт.

- Редагуйте налаштування сайту й оберіть «HTTP & HTTPS» або «HTTPS».

- Виберіть ServBay CA. Якщо сертифіката ще немає — він згенерується автоматично.

- Збережіть і перезапустіть вебсервер.

- Оформлення сертифіката від Let's Encrypt, ZeroSSL чи Google Trust Services через ACME:

- Відкрийте менеджер сертифікатів у ServBay й натисніть кнопку «+».

- Оберіть оформлення сертифіката через ACME-протокол.

- Введіть домен (має бути реально існуючим і доступним із мережі інтернет, оскільки ACME вимагає верифікації права на домен).

- Виберіть ACME-провайдера: Let's Encrypt, ZeroSSL або Google Trust Services.

- Вкажіть і підтвердіть спосіб перевірки (DNS-01 тощо).

- Після успішної видачі сертифікат можна прив'язати до сайту в ServBay; підтримується автооновлення ACME-сертифікатів.

На що звернути увагу

- Довіра до кореневих сертифікатів: Щоб сертифікати від ServBay User CA чи ServBay Public CA не викликали попереджень браузера, обов'язково встановіть кореневий сертифікат у свою ОС; у налаштуваннях ServBay це робиться дуже просто.

- Верифікація ACME: Більшість локальних сайтів не мають прямого доступу ззовні, тому при отриманні сертифікатів через ACME (як Let's Encrypt) потрібно використовувати DNS API (деталі дивіться як працює DNS API).

- Термін дії сертифікатів: Більшість публічних CA встановлюють ліміт на дію сертифіката (наприклад, для Let's Encrypt це 90 днів); не забувайте про своєчасне подовження. ServBay підтримує автооновлення ACME-сертифікатів; сертифікати ServBay User CA найчастіше діють довше.

Поширені питання (FAQ)

Питання: Чому при спробі відкрити локальний сайт у ServBay через HTTPS з'являється повідомлення про небезпечне з'єднання чи попередження браузера?

Відповідь: Так буває, якщо використовуються сертифікати ServBay User CA, а кореневий сертифікат цієї CA ще не встановлений у вашій ОС або браузері. ServBay User CA — це локальний CA, якому не довіряють публічні браузери. Щоб виправити ситуацію, знайдіть у налаштуваннях ServBay опцію встановлення кореневого сертифікату ServBay User CA й додайте його у довірене сховище системи. Після цього перезапустіть браузер — має з'явитись індикатор захищеного підключення.

Питання: Чи однакові ServBay User CA у всіх користувачів? Чи може сертифікат іншого користувача ServBay User CA створити мені проблему з безпекою?

Відповідь: Ніяких проблем із безпекою не буде! У кожного користувача ServBay окремий User CA і ключ. ServBay User CA створюється локально під час першої інсталяції, і не співпадає між користувачами. При перевстановленні програми генерується новий CA і ключ; старий перестає діяти.

Висновок

ServBay надає веброзробникам універсальні та прості у використанні інструменти для роботи із SSL-сертифікатами. Чи потрібно швидко ввімкнути HTTPS для локальної розробки, інтегрувати сертифікати із ACME, чи управляти сторонніми — ServBay справляється із цими задачами легко. Автоматизоване створення сертифікатів, зрозумілий інтерфейс та підтримка різних способів отримання сертифікатів значно спрощують забезпечення захищених з'єднань у локальному середовищі розробки й дозволяють зосередитися на створенні потужних застосунків.