ServBay SSL-Zertifikatsunterstützung und Anwendung

SSL-Zertifikate sind für moderne Websites und Anwendungen unverzichtbar, da sie Verbindungen verschlüsseln, Benutzerdaten schützen und das Vertrauen in die Website erhöhen. Auch in lokalen Entwicklungsumgebungen ist die Aktivierung von HTTPS wichtig – so kann die Produktionsumgebung realitätsnah simuliert werden, potenzielle Sicherheitsprobleme werden frühzeitig erkannt und Funktionen, die eine sichere Verbindung erfordern (wie Service Worker, HSTS etc.), funktionieren zuverlässig. ServBay bietet eine leistungsstarke SSL-Zertifikatsunterstützung, mit der Sie verschiedene Zertifikatstypen lokal einfach verwalten und bereitstellen können – für maximale Sicherheit in Ihrer Entwicklungs- und Testumgebung.

Zweck und Bedeutung von SSL-Zertifikaten

SSL-Zertifikate (genauer gesagt: TLS/SSL-Zertifikate) schützen vertrauliche Daten durch die Einrichtung einer verschlüsselten Verbindung zwischen Server und Client (z. B. einem Webbrowser) vor Diebstahl oder Manipulation. Außerdem wird die Authentizität des Servers geprüft – damit Nutzende nicht auf gefälschte Phishing-Seiten gelangen. Die hauptsächlichen Vorteile, SSL/HTTPS bereits in der lokalen Entwicklung zu nutzen, sind:

- Datenverschlüsselung: Sensible Daten im lokalen Testumfeld schützen und den sicheren Datentransfer in Produktivumgebungen simulieren.

- Authentifizierung: Prüfen, dass Sie tatsächlich die gewünschte Entwicklungsseite erreichen – und nicht versehentlich andere Ressourcen.

- Produktionsnahe Umgebung: Viele moderne Webfunktionen und Dienste – etwa Geolocation-APIs, WebRTC, oder Service Worker in Progressive Web Apps (PWA) – erfordern den Betrieb in einem sicheren (HTTPS-)Kontext. Durch die Aktivierung von HTTPS lokal stellen Sie sicher, dass diese Features schon während der Entwicklung einwandfrei funktionieren.

- Vermeidung von Browserwarnungen: Wenn Sie lokal gültige (selbstsignierte, aber im System als vertrauenswürdig hinterlegte) SSL-Zertifikate einsetzen, vermeiden Sie Sicherheitswarnungen im Browser und sorgen für ein reibungsloses Entwicklungserlebnis.

- SEO-Optimierung (Produktivumgebung): Auch wenn dies primär für die Produktion relevant ist, hilft das Verständnis dieser Rolle, Sicherheitsaspekte von Beginn an zu bedenken. Suchmaschinen wie Google bevorzugen HTTPS-Webseiten und bewerten sie beim Ranking besser.

Von ServBay unterstützte SSL-Zertifikattypen und Ausstellungsarten

ServBay unterstützt verschiedene Arten von SSL-Zertifikaten und Ausstellungswegen, passend für unterschiedlichste Entwicklungs- und Testanforderungen:

Unterstützte Zertifizierungsstellen (CA) / Ausstellungswege

- ServBay User CA: Eine lokale, benutzerbezogene CA von ServBay, speziell konzipiert zur schnellen Erzeugung und Bereitstellung selbstsignierter Zertifikate – ideal für lokale Entwicklungs- und Testumgebungen. Diese Zertifikate werden standardmäßig nicht von Browsern vertraut; durch die Installation des Root-Zertifikats der ServBay User CA im Betriebssystem werden sie jedoch lokal vertrauenswürdig.

- ServBay Public CA: Ein öffentlicher CA-Dienst von ServBay. Die damit ausgestellten Zertifikate werden von allen Nutzern, die das Root-Zertifikat der ServBay Public CA installiert haben, anerkannt. Geeignet beispielsweise zur Team-internen Nutzung oder in kleineren Produktivumgebungen.

- ACME-Protokoll-Unterstützung: ServBay unterstützt das ACME-Protokoll vollständig. Sie können also Zertifikate automatisiert bei ACME-kompatiblen CAs beziehen und erneuern, etwa:

- Let's Encrypt: Frei erhältliche, automatisierte CA, weit verbreitet in Produktion. ServBay bietet dafür eine komfortable Integration für Beantragung und Erneuerung.

- ZeroSSL: Ebenfalls eine kostenlose CA mit ACME-Support und Integration in ServBay.

- Google Trust Services: Ein kostenloser CA-Dienst von Google mit ACME-Kompatibilität; ebenfalls direkt durch ServBay unterstützt.

- Drittanbieter-CA-Zertifikate: Sie können beliebige Zertifikate, die Sie von Drittanbietern (wie DigiCert, Sectigo etc.) erworben haben, importieren und verwalten.

Von ServBay verwaltbare Zertifikattypen

Neben Domain-Zertifikaten (TLS/SSL), die klassisch zur Sicherung der Webseitenkommunikation dienen, unterstützt das Zertifikatsmanagement von ServBay auch weitere Zertifikatstypen – gedacht für unterschiedliche Einsatzzwecke:

- Code-Signing-Zertifikate: Zur Authentifizierung von Entwicklern und zum Nachweis der Integrität von Software-Code, als Schutz gegen Schadsoftware. ServBay unterstützt das Verwalten solcher Zertifikate.

- E-Mail-Signaturzertifikate (S/MIME): Dienen der digitalen Signatur und Verschlüsselung von E-Mails, um Authentizität und Vertraulichkeit sicherzustellen. ServBay unterstützt die Verwaltung von S/MIME-Zertifikaten.

- Dokumentsignaturzertifikate: Um digitale Dokumente digital zu signieren und dabei deren Authentizität und Unversehrtheit zu garantieren. Auch hierfür gibt es Managementfunktionen in ServBay.

Hinweis: Für die Konfiguration von HTTPS für Webseiten kommt in ServBay vor allem das Domain-Zertifikat (TLS/SSL) zum Einsatz. Die Verwaltung zusätzlicher Zertifikatstypen (Code-Signing, S/MIME, Dokumentsignatur) ist ein Komfortfeature und steht in keinem direkten Zusammenhang zur eigentlichen Webserver-HTTPS-Konfiguration.

Highlights der ServBay SSL-Zertifikatsverwaltung

ServBay bietet eine Vielzahl komfortabler Funktionen, die das Einrichten von HTTPS in lokalen Environments erheblich vereinfachen:

- Automatische SSL-Zertifikatserstellung beim Anlegen einer neuen Website: Beim Anlegen einer neuen Website in ServBay wird automatisch ein SSL-Zertifikat über die ServBay User CA erzeugt und konfiguriert. Damit werden neue lokale Websites standardmäßig mit HTTPS verfügbar – ganz ohne manuellen Aufwand.

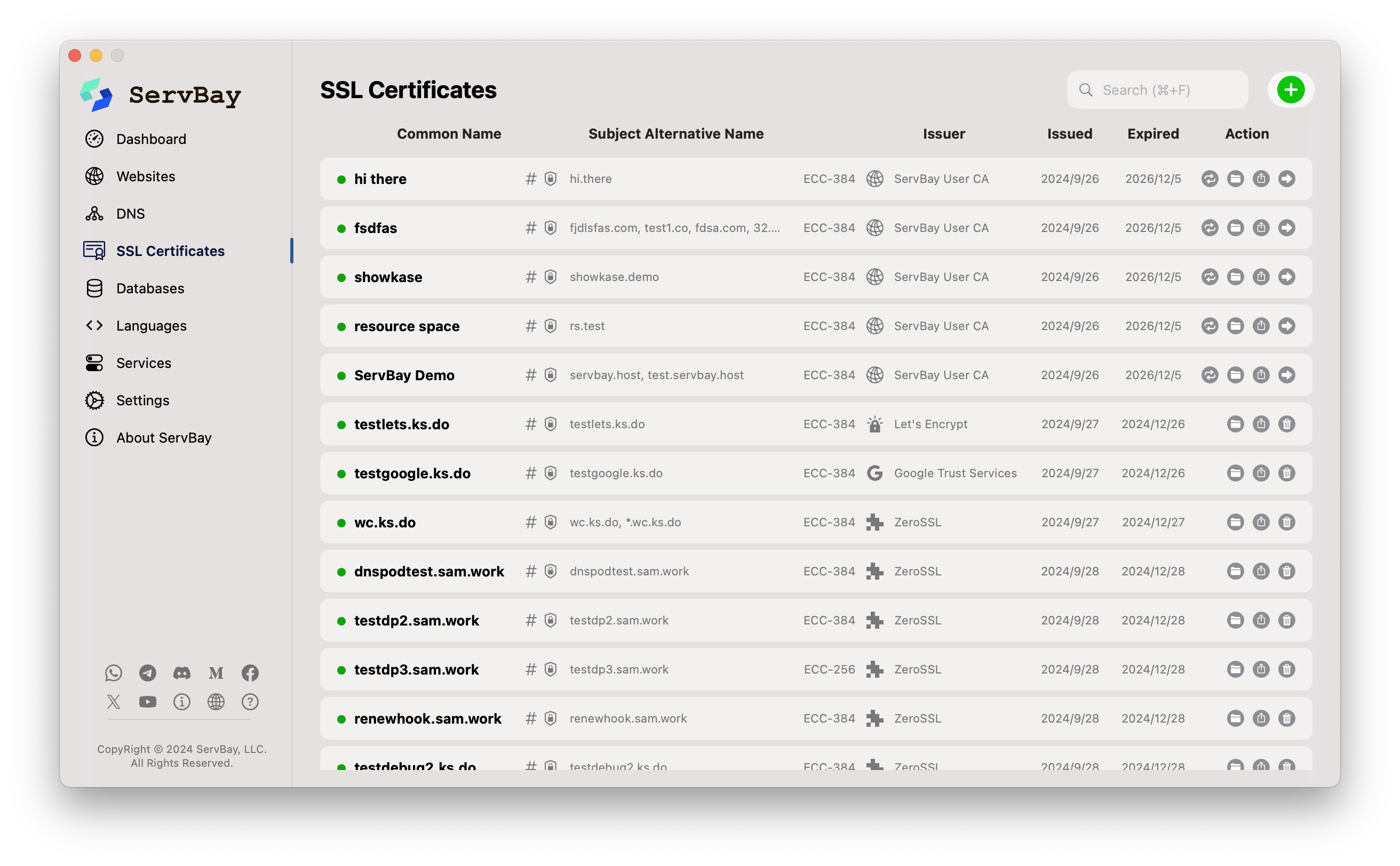

- Grafische Managementoberfläche: Die intuitive Benutzeroberfläche zeigt Ihre Zertifikate an und erlaubt es, diese zu importieren, exportieren, löschen und verwalten.

- Automatische Beantragung und Verlängerung über ACME: Dank des integrierten ACME-Clients können Sie Zertifikate für lokale oder öffentliche Domains direkt in ServBay beantragen (z. B. bei Let's Encrypt, Google Trust Services oder ZeroSSL), samt automatischer Verlängerung – komplett ohne manuelle Handarbeit.

- Unterstützung für Import von Drittanbieter-Zertifikaten: Liegen Ihnen bereits Zertifikate anderer CAs vor (z. B. im Format

.crt,.key,.pfxetc.), können Sie diese einfach im ServBay-Interface importieren und Ihrer Website zuordnen. - Verwaltung der ServBay CA-Root-Zertifikate: Über den Bereich

Einstellungenlässt sich gezielt die Installation des Root-Zertifikats der ServBay User CA oder ServBay Public CA auf Betriebssystem- und Browserebene anstoßen – so werden damit ausgestellte Zertifikate lokal als vertrauenswürdig eingestuft und Browserwarnungen vermieden.

Unterschiede und Einsatzbereiche von ServBay User CA und ServBay Public CA

ServBay bietet zwei eigene CA-Dienste, die auf unterschiedliche Einsatzszenarien zugeschnitten sind:

- ServBay User CA:

- Zweck: Entwickelt zur schnellen Erzeugung selbstsignierter Zertifikate durch einen einzelnen ServBay-Nutzer für lokale Entwicklungs- und Testumgebungen.

- Vertrauenswürdigkeit: Standardmäßig nicht von Browsern anerkannt. Sie müssen das Root-Zertifikat der ServBay User CA manuell im Betriebssystem oder Browser installieren, damit die damit ausgestellten Zertifikate (z. B. für

https://servbay.demooderhttps://your-project.servbay.demo) als sicher (grünes Schloss) angezeigt werden. - Empfohlenes Einsatzfeld: Für Einzelentwickler bei alltäglicher lokaler Entwicklung und Test.

- ServBay Public CA:

- Zweck: Dient als gemeinsame Zertifikatsquelle für eine Nutzergemeinschaft von ServBay.

- Vertrauenswürdigkeit: Erfordert die Installation des Root-Zertifikats der ServBay Public CA. Nach dessen Installation werden alle damit ausgestellten Zertifikate als vertrauenswürdig behandelt.

- Empfohlener Einsatz: Innerhalb eines Teams zur gemeinsamen Nutzung von Entwicklungs- und Testumgebungen, sowie in kontrollierten, kleinen Produktionsumgebungen, um garantierte HTTPS-Verbindungen für interne oder geteilte Services sicherzustellen.

So vertraut Ihr System der ServBay User CA:

Damit Browser Zertifikate, ausgestellt durch die ServBay User CA, auf Ihrem Rechner akzeptieren, müssen Sie das Root-Zertifikat der ServBay User CA in den Trust Store Ihres Betriebssystems importieren. Im Rahmen der Erstinstallation von ServBay wird das ServBay User CA- sowie das ServBay Public CA-Root-Zertifikat standardmäßig bereits hinzugefügt und als vertrauenswürdig hinterlegt.

Sollte das ServBay CA-Root-Zertifikat aus irgendeinem Grund nicht mehr vertrauenswürdig sein, können Nutzende es im Bereich Einstellungen von ServBay jederzeit erneut installieren und anerkennen. Nach erfolgter Installation sind lokale Websites mit ServBay User CA-Zertifikaten im Browser künftig ohne Warnhinweis aufrufbar.

Anwendung von SSL-Zertifikaten in ServBay (Beispiel)

Die folgende Szenarien zeigen, wie sich die Konfiguration von SSL-Zertifikaten in ServBay gestaltet:

Beim Anlegen einer neuen Website automatisch das ServBay User CA-Zertifikat verwenden:

- Öffnen Sie die ServBay-Anwendung.

- Gehen Sie zum Verwaltungsbereich „Websites“.

- Klicken Sie auf die Schaltfläche zum Hinzufügen einer neuen Website.

- Geben Sie den Domainnamen der Website ein (z. B.

myproject.servbay.demo), bestimmen Sie das Stammverzeichnis (z. B./Applications/ServBay/www/myproject). - Vergewissern Sie sich, dass „HTTP & HTTPS“ oder „HTTPS“ als Option aktiviert ist (ServBay wählt standardmäßig die ServBay CA aus).

- Speichern Sie die Einstellungen. ServBay erstellt dann automatisch ein Zertifikat und konfiguriert Ihren Webserver (Caddy, Nginx oder Apache) für HTTPS.

Ein bestehendes Websiteprojekt auf ServBay User CA-Zertifikat umstellen:

- Wechseln Sie in die Verwaltung der „Websites“.

- Wählen Sie die gewünschte Website aus.

- Bearbeiten Sie die Einstellungen und wählen „HTTP & HTTPS“ oder „HTTPS“.

- Wählen Sie ServBay CA zur Zertifikatsausstellung. Sollte noch kein Zertifikat existieren, wird eines automatisch erstellt.

- Speichern Sie Ihre Änderungen und starten Sie den Webserver neu.

Zertifikate via ACME-Protokoll (Let's Encrypt, ZeroSSL oder Google Trust Services) beantragen:

- Wechseln Sie in den Zertifikats-Manager von ServBay und klicken auf die „+“-Schaltfläche oben rechts.

- Wählen Sie „Zertifikat via ACME-Protokoll beantragen“.

- Geben Sie den Domainnamen an, für den das Zertifikat beantragt werden soll (dies muss eine öffentlich erreichbare Domain sein, da ACME die Kontrolle prüft).

- Wählen Sie den ACME-Anbieter (Let's Encrypt, ZeroSSL oder Google Trust Services).

- Wählen Sie die gewünschte Validierungsmethode und geben die erforderlichen Informationen ein (DNS-01-Validierung).

- Nach erfolgreicher Ausstellung können Sie das Zertifikat der passenden Website in ServBay zuweisen. Die automatische Verlängerung für ACME-Zertifikate wird von ServBay unterstützt.

Hinweise

- Root-Zertifikat vertrauen: Für Zertifikate, die durch ServBay User CA oder ServBay Public CA ausgestellt werden, ist die Installation des passenden Root-Zertifikats auf Ihrem System Voraussetzung. Ansonsten zeigt der Browser Sicherheitswarnungen an. ServBay erleichtert diesen Vorgang im Bereich

Einstellungen. - ACME-Validierung: Da die meisten lokalen Entwicklungsumgebungen nicht öffentlich zugänglich sind, sollten Sie zur Beantragung von ACME-Zertifikaten (z. B. Let's Encrypt) aus Sicherheitsgründen die DNS-API-Methode wählen. Mehr dazu finden Sie bei DNS API verwenden.

- Zertifikatsgültigkeit: Die meisten öffentliche CAs stellen Zertifikate mit einem begrenzten Gültigkeitszeitraum aus (z. B. 90 Tage bei Let's Encrypt). Denken Sie daran, Ihre Zertifikate rechtzeitig zu verlängern – ServBay sorgt bei ACME-Zertifikaten automatisch dafür. Zertifikate der ServBay User CA haben meist eine deutlich längere Gültigkeit.

Häufig gestellte Fragen (FAQ)

Frage: Weshalb erscheint beim Zugriff auf eine lokale ServBay-Website trotz aktiviertem HTTPS ein „Nicht sicher“-Hinweis oder eine Zertifikatswarnung im Browser?

Antwort: Das liegt meist daran, dass für Ihre Website ein Zertifikat der ServBay User CA verwendet wird, dessen Root-Zertifikat noch nicht in Ihrem Betriebssystem bzw. Browser als vertrauenswürdig installiert wurde. Die ServBay User CA ist eine lokale, nicht-öffentliche CA. Installieren Sie das Root-Zertifikat über die entsprechenden Optionen im Bereich Einstellungen von ServBay und fügen Sie es dem Trust Store Ihres Systems hinzu. Nach dem Import und einem Neustart des Browsers sollte die sichere Verbindung ohne Warnhinweis angezeigt werden.

Frage: Ist das ServBay User CA-Zertifikat für alle Nutzenden gleich? Könnte es dadurch zu Sicherheitsproblemen kommen, wenn andere Nutzende ebenfalls ein solches Zertifikat verwenden?

Antwort: Es entstehen hierdurch keinerlei Sicherheitsprobleme. Jede Installation von ServBay erzeugt eine eigene, einzigartige ServBay User CA und einen individuellen Schlüssel. Wenn Sie ServBay deinstallieren und neu installieren, wird erneut eine eigene CA erzeugt. Die vorherige CA und deren Schlüssel werden damit ungültig.

Fazit

ServBay bietet Webentwicklern eine umfassende und bedienungsfreundliche SSL-Zertifikatsverwaltung. Ganz gleich, ob Sie lokal mit HTTPS arbeiten, öffentliche Zertifikate per ACME beziehen oder Drittanbieter-Zertifikate importieren möchten – ServBay hat die passende Lösung. Die automatisierte Zertifikaterstellung, die intuitive Benutzeroberfläche und der Support zahlreicher Ausstellungswege machen die Absicherung lokaler Webentwicklungsumgebungen kinderleicht – damit Sie sich voll und ganz auf die Entwicklung leistungsstarker Anwendungen konzentrieren können.