Посібник з налаштування Cloudflared (Cloudflare Tunnel) у ServBay

Cloudflared — це потужний інструмент від Cloudflare, який дозволяє безпечно публікувати локально запущені веб-служби у відкритому інтернеті через глобальну мережу Cloudflare, без необхідності відкривати порти на фаєрволі чи налаштовувати складні мережеві правила. Використовуючи Cloudflare Tunnel, ви отримуєте шифрування HTTPS, захист від DDoS-атак і бонуси продуктивності CDN для ваших проектів локальної розробки. У ServBay підтримка Cloudflared вже вбудована, тому конфігурація та керування сервісом на macOS максимально спрощені.

Цей посібник покроково розповість, як налаштувати та використовувати тунелі Cloudflared у ServBay.

Огляд

Інтеграція ServBay із Cloudflared дозволяє розробникам легко під’єднувати локальні сайти, хостовані у ServBay, до мережі Cloudflare. Тепер ви можете отримати доступ до локального середовища розробки з будь-якого місця, використовуючи власний піддомен (наприклад, test.yourdomain.com).

Сценарії використання

- Професійний показ: Демонструйте результати локальної розробки клієнтам або команді через власний брендований домен.

- Стабільне зовнішнє тестування: Надійна точка входу для публічних API-тестів, інтеграції Webhook чи довготривалих зовнішніх сервісів, яким потрібна постійна URL-адреса.

- Використання екосистеми Cloudflare: Отримуйте переваги захисту (наприклад, WAF, керування ботами) та продуктивності (наприклад, кешування CDN, Argo Smart Routing — якщо підтримується).

- Заміна традиційного DDNS: Запропонуйте стабільний публічний домен для локальних сервісів в умовах динамічної IP-адреси.

Передумови

- Встановлений ServBay: Переконайтеся, що ServBay вже встановлено та запущено на вашому Mac.

- Акаунт Cloudflare: Потрібен активний обліковий запис Cloudflare.

- Керований домен: У вашому Cloudflare-акаунті повинен бути домен із увімкненим DNS від Cloudflare (наприклад,

yourdomain.com). Cloudflared буде створювати піддомени всередині цього домену. - Налаштування Cloudflare Zero Trust: Вам потрібно створити організацію (Team) у панелі Cloudflare Zero Trust. Це обов'язкова умова для роботи Cloudflare Tunnel.

- Перейдіть до Cloudflare Zero Trust Dashboard.

- Якщо організацію ще не створено, дотримуйтесь інструкцій для налаштування команди. Ця процедура зазвичай безкоштовна.

- Локальний сайт: У ServBay повинен бути доданий і активований хоча б один локальний сайт, наприклад

servbay.demo.

Покрокова інструкція

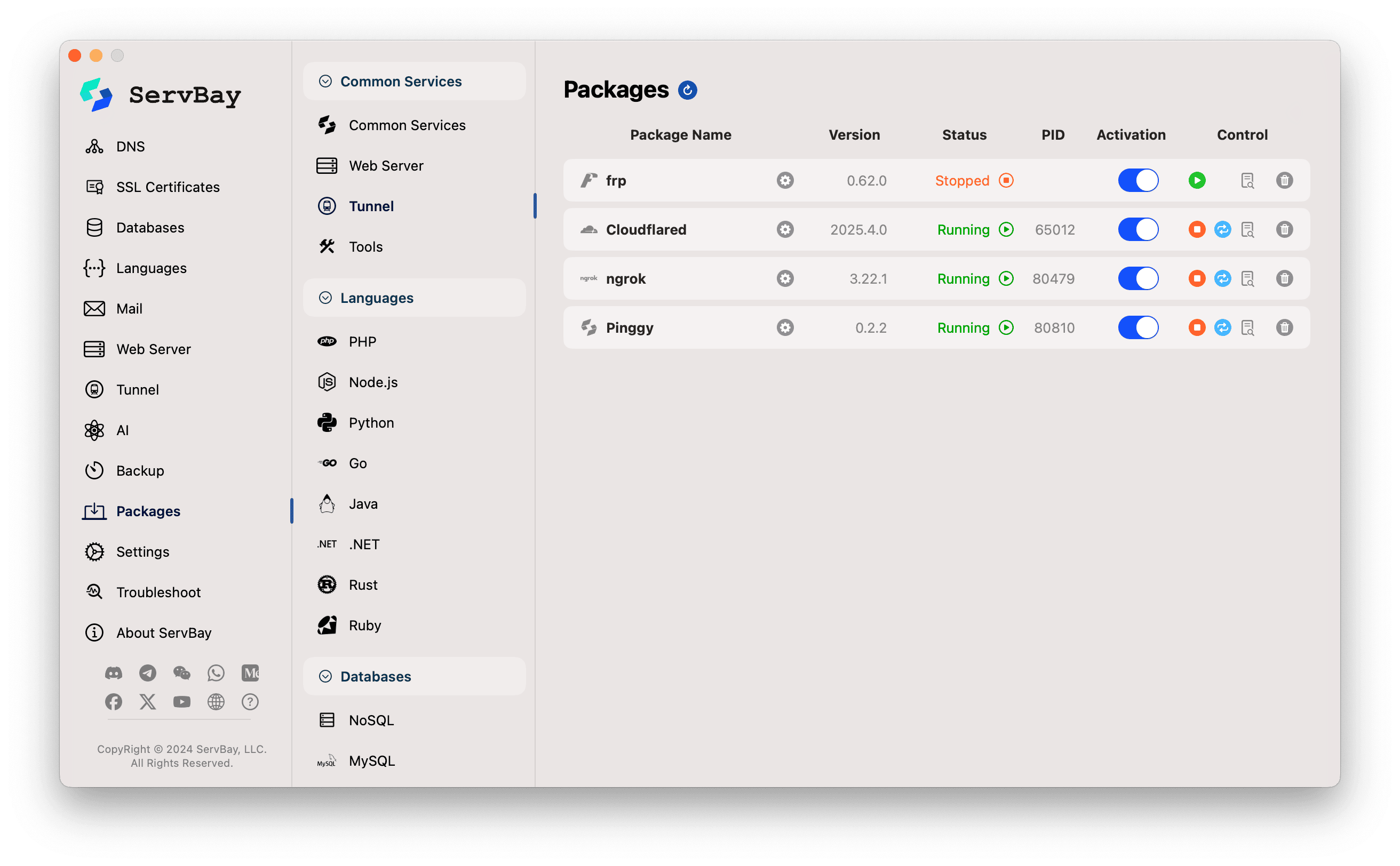

1. Встановлення пакета Cloudflared у ServBay

- Відкрийте застосунок ServBay.

- У лівій навігаційній панелі перейдіть у розділ Пакети (Packages).

- Серед переліку знайдіть або знайдіть через пошук

Cloudflared. - Натисніть кнопку встановлення поруч із

Cloudflared.

- Після завершення встановлення спробуйте увімкнути сервіс, натиснувши перемикач справа від

Cloudflared. Якщо він не запустився через відсутність авторизації — це нормально.

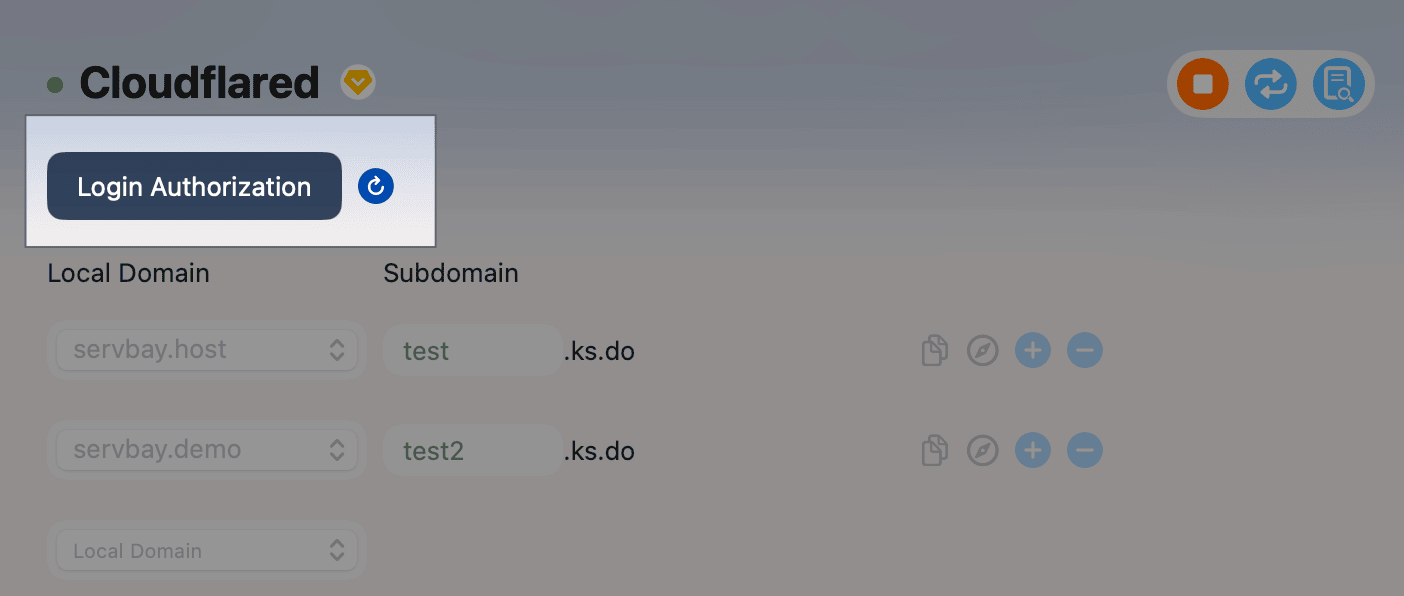

2. Авторизація доступу ServBay до вашого акаунту Cloudflare

Щоб ServBay міг створювати та керувати тунелями Cloudflare і відповідними DNS-записами від вашого імені, необхідно виконати авторизацію:

- У лівій панелі навігації ServBay перейдіть у розділ Tunnel.

- У списку сервісів Tunnel виберіть Cloudflared.

- Ви побачите кнопку Login Authorization (Вхідна авторизація) (або із подібною назвою). Натисніть її.

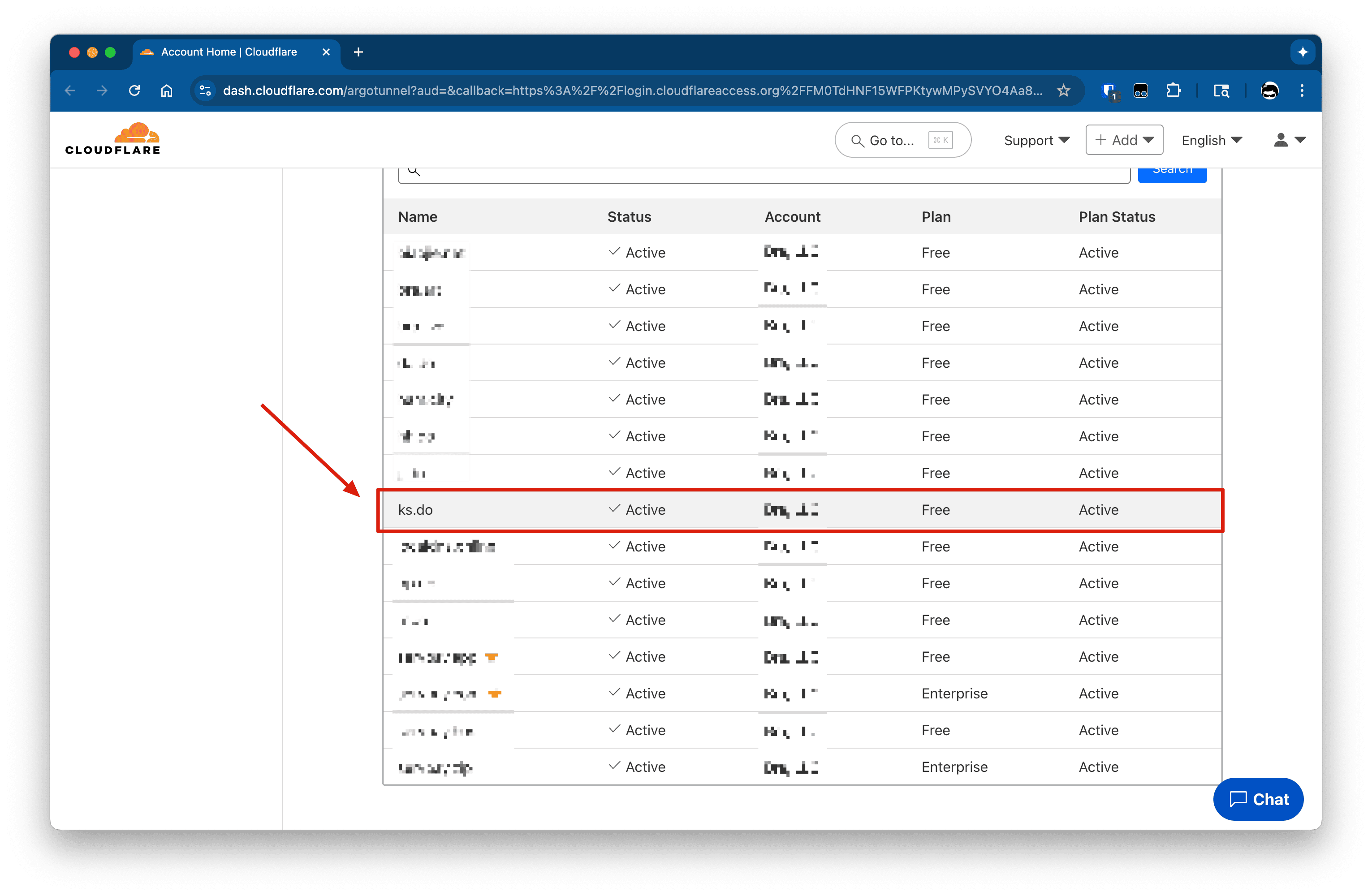

- Після натиснення відкриється нове вікно браузера для авторизації на сайті Cloudflare.

- У Cloudflare, якщо не виконано вхід, авторизуйтеся. Далі оберіть домен, який ви надаєте у користування ServBay (Cloudflared). Виберіть саме той домен, який додали до Cloudflare із керуванням DNS.

- Дотримуйтесь підказок Cloudflare, щоб завершити процес авторизації.

- Після успішної авторизації поверніться до застосунку ServBay.

- У налаштуваннях Cloudflared натисніть Login Authorization (Вхідна авторизація) ще раз (якщо назва кнопки не змінилася), далі — кнопку Оновити поруч. Це оновить статус авторизації в ServBay.

- Якщо авторизація пройшла вдало, кнопка Login Authorization (Вхідна авторизація) зміниться на Cancel Authorization (Скасувати авторизацію).

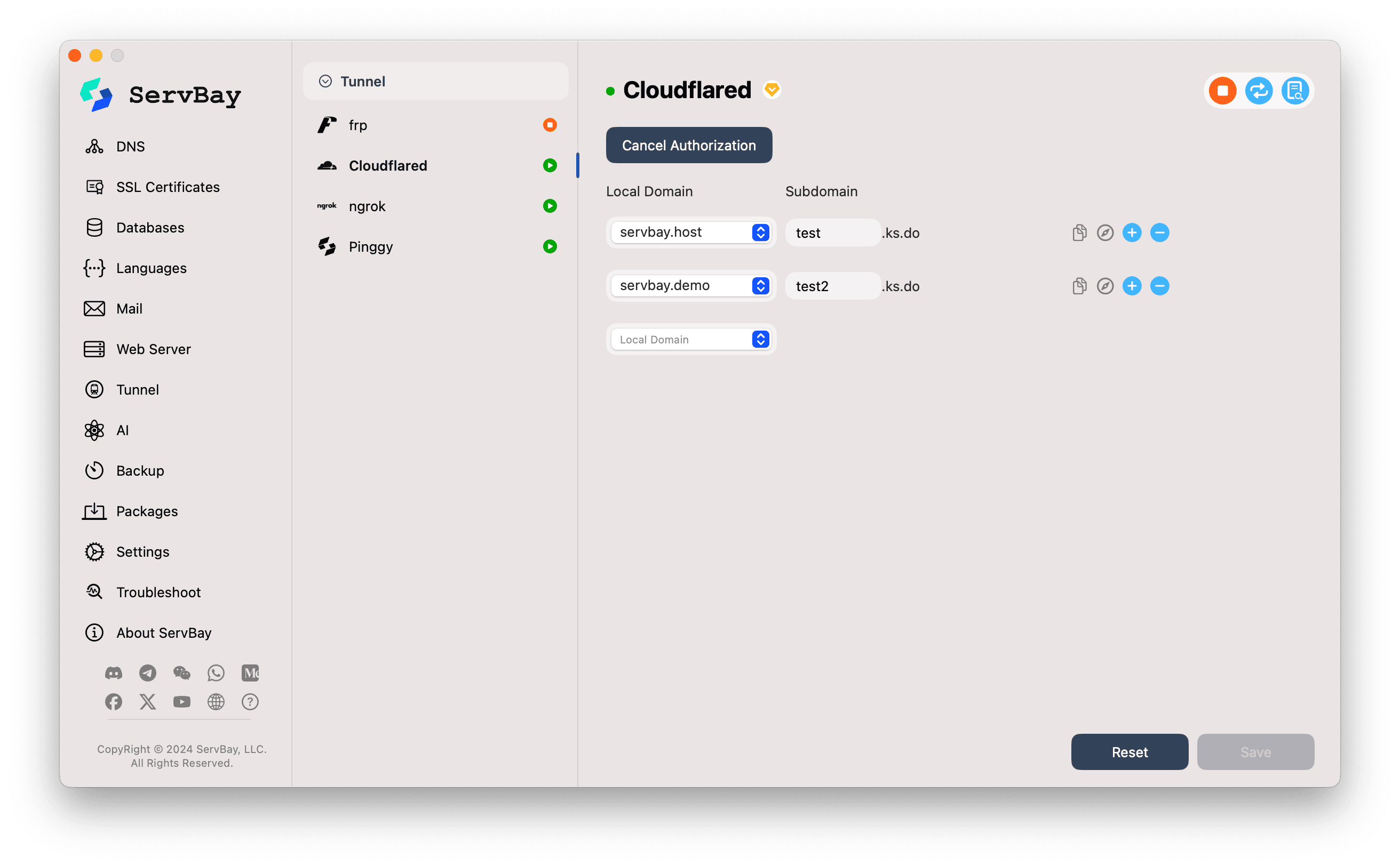

3. Налаштування тунелю у ServBay

Після успішної авторизації можна перейти до налаштування тунелів:

Локальний домен (локальний сайт):

- Виберіть із випадаючого списку сайт ServBay, який бажаєте зробити доступним через Cloudflared, наприклад,

servbay.demo.

- Виберіть із випадаючого списку сайт ServBay, який бажаєте зробити доступним через Cloudflared, наприклад,

Піддомен:

- У відповідному полі вкажіть піддомен для вибраного локального сайту — наприклад,

testабоproject-alpha. - ServBay об’єднає цей піддомен із авторизованим доменом Cloudflare, отримавши повний публічний URL, наприклад: якщо домен Cloudflare —

yourdomain.com, а піддомен —test, то результатом будеtest.yourdomain.com. - В інтерфейсі відображатиметься суфікс вибраного домену, наприклад

.yourdomain.com(як на скріншоті показано.ks.do).

- У відповідному полі вкажіть піддомен для вибраного локального сайту — наприклад,

Додавання ще тунелів:

- Якщо хочете створити тунелі для ще декількох локальних ресурсів (із різними піддоменами), просто натискайте кнопку

+, щоб додати нову конфігурацію тунелю. Повторіть кроки для вибору сайту та піддомена.

- Якщо хочете створити тунелі для ще декількох локальних ресурсів (із різними піддоменами), просто натискайте кнопку

4. Збереження налаштувань і запуск сервісу

- Після налаштування всіх тунелів натисніть кнопку Save (Зберегти) у правому нижньому кутку.

- ServBay виконає такі дії:

- Створить тунель Cloudflare із назвою

servbay-tunnel-xxxxx, деxxxxx— випадковий ідентифікатор. - Передасть кожну конфігурацію у Cloudflare API для додавання до тунелю.

- Автоматично створить CNAME DNS-записи для кожного внесеного піддомену, що вкаже на новостворений тунель.

- Створить тунель Cloudflare із назвою

- Після збереження сервіс Cloudflared має запуститись автоматично (або його можна увімкнути вручну за допомогою перемикача). Статус позначається кольором іконки поруч із

Cloudflared— зелений сигналізує про роботу. - Перевірка доступу:

- Відкрийте потрібний URL (наприклад,

test.yourdomain.com) у будь-якому місці світу — так перевіряється робота тунелю. - Для зручності можна натиснути іконку копіювання для URL або іконку браузера — відразу відкриє сайт.

- Відкрийте потрібний URL (наприклад,

Увага

- Через велику кількість Cloudflared-вузлів створення і активація тунелю може зайняти певний час, тому одразу після натиснення "Зберегти" не намагайтеся відкривати адресу! Дочекайтеся повідомлення про успіх від ServBay, і лише тоді тестуйте доступність сайту.

- Поширення DNS-записів по світу теж займає час (зазвичай від кількох секунд до кількох хвилин). Якщо доступу ще нема, повторіть спробу через кілька хвилин і спробуйте очистити локальний DNS-кеш командою

sudo killall -HUP mDNSResponder.

5. Керування тунелями Cloudflared у ServBay

На сторінці налаштувань Cloudflared у ServBay:

- Копіювання URL: натискайте іконку копіювання.

- Відкриття в браузері: натискайте іконку браузера біля посилання.

- Додавання тунелю: натискайте іконку

+. - Видалення тунелю: іконка

-(мінус), не забудьте зберегти зміни. ServBay спробує видалити відповідний тунель Cloudflare і DNS-запис. - Скасування авторизації: кнопка Cancel Authorization (Скасувати авторизацію) скасовує дозвіл ServBay на керування вашим акаунтом у Cloudflare — усі активні тунелі перестануть працювати.

- Зупинка/запуск сервісу: перемикач біля Cloudflared дозволяє повністю зупинити або запустити сервіс.

Зверніть увагу

- Поширення DNS: Створення або зміна піддоменів потребує часу, поки DNS-записи стануть дійсними у всьому світі.

- Керування тунелями: Ви також можете увійти у Cloudflare Zero Trust Dashboard (зазвичай розділ Access -> Tunnels) для перегляду чи керування тунелями, створеними через ServBay.

- Безпека: Cloudflare Tunnel — це безпечно за замовчуванням. Для додаткового захисту ви можете вмикати додаткові політики безпеки у Cloudflare, наприклад, WAF, обмеження доступу тощо.

- Обмеження доменної авторизації: Зазвичай ServBay може одночасно керувати тунелями для одного акаунту та домену Cloudflare. Щоб використовувати інший домен — скасуйте поточну авторизацію і повторно її виконайте із потрібним доменом.

- Умови використання Cloudflare: Використовуйте сервіс згідно з політикою Cloudflare.

- Користувачі в Китаї: Для користувачів у Китайській Народній Республіці робота Cloudflared може бути нестабільною.

Часті запитання (FAQ)

- Q: Після натискання “Login Authorization” на сторінці Cloudflare з’являється помилка або не вибирається домен. Що робити?

- A: Перевірте, що ви увійшли у правильний акаунт Cloudflare, і він містить домен із DNS від Cloudflare. Обов'язково майте налаштовану команду (Team) у Cloudflare Zero Trust.

- Q: Конфігурація піддомену збережена, але

subdomain.mydomain.comвсе ще недоступний — чому?- A: Дайте декілька хвилин для поширення DNS-записів. Переконайтеся, що сервіс Cloudflared у ServBay має зелений статус (працює). Також перевірте в панелі Cloudflare, чи тунель створено і він у робочому стані, а відповідний DNS-запис додано.

- Q: Яка різниця між Cloudflared і такими сервісами, як Ngrok/Pinggy?

- A: Cloudflared тісно інтегрується з мережею та сервісами безпеки Cloudflare, дозволяє використовувати власні домени/піддомени, і краще підходить для стабільного публічного доступу з брендингом і захистом. Ngrok і Pinggy зручніші для швидкого тимчасового доступу, особливо у безкоштовних версіях.

Підсумок

Завдяки інтеграції Cloudflared у ServBay розробники на macOS легко відкривають локальні проекти для зовнішнього доступу через потужну і безпечну інфраструктуру Cloudflare. Виконайте вказані кроки, щоб швидко налаштувати та запустити тунель Cloudflare, насолоджуйтесь гнучкістю власного домену й додатковою безпекою та продуктивністю від Cloudflare.