Obsługa i użycie certyfikatów SSL w ServBay

Certyfikaty SSL są niezwykle istotne dla współczesnych stron internetowych i aplikacji – szyfrują połączenia, chronią dane użytkowników oraz zwiększają wiarygodność serwisów. Włączanie HTTPS w lokalnym środowisku deweloperskim jest równie ważne, ponieważ pozwala odwzorować środowisko produkcyjne, identyfikować potencjalne zagrożenia bezpieczeństwa i sprawdzać funkcjonowanie usług wymagających bezpiecznego połączenia (np. Service Worker, HSTS). ServBay oferuje zaawansowaną obsługę certyfikatów SSL, umożliwiając łatwe zarządzanie i wdrażanie różnych typów certyfikatów lokalnie – dla bezpieczeństwa środowiska projektowego i testowego.

Rola i znaczenie certyfikatów SSL

Certyfikaty SSL (ściśle mówiąc, TLS/SSL) umożliwiają nawiązanie szyfrowanego połączenia między serwerem a klientem (przeglądarką), chroniąc wrażliwe dane przed kradzieżą lub manipulacją. Potwierdzają też autentyczność serwera, zapobiegając phishingowi. Najważniejsze atuty korzystania z SSL/HTTPS w rozwoju lokalnym to:

- Szyfrowanie danych: Chroni poufne dane w środowisku testowym, odwzorowując bezpieczeństwo transmisji produkcyjnych.

- Weryfikacja tożsamości: Pozwala upewnić się lokalnie, że łączysz się z właściwym projektem deweloperskim, a nie przypadkowym zasobem.

- Symulacja środowiska produkcyjnego: Współczesne technologie webowe (API geolokalizacji, WebRTC, Service Worker w PWA i inne) wymagają działania w bezpiecznym kontekście (HTTPS). Aktywując HTTPS lokalnie, masz pewność, że funkcje zadziałają także po wdrożeniu.

- Brak ostrzeżeń przeglądarki: Użycie poprawnych (także własnoręcznie podpisanych, ale lokalnie zaufanych) certyfikatów SSL eliminuje ostrzeżenia o niebezpiecznym połączeniu, upraszczając pracę.

- SEO w środowisku produkcyjnym: Mimo że dotyczy to produkcji, znajomość wpływu SSL/HTTPS pomaga deweloperom lepiej zadbać o bezpieczeństwo aplikacji. Wyszukiwarki (np. Google) faworyzują serwisy korzystające z HTTPS i biorą to pod uwagę w rankingach.

Typy certyfikatów SSL i metody ich wystawiania obsługiwane przez ServBay

ServBay wspiera szeroką gamę typów certyfikatów oraz sposobów ich pozyskiwania, aby sprostać rozmaitym potrzebom rozwoju i testowania:

Wspierane urzędy certyfikacji (CA) i metody wystawiania

- ServBay User CA: Lokalny, użytkownikowy CA dostarczany przez ServBay, stworzony z myślą o szybkim generowaniu certyfikatów z podpisem własnym do lokalnych prac deweloperskich i testowych. Takie certyfikaty nie są domyślnie zaufane przez publiczne przeglądarki, ale wystarczy zainstalować root CA ServBay User w systemie, by korzystać z zaufania lokalnego.

- ServBay Public CA: Publiczny CA ServBay – wystawione przez niego certyfikaty mogą być współdzielone w ramach zespołu lub używane w ograniczonym zakresie produkcyjnym po zainstalowaniu root CA ServBay Public.

- Obsługa protokołu ACME: ServBay w pełni wspiera protokół ACME, umożliwiając automatyczny pobór i aktualizację certyfikatów od CA obsługujących ACME, takich jak:

- Let's Encrypt: Bezpłatny i zautomatyzowany CA szeroko stosowany w środowiskach produkcyjnych. ServBay oferuje integrację ułatwiającą pobieranie i odnawianie tych certyfikatów.

- ZeroSSL: Inny darmowy CA zgodny z ACME i obsługiwany przez ServBay.

- Google Trust Services: Bezpłatny CA od Google, obsługuje ACME – pełna integracja w ServBay.

- Certyfikaty CA zewnętrznych: Możesz przesłać i zarządzać certyfikatami zakupionymi bądź otrzymanymi od innych zaufanych urzędów (np. DigiCert, Sectigo).

Typy certyfikatów zarządzanych przez ServBay

Oprócz typowych certyfikatów domenowych (TLS/SSL) chroniących komunikację stron, ServBay obsługuje również zarządzanie innymi certyfikatami, choć ich przeznaczenie jest odrębne:

- Certyfikaty podpisu kodu: Potwierdzają tożsamość autora oprogramowania i integralność kodu, zapobiegając rozprzestrzenianiu się złośliwego oprogramowania. ServBay wspiera zarządzanie tymi certyfikatami.

- Certyfikaty podpisu maili (S/MIME): Umożliwiają podpisywanie i szyfrowanie korespondencji e-mail w celu zagwarantowania autentyczności i poufności. ServBay obsługuje te certyfikaty.

- Certyfikaty podpisu dokumentów: Pozwalają cyfrowo podpisywać dokumenty, zapewniając ich autentyczność i integralność. ServBay umożliwia ich zarządzanie.

Uwaga: Podczas konfigurowania witryn do obsługi HTTPS w ServBay korzystasz przede wszystkim z certyfikatów domenowych (TLS/SSL). Zarządzanie certyfikatami do podpisu kodu, S/MIME czy dokumentów jest dodatkowym udogodnieniem ServBay – nie jest wymagane do konfiguracji HTTPS dla stron.

Najważniejsze funkcje zarządzania certyfikatami SSL w ServBay

ServBay oferuje szereg wygodnych narzędzi ułatwiających korzystanie z HTTPS lokalnie:

- Automatyczne generowanie certyfikatu SSL przy tworzeniu strony: Przy tworzeniu nowej strony w ServBay system może automatycznie, za pomocą ServBay User CA, wygenerować i wdrożyć certyfikat SSL dla tej witryny. Upraszcza to konfigurację tak, że każda nowa lokalna strona domyślnie obsługuje HTTPS, bez ręcznego ustawiania.

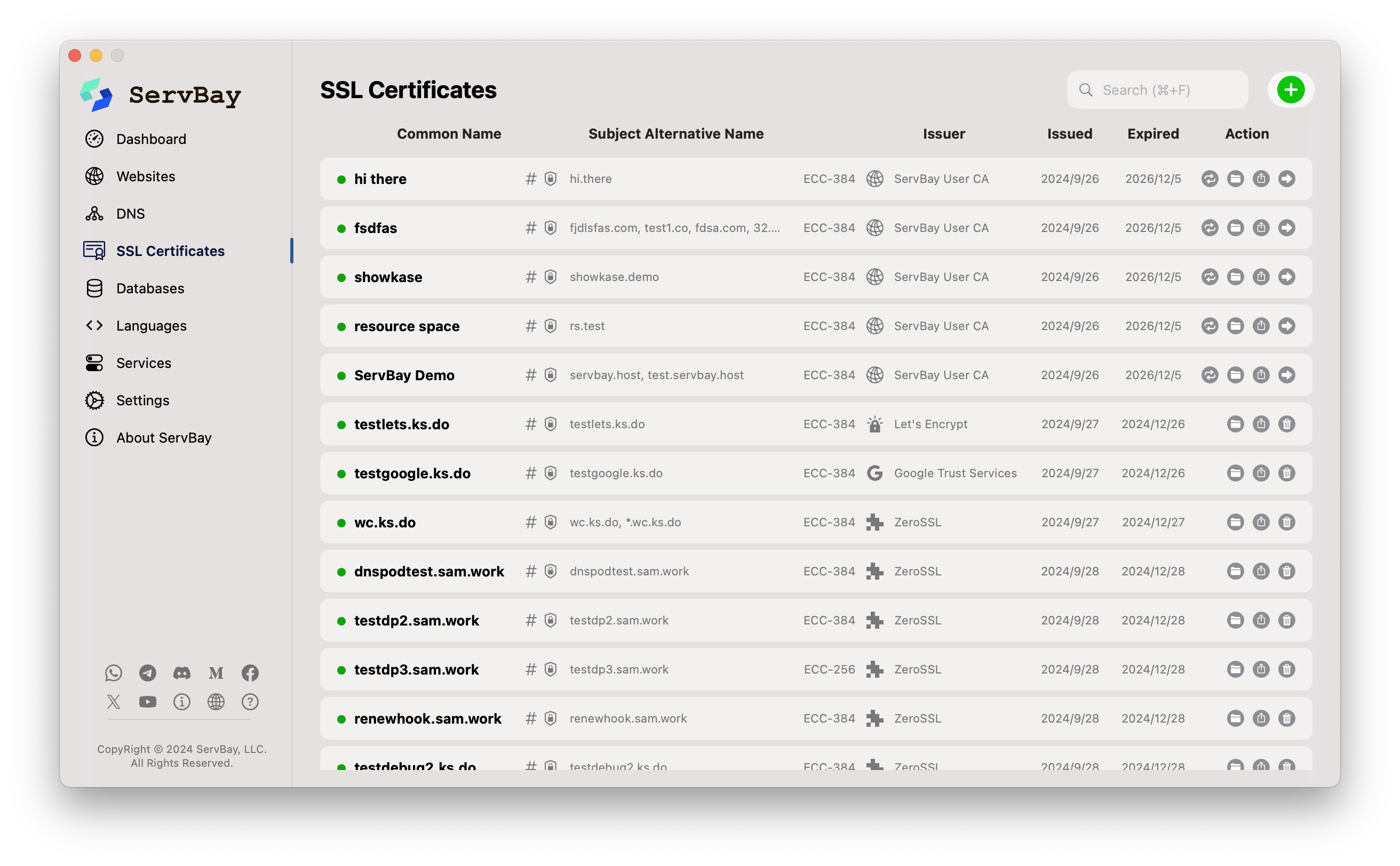

- Graficzny panel do zarządzania: ServBay posiada intuicyjny interfejs graficzny, pozwalający łatwo przeglądać, importować, eksportować, usuwać i zarządzać certyfikatami SSL.

- Automatyczne pobieranie i odnawianie przez ACME: Wbudowany klient ACME pozwala aplikować o certyfikaty od Let's Encrypt, Google Trust Services czy ZeroSSL oraz automatycznie je odnawiać – wszystko z poziomu ServBay.

- Wsparcie dla importu certyfikatów zewnętrznych: Jeżeli dysponujesz już certyfikatami z innego źródła (np. pliki

.crt,.key,.pfx), możesz je bezpośrednio zaimportować i przypisać do stron z poziomu ServBay. - Zarządzanie root CA ServBay: W sekcji

UstawieniaServBay znajdziesz wygodne opcje instalacji root CA ServBay User i ServBay Public w swoim systemie lub przeglądarce, by korzystać z pełnego zaufania lokalnego i eliminować ostrzeżenia przeglądarki.

Różnice i zastosowania: ServBay User CA kontra ServBay Public CA

ServBay oferuje dwa własne urzędy CA, z których każdy przeznaczony jest do innych celów:

- ServBay User CA:

- Przeznaczenie: Zaprojektowany do szybkiego generowania certyfikatów z podpisem własnym dla pojedynczego użytkownika ServBay w środowisku lokalnym i testowym.

- Zaufanie: Domyślnie NIE jest zaufany przez przeglądarki internetowe. By korzystać z niego lokalnie, trzeba ręcznie zainstalować root CA ServBay User w systemie lub przeglądarce. Po instalacji certyfikaty wystawione przez ten CA są ufane i podczas korzystania z adresów lokalnych, np.

https://servbay.democzyhttps://twoj-projekt.servbay.demo, przeglądarka nie generuje ostrzeżeń. - Zastosowanie: Codzienna praca i testy indywidualnych deweloperów.

- ServBay Public CA:

- Przeznaczenie: Tworzy zaufane źródło certyfikatów dla społeczności użytkowników ServBay.

- Zaufanie: Wymaga zainstalowania root CA ServBay Public, po czym wszystkie certyfikaty od niego będą akceptowane przez system/przeglądarkę.

- Zastosowanie: Udostępnianie lokalnych/testowych środowisk zespołowych, ewentualnie stosowanie w małych, kontrolowanych wdrożeniach produkcyjnych.

Jak zaufać certyfikatom ServBay User CA:

Aby przeglądarka na Twojej maszynie akceptowała certyfikaty wystawione przez ServBay User CA, musisz dodać root CA do magazynu zaufania systemu operacyjnego. Podczas instalacji ServBay root CA ServBay User i ServBay Public są automatycznie instalowane i zaufane.

Jeśli z jakiegoś powodu root CA ServBay przestanie być zaufany, możesz ponownie wykonać instalację z poziomu Ustawień ServBay. Po tej operacji przeglądarki nie będą już ostrzegać przed certyfikatami SSL ServBay User CA.

Jak korzystać z certyfikatów SSL w ServBay (przykłady)

Najczęściej spotykane scenariusze konfiguracji certyfikatów SSL w ServBay:

Tworzenie nowej strony i automatyczne użycie certyfikatu ServBay User CA:

- Otwórz aplikację ServBay.

- Przejdź do panelu zarządzania “Stronami (Websites)”.

- Kliknij przycisk dodawania nowej strony.

- Podaj domenę (np.

myproject.servbay.demo) oraz katalog główny strony (np./Applications/ServBay/www/myproject). - Zaznacz opcję “HTTP & HTTPS” lub “HTTPS” (domyślnie używana jest ServBay CA).

- Zapisz ustawienia – ServBay automatycznie wygeneruje certyfikat i skonfiguruje Twój serwer WWW (Caddy, Nginx lub Apache) do działania w trybie HTTPS.

Konfiguracja certyfikatu ServBay User CA dla istniejącej strony:

- Przejdź do panelu zarządzania “Stronami (Websites)”.

- Wybierz stronę do modyfikacji.

- Edytuj jej ustawienia, wybierz “HTTP & HTTPS” lub “HTTPS”.

- Wskaż ServBay CA jako wystawcę certyfikatu – jeśli nie został jeszcze utworzony, ServBay wygeneruje go automatycznie.

- Zapisz zmiany oraz zrestartuj serwer WWW.

Uzyskanie certyfikatu Let's Encrypt, ZeroSSL lub Google Trust Services przez ACME:

- Przejdź do panelu zarządzania certyfikatami ServBay, kliknij przycisk “+” w prawym górnym rogu.

- Wybierz opcję pozyskania certyfikatu przez protokół ACME.

- Wpisz domenę, dla której chcesz uzyskać certyfikat (musi być publicznie dostępna przez internet, ponieważ ACME wymaga weryfikacji własności).

- Wybierz dostawcę ACME (Let's Encrypt, ZeroSSL lub Google Trust Services).

- Podaj sposób weryfikacji i informacje wymagane do walidacji (np. DNS-01).

- Po wydaniu certyfikatu przypisz go do odpowiedniej strony w ServBay. Certyfikaty ACME mogą być automatycznie odnawiane przez system.

Najważniejsze wskazówki

- Zaufanie root CA: Korzystając z certyfikatów wystawionych przez ServBay User CA lub ServBay Public CA, musisz zainstalować odpowiedni root CA w systemie. W przeciwnym razie przeglądarka zgłosi ostrzeżenie. W sekcji

UstawieniaServBay znajdziesz wygodny mechanizm instalacji. - Weryfikacja ACME: Ponieważ lokalne środowiska programistyczne zwykle nie są wystawione publicznie, a bezpieczeństwo jest kluczowe, protokół ACME (np. Let's Encrypt) wymaga użycia metody DNS API. Zobacz szczegóły na temat użycia API DNS.

- Ważność certyfikatów: Większość publicznych CA wystawia certyfikaty na określony czas (Let's Encrypt to 90 dni) – pamiętaj o ich odnawianiu. ServBay automatycznie obsługuje odnowienia dla certyfikatów ACME. Certyfikaty ServBay User CA są zazwyczaj ważne dłużej.

Najczęściej zadawane pytania (FAQ)

P: Dlaczego mimo aktywnego HTTPS przeglądarka wyświetla ostrzeżenie „niebezpieczna strona” podczas odwiedzania lokalnych stron ServBay?

O: Najczęściej używasz wtedy certyfikatu od ServBay User CA, który nie jest jeszcze zaufany przez Twój system lub przeglądarkę. ServBay User CA to lokalny CA, którego root CA musisz samodzielnie zainstalować korzystając z opcji dostępnych w sekcji Ustawienia ServBay. Postępuj zgodnie z instrukcją, po instalacji odśwież przeglądarkę – powinien się pojawić symbol bezpiecznego połączenia.

P: Czy ServBay User CA jest taki sam dla wszystkich użytkowników? Czy istnieje ryzyko, że inni użytkownicy mogą „podszyć się” pod moje certyfikaty?

O: Nie ma takiego zagrożenia. Każdy użytkownik posiada indywidualny ServBay User CA wraz z unikalnym kluczem, generowanym podczas instalacji ServBay. Jeśli odinstalujesz, a następnie ponownie zainstalujesz ServBay, otrzymasz nowy CA i klucz, a poprzednie trafią do unieważnienia.

Podsumowanie

ServBay zapewnia web deweloperom kompleksową i wygodną obsługę certyfikatów SSL. Niezależnie od tego, czy chcesz ekspresowo uruchomić HTTPS dla lokalnej strony, zarządzać certyfikatami publicznymi (ACME), czy importować certyfikaty zewnętrzne – ServBay ma narzędzia właśnie dla Ciebie. Automatyczne generowanie, przejrzyste zarządzanie graficzne i obsługa różnych metod pozyskania certyfikatów znacząco upraszczają wdrożenie bezpiecznych połączeń w środowisku lokalnym, pozwalając Ci w pełni skupić się na tworzeniu wysokiej klasy aplikacji.