ServBayにおけるSSL証明書サポートと利用方法

SSL証明書は現代のWebサイトやアプリケーションにとって不可欠な存在です。通信の暗号化やユーザーデータの保護、サイトの信頼性向上など、多くのメリットがあります。ローカル開発環境でもHTTPSを有効化することは重要であり、本番環境を模擬できる他、潜在的なセキュリティリスクを事前に発見でき、Service WorkerやHSTSなど安全な接続を必要とする機能が正しく動作することを保証します。ServBayは強力なSSL証明書機能を提供し、多様な証明書のローカル管理や配備を簡単に行え、開発・テスト環境の安全性をしっかりと守ります。

SSL証明書の役割と重要性

SSL証明書(正確にはTLS/SSL証明書)は、サーバーとクライアント(例:ウェブブラウザ)間の通信を暗号化することで、機密データの盗聴や改ざんから守ります。またサーバーの身元を検証し、ユーザーが悪意あるフィッシングサイトにアクセスすることを防止します。ローカル開発においてSSL/HTTPSを利用する主な目的は以下の通りです。

- データ暗号化: ローカルのテスト環境で取り扱う機密データを保護し、本番環境と同様の安全なデータ転送をシミュレートします。

- 認証: 開発中にアクセスしているサイトが意図した開発用サイトであることを確認できます。

- 本番環境の再現: 多くの最新Web機能(位置情報API、WebRTC、PWAのService Workerなど)は安全なコンテキスト(HTTPS)でのみ動作します。ローカルでHTTPSを有効化することで、これらの機能が開発段階でも正しく動作します。

- ブラウザ警告の回避: ローカルでテストする際、有効なSSL証明書(自己署名でもローカルで信頼されていれば可)を使うことで、ブラウザの警告無しに開発が行えます。

- SEO向上(本番環境): 主に本番向けですが、開発時から安全性を意識する理由としても重要です。検索エンジン(Google等)はHTTPSサイトを優先し、ランキング要素としています。

ServBayが対応するSSL証明書の種類と発行方法

ServBayは、開発・テストニーズに応えるため、様々なSSL証明書の種類・発行方式をサポートしています。

対応する証明書発行機関(CA)/発行方式

- ServBay User CA: ServBayが提供するローカルユーザー向けCA。自己署名証明書を素早く発行・配備でき、特にローカル開発やテストに最適です。これらの証明書は初期状態では一般的なブラウザで信頼されていませんが、ServBay User CAのルート証明書をOSにインストールすればローカルで信頼されます。

- ServBay Public CA: ServBayが提供する公開CAサービス。ServBay Public CAのルート証明書をインストールしたユーザー全員に信頼され、チーム内の共有や限定的なプロダクション環境に適しています。

- ACMEプロトコルサポート: ServBayはACMEプロトコルを完全サポートし、ACME対応のCAからの自動取得・更新を実現します。例:

- Let's Encrypt: 無料で自動化された証明書発行機関。ServBayはシームレスに統合され、証明書取得・更新作業を簡単にします。

- ZeroSSL: もう1つの無料CAで、ACMEプロトコルをサポート。ServBayも対応しています。

- Google Trust Services: Google提供の無料証明書CA。ACMEプロトコルで利用でき、こちらもServBayが統合サポート。

- サードパーティCA証明書: DigiCertやSectigo等、他の認証局で購入・取得した証明書もアップロードし管理できます。

ServBayが管理できる証明書の種類

Webサイト通信のための**ドメイン証明書(TLS/SSL)**に加え、ServBayの証明書管理機能は目的の異なる証明書にも対応します。

- コード署名証明書: ソフトウェア開発者の身元やコードの完全性を証明し、マルウェアの拡散を防ぎます。ServBayはコード署名証明書の管理に対応。

- メール署名証明書(S/MIME): 電子メールにデジタル署名と暗号化を施し、真正性・機密性を保証。ServBayでS/MIME証明書の管理が可能です。

- 文書署名証明書: デジタル文書に署名し、真正性や完全性を担保。ServBayでの管理に対応。

ご注意: ServBayでWebサイトをHTTPS化する場合、主に必要となるのはドメイン証明書(TLS/SSL)です。他の証明書タイプ(コード署名・S/MIME・文書署名)の管理はあくまで付加機能であり、WebサイトHTTPS設定と直接の関係はありません。

ServBayのSSL証明書管理機能の特徴

ServBayはローカル環境でHTTPSを簡単に有効化できる、便利なSSL証明書管理機能を豊富に備えています。

- ウェブサイト作成時の自動証明書発行: 新しいウェブサイトを作成すると、ServBay User CAを用いて自動的にSSL証明書を発行・配備します。全新規ローカルサイトがデフォルトでHTTPS化され、複雑な手動設定は不要です。

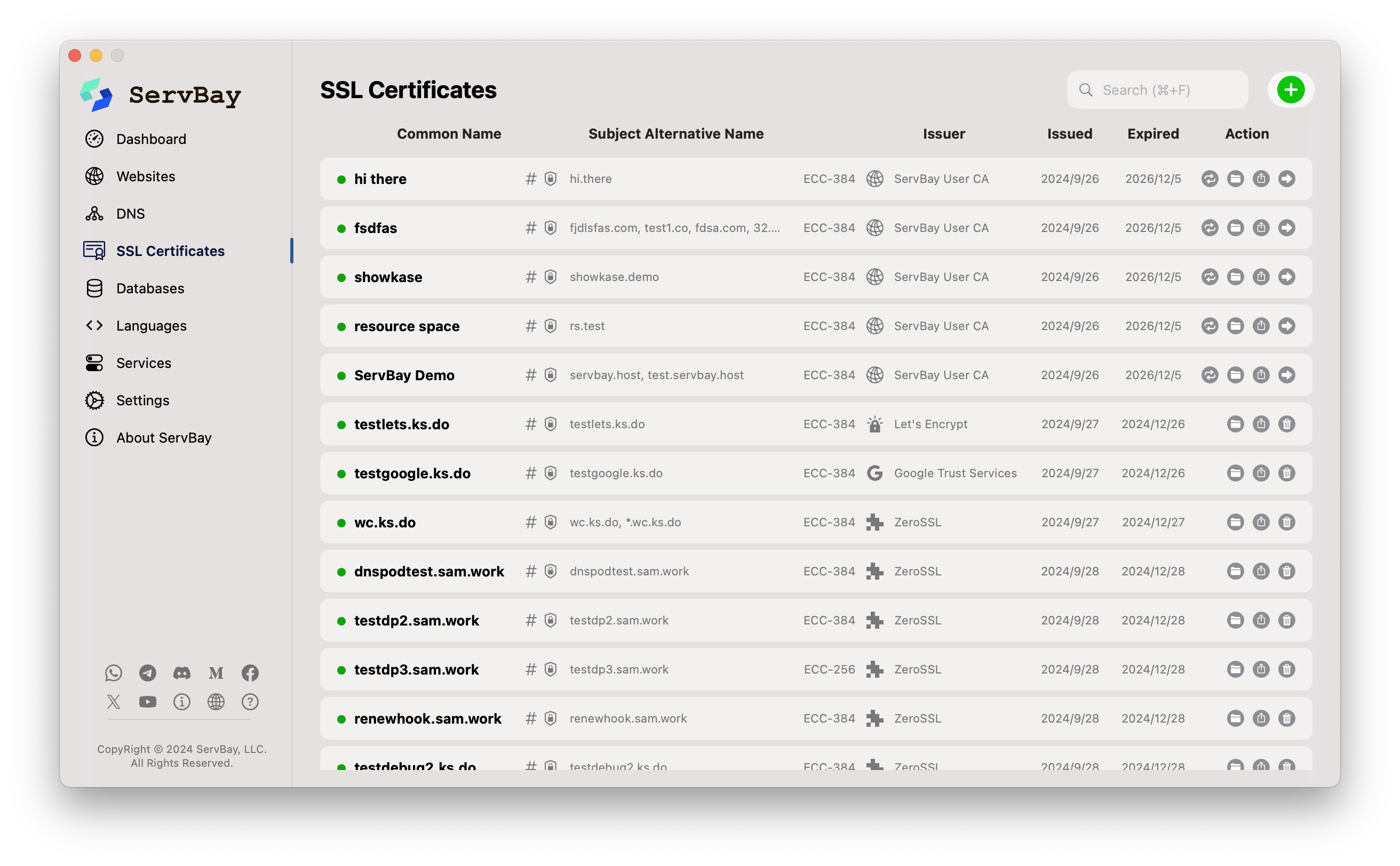

- グラフィカルな管理画面: 直感的なUIで証明書の閲覧・インポート・エクスポート・削除・管理が簡単に行えます。

- ACMEプロトコルによる自動取得・自動更新: 組み込まれたACMEクライアントにより、Let's EncryptやGoogle Trust Services、ZeroSSLから直接証明書申請・自動更新の設定が可能。手動作業から解放されます。

- サードパーティ証明書のインポート対応: 既存の証明書ファイル(.crt, .key, .pfx等)もそのままServBayの画面からインポートし、ウェブサイトに反映できます。

- ServBay CAルート証明書の管理:

設定メニューからServBay User CAおよびServBay Public CAルート証明書のOS/ブラウザ信頼ストアへのインストール案内が利用可能。ローカルで発行された証明書も信頼され、ブラウザ警告を防げます。

ServBay User CAとServBay Public CAの違い・使い分け

ServBayは2種類の独自CAサービスを提供し、用途に応じて使い分けが可能です。

- ServBay User CA:

- 用途: 個人ユーザーがローカル開発・テスト用に自己署名証明書を迅速発行する目的で設計。

- 信頼性: デフォルトでは一般ブラウザで信頼されません。ローカルOSやブラウザに手動でServBay User CAルート証明書のインストールが必要です。これにより、

https://servbay.demoやhttps://your-project.servbay.demo等ローカル開発用ドメインにも「安全な接続」(緑の鍵マーク)が表示されます。 - 想定利用者: 個人開発者の日常的なローカル開発・テスト。

- ServBay Public CA:

- 用途: ServBayユーザー間で相互に信頼できる証明書発行基盤を提供します。

- 信頼性: ServBay Public CAルート証明書をインストールすることで信頼されます。以降、当CA発行の全証明書が対象環境下で有効です。

- 想定利用者: チーム内での開発・テスト環境共有、または限定された社内本番環境など。メンバー間で安全なHTTPS接続利用が可能となります。

ServBay User CA証明書を信頼する方法:

ローカルPCでServBay User CA発行の証明書を信頼するには、ServBay User CAルート証明書をOS信頼ストアへ追加します。ServBayのインストール時、ServBay User CAおよびServBay Public CAルート証明書は自動で追加・信頼されます。

何らかの理由でServBay CAルート証明書が信頼されていない場合は、ServBayの設定から再インストール・信頼作業を行ってください。インストール後、ServBay User CA証明書を使ったローカルサイトを閲覧してもブラウザ警告は出なくなります。

ServBayでSSL証明書を使うには(例)

ServBayでSSL証明書を設定する代表的なケースを紹介します。

新規ウェブサイト作成時にServBay User CA証明書を自動利用:

- ServBayアプリを起動します。

- 「Websites」管理画面に移動します。

- 「新規サイト追加」ボタンをクリック。

- サイトドメイン(例:

myproject.servbay.demo)とルートディレクトリ(例:/Applications/ServBay/www/myproject)を入力。 - 「HTTP & HTTPS」または「HTTPS」オプションを選択(ServBayがデフォルトで選択されます)。

- 設定を保存。自動的に証明書が生成され、Webサーバー(Caddy/Nginx/Apache)がHTTPS利用に設定されます。

既存ウェブサイトでServBay User CA証明書を利用:

- 「Websites」管理画面に移動します。

- 設定したいサイトを選択。

- サイト設定を編集し、「HTTP & HTTPS」または「HTTPS」を選択。

- ServBay CA発行の証明書を選択します。未生成の場合は自動生成されます。

- 設定を保存し、Webサーバーを再起動します。

ACMEプロトコルでLet's Encrypt, ZeroSSL, Google Trust Services証明書取得:

- ServBayの証明書管理画面で右上の+ボタンをクリック。

- ACMEプロトコルで証明書申請を選択。

- 対象ドメインを入力(インターネットから到達可能な実ドメインのみ。ACMEがドメイン所有確認を行うため)。

- ACMEのプロバイダー(Let's Encrypt、ZeroSSL、Google Trust Services等)を選択。

- 認証方法(DNS-01など)を選択し、認証情報を入力します。

- 証明書発行後、ServBay内の対象サイトへ割り当て可能。ACME証明書の自動更新にも対応。

注意点

- ルート証明書の信頼設定: ServBay User/Public CA発行の証明書は、ローカルOSへのルート証明書インストールが必要です。未設定だとブラウザが警告を出します。

設定画面から簡単にインストール可能です。 - ACME認証: 多くのローカル開発環境は外部公開されていません。安全のためACME証明書申請(例:Let's Encrypt)はDNS API方式をご利用ください。DNS API利用方法はこちら。

- 証明書有効期限: 多くのパブリックCAは証明書に有効期限があります(例:Let's Encryptは90日)。期限切れに注意し、必要に応じて自動更新設定を行いましょう。ServBay User CA証明書の有効期間は比較的長めです。

よくある質問(FAQ)

Q:ローカルのServBayサイトをHTTPSで閲覧しているのに、ブラウザで「安全でない」や警告が出るのはなぜ?

A:多くの場合、ServBay User CAが発行した証明書が使われているものの、そのルート証明書がOSやブラウザで信頼されていないのが原因です。ServBay User CAはローカル限定・非公開の認証局です。設定画面で「ServBay User CAルート証明書のインストール」オプションを選び、指示通りインストールし、ブラウザを再起動してください。安全な接続マークが表示されます。

Q:ServBay User CAはユーザーごとに同じですか?他ユーザーが発行した証明書で自分の環境に悪影響が出ませんか?

A:安全上の問題はありません。なぜなら各ユーザーごとに異なるServBay User CAとkeyが生成されています。ServBay User CAはインストール時に個々のローカル環境で作成され、再インストール時には新しい証明書・keyが発行され、古いものは無効化されます。

まとめ

ServBayはWeb開発者のために、包括的かつ使い勝手の良いSSL証明書対応を提供します。ローカル開発で素早くHTTPSを有効化したい場合も、ACME経由でパブリック証明書を管理したい場合も、サードパーティ証明書を導入したい場合も、ServBayなら対応可能です。自動証明書発行、直感的な管理画面、多様な発行方式のサポートにより、ローカルWeb開発環境のセキュリティ確保が簡単かつスマートになります。アプリケーション開発に集中したい方に最適なソリューションです。