دعم شهادات SSL واستخدامها في ServBay

تُعد شهادات SSL أمرًا بالغ الأهمية للمواقع والتطبيقات الحديثة، فهي تقوم بتشفير الاتصال، وحماية بيانات المستخدم، وزيادة موثوقية الموقع. كما أن تفعيل HTTPS في بيئة التطوير المحلية لا يقل أهمية، إذ يحاكي بيئة الإنتاج، ويكشف عن المشكلات الأمنية المحتملة، ويضمن عمل الوظائف التي تعتمد على الاتصال الآمن (مثل Service Worker وHSTS وغيرها) بسلاسة. يوفّر ServBay دعمًا قويًا لشهادات SSL، ما يتيح لك إدارة ونشر أنواع متعددة من الشهادات محليًا بسهولة، وضمان أعلى معايير الأمان في بيئات التطوير والاختبار الخاصة بك.

دور شهادات SSL وأهميتها

شهادة SSL (أو بالأدق TLS/SSL) تؤمن البيانات الحساسة من خلال إنشاء اتصال مشفّر بين الخادم والعميل (مثل متصفح الويب)، فتمنع سرقة البيانات أو التلاعب بها، كما تؤكد هوية الخادم حتى لا يصل المستخدم لمواقع احتيالية أو خبيثة. وتظهر أهمية استخدام SSL/HTTPS في بيئة التطوير المحلية في النقاط التالية:

- تشفير البيانات: حماية البيانات الحساسة أثناء الاختبارات المحلية، ومحاكاة أمان النقل في بيئة الإنتاج.

- التحقق من الهوية: التأكد محليًا من أنك تصل للموقع التطويري المقصود وليس موردًا غير مقصود.

- محاكاة بيئة الإنتاج: العديد من خدمات ووظائف الويب الحديثة (مثل واجهات API المواقع الجغرافية، وWebRTC، وخدمة الـ Service Worker في تطبيقات PWA) تتطلب بيئة آمنة (HTTPS)، وتفعيل HTTPS محليًا يضمن اختبارها بشكل واقعي.

- تجنب تحذيرات المتصفح: عند الاختبار المحلي، ستمنع شهادة SSL صالحة (حتى وإن كانت موقعة ذاتيًا وموثوقة محليًا) ظهور رسائل تحذير المتصفح، وتمنح تجربة تطوير أكثر سلاسة.

- تحسين SEO (في الإنتاج): رغم أن هذا عادة يخص بيئة الإنتاج، إلا أن فهمه يذكّر المطورين بأهمية الأمان حتى أثناء بناء التطبيقات. فمحركات البحث (مثل جوجل) تفضّل المواقع الآمنة SSL في فهرستها وتعتبر ذلك عاملًا في ترتيب النتائج.

أنواع شهادات SSL وطرق الإصدار المدعومة في ServBay

يدعم ServBay العديد من أنواع الشهادات وطرق الإصدار لتلبية مختلف احتياجات التطوير والاختبار:

جهات الإصدار (CA) وطرق إصدار الشهادات المدعومة

- ServBay User CA: جهة إصدار محلية على مستوى المستخدم يقدمها ServBay، مصممة لتسهيل التوليد الفوري لشهادات موقعة ذاتيًا مناسبة خصيصًا لبيئات التطوير والاختبار. هذه الشهادات لا تثق بها المتصفحات العامة بشكل افتراضي، لكن بمجرد تثبيت الشهادة الجذرية في نظام التشغيل تصبح موثوقة محليًا.

- ServBay Public CA: خدمة CA عامة من ServBay، الشهادات الموقعة منها يثق بها أي مستخدم قام بتثبيت الشهادة الجذرية الخاصة بها، مثالية لاستخدام الفرق الداخلية أو لبيئات الإنتاج الصغيرة والمحدودة.

- دعم بروتوكول ACME: يدعم ServBay بروتوكول ACME بالكامل، ويوفر أتمتة الحصول على الشهادات من جهات تدعم ACME، مثل:

- Let's Encrypt: هيئة شهادات مجانية ومؤتمتة واسعة الانتشار في بيئات الإنتاج، ويتيح لك ServBay الحصول عليها وتجديدها تلقائيًا.

- ZeroSSL: جهة شهادات مجانية أخرى تدعم ACME، ويوفر لها ServBay أيضًا دعمه الكامل.

- Google Trust Services: جهة شهادات مجانية مقدمة من جوجل وتدعم ACME، مع دعم مدمج في ServBay.

- شهادات CA خارجية: يمكنك رفع وإدارة الشهادات التي حصلت عليها من جهات إصدار خارجية موثوقة مثل DigiCert وSectigo وغيرهم.

أنواع الشهادات التي يمكن إدارتها عبر ServBay

إلى جانب شهادات أسماء النطاقات (TLS/SSL) التي تحمي مواقع الويب، يدعم ServBay إدارة أنواع شهادات أخرى لأغراض متنوعة:

- شهادات توقيع الكود: لإثبات هوية مطور البرمجيات وسلامة الكود وحمايته من التلاعب أو البرمجيات الخبيثة. يدعم ServBay إدارتها.

- شهادات توقيع البريد الإلكتروني (S/MIME): لتوقيع البريد إلكترونيًا وتشفيره، بحيث تضمن سرية البريد ومصدره. ServBay يدعم إدارتها أيضًا.

- شهادات توقيع المستندات: لتوقيع المستندات الرقمية والتأكد من أصالتها وسلامتها، مع دعم إدارتها من خلال ServBay.

ملاحظة: عند ضبط مواقع الويب في ServBay للعمل مع HTTPS، يتمحور الاستخدام حول شهادات أسماء النطاقات (TLS/SSL) فقط. بينما إدارة الأنواع الأخرى (توقيع الكود، S/MIME، توقيع المستندات) مجرد خاصية إضافية لا علاقة لها مباشرة بتفعيل HTTPS لموقعك.

أبرز ميزات إدارة SSL في ServBay

يقدم ServBay مجموعة واسعة من الميزات التي تُبسط تفعيل HTTPS محليًا:

- توليد شهادة SSL تلقائيًا عند إنشاء موقع: عند إنشاء موقع جديد في ServBay، سيقوم النظام أوتوماتيكيًا بتوليد وتثبيت شهادة SSL باستخدام ServBay User CA للموقع الجديد، لتصبح جميع المواقع المحلية تنقل البيانات بشكل آمن دون تدخل يدوي.

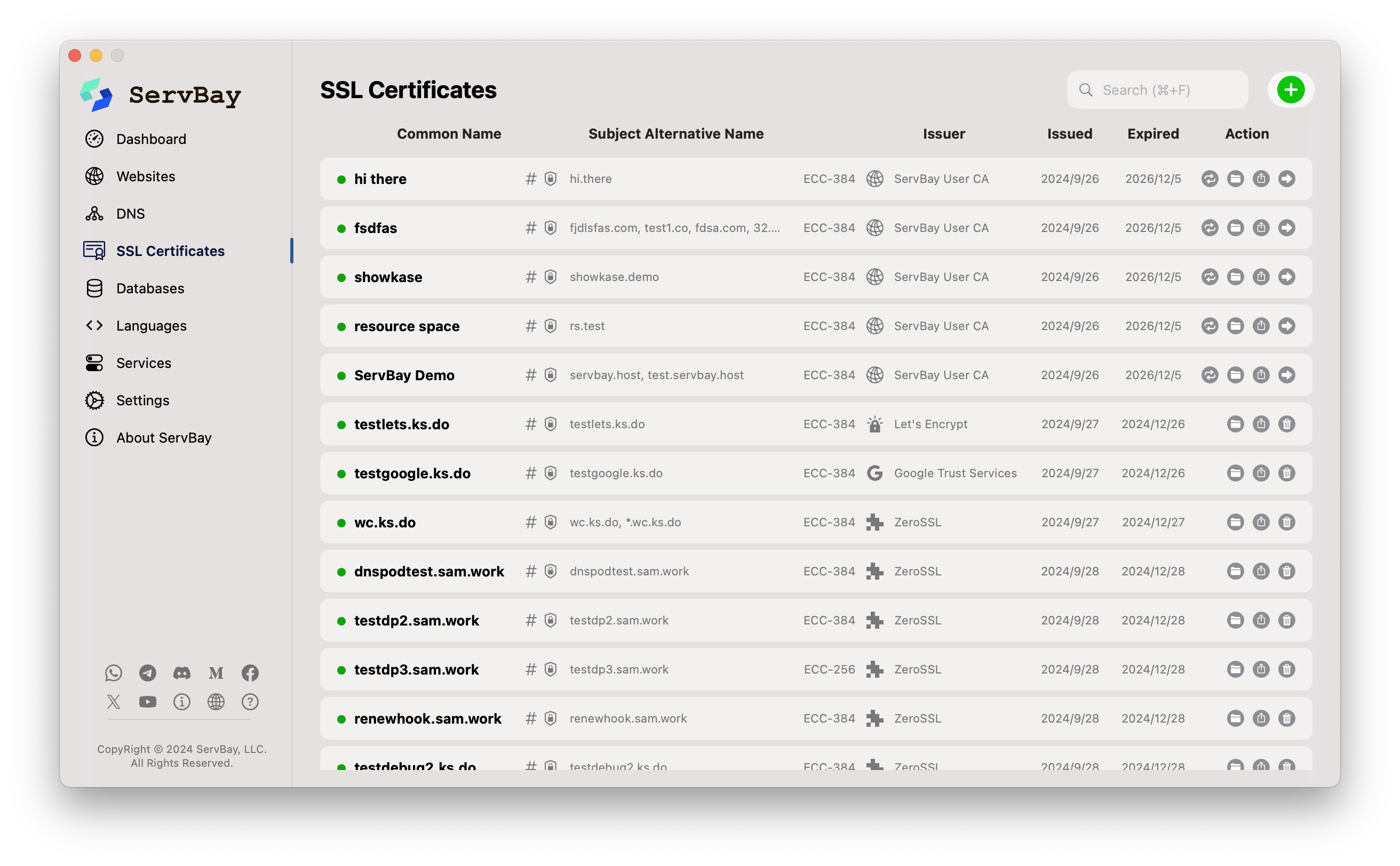

- واجهة رسومية سهلة الإدارة: يوفّر ServBay واجهة مستخدم رسومية بسيطة لإدارة شهادات SSL (عرض، استيراد، تصدير، حذف، إلخ) بمرونة.

- طلبات وتجديد تلقائي عبر ACME: من خلال عميل ACME المدمج، تستطيع الحصول تلقائيًا على شهادات من Let's Encrypt أو Google Trust Services أو ZeroSSL وتهيئة التجديد التلقائي دون تدخل يدوي.

- دعم استيراد الشهادات الخارجية: إذا كان لديك شهادات محفوظة من جهات أخرى (بصيَغ مثل

.crt,.key,.pfxوغيرها)، يمكنك استيرادها مباشرة من خلال واجهة ServBay وتطبيقها على موقعك. - إدارة شهادات CA الجذرية لServBay: من خلال "الإعدادات"، يوفّر ServBay طريقة سريعة لتثبيت الثقة في الشهادات الجذرية لServBay User CA أو ServBay Public CA على نظام التشغيل أو المتصفح لديك، لتمنع تحذيرات المتصفح أثناء الاستخدام المحلي.

الفرق بين ServBay User CA وServBay Public CA وكيفية الاستخدام

يقدّم ServBay خدمتين CA مملوكتين له، لكل منهما سيناريوهات استخدام مختلفة:

- ServBay User CA:

- الغرض: مخصصة لكل مستخدم ServBay لتوليد شهاداته الموقعة ذاتيًا بسرعة لأغراض التطوير والاختبار المحلي.

- الثقة: لا يثق بها المتصفح افتراضيًا. يجب تثبيت الشهادة الجذرية لServBay User CA يدويًا في النظام أو المتصفح ليتم قبول الشهادات الصادرة عنها، وضمان ظهور القفل الأخضر عند تصفح النطاقات المحلية مثل

https://servbay.demoأوhttps://your-project.servbay.demo. - الاستخدام المثالي: مطور واحد يعمل على مشاريع محلية واختبارات خاصة به.

- ServBay Public CA:

- الغرض: جهة إصدار تهدف لجعل مستخدمي ServBay يثقون في الشهادات الصادرة عنها بشكل جماعي.

- الثقة: تتطلب تثبيت الشهادة الجذرية الخاصة بها ليتم قبولها. بعد التثبيت، تُوثق جميع شهادات هذه الجهة تلقائيًا ضمن بيئتك المحلية.

- الاستخدام المثالي: للفرق التي تتشارك بيئة تطوير/اختبار داخلية، أو استخدامات إنتاجية محدودة ضمن دائرة متحكم بها؛ لضمان أمان الاتصالات مع الخدمات المشتركة.

كيفية الثقة في شهادات ServBay User CA:

لتقبل متصفحاتك الشهادات الصادرة عن ServBay User CA، عليك إضافة الشهادة الجذرية لتلك الجهة لمخزن الثقة في نظامك. يقوم ServBay بذلك تلقائيًا أثناء التثبيت ويضيف كلًا من ServBay User CA وServBay Public CA كمصدرين موثوقين.

أما إذا فقدت الثقة بالصدفة، يمكنك إعادة تثبيت الشهادات الجذرية من خلال إعدادات ServBay. بعد الإتمام، لن تظهر تحذيرات المتصفح عند زيارة مواقعك المحلية مرة أخرى.

كيفية استخدام شهادة SSL ضمن ServBay (أمثلة تطبيقية)

فيما يلي بعض السيناريوهات الشائعة لضبط شهادات SSL ضمن ServBay:

إنشاء موقع جديد وتفعيل شهادة ServBay User CA تلقائيًا:

- افتح تطبيق ServBay.

- اذهب إلى إدارة "المواقع".

- اضغط زر إضافة موقع جديد.

- أدخل اسم النطاق الخاص بالموقع (مثال:

myproject.servbay.demo) وحدد مجلد الجذر (مثال:/Applications/ServBay/www/myproject). - تأكد من تفعيل خيار "HTTP & HTTPS" أو "HTTPS" (ServBay سيضبط ServBay CA افتراضيًا).

- احفظ التغييرات وسيقوم ServBay تلقائيًا بتوليد الشهادة اللازمة وضبط الخوادم (Caddy أو Nginx أو Apache) لاستخدام HTTPS.

ضبط شهادة ServBay User CA لموقع موجود:

- ادخل إلى إدارة "المواقع".

- اختر الموقع المستهدف.

- عدّل إعدادات الموقع وفعّل "HTTP & HTTPS" أو "HTTPS".

- اختر استخدام ServBay CA لإصدار الشهادة، وإذا لم تكن الشهادة موجودة سيتم توليدها تلقائيًا.

- ثم احفظ الإعدادات وأعد تشغيل الخادم.

طلب شهادة من Let's Encrypt أو ZeroSSL أو Google Trust Services عبر ACME:

- من واجهة إدارة الشهادات في ServBay، اضغط زر + في الأعلى.

- اختر "طلب شهادة عبر ACME".

- أدخل اسم النطاق (يجب أن يكون متوفرًا على الإنترنت حتى تمر عملية التحقق من الملكية).

- حدد مقدم خدمة ACME (مثل Let's Encrypt، ZeroSSL، أو Google Trust Services).

- اكمل معلومات التحقق حسب الخيارات (مثل التحقق بواسطة DNS-01).

- حال إصدار الشهادة بنجاح، يمكنك ربطها بالموقع المناسب داخل ServBay. وتدعم المنصة التجديد التلقائي لشهادات ACME.

ملاحظات هامة

- الثقة في الشهادات الجذرية: عند استخدام شهادات من ServBay User CA أو ServBay Public CA، تأكد من تثبيت الشهادة الجذرية في نظام التشغيل المحلي كي تتفادى تحذيرات المتصفح. يقدم ServBay طريقة تثبيت بسيطة لذلك في الإعدادات.

- التحقق عبر ACME: معظم بيئات التطوير المحلية غير متصلة بالإنترنت لأسباب أمنية، عند طلب شهادات ACME (مثل Let's Encrypt)، يجب استخدام طريقة التحقق عبر DNS API. للمزيد، اطلع على كيفية استخدام DNS API.

- مدة صلاحية الشهادة: غالبية الشهادات العامة (مثل Let's Encrypt) صالحة لمدة 90 يومًا، ويجب تجديدها دوريًا. يدعم ServBay التجديد التلقائي لها. أما شهادات ServBay User CA، فعادة ما تكون صلاحيتها أطول.

الأسئلة الشائعة (FAQ)

س: لماذا أرى رسالة "غير آمن" أو تحذير شهادة عندما أزور موقع ServBay المحلي عبر HTTPS؟

ج: السبب غالبًا أن موقعك يستخدم شهادة موقعة من ServBay User CA، ولكن الشهادة الجذرية لهذه الجهة لم تُضف بعد لمخزن الثقة في نظامك أو متصفحك بعد. ServBay User CA جهة محلية وليست من جهات الثقة العامة. لحل المشكلة، توجه إلى إعدادات ServBay وابحث عن خيار تثبيت الشهادة الجذرية الخاصة بها، ثم اتبع التعليمات لإضافتها لمخزن الثقة لديك وأعد تشغيل المتصفح. بعد ذلك سيظهر رمز الاتصال الآمن بدون مشاكل.

س: هل شهادات ServBay User CA موحدة لكل مستخدم؟ وهل يمكن أن تظهر مشكلات أمان إذا استخدم مستخدم آخر شهادات صادرة من نفس ServBay User CA؟

ج: لا داعي للقلق من أي مشكلات أمان؛ لكل مستخدم ServBay User CA ومفتاح خاص به مختلف تمامًا. يتم إنشاء ServBay User CA بشكل محلي أثناء تثبيت ServBay. ولو قمت بإعادة تثبيت البرنامج، سيُعاد توليد شهادة ومفتاح جديدين تلقائيًا، وتصبح الشهادات والمفاتيح القديمة غير فعالة.

ملخص

يمنح ServBay مطوري الويب دعمًا متكاملًا وسهل الاستخدام لإدارة شهادات SSL. سواء احتجت تفعيل HTTPS محليًا بسرعة، أو إدارة شهادات عامة عبر ACME، أو استيراد شهادات خارجية، سيحقق لك ServBay ذلك مع أقل جهد. بفضل الأتمتة، وواجهة الإدارة الواضحة، ودعم خيارات الإصدار المتعددة، أصبح تفعيل أمان الاتصال في بيئة تطويرك المحلي مهمة يسيرة، لتتفرغ لبناء تطبيقات أقوى وأكثر موثوقية.