Поддержка и использование SSL-сертификатов в ServBay

SSL-сертификаты играют ключевую роль для современных сайтов и приложений: они шифруют соединение, защищают данные пользователей и повышают доверие к ресурсу. Включение HTTPS в локальной среде разработки не менее важно: это позволяет имитировать продакшн-окружение, выявлять потенциальные проблемы безопасности и гарантировать корректную работу функций, зависящих от защищенных соединений (например, Service Worker, HSTS и др.). ServBay предлагает мощные инструменты для поддержки SSL-сертификатов, что дает разработчикам возможность легко управлять и разворачивать различные типы сертификатов на локальной машине, обеспечивая безопасность разработки и тестирования.

Назначение и важность SSL-сертификатов

SSL-сертификаты (точнее, TLS/SSL-сертификаты) создают зашифрованное соединение между сервером и клиентом (например, веб-браузером), защищая чувствительные данные от перехвата и подделки. Кроме того, они подтверждают подлинность сервера, предотвращая посещение фишинговых или вредоносных сайтов. Использование SSL/HTTPS в локальной среде разработки обеспечивает:

- Шифрование данных: Защищает конфиденциальные данные в тестовом окружении, имитируя безопасность передачи данных, как в продакшене.

- Аутентификацию: Позволяет убедиться, что вы заходите именно на нужный локальный сайт, а не на сторонний или поддельный ресурс.

- Имитирование продакшн-окружения: Многие современные функции и сервисы web (например, геолокация, WebRTC, Service Worker для Progressive Web Apps и др.) требуют безопасного контекста (HTTPS). Включение HTTPS на локальной машине гарантирует их работоспособность на этапе разработки.

- Избежание предупреждений браузера: Использование валидных (даже если они самоподписанные, но доверенные локальной системой) сертификатов предотвращает появление предупреждений о ненадежном соединении, что повышает качество разработки.

- SEO-оптимизация (для продакшена): Хотя этот фактор актуален для продакшн-сайтов, понимание его важности способствует сознательному подходу к безопасности при создании приложений. Поисковые системы (например, Google) отдают предпочтение HTTPS-ресурсам и используют этот параметр при ранжировании.

Поддерживаемые типы SSL-сертификатов и способы их получения в ServBay

ServBay поддерживает множество типов сертификатов и вариантов их получения, чтобы покрыть любые задачи локальной разработки и тестирования:

Поддерживаемые центры сертификации (CA) / способы выдачи

- ServBay User CA: Локальный пользовательский центр сертификации, встроенный в ServBay и оптимизированный для быстрой генерации и развертывания самоподписанных сертификатов в среде разработки и тестирования. По умолчанию этим сертификатам не доверяют браузеры, но можно добавить корневой сертификат ServBay User CA в хранилище доверия вашей ОС для локальной авторизации.

- ServBay Public CA: Публичный CA от ServBay — сертификаты, выданные им, автоматически доверяются всеми пользователями, которые установили соответствующий корневой сертификат. Удобно для общей работы в команде или ограниченного продакшн-использования.

- Поддержка протокола ACME: ServBay полностью поддерживает протокол ACME для автоматического получения и обновления сертификатов от CA, поддерживающих ACME, в частности:

- Let's Encrypt: бесплатный, автоматизированный центр сертификации, широко применяемый в продакшене. Встроенная интеграция в ServBay облегчает получение и обновление сертификатов.

- ZeroSSL: еще один бесплатный CA с поддержкой ACME, также интегрированный в ServBay.

- Google Trust Services: бесплатный CA от Google с поддержкой ACME и интеграцией в ServBay.

- Сертификаты сторонних CA: Вы можете загружать и управлять сертификатами, полученными от сторонних, общедоверенных центров сертификации (таких как DigiCert, Sectigo и др.).

Типы сертификатов, которые можно управлять через ServBay

Кроме сертификатов для доменов (TLS/SSL), защищающих сайт, в ServBay доступны и другие типы сертификатов, необходимы для различных задач:

- Сертификаты подписания кода: Используются для проверки целостности кода и автентичности разработчика, чтобы предотвратить распространение вредоносного ПО. ServBay поддерживает их хранение и управление.

- Сертификаты для подписи электронной почты (S/MIME): Обеспечивают цифровую подпись и шифрование email-переписки, гарантируя ее аутентичность и конфиденциальность. ServBay поддерживает управление S/MIME-сертификатами.

- Сертификаты для подписания документов: Служат для цифровой подписи документов, гарантируя их целостность и подлинность. ServBay позволяет управлять этими сертификатами.

Обратите внимание: Для настройки HTTPS на веб-сайтах через ServBay используется в первую очередь сертификат для домена (TLS/SSL). Управление другими типами сертификатов (подпись кода, S/MIME, подписание документов) — это дополнительная опция, не связанная напрямую с HTTPS сайта.

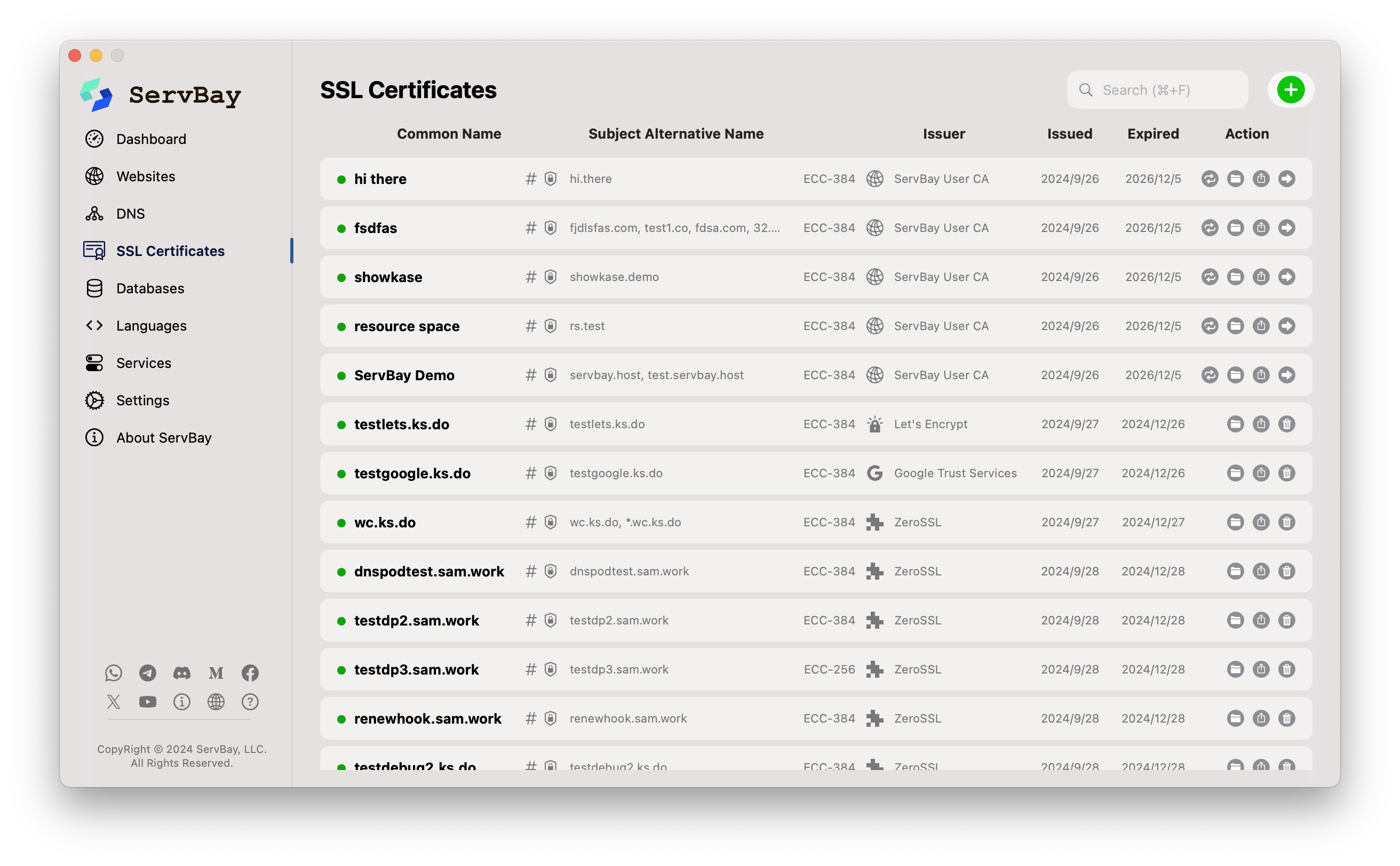

Основные возможности управления SSL-сертификатами в ServBay

ServBay предлагает обширный набор инструментов для удобного управления SSL-сертификатами, что упрощает работу с HTTPS в локальной среде:

- Автоматическая генерация SSL при создании сайта: Когда вы создаете новый сайт в ServBay, система автоматически генерирует и разворачивает SSL-сертификат с помощью ServBay User CA. Это кардинально облегчает старт любых новых проектов — все сайты по умолчанию защищены через HTTPS, без дополнительной ручной настройки.

- Графический интерфейс управления: Удобный и интуитивно понятный GUI позволяет просматривать, импортировать, экспортировать, удалять и управлять всеми сертификатами.

- Автоматическая выдача и продление через ACME: Встроенный ACME-клиент дает возможность быстро получить и автоматически продлевать сертификаты Let's Encrypt, Google Trust Services или ZeroSSL для реальных доменов — без необходимости ручного обновления.

- Импорт сторонних сертификатов: Если вы приобрели сертификаты через другой CA и обладаете файлами (

.crt,.key,.pfxи др.), их легко импортировать через интерфейс ServBay и привязать к своему сайту. - Управление корневыми сертификатами ServBay CA: В разделе “Настройки” вы найдете удобные инструменты для установки корневых сертификатов ServBay User CA и ServBay Public CA в ОС или браузер, что позволяет автоматически доверять всем сертификатам от этих CA без предупреждений со стороны браузеров.

Отличия и сферы применения ServBay User CA и ServBay Public CA

ServBay предоставляет два собственных центра сертификации, каждый из которых адаптирован под свой сценарий:

- ServBay User CA:

- Назначение: Предназначен для одного конкретного пользователя ServBay и служит для быстрого выпуска самоподписанных сертификатов в локальной разработке и тестировании.

- Доверие: По умолчанию браузеры ему не доверяют. Необходимо самостоятельно установить корневой сертификат ServBay User CA в доверенное хранилище ОС или браузера, чтобы активировать защищенное соединение (зелёный замок) на доменах вроде

https://servbay.demoилиhttps://your-project.servbay.demo. - Сценарии: Индивидуальная работа разработчика в рамках локальных и тестовых проектов.

- ServBay Public CA:

- Назначение: Предоставляет группе пользователей ServBay общий источник для выпуска сертификатов, которым могут доверять все члены команды.

- Доверие: Для доверия необходимо установить корневой сертификат ServBay Public CA. После этого все сертификаты, выданные Public CA, будут восприниматься системой как доверенные.

- Сценарии: Внутренняя разработка и тестирование в команде, либо ограниченные рабочие/продакшн-сервисы с контролируемым перечнем пользователей, где требуется защищенное соединение.

Как сделать сертификаты ServBay User CA доверенными:

Для того, чтобы локальный браузер начал доверять сертификатам, выданным ServBay User CA, необходимо добавить корневой сертификат этого CA в системное доверенное хранилище своей операционной системы. При установке ServBay большинство пользователей получают нужные корневые сертификаты ServBay User CA и ServBay Public CA автоматически.

Если по каким-либо причинам корневой сертификат ServBay CA не распознан системой, вы всегда можете переустановить и авторизовать его через раздел “Настройки” ServBay. После установки все сайты с сертификатами, выданными ServBay User CA, будут открываться без ошибок и предупреждений.

Практические сценарии использования SSL-сертификатов в ServBay

Ниже перечислены стандартные кейсы настройки SSL через ServBay:

Создание нового сайта с автоматическим сертификатом ServBay User CA:

- Откройте приложение ServBay.

- Перейдите в раздел “Сайты” (Websites).

- Нажмите на кнопку добавления нового сайта.

- Введите имя домена (например,

myproject.servbay.demo), укажите корневую папку сайта (например,/Applications/ServBay/www/myproject). - Убедитесь, что выбран режим “HTTP & HTTPS” или “HTTPS” (по умолчанию используется ServBay CA).

- Сохраните изменения. ServBay автоматически сгенерирует сертификат и настроит выбранный веб-сервер (Caddy, Nginx или Apache) под HTTPS.

Настройка ServBay User CA для существующего сайта:

- Перейдите в раздел “Сайты” (Websites).

- Выберите нужный сайт.

- Откройте его настройки, выберите режим “HTTP & HTTPS” или “HTTPS”.

- Укажите “Использовать ServBay CA”. Если сертификата нет, он сгенерируется автоматически.

- Сохраните и перезапустите веб-сервер.

Заявка на сертификат Let's Encrypt, ZeroSSL или Google Trust Services по протоколу ACME:

- Зайдите в раздел управления сертификатами ServBay, нажмите кнопку "+" в правом верхнем углу.

- Выберите вариант запросить сертификат через ACME.

- Введите домен для запроса сертификата (требуется реальный домен с публичным доступом, так как ACME проводит валидацию).

- Укажите провайдера ACME (Let's Encrypt, ZeroSSL, Google Trust Services и др.).

- Далее следуйте указаниям интерфейса, введите детали проверки (например, валидация через DNS-01).

- После успешного выпуска сертификата привяжите его к нужному сайту в ServBay. Вся процедура продления ACME-сертификата также может быть автоматизирована.

Важные замечания

- Доверие к корневым сертификатам: Для корректной работы сертификатов ServBay User CA и ServBay Public CA требуется добавить соответствующие корневые сертификаты в доверенное хранилище вашей операционной системы, иначе браузеры будут отображать предупреждения о ненадежности соединения. В разделе “Настройки” предусмотрены простые инструкции по установке.

- ACME-проверка: Так как локальная среда разработки обычно не доступна из внешней сети, для выпуска сертификата ACME (например, от Let's Encrypt) предпочтительно использовать DNS API. Подробнее — подробнее о применении DNS API.

- Срок действия сертификатов: У большинства публичных CA сертификаты имеют ограниченный срок годности (например, сертификаты Let's Encrypt действуют 90 дней) — не забывайте своевременно продлевать их. Для ACME-сертификатов ServBay предусмотрена автоматическая система продления, а самоподписанные сертификаты от ServBay User CA обычно имеют более длительный срок действия.

Часто задаваемые вопросы (FAQ)

Вопрос: Почему даже после включения HTTPS при посещении локального сайта ServBay браузер пишет “Небезопасно” или выдает предупреждение о сертификате?

Ответ: Обычно это происходит потому, что вы используете сертификат, выданный ServBay User CA, но сам корневой сертификат этого CA еще не добавлен в доверенное хранилище вашей ОС или браузера. ServBay User CA — это локальный, неуниверсальный центр сертификации, и по умолчанию ему не доверяют. Чтобы решить проблему, найдите в разделе “Настройки” опцию для установки корневого сертификата ServBay User CA, установите его в систему и перезапустите браузер — после этого появится значок безопасности соединения.

Вопрос: Совпадает ли ServBay User CA у разных пользователей? Может ли быть риск из-за того, что кто-то другой выпустил сертификат через свой ServBay User CA?

Ответ: Риска нет. У каждого пользователя ServBay User CA и private key уникальны. ServBay User CA генерируется и управляется локально при установке ServBay на конкретном устройстве пользователя. Если вы удалите и переустановите ServBay, будет создан новый User CA и ключ, а старый станет недействительным.

Резюме

ServBay предоставляет веб-разработчикам полный спектр возможностей для простого и эффективного управления SSL-сертификатами. Хотите ли вы быстро включить HTTPS для локальной разработки, автоматизировать процесс получения публичных сертификатов по протоколу ACME или импортировать сторонние сертификаты — вы получите удобный и интерактивный интерфейс, автоматическую генерацию сертификатов и поддержку различных способов выдачи. Это позволяет упростить обеспечение безопасности соединений в локальной среде разработки и сосредоточиться на создании мощных современных приложений.