Przewodnik konfiguracji Cloudflared (Cloudflare Tunnel) w ServBay

Cloudflared to zaawansowane narzędzie dostarczane przez Cloudflare, umożliwiające bezpieczne udostępnianie lokalnie uruchomionych usług WWW w Internecie przez globalną sieć Cloudflare – bez potrzeby otwierania portów na firewallu czy skomplikowanego konfigurowania sieci. Dzięki Cloudflare Tunnel zyskujesz HTTPS, ochronę przed atakami DDoS oraz wydajność Cloudflare CDN dla swoich projektów deweloperskich. ServBay posiada natywną integrację z Cloudflared, co upraszcza jego instalację i zarządzanie na macOS.

Niniejszy przewodnik szczegółowo opisuje kroki niezbędne do skonfigurowania i używania Cloudflared Tunnel w ServBay.

Przegląd

Integracja ServBay z Cloudflared pozwala deweloperom łatwo połączyć lokalne strony hostowane w ServBay z siecią Cloudflare. Oznacza to, że możesz uzyskać do swojego środowiska deweloperskiego dostęp z dowolnego miejsca, korzystając z niestandardowej subdomeny (np. test.twojadomena.com).

Zastosowania

- Profesjonalne prezentacje: Demonstracje projektów działających lokalnie, wykorzystując własną, markową domenę dla klientów lub zespołu.

- Stabilne testy zewnętrzne: Niezawodny publiczny punkt dostępu dla testowania API, webhooków czy integracji zewnętrznych wymagających stałego URL.

- Wykorzystanie ekosystemu Cloudflare: Korzyści z bezpieczeństwa (np. WAF, zarządzanie botami) oraz wydajności (np. cache CDN, Argo Smart Routing – jeśli dostępne).

- Zastąpienie tradycyjnego DDNS: Stabilna publiczna domena dla lokalnych usług z dynamicznym IP.

Wymagania wstępne

- Zainstalowany ServBay: Upewnij się, że ServBay jest poprawnie zainstalowany i działa na Twoim macOS.

- Konto Cloudflare: Potrzebujesz aktywnego konta Cloudflare.

- Zarządzana domena: W Twoim koncie Cloudflare powinna być aktywna domena z zarządzaniem DNS przez Cloudflare (np.

twojadomena.com). Subdomeny będą tworzone w ramach tej domeny. - Konfiguracja Cloudflare Zero Trust: Musisz utworzyć organizację (Zespół) w panelu Cloudflare Zero Trust – to warunek korzystania z tuneli Cloudflare.

- Odwiedź Cloudflare Zero Trust Dashboard.

- Jeśli jeszcze nie masz zespołu, przejdź przez instrukcje tworzenia nazwy zespołu. Ta procedura jest zazwyczaj bezpłatna.

- Lokalna strona: W ServBay musi być skonfigurowana i uruchomiona przynajmniej jedna lokalna strona, np.

servbay.demo.

Etapy konfiguracji

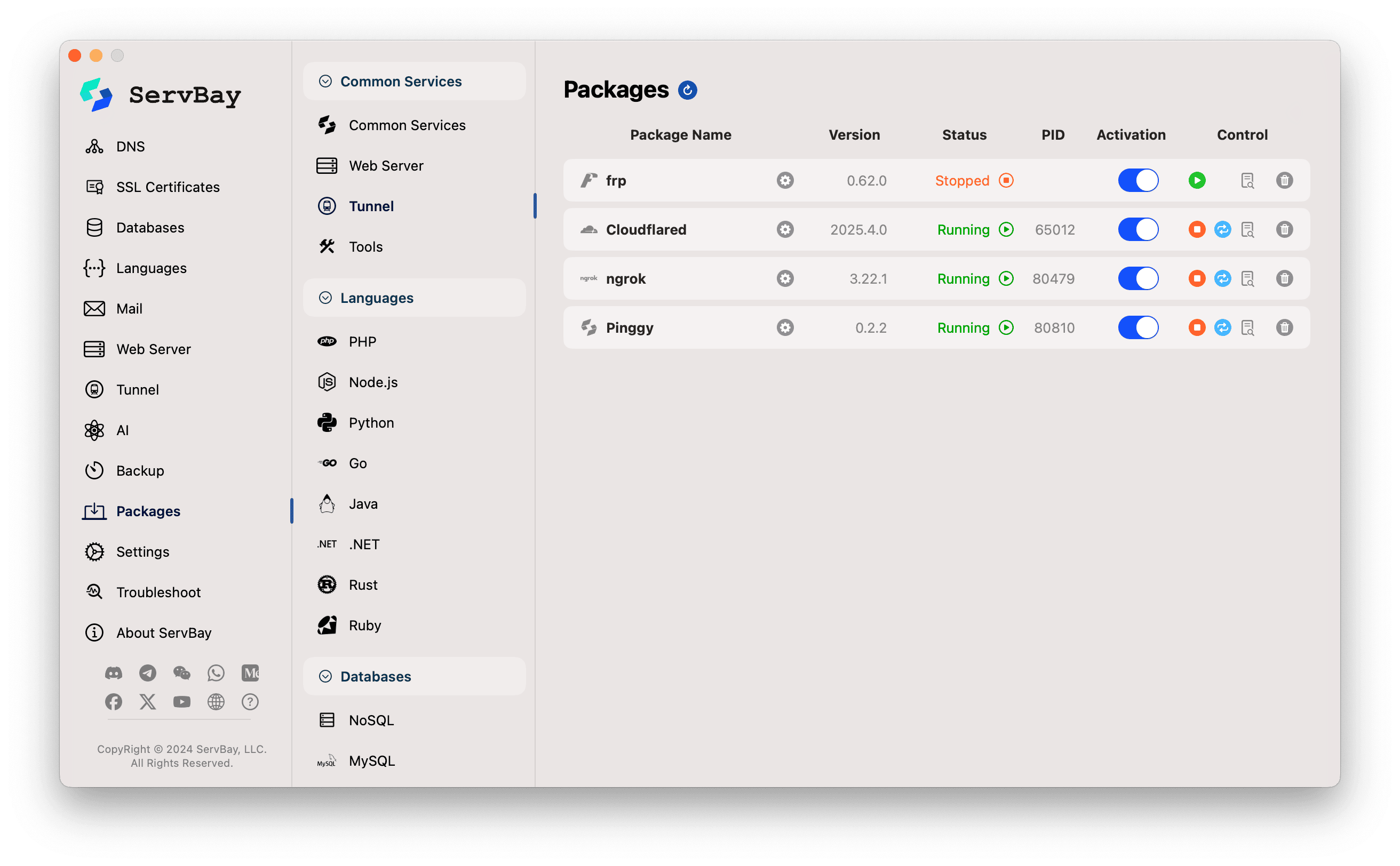

1. Instalacja pakietu Cloudflared w ServBay

- Otwórz aplikację ServBay.

- W lewym pasku nawigacyjnym kliknij Pakiety (Packages).

- W liście pakietów znajdź lub wyszukaj

Cloudflared. - Kliknij przycisk instalacji obok

Cloudflared.

- Po instalacji możesz spróbować uruchomić usługę, klikając przełącznik obok

Cloudflared. Usługa może się jeszcze nie uruchomić z powodu braku autoryzacji – to normalne.

2. Autoryzacja dostępu ServBay do Twojego konta Cloudflare

Aby ServBay mógł w Twoim imieniu tworzyć i zarządzać tunelami Cloudflare oraz odpowiednimi wpisami DNS, wymagana jest autoryzacja:

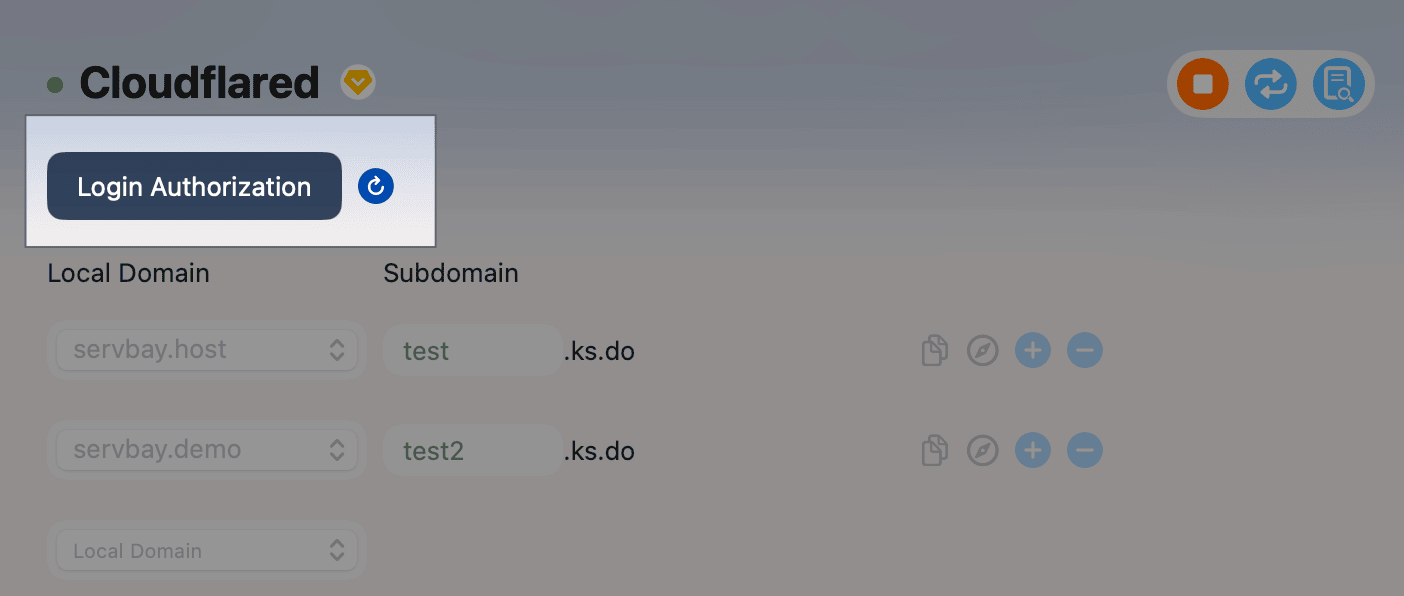

- W lewym menu ServBay wybierz Tunnel.

- W liście usług tunelowania wybierz Cloudflared.

- Pojawi się przycisk Login Authorization (Autoryzacja logowania) (lub podobnie nazwany). Kliknij go.

- Zostanie otwarte nowe okno przeglądarki ze stroną autoryzacji Cloudflare.

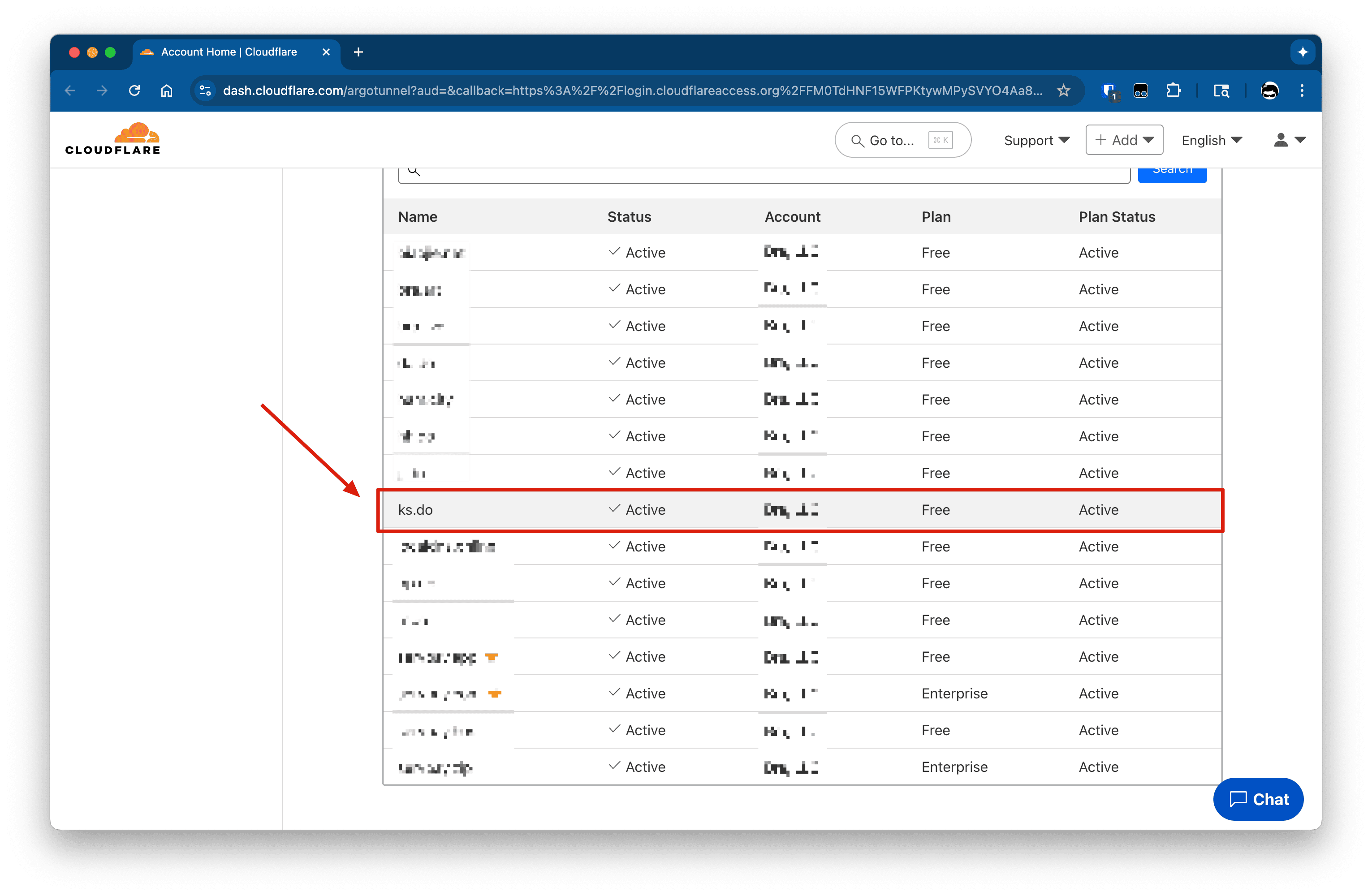

- Jeśli nie jesteś zalogowany, najpierw się zaloguj. Następnie wybierz domenę, którą chcesz udostępnić ServBay (Cloudflared). Wybierz domenę zarządzaną przez Cloudflare przygotowaną w poprzednich krokach.

- Wykonaj instrukcje na stronie Cloudflare, aby zakończyć autoryzację.

- Po udanej autoryzacji wróć do aplikacji ServBay.

- W interfejsie konfiguracji Cloudflared kliknij Login Authorization (Autoryzacja logowania) (jeśli tekst się nie zmienił), a następnie ikonę odświeżania po prawej stronie przycisku. To zaktualizuje stan autoryzacji w ServBay.

- Po udanej autoryzacji przycisk zmieni się na Cancel Authorization (Anuluj autoryzację).

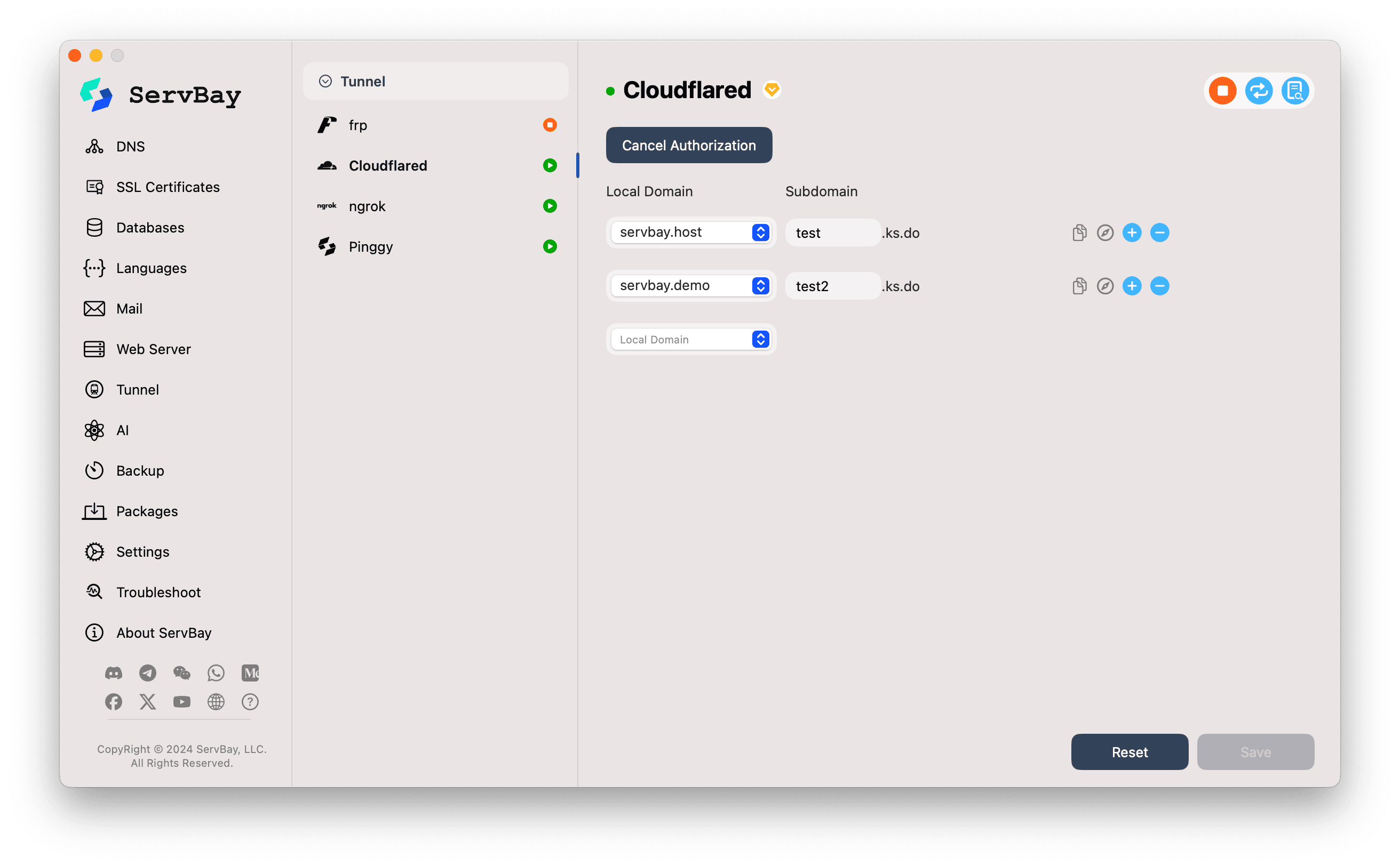

3. Konfiguracja tunelu w ServBay

Po autoryzacji możesz przystąpić do konfiguracji tunelu:

Lokalna domena (Twoja strona):

- Z menu wybierz lokalną stronę ServBay, którą chcesz udostępnić przez Cloudflared, np.

servbay.demo.

- Z menu wybierz lokalną stronę ServBay, którą chcesz udostępnić przez Cloudflared, np.

Subdomena:

- W polu wpisz subdomenę, której chcesz użyć, np.

testlubproject-alpha. - ServBay połączy tę subdomenę z autoryzowaną domeną tworząc pełny publiczny adres URL. Przykład: dla domeny

twojadomena.comi subdomenytestuzyskasz adrestest.twojadomena.com. - Interfejs pokaże sufiks autoryzowanej domeny, np.

.twojadomena.com(w zrzucie ekranu.ks.do).

- W polu wpisz subdomenę, której chcesz użyć, np.

Dodawanie kolejnych tuneli:

- Jeżeli chcesz skonfigurować tunele dla kilku lokalnych stron (każda z inną subdomeną), kliknij ikonę

+obok istniejącego tunelu i skonfiguruj kolejne wejście. Powtórz kroki wyboru strony i subdomeny.

- Jeżeli chcesz skonfigurować tunele dla kilku lokalnych stron (każda z inną subdomeną), kliknij ikonę

4. Zapisywanie konfiguracji i uruchomienie usługi

- Po skonfigurowaniu wszystkich tuneli kliknij przycisk Save (Zapisz) w prawym dolnym rogu.

- ServBay wykona następujące operacje:

- Utworzy tunel Cloudflare o nazwie

servbay-tunnel-xxxxx, gdziexxxxxto losowy identyfikator. - Skorzysta z API Cloudflare, aby dodać każdy skonfigurowany wpis do tunelu.

- Automatycznie utworzy rekordy CNAME w DNS dla wybranych subdomen, kierując je do tunelu.

- Utworzy tunel Cloudflare o nazwie

- Po zapisaniu usługa Cloudflared powinna się uruchomić automatycznie (lub możesz uruchomić ją ręcznie). Obserwuj wskaźnik stanu obok usługi – kolor zielony oznacza prawidłowy stan działania.

- Weryfikacja dostępu:

- Od tego momentu powinieneś mieć dostęp do swojej lokalnej strony z dowolnego miejsca przez skonfigurowany publiczny adres URL (np.

test.twojadomena.com). - Kliknij ikonę kopiowania, żeby skopiować URL, lub ikonę przeglądarki, żeby otworzyć adres w przeglądarce.

- Od tego momentu powinieneś mieć dostęp do swojej lokalnej strony z dowolnego miejsca przez skonfigurowany publiczny adres URL (np.

Uwaga

- Ponieważ Cloudflared obsługuje wiele węzłów, ustanawianie połączenia może zająć więcej czasu – po zapisaniu konfiguracji odczekaj kilka sekund na potwierdzenie, zanim spróbujesz otworzyć adres URL.

- Propagacja DNS również może potrwać od kilku sekund do kilku minut. Jeśli nie możesz uzyskać dostępu, poczekaj chwilę i spróbuj ponownie. Użytkownicy macOS mogą wyczyścić cache DNS przez

sudo killall -HUP mDNSResponder.

5. Zarządzanie tunelami Cloudflared

W panelu konfiguracji Cloudflared w ServBay możesz:

- Kopiować zewnętrzne adresy: Kliknij ikonę kopiowania.

- Otwierać w przeglądarce: Kliknij ikonę przeglądarki.

- Dodawać tunele: Kliknij ikonę

+. - Usuwać tunele: Kliknij ikonę

-i zapisz zmiany. SerwBay spróbuje wtedy usunąć odpowiedni tunel i rekord DNS w Cloudflare. - Anulować autoryzację: Przycisk Cancel Authorization (Anuluj autoryzację) cofa dostęp ServBay do Twojego konta Cloudflare – spowoduje to zatrzymanie wszystkich skonfigurowanych tuneli Cloudflared.

- Zatrzymywać/uruchamiać usługę: Przełącznikiem obok usługi

Cloudflaredmożesz zatrzymać lub wznowić całą usługę.

Dodatkowe uwagi

- Propagacja DNS: Zmiany subdomen mogą wymagać czasu, aby zostać rozpropagowane globalnie.

- Zarządzanie tunelami Cloudflare: Możesz również zalogować się do Cloudflare Zero Trust Dashboard (zazwyczaj Access -> Tunnels), aby zarządzać tunelami utworzonymi przez ServBay bezpośrednio w panelu Cloudflare.

- Bezpieczeństwo: Cloudflare Tunnel zapewnia wysoki poziom ochrony, a w panelu Cloudflare możesz wdrożyć dodatkowe polityki, takie jak reguły WAF czy dostępowe.

- Ograniczenia autoryzacji domen: Co do zasady ServBay może być w danym momencie autoryzowany tylko do jednej domeny w ramach jednego konta Cloudflare. Aby udostępnić inną główną domenę, anuluj obecną autoryzację i uzyskaj ją ponownie dla nowej domeny.

- Zgodność z zasadami Cloudflare: Upewnij się, że Twój sposób użycia zgodny jest z regulaminem Cloudflare.

- Użytkownicy z Chin: W Chinach kontynentalnych korzystanie z Cloudflared może być niestabilne.

FAQ – Najczęściej zadawane pytania

- Q: Po kliknięciu “Login Authorization” strona Cloudflare pokazuje błąd lub nie mogę wybrać domeny, co zrobić?

- A: Sprawdź, czy jesteś zalogowany na prawidłowe konto Cloudflare z domeną zarządzaną przez Cloudflare. Upewnij się także, że skonfigurowałeś zespół w panelu Cloudflare Zero Trust.

- Q: Dodałem subdomenę i zapisałem, ale

subdomena.mojadomena.comnie działa?- A: Najpierw odczekaj kilka minut na propagację DNS. Sprawdź, czy usługa Cloudflared w ServBay działa (wskaźnik koloru zielonego). Możesz też zalogować się do panelu Cloudflare i zweryfikować, czy tunel został poprawnie utworzony, a wpis DNS dodany.

- Q: Czym różni się Cloudflared od narzędzi takich jak Ngrok czy Pinggy?

- A: Cloudflared wyróżnia się głęboką integracją z usługami sieciowymi i bezpieczeństwa Cloudflare oraz możliwością korzystania z własnej domeny i subdomen. Nadaje się do stabilnego, markowego oraz bezpiecznego publicznego dostępu. Ngrok i Pinggy mogą być prostsze przy szybkim, tymczasowym udostępnianiu – zwłaszcza w darmowych wariantach.

Podsumowanie

Dzięki integracji ServBay z Cloudflared, deweloperzy macOS mogą bez problemu korzystać z zaawansowanej i bezpiecznej infrastruktury Cloudflare, aby w profesjonalny sposób udostępniać swoje lokalne projekty w Internecie. Stosując się do powyższych kroków, w łatwy sposób skonfigurujesz i uruchomisz własny Cloudflare Tunnel, ciesząc się wygodą korzystania z własnej domeny oraz dodatkowymi korzyściami w zakresie ochrony i wydajności oferowanymi przez Cloudflare.