Руководство по настройке сервиса Cloudflared (Cloudflare Tunnel) в ServBay

Cloudflared — это мощный инструмент от Cloudflare, который позволяет безопасно публиковать локально работающие веб-сервисы в интернете через глобальную сеть Cloudflare без необходимости открывать порты фаервола или выполнять сложные сетевые настройки. С помощью Cloudflare Tunnel вы получаете HTTPS-шифрование, защиту от DDoS и производительные возможности CDN Cloudflare для ваших локальных проектов. В ServBay предусмотрена встроенная поддержка Cloudflared, что существенно упрощает его установку и управление на macOS.

В этом руководстве подробно рассмотрены этапы установки и использования Cloudflared Tunnel в ServBay.

Обзор

Интеграция ServBay с Cloudflared позволяет разработчикам быстро подключать локальные сайты, размещённые в ServBay, к сети Cloudflare. Это даёт возможность использовать свои пользовательские поддомены (например, test.yourdomain.com) и получать к ним доступ из любой точки мира.

Примеры использования

- Профессиональные демо: Показывайте результаты локальной разработки клиентам или команде на собственном брендированном домене.

- Стабильное внешнее тестирование: Обеспечивайте постоянную публичную ссылку для тестирования API, интеграции с Webhook или отладки внешних сервисов.

- Преимущества экосистемы Cloudflare: Получайте выгоду от возможностей безопасности (например, WAF, защита от ботов) и производительности (CDN-кэширование, Argo Smart Routing — если доступно).

- Альтернатива DDNS: Для локальных сервисов с динамическим IP вы получаете стабильный публичный домен.

Необходимые условия

- Установленный ServBay: Убедитесь, что на вашем Mac установлен и работает ServBay.

- Учётная запись Cloudflare: Вам понадобится действующая учётная запись Cloudflare.

- Управляемый домен: В вашей учётной записи Cloudflare должен быть домен с активным DNS, управляемым Cloudflare (например,

yourdomain.com). Поддомены для Cloudflared будут создаваться именно на этом домене. - Настройка Cloudflare Zero Trust: Необходимо создать организацию (Team) в панели Cloudflare Zero Trust — это обязательное условие для использования туннеля Cloudflare.

- Перейдите в Cloudflare Zero Trust Dashboard.

- Если команда ещё не создана — выполните настройку согласно инструкциям. Обычно это бесплатно.

- Локальный сайт: В ServBay уже должен быть добавлен и запущен как минимум один локальный сайт, например,

servbay.demo.

Пошаговая инструкция

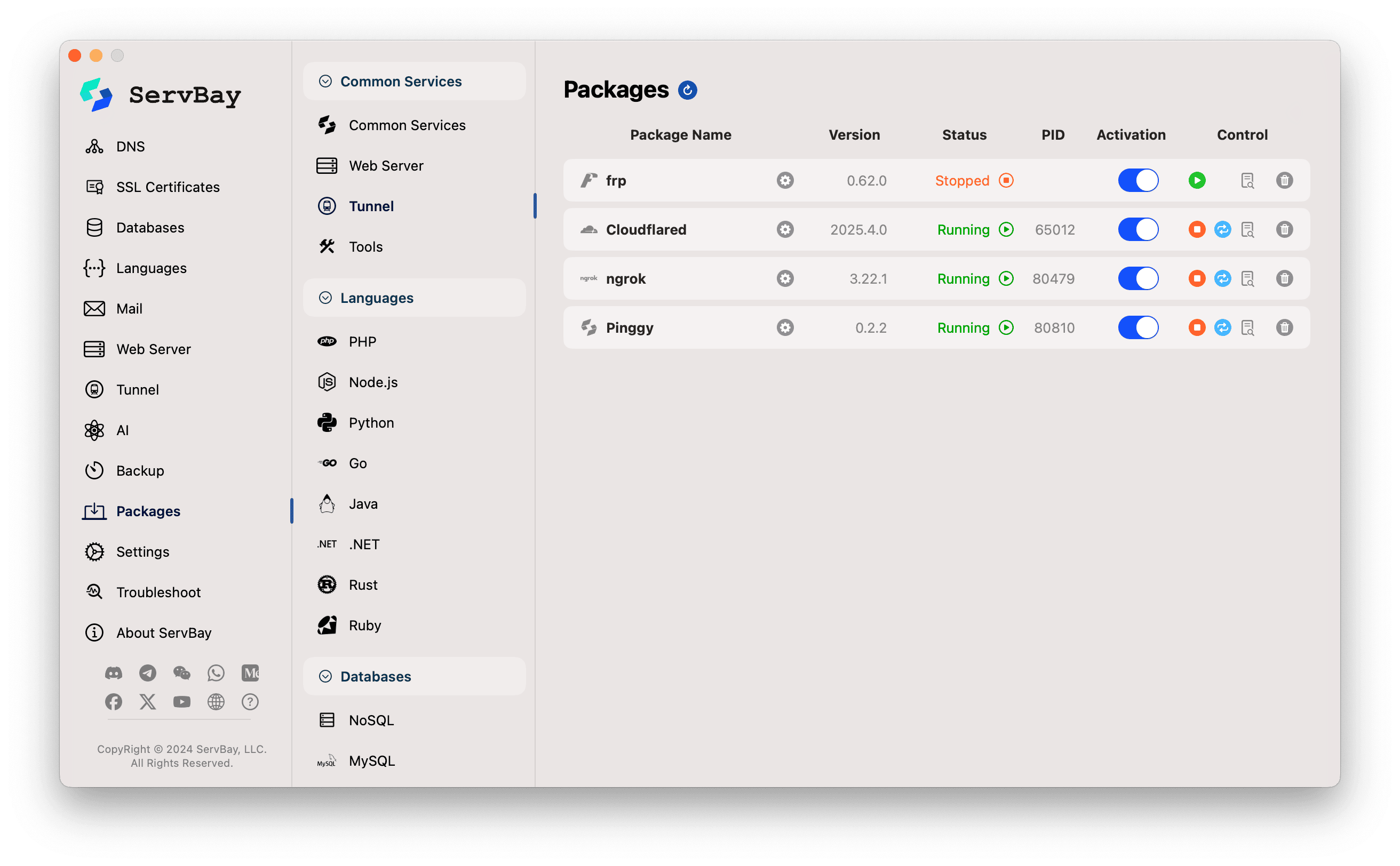

1. Установка пакета Cloudflared в ServBay

- Откройте приложение ServBay.

- В левой панели выберите Пакеты (Packages).

- Найдите или введите в поиск

Cloudflaredв списке пакетов. - Нажмите кнопку установки рядом с

Cloudflared.

- После установки попробуйте запустить сервис, нажав переключатель справа от

Cloudflared. Если Cloudflared не запустится из-за отсутствия авторизации — это нормально.

2. Авторизация доступа ServBay к вашей учётной записи Cloudflare

Чтобы ServBay мог от вашего имени создавать и управлять Cloudflare Tunnel и связанными DNS-записями, необходимо пройти авторизацию:

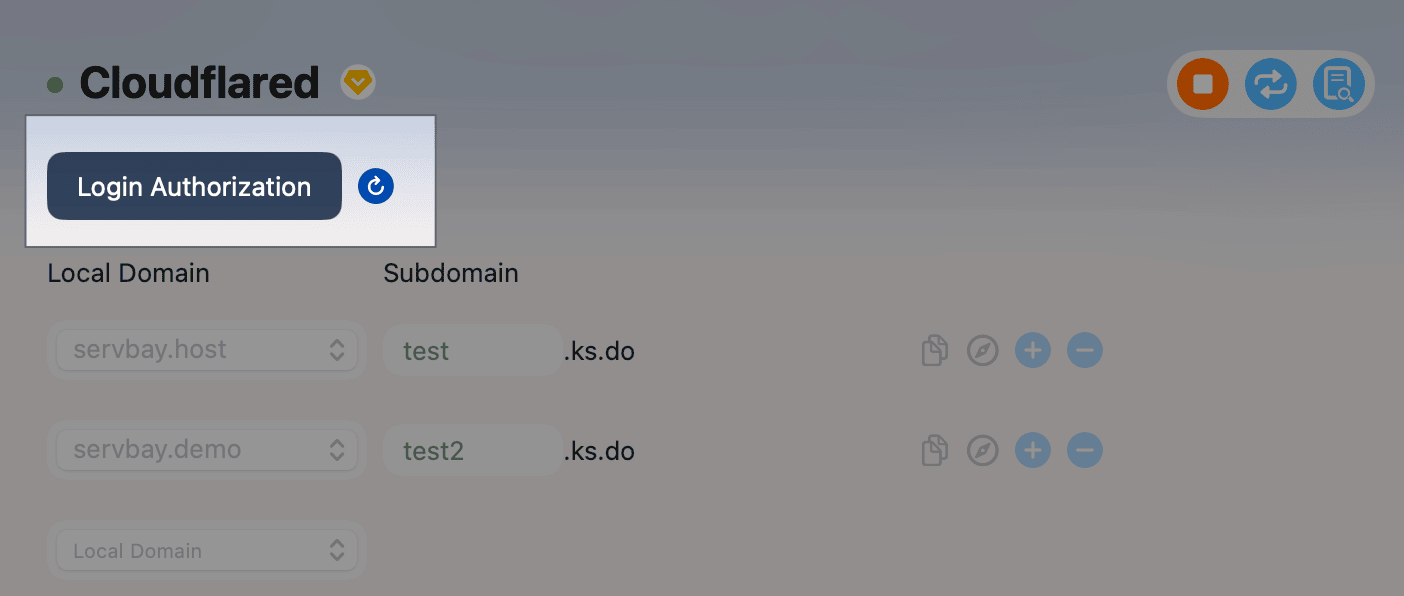

- В левой панели ServBay выберите Tunnel.

- В списке Tunnel-сервисов выберите Cloudflared.

- Вы увидите кнопку Login Authorization (Войти и авторизоваться) или схожую по названию. Кликните по ней.

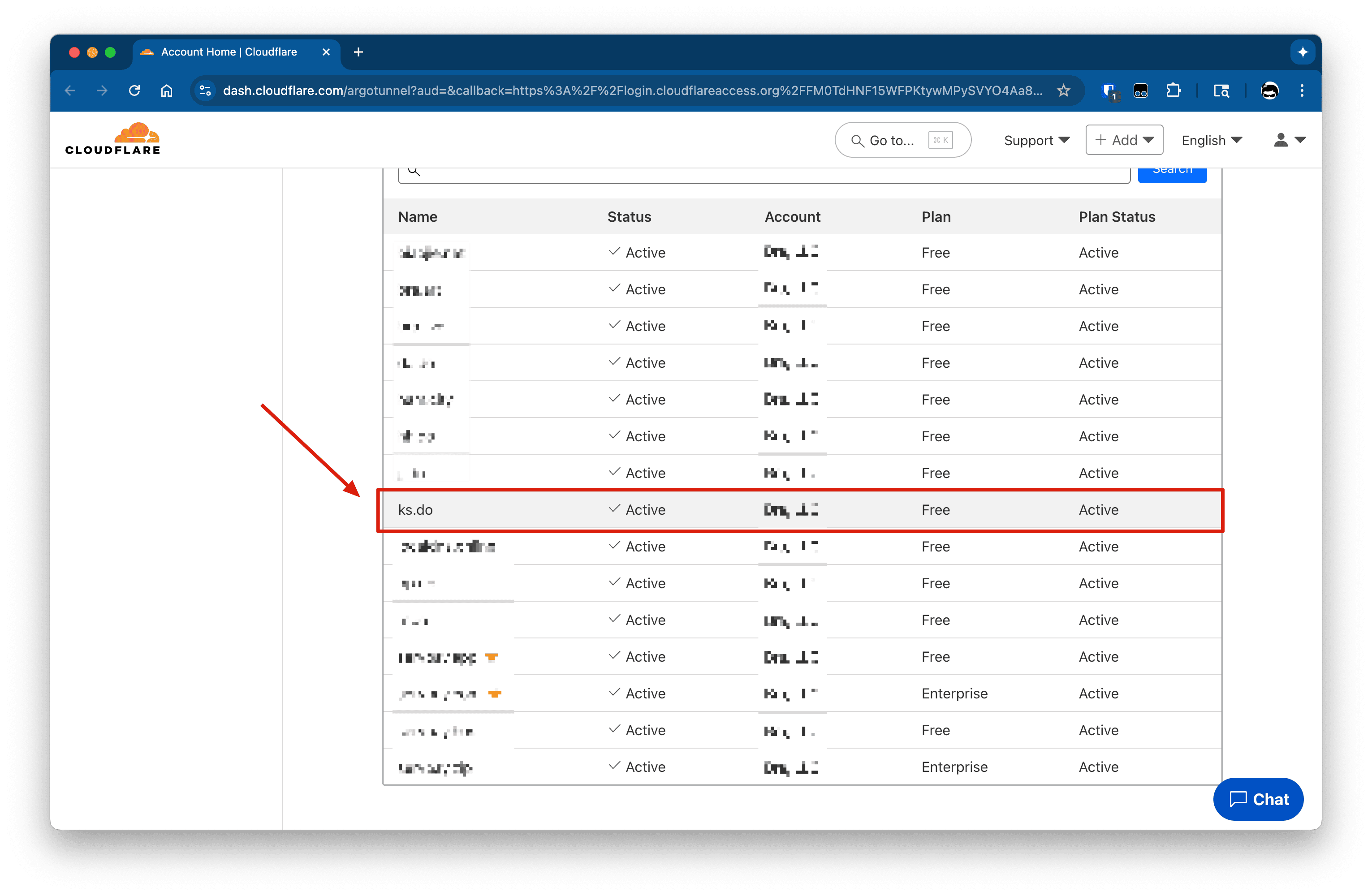

- После этого откроется новое окно браузера со страницей авторизации Cloudflare.

- На странице Cloudflare понадобится войти (если вы не авторизованы), затем выбрать домен, для которого разрешаете использовать ServBay (Cloudflared). Выберите заранее подготовленный и управляемый Cloudflare домен, указанный в условиях выше.

- Следуйте инструкциям на экране для завершения процедуры авторизации.

- После успешной авторизации вернитесь в приложение ServBay.

- В интерфейсе Cloudflared при необходимости нажмите Login Authorization (Войти и авторизоваться) или иконку Обновить справа, чтобы обновить статус авторизации в ServBay.

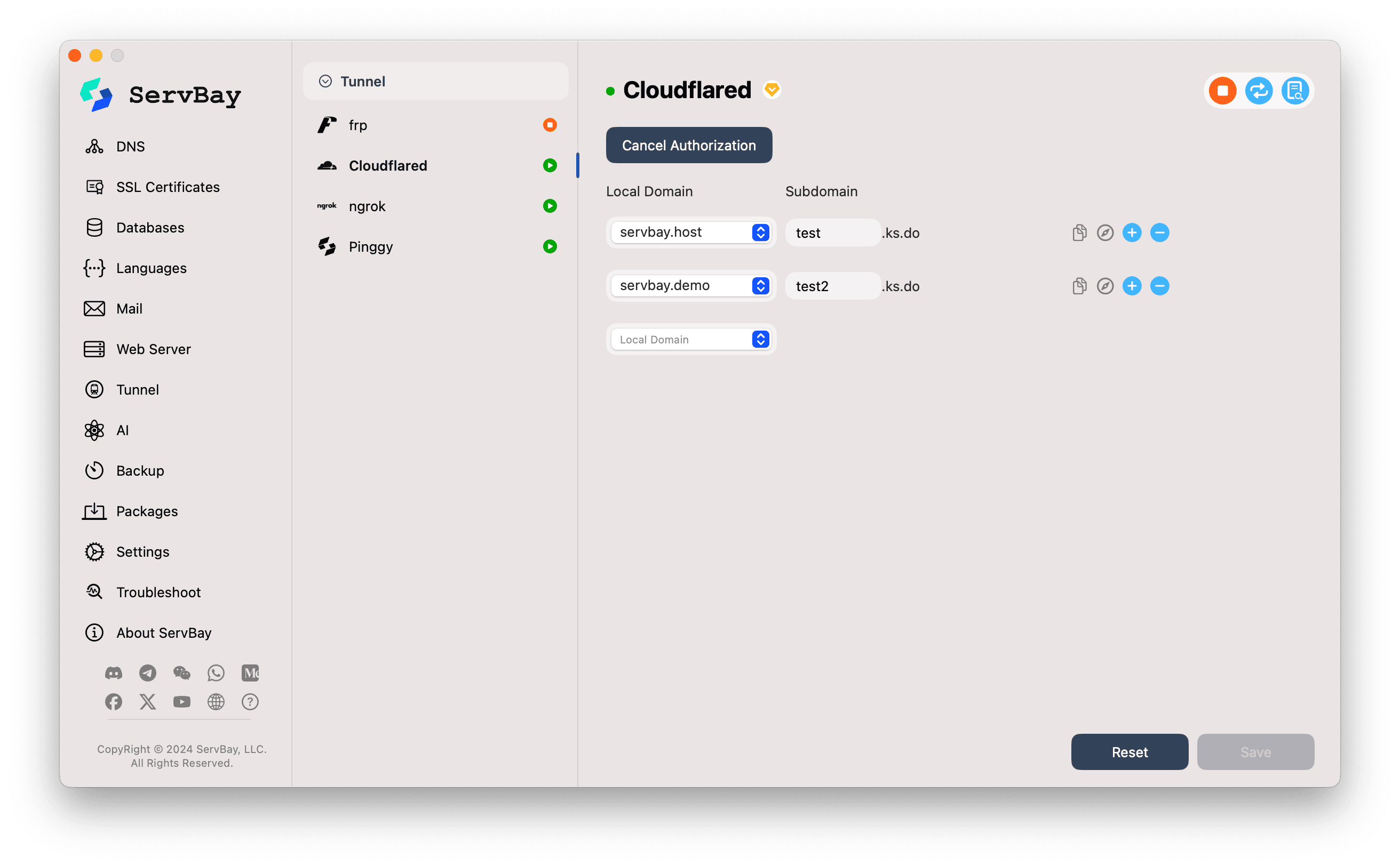

- После успешной авторизации кнопка изменится на Cancel Authorization (Отменить авторизацию).

3. Настройка туннеля в ServBay

После успешной авторизации можно переходить к настройке туннелей:

Local Domain (Локальный сайт):

- Выберите в выпадающем меню сайт ServBay, который хотите опубликовать через Cloudflared. Например,

servbay.demo.

- Выберите в выпадающем меню сайт ServBay, который хотите опубликовать через Cloudflared. Например,

Subdomain (Поддомен):

- Укажите желаемый поддомен для выбранного сайта — например,

testилиproject-alpha. - ServBay объединит этот поддомен с управляемым Cloudflare доменом для создания полного публичного URL. Например, если домен —

yourdomain.com, поддомен —test, итоговая ссылка будетtest.yourdomain.com. - В интерфейсе отображается доменная зона, с которой будет комбинация, например

.yourdomain.com(на скриншоте —.ks.do).

- Укажите желаемый поддомен для выбранного сайта — например,

Добавление дополнительных туннелей:

- Если требуется создать несколько туннелей (для разных локальных сайтов и поддоменов), кликните по значку

+справа от существующего туннеля и повторите те же действия, указав новые значения.

- Если требуется создать несколько туннелей (для разных локальных сайтов и поддоменов), кликните по значку

4. Сохранение конфигурации и запуск сервиса

- Когда вся конфигурация завершена, нажмите Save (Сохранить) в правом нижнем углу.

- ServBay выполнит следующие действия:

- Создаст Cloudflare Tunnel с именем вроде

servbay-tunnel-xxxxx, гдеxxxxx— случайный идентификатор. - Обратится к Cloudflare API для публикации всех указанных записей.

- Автоматически добавит CNAME-записи DNS в управляемом домене для каждого поддомена и привяжет их к созданному туннелю.

- Создаст Cloudflare Tunnel с именем вроде

- После сохранения Cloudflared автоматически запустится (или его можно вручную запускать через переключатель). Следите за индикатором статуса Cloudflared: зелёный значит сервис работает.

- Проверка доступа:

- Теперь ваш локальный сайт должен быть доступен по публичному URL (например,

test.yourdomain.com) из любой точки. - Кликните по иконке копирования рядом с доменом, чтобы скопировать ссылку, или по иконке браузера — чтобы открыть её.

- Теперь ваш локальный сайт должен быть доступен по публичному URL (например,

Важно

- Из-за большого числа точек Cloudflared после сохранения соединение может устанавливаться с задержкой. Пожалуйста, не обращайтесь к публичной ссылке сразу после сохранения — дождитесь успешного сообщения в ServBay, затем пробуйте доступ.

- Обновление DNS-записей и их распространение по интернету может занять от нескольких секунд до нескольких минут. Если ссылка не открывается — спустя пару минут попробуйте ещё раз, а также выполните в терминале

sudo killall -HUP mDNSResponderдля сброса локального кэша DNS.

5. Управление туннелями Cloudflared

В панели управления Cloudflared в ServBay доступны:

- Копировать ссылку: По иконке копирования.

- Открыть в браузере: По иконке браузера.

- Добавить туннель: Клик по иконке

+. - Удалить туннель: Клик по значку

-и сохранение. После удаления ServBay попробует удалить туннель и связанные записи Cloudflare. - Отменить авторизацию: Кнопка Cancel Authorization (Отменить авторизацию) отключает доступ ServBay к вашему аккаунту Cloudflare. После этого все ранее созданные Cloudflared-туннели перестанут работать.

- Запустить/остановить сервис: С помощью переключателя напротив Cloudflared можно остановить или запустить сервис.

Важные замечания

- DNS-пропагация: После добавления или изменения поддомена может потребоваться время для обновления DNS по всему миру.

- Управление туннелями Cloudflare: Вы можете зайти в свой Cloudflare Zero Trust Dashboard (раздел Access → Tunnels), чтобы видеть и управлять туннелями, созданными ServBay.

- Безопасность: Туннели Cloudflare по умолчанию безопасны. Для дополнительной защиты настройте WAF-правила, политики доступа и другие параметры безопасности в панели Cloudflare.

- Ограничения авторизации домена: Обычно ServBay поддерживает авторизацию только одного домена из одного аккаунта Cloudflare одновременно. Для работы с другим доменом сначала отмените текущую авторизацию и проведите новую.

- Условия использования Cloudflare: Используйте сервисы Cloudflare в соответствии с их условиями.

- Пользователи из Китая: В КНР стабильная работа Cloudflared не гарантируется.

Часто задаваемые вопросы (FAQ)

- В: После нажатия «Login Authorization» Cloudflare сообщает об ошибке или не даёт выбрать домен. Что делать?

- О: Убедитесь, что вы вошли в правильный аккаунт Cloudflare и у вас есть хотя бы один домен с управлением DNS в этом аккаунте. Также проверьте, создана ли команда в Cloudflare Zero Trust.

- В: Я добавил поддомен и сохранил настройки, но сайт не открывается по адресу

subdomain.mydomain.com.- О: Подождите несколько минут для обновления DNS. Убедитесь, что Cloudflared в ServBay запущен (индикатор зелёный). Проверьте статус туннеля и настроек DNS в панели Cloudflare.

- В: Чем Cloudflared отличается от Ngrok или Pinggy?

- О: Главные преимущества Cloudflared — глубокая интеграция с сетью и безопасностью Cloudflare, а также возможность использовать собственные домены и поддомены. Это оптимально для стабильного, брендированного и защищённого доступа. Ngrok и Pinggy больше подходят для быстрых и временных расшариваний, особенно в бесплатных версиях.

Заключение

Благодаря интеграции Cloudflared в ServBay, разработчики на macOS могут просто и надёжно публиковать локальные проекты в интернете, используя инфраструктуру Cloudflare — с собственным доменом и дополнительными преимуществами безопасности и производительности. Следуйте шагам этого руководства, чтобы быстро настроить туннель Cloudflare и воспользоваться всеми преимуществами публикации через Cloudflare.