دليل إعداد خدمة Cloudflared (نفق Cloudflare) في ServBay

Cloudflared هي أداة قوية توفرها Cloudflare، تمكّنك من عرض خدمات الويب المحلية على الإنترنت العالمي بأمان عبر شبكة Cloudflare، دون الحاجة لفتح منافذ الجدار الناري أو إعدادات الشبكة المعقدة. باستخدام Cloudflare Tunnel، يمكنك تأمين مشروعك المحلي ببروتوكول HTTPS، وحماية من هجمات DDoS، والاستفادة من سرعة شبكة Cloudflare CDN. ويوفر ServBay دعمًا مدمجًا لـCloudflared، مما يُبسّط الإعداد والإدارة على نظام macOS.

سيلخّص هذا الدليل كيفية ضبط واستخدام نفق Cloudflared على ServBay خطوة بخطوة.

نظرة عامة

يتيح التكامل بين ServBay وCloudflared للمطورين توصيل مواقعهم المحلية المستضافة عبر ServBay بسهولة إلى شبكة Cloudflare. هذا يعني أنه بإمكانك استخدام نطاق فرعي مخصص (مثل test.yourdomain.com) للوصول إلى بيئة التطوير المحلي الخاصة بك من أي مكان.

سيناريوهات الاستخدام

- العروض الاحترافية: اعرض أعمال التطوير المحلية لعملائك أو فريقك باستخدام نطاق علامتك التجارية الخاص.

- اختبارات خارجية مستقرة: وفر نقاط وصول موثوقة لتكاملات API أو Webhook أو اختبارات خدمات خارجية تتطلب روابط دائمة ومستقرة.

- الاستفادة من نظام Cloudflare: تمتع بميزات الأمان (مثل WAF وإدارة الروبوتات) وتحسين الأداء (كالتخزين المؤقت عبر CDN أو توجيه Argo الذكي - إذا كان متوفرًا).

- استبدال DDNS التقليدية: امنح خدماتك المحلية عنوان نطاق ثابت للوصول العام حتى في بيئات IP الديناميكية.

المتطلبات الأساسية

- تثبيت ServBay: تأكد من تثبيت ServBay بنجاح ويعمل على نظام macOS الخاص بك.

- حساب Cloudflare: يجب أن يكون لديك حساب Cloudflare صالح.

- نطاق مُدار: يجب أن يكون لديك نطاق نشط مُدار بواسطة Cloudflare (مثال

yourdomain.com) ضمن حسابك؛ سيستخدم Cloudflared هذا النطاق لإنشاء نطاقات فرعية. - إعداد Cloudflare Zero Trust: يجب إنشاء مؤسسة (Team) ضمن لوحة تحكم Zero Trust الخاصة بـCloudflare. وهذا شرط أساسي لاستخدام Cloudflare Tunnel.

- قم بزيارة لوحة تحكم Cloudflare Zero Trust.

- إذا لم يكن لديك Team، اتبع الإرشادات لإنشاء اسم الفريق. عادة ما يكون هذا مجانيًا.

- موقع ويب محلي: تأكد من إضافة موقع واحد على الأقل وتشغيله في ServBay، مثل

servbay.demo.

خطوات التنفيذ

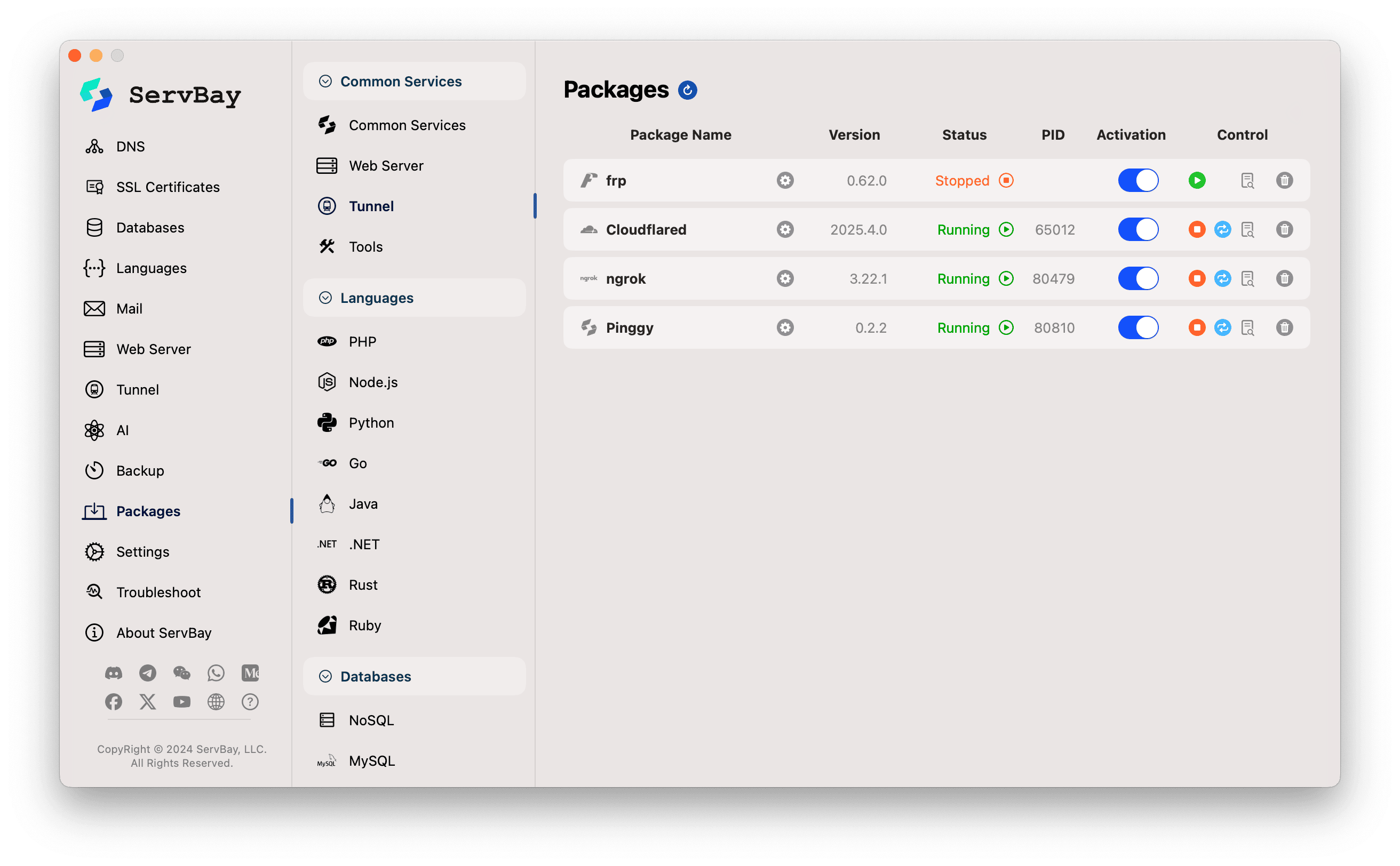

1. تثبيت حزمة Cloudflared في ServBay

- افتح تطبيق ServBay.

- من الشريط الجانبي، اضغط على الحزم (Packages).

- في قائمة الحزم، ابحث عن

Cloudflaredأو حدده يدويًا. - اضغط زر التثبيت بجانب

Cloudflared.

- بعد التثبيت، يمكنك تجربة تشغيل الخدمة من خلال مفتاح التشغيل أمام

Cloudflared. قد لا يبدأ تشغيل الخدمة لعدم وجود تخويل بعد؛ هذا طبيعي.

2. تخويل ServBay للوصول إلى حسابك في Cloudflare

حتى يستطيع ServBay إدارة أنفاق Cloudflare وسجلات DNS لديك، عليك منحه التخويل لمرة واحدة:

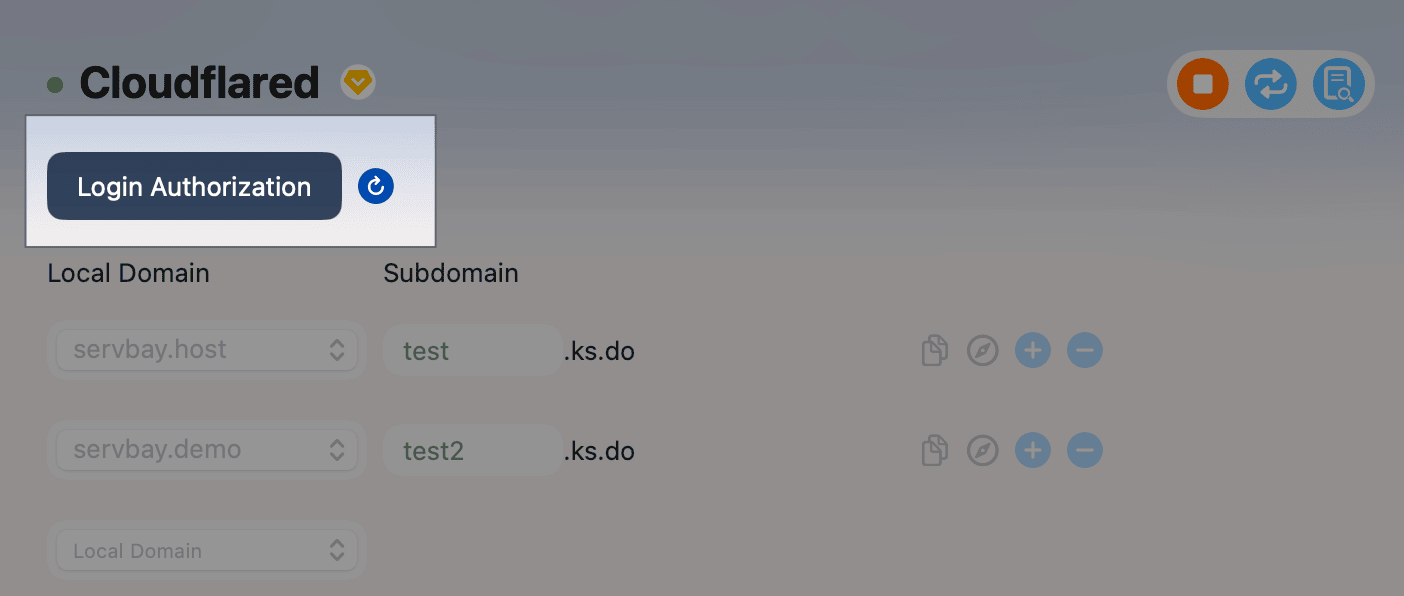

- من الشريط الجانبي في ServBay، انتقل إلى Tunnel.

- من قائمة خدمات النفق، اختر Cloudflared.

- ستجد زر تخويل تسجيل الدخول (Login Authorization) أو ما يماثله. اضغط عليه.

- سينقلك ServBay إلى نافذة المتصفح حيث يتم تحويلك إلى صفحة تخويل Cloudflare.

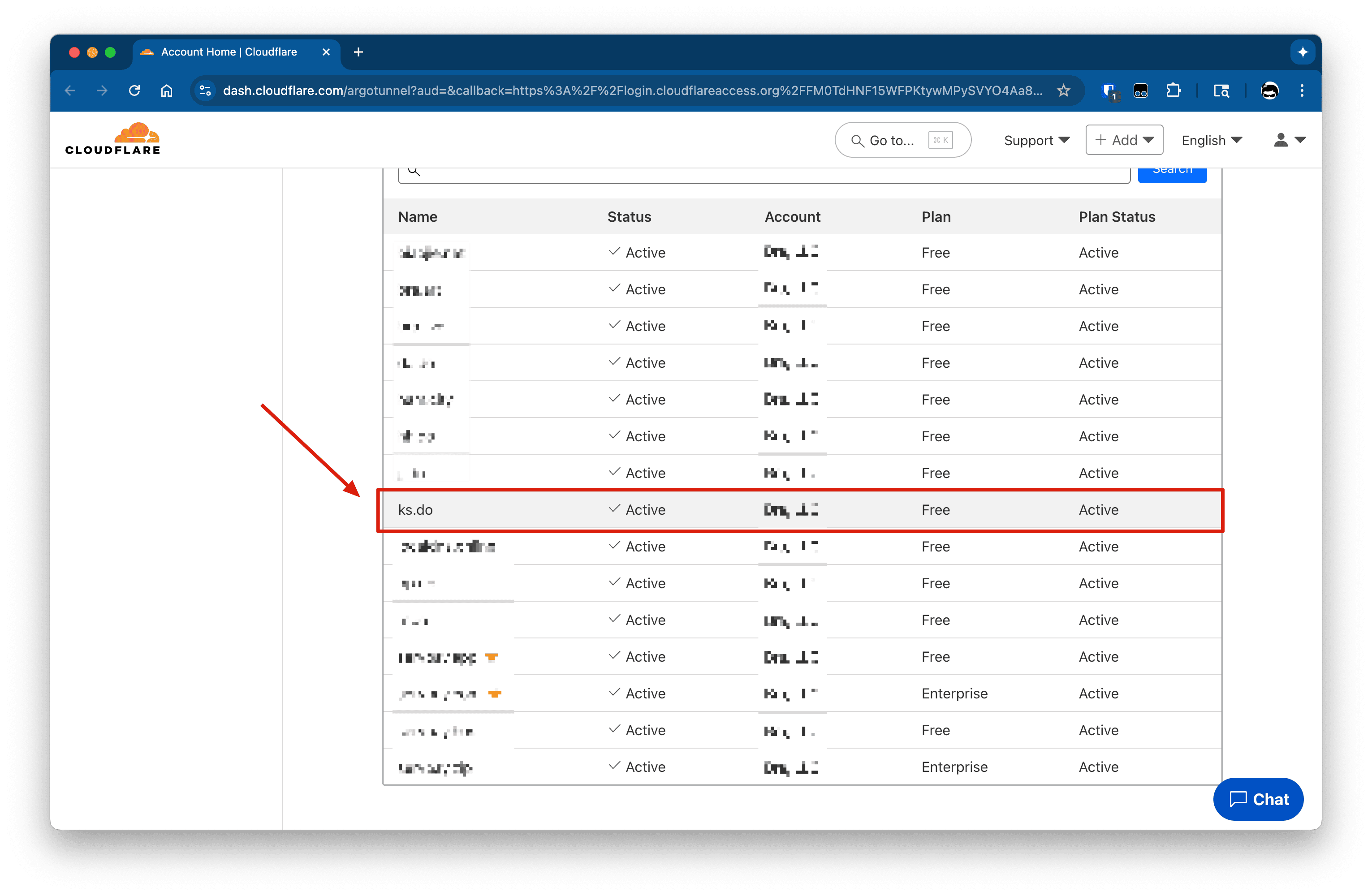

- بعد تسجيل الدخول (إذا لم تكن قد سجلت من قبل)، اختر النطاق الذي تريد أن تسمح لـServBay (Cloudflared) بإدارته. اختر النطاق الذي أعددته والذي يديره Cloudflare حسب المتطلبات أعلاه.

- أكمل خطوات التخويل كما يُطلب منك في صفحة Cloudflare.

- بعد النجاح، ارجع إلى تطبيق ServBay.

- في واجهة إعداد Cloudflared، اضغط على رمز تحديث بجانب زر تخويل تسجيل الدخول (Login Authorization) (إذا لم يتغير اسم الزر بعد). هذا التحديث سيجلب حالة التخويل الأحدث.

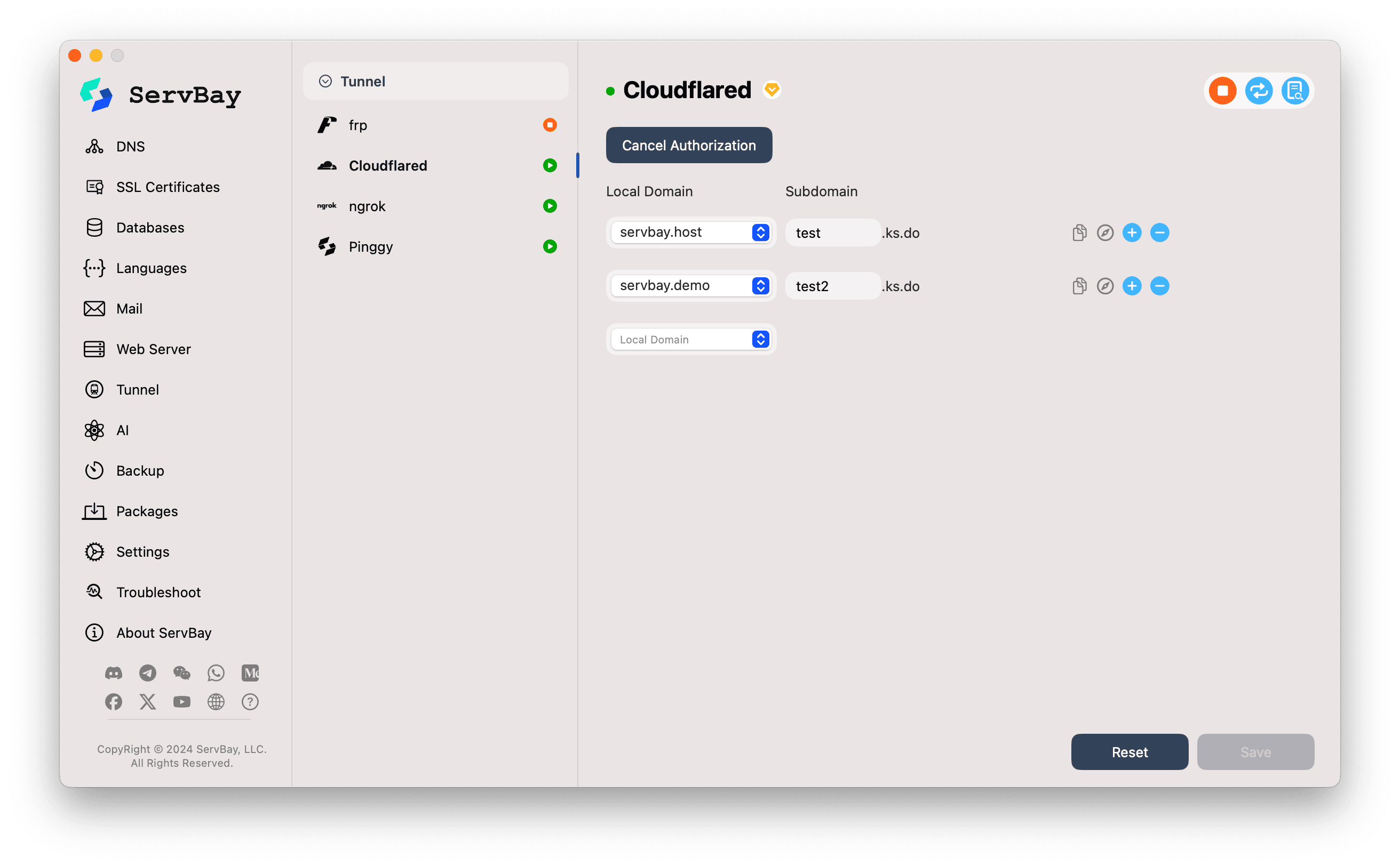

- عند التخويل بنجاح، سيصبح الزر إلى إلغاء التخويل (Cancel Authorization).

3. تكوين النفق في ServBay

بعد التخويل الناجح، يمكنك البدء في تكوين الأنفاق:

النطاق المحلي (موقع الويب المحلي):

- اختر من القائمة المنسدلة الموقع المحلي الذي تريد جعله متاحًا عبر Cloudflared، مثلاً

servbay.demo.

- اختر من القائمة المنسدلة الموقع المحلي الذي تريد جعله متاحًا عبر Cloudflared، مثلاً

النطاق الفرعي:

- أدخل هنا اسم النطاق الفرعي المطلوب لموقعك المحلي، مثل

testأوproject-alpha. - سيجمع ServBay هذا النطاق الفرعي مع النطاق الذي خولته على Cloudflare، ليشكّل عنوان URL عام كامل، مثلا إذا كان نطاقك هو

yourdomain.comواسم النطاق الفرعيtest، تكون النتيجةtest.yourdomain.com. - ستظهر لاحقة النطاق المخول على الواجهة، مثل

.yourdomain.com(كما في المثال.ks.doباللقطة).

- أدخل هنا اسم النطاق الفرعي المطلوب لموقعك المحلي، مثل

إضافة أنفاق إضافية:

- إذا كنت بحاجة لإنشاء أنفاق لمواقع أخرى (كل واحد بنطاق فرعي مختلف)، اضغط زر

+على يمين النفق الحالي لإضافة نفق جديد. أعِد ضبط الموقع المحلي والنطاق الفرعي لكل واحد.

- إذا كنت بحاجة لإنشاء أنفاق لمواقع أخرى (كل واحد بنطاق فرعي مختلف)، اضغط زر

4. حفظ الإعدادات وتشغيل الخدمة

- بعد الانتهاء من إضافة الأنفاق، اضغط زر حفظ (Save) في أسفل يمين الشاشة.

- سيقوم ServBay بما يلي:

- إنشاء نفق Cloudflare باسم

servbay-tunnel-xxxxxحيث أنxxxxxهو معرف عشوائي. - يتصل بـCloudflare API لإضافة كل عنصر إعداد للنفق.

- ينشئ تلقائيًا سجل CNAME في DNS تحت نطاقك المخول لربط كل نطاق فرعي تختاره بالنفق.

- إنشاء نفق Cloudflare باسم

- بعد الحفظ، ينبغي أن تبدأ خدمة Cloudflared تلقائيًا (أو يمكنك تشغيلها يدويًا). تحقق من مصباح الحالة بجانب الخدمة ـــ اللون الأخضر يعني أن الخدمة تعمل.

- تحقق من الوصول:

- يمكنك الآن الوصول إلى موقعك المحلي عبر عنوان URL الجديد من أي مكان (مثل

test.yourdomain.com). - اضغط رمز النسخ بجانب النطاق الخارجي لنسخه، أو اضغط رمز المتصفح للفتح المباشر.

- يمكنك الآن الوصول إلى موقعك المحلي عبر عنوان URL الجديد من أي مكان (مثل

انتبه

- نظرًا لكثرة عقد Cloudflared، قد يستغرق الاتصال بعد الحفظ بعض الوقت. لا تقم بمحاولة الوصول مباشرة بعد الضغط على زر الحفظ. انتظر ثوانٍ حتى تظهر رسالة نجاح من ServBay.

- قد يستغرق إنشاء ونشر سجلات DNS عالميًا بعض الوقت (من ثواني إلى دقائق). إذا لم يعمل العنوان مباشرة، انتظر قليلاً وجرب مرة أخرى. أيضًا يمكنك تنفيذ الأمر

sudo killall -HUP mDNSResponderلمسح ذاكرة تخزين DNS المحلية.

5. إدارة أنفاق Cloudflared

ضمن لوحة إعدادات Cloudflared في ServBay:

- نسخ النطاق الخارجي: اضغط أيقونة النسخ.

- فتح في المتصفح: اضغط أيقونة المتصفح.

- إضافة نفق: اضغط أيقونة

+. - إزالة نفق: اضغط على أيقونة

-ثم احفظ. سيحاول ServBay إزالة النفق والسجلات المرتبطة. - إلغاء التخويل: بالضغط على إلغاء التخويل (Cancel Authorization) ستلغي وصول ServBay لحسابك في Cloudflare. سينتج عن ذلك توقف جميع الأنفاق المُعدة.

- إيقاف/تشغيل الخدمة: يمكنك استخدام مفتاح التشغيل بجانب خدمة

Cloudflaredلإيقاف أو تشغيل الخدمة بشكل كامل.

ملاحظات هامة

- نشر سجلات DNS: قد يستغرق تفعيل أو تحديث النطاقات الفرعية على DNS وقتاً ليظهر عالمياً.

- إدارة الأنفاق من Cloudflare: يمكنك أيضًا الدخول مباشرةً إلى Cloudflare Zero Trust Dashboard (عادة في Access -> Tunnels) للاطلاع وإدارة الأنفاق التي أنشأها ServBay.

- الأمان: نفق Cloudflare آمن بطبيعته. كما يمكنك إعداد سياسات أمان إضافية (مثل قواعد WAF أو سياسات وصول) عبر لوحة تحكم Cloudflare.

- قيود التخويل: غالبًا، لا يمكن سوى استخدام نطاق مُخوّل واحد من حساب واحد في كل مرة على ServBay. إذا أردت استخدام نطاق مختلف، عليك إلغاء التخويل ثم إعادة التخويل بالنطاق الجديد.

- شروط خدمة Cloudflare: تأكد دائمًا من استخدامك يتوافق مع شروط شركة Cloudflare.

- المستخدمون في الصين: قد يواجه المستخدمون في الصين صعوبة في الاستفادة من خدمة Cloudflared باستقرار.

الأسئلة الشائعة (FAQ)

- س: ماذا أفعل إذا ظهرت رسالة خطأ أو تعذّر اختيار النطاق بعد الضغط على "Login Authorization"؟

- ج: تأكد من تسجيل الدخول إلى حساب Cloudflare الصحيح وأن لديك نطاقًا يُدار بواسطة Cloudflare ضمن حسابك. تحقق أيضًا من إعداد فريقك في Cloudflare Zero Trust.

- س: لماذا لا أستطيع الوصول إلى عنوان

subdomain.mydomain.comبعد إضافة النطاق الفرعي والحفظ؟- ج: أولًا، انتظر عدة دقائق للتأكد من انتشار سجلات DNS. ثانيًا، تحقق من أن خدمة Cloudflared تعمل ومؤشرها أخضر في ServBay. أخيرًا، راجع لوحة تحكم Cloudflare للتحقق من نجاح إنشاء النفق وإضافة السجل الصحيح بدقة.

- س: ما الفرق بين Cloudflared و أدوات مثل Ngrok/Pinggy؟

- ج: تتفوق Cloudflared في التكامل العميق مع شبكة وأمان Cloudflare، وتتيح استخدام نطاقاتك المخصصة، وهي ملائمة أكثر للاستخدامات المهنية والدائمة التي تتطلب اسم نطاق خاص وأمان أعلى. Ngrok و Pinggy قد تكونا أسرع للمشاركة المؤقتة أو للاستخدامات السريعة خاصة لمستخدمي الطبقات المجانية.

الخلاصة

بفضل دمج ServBay مع Cloudflared، يستطيع مطورو macOS الاستفادة من شبكة Cloudflare القوية لتوفير مشاريعهم المحلية بشكل احترافي وآمن على الإنترنت. باتباع الخطوات السابقة، يمكنك الإعداد بسرعة والاستمتاع بخدمات النطاقات المخصصة والحماية الإضافية والأداء العالي الذي توفره Cloudflare.