Phát triển HTTPS Local với Chứng Chỉ SSL Tự Ký

Trong quá trình phát triển và kiểm thử web trên máy tính cá nhân, việc mô phỏng kết nối HTTPS giống môi trường production là cực kỳ quan trọng. Mặc dù các chứng chỉ SSL tự ký không được các Tổ chức chứng thực công cộng (CA) tin tưởng, nhưng đây vẫn là giải pháp đơn giản để hiện thực hóa HTTPS cho các môi trường local. Bài viết này sẽ hướng dẫn chi tiết cách sử dụng công cụ OpenSSL tích hợp trong ServBay để tạo chứng chỉ SSL tự ký dùng thuật toán mã hóa elliptic curve (ECC) an toàn, hiệu quả — đồng thời thiết lập chứng chỉ này cho trang web cục bộ của bạn trong ServBay. Chúng ta sẽ lấy tên miền mẫu servbay.demo để thực hành minh họa.

Hiểu cách cấu hình HTTPS sẽ giúp bạn kiểm tra kỹ lưỡng hành vi trang web trong kết nối an toàn local, ví dụ như quản lý cảnh báo nội dung hỗn hợp, thiết lập cookie an toàn…

Tổng Quan

Chứng chỉ tự ký là loại chứng chỉ SSL do chính bạn tạo và tự ký, không qua bên thứ ba đáng tin cậy (CA công cộng). Chúng thích hợp với các trường hợp không cần yếu tố "công cộng", ví dụ:

- Môi trường phát triển local

- Server kiểm thử nội bộ

- Ứng dụng nội bộ trao đổi dữ liệu không nhạy cảm

ServBay đã tích hợp sẵn công cụ OpenSSL, cho phép bạn dễ dàng tạo chứng chỉ từ dòng lệnh.

Điều Kiện Tiên Quyết

- Đã cài đặt và khởi động ServBay.

- Hiểu biết căn bản về thao tác dòng lệnh.

Bước 1: Tạo Chứng Chỉ ECC SSL Tự Ký

Chúng tôi khuyến khích sử dụng chứng chỉ ECC: so với chứng chỉ RSA truyền thống, ECC giúp giảm kích thước khóa, tăng tốc ký và xác minh, tiết kiệm tài nguyên tính toán mà vẫn đảm bảo bảo mật tương đương.

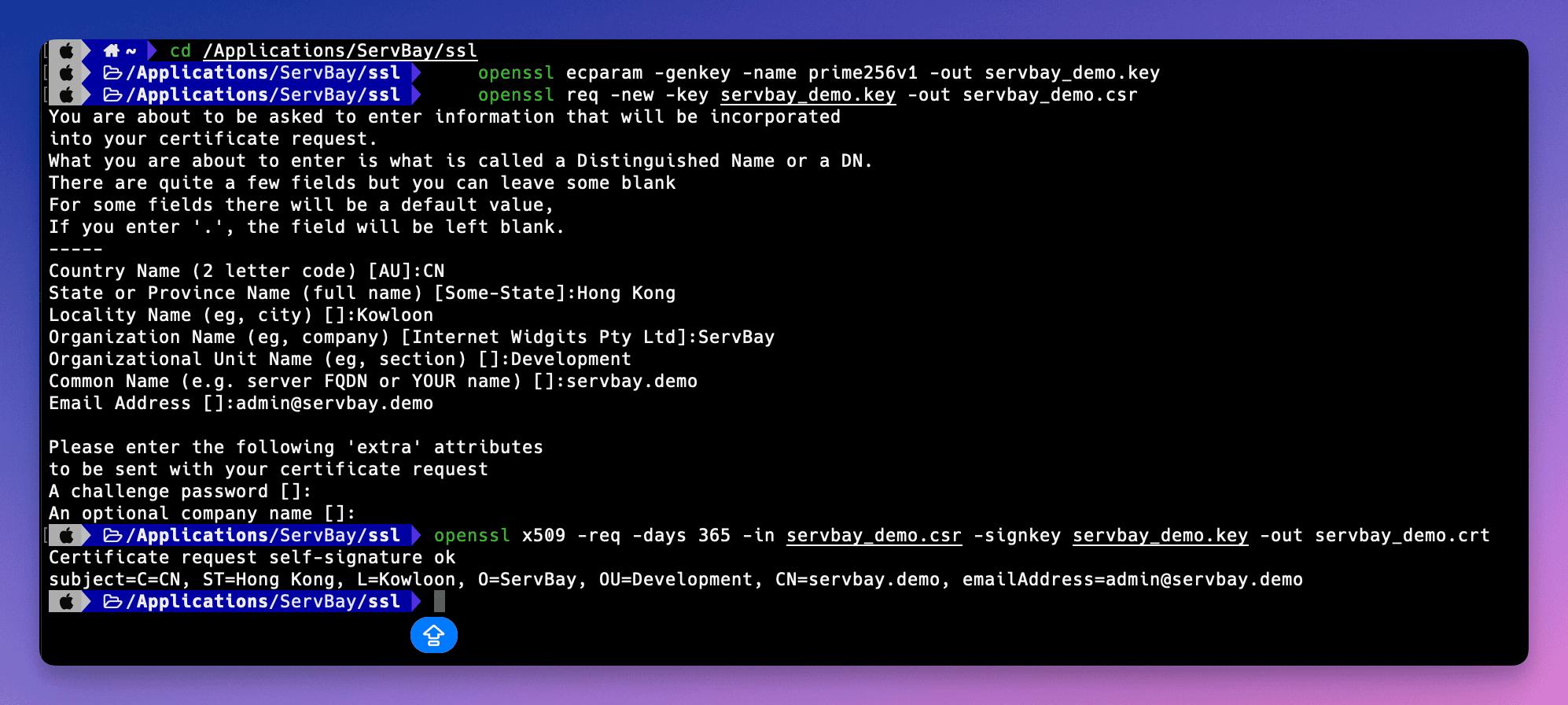

Cách tạo chứng chỉ SSL ECC tự ký cụ thể như sau:

Tạo Private Key ECC

Mở terminal và chạy lệnh sau để sinh file khóa riêng ECC sử dụng đường cong

prime256v1, lưu tên làservbay.demo.key.shopenssl ecparam -genkey -name prime256v1 -out servbay.demo.key1openssl: Gọi công cụ OpenSSL.ecparam: Làm việc với các tham số ECC.-genkey: Tạo khóa bí mật.-name prime256v1: Chọn loại đường cong ECC, ở đây làprime256v1(NIST P-256) — bảo mật phổ biến.-out servbay.demo.key: Tên file xuất khóa cá nhân.

Tạo Yêu Cầu Ký Chứng Chỉ (CSR)

Dùng file private key vừa tạo (

servbay.demo.key) để sinh file CSR (servbay.demo.csr). CSR chứa thông tin bạn muốn hiển thị trên chứng chỉ (hostname, tổ chức…), đồng thời được ký bằng private key của bạn.shopenssl req -new -key servbay.demo.key -out servbay.demo.csr1Sau khi chạy, OpenSSL sẽ yêu cầu bạn nhập các trường thông tin cho CSR. Hãy nhập phù hợp, trong đó trường quan trọng nhất là

Common Name (e.g. server FQDN or YOUR name), hãy điền domain local (ví dụservbay.demo). Các trường còn lại tùy biến hoặc tham khảo ví dụ dưới đây.VD mẫu điền thông tin:

Country Name (2 letter code) [AU]:VN # Mã quốc gia, ví dụ VN (Việt Nam) State or Province Name (full name) [Some-State]:Hanoi # Tỉnh/thành phố Locality Name (eg, city) []:Hoan Kiem # Khu vực/Quận/Huyện Organization Name (eg, company) [Internet Widgits Pty Ltd]:ServBay # Tên tổ chức Organizational Unit Name (eg, section) []:Development # Bộ phận Common Name (e.g. server FQDN or YOUR name) []:servbay.demo # **Lưu ý: domain local** Email Address []:admin@servbay.demo # Địa chỉ email liên hệ Please enter the following 'extra' attributes to be sent on in your certificate request A challenge password []: # Có thể bỏ qua, để trống An optional company name []: # Có thể bỏ qua, để trống1

2

3

4

5

6

7

8

9

10

11Tạo Chứng Chỉ Tự Ký

Cuối cùng, lấy CSR và private key vừa sinh để tạo chứng chỉ SSL tự ký (

servbay.demo.crt). Đặt hiệu lực 365 ngày.shopenssl x509 -req -days 365 -in servbay.demo.csr -signkey servbay.demo.key -out servbay.demo.crt1openssl x509: Xử lý chứng chỉ X.509.-req: Đầu vào là CSR.-days 365: Chứng chỉ có hiệu lực trong 365 ngày.-in servbay.demo.csr: File CSR nguồn.-signkey servbay.demo.key: Dùng private key để tự ký cho chứng chỉ này.-out servbay.demo.crt: Tên file chứng chỉ đầu ra.

Sau ba bước trên, bạn sẽ có 3 file tại thư mục hiện tại:

servbay.demo.key(khóa cá nhân),servbay.demo.csr(yêu cầu chứng chỉ), vàservbay.demo.crt(chứng chỉ tự ký).

(Minh họa: quy trình tạo chứng chỉ tự ký với OpenSSL trong terminal)

(Minh họa: quy trình tạo chứng chỉ tự ký với OpenSSL trong terminal)

Bước 2: Cấu Hình Chứng Chỉ SSL Tự Ký trong ServBay

Khi có bộ chứng chỉ, bạn cần đặt chúng vào thư mục mà ServBay có thể truy cập, đồng thời tham chiếu các file này trong cấu hình website của ServBay. Khuyến nghị của ServBay là lưu trữ toàn bộ file chứng chỉ tại /Applications/ServBay/ssl, mỗi domain một thư mục con riêng biệt để dễ quản lý.

Chuyển File Chứng Chỉ về Đúng Thư Mục

Di chuyển toàn bộ file vừa sinh vào

/Applications/ServBay/ssl/private/tls-certs/servbay.demo/. Nếu thư mục chưa tồn tại, hãy tạo mới.sh# Tạo thư mục nếu chưa có mkdir -p /Applications/ServBay/ssl/private/tls-certs/servbay.demo/ # Di chuyển các file mv servbay.demo.key /Applications/ServBay/ssl/private/tls-certs/servbay.demo/ mv servbay.demo.crt /Applications/ServBay/ssl/private/tls-certs/servbay.demo/ # Nếu cần lưu file CSR làm bản ghi, cũng nên chuyển cùng mv servbay.demo.csr /Applications/ServBay/ssl/private/tls-certs/servbay.demo/1

2

3

4

5

6

7

8/Applications/ServBay/ssl/: Thư mục lưu trữ mặc định các file SSL trong ServBay.private/tls-certs/: Nhánh con nên sử dụng cho chứng chỉ và khóa cá nhân.servbay.demo/: Mỗi domain riêng rẽ một thư mục để dễ kiểm soát.

Mở Giao Diện Quản Lý ServBay

Khởi động ứng dụng ServBay, vào giao diện quản trị.

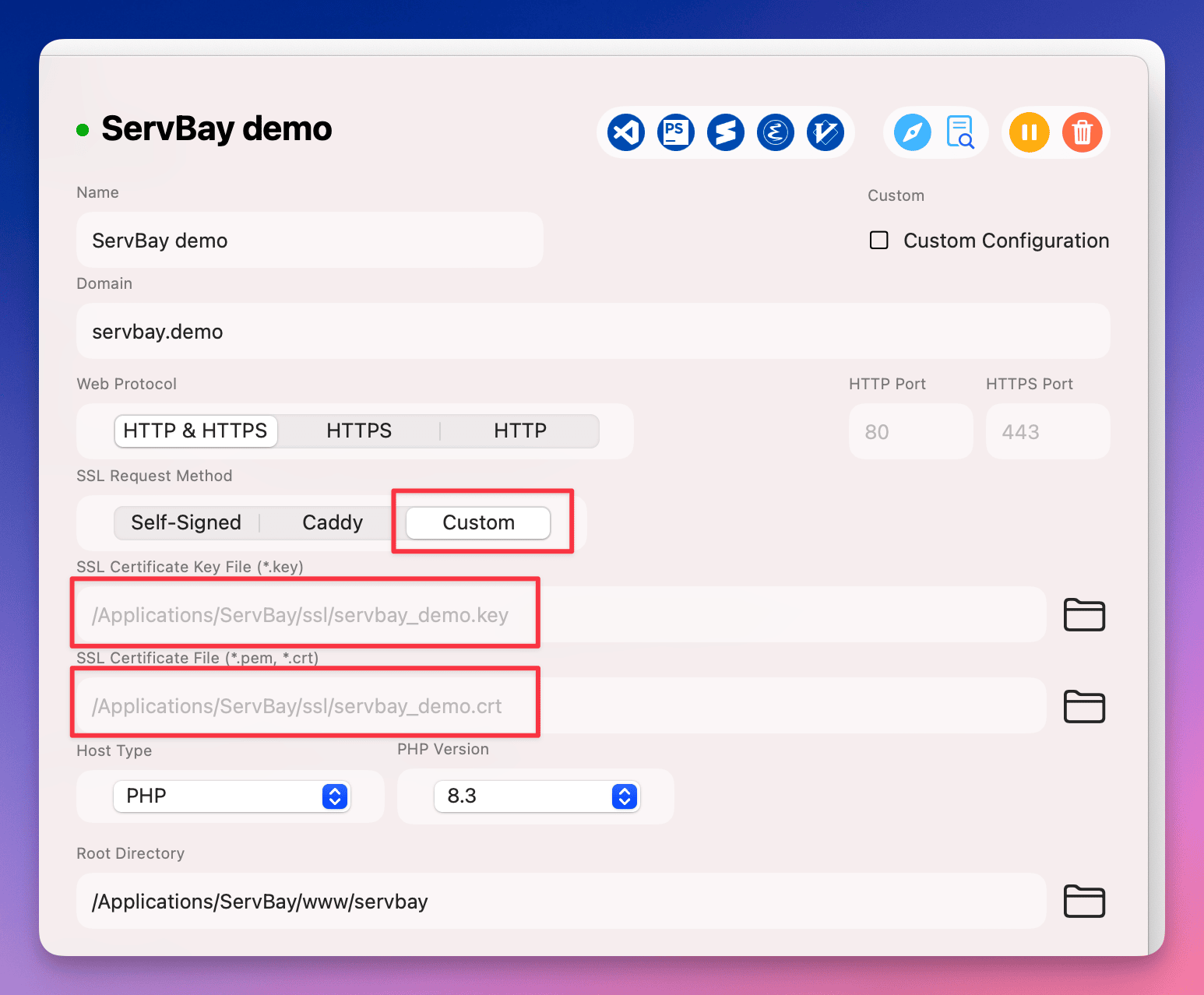

Bổ Sung hoặc Chỉnh Sửa Website

Điều hướng đến thẻ Websites. Nếu chưa có khai báo cho site

servbay.demo, chọn Add Website. Nếu đã có, chọn để chỉnh sửa.Bật SSL/HTTPS

Trong phần chi tiết cấu hình site, tìm đến mục cài đặt SSL/HTTPS hoặc vùng thiết lập bảo mật tương tự.

Chọn Loại Chứng Chỉ là Custom

Ở phần loại chứng chỉ hoặc phương thức cấp phát, chọn Custom (tùy chỉnh chứng chỉ).

Điền Đường Dẫn Tới File Chứng Chỉ

Khai báo đúng đường dẫn tới hai file chứng chỉ vừa chuyển về thư mục SSL:

- Certificate Key File (Private Key):

/Applications/ServBay/ssl/private/tls-certs/servbay.demo/servbay.demo.key - Certificate File:

/Applications/ServBay/ssl/private/tls-certs/servbay.demo/servbay.demo.crt

- Certificate Key File (Private Key):

Cấu Hình Tên Miền

Đảm bảo trường Domain (tên miền) trong thiết lập site khớp chính xác:

servbay.demo.Lưu và Áp Dụng Thay Đổi

Lưu lại cấu hình. ServBay sẽ yêu cầu áp dụng thay đổi, thường kèm thao tác khởi động lại Web server liên quan (Caddy/Nginx...). Xác nhận và hoàn tất.

(Minh họa: giao diện cấu hình đường dẫn SSL tự chọn cho website trong ServBay)

(Minh họa: giao diện cấu hình đường dẫn SSL tự chọn cho website trong ServBay)

Kiểm Tra Thiết Lập HTTPS

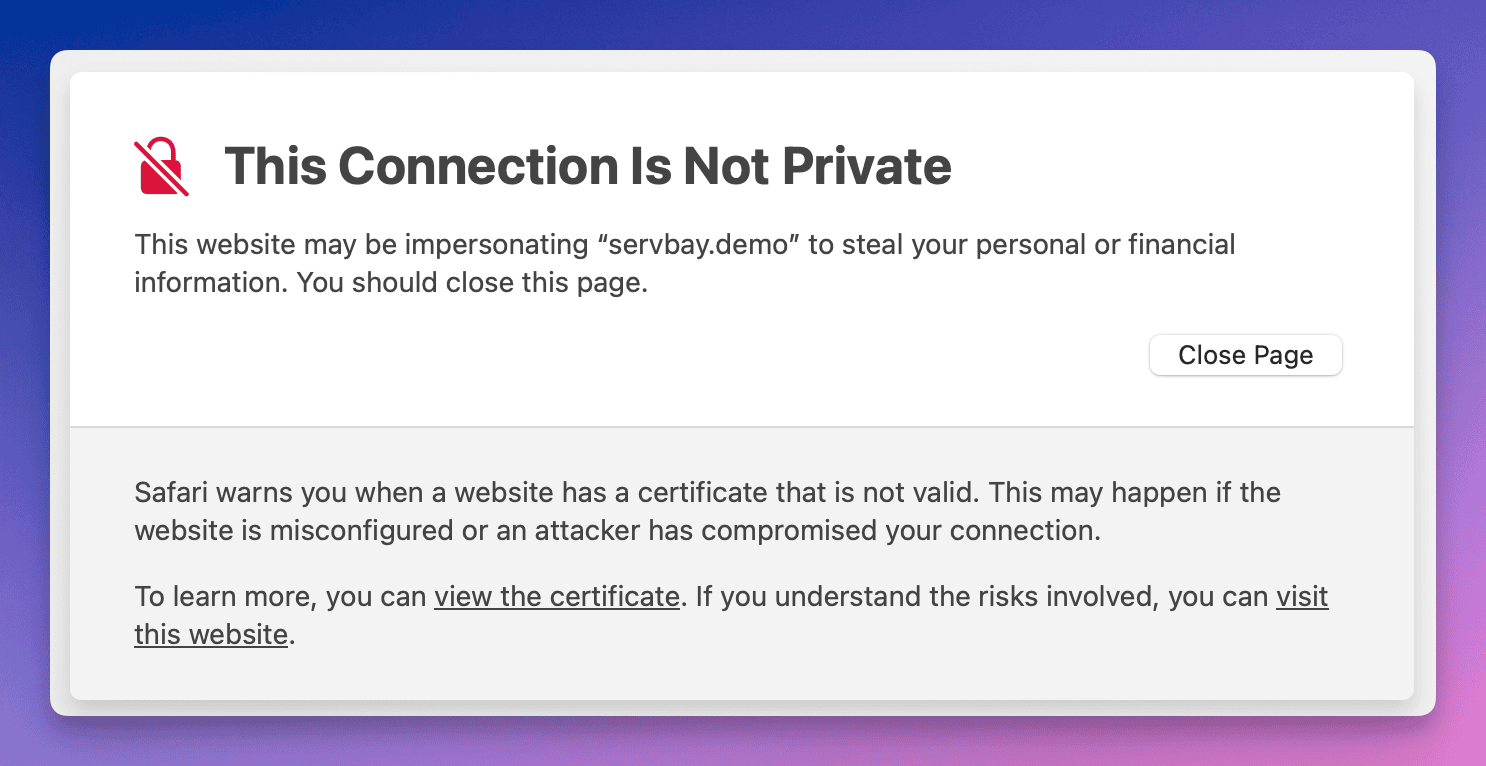

Sau khi hoàn tất, hãy thử truy cập https://servbay.demo/ bằng trình duyệt để xác thực cấu hình đã thành công.

Do dùng chứng chỉ tự ký, trình duyệt sẽ thông báo cảnh báo bảo mật — rằng chứng chỉ không được CA công cộng xác nhận. Đây là hành vi bình thường mong đợi.

(Minh họa: thông báo cảnh báo khi truy cập website với chứng chỉ SSL tự ký)

(Minh họa: thông báo cảnh báo khi truy cập website với chứng chỉ SSL tự ký)

Bạn có thể chọn bỏ qua và tiếp tục (thường sẽ có nút “Nâng cao” hoặc “Tiếp tục truy cập”), hoặc để loại bỏ hoàn toàn cảnh báo khi kiểm tra, hãy thêm chứng chỉ này vào kho tin cậy trên hệ điều hành của bạn.

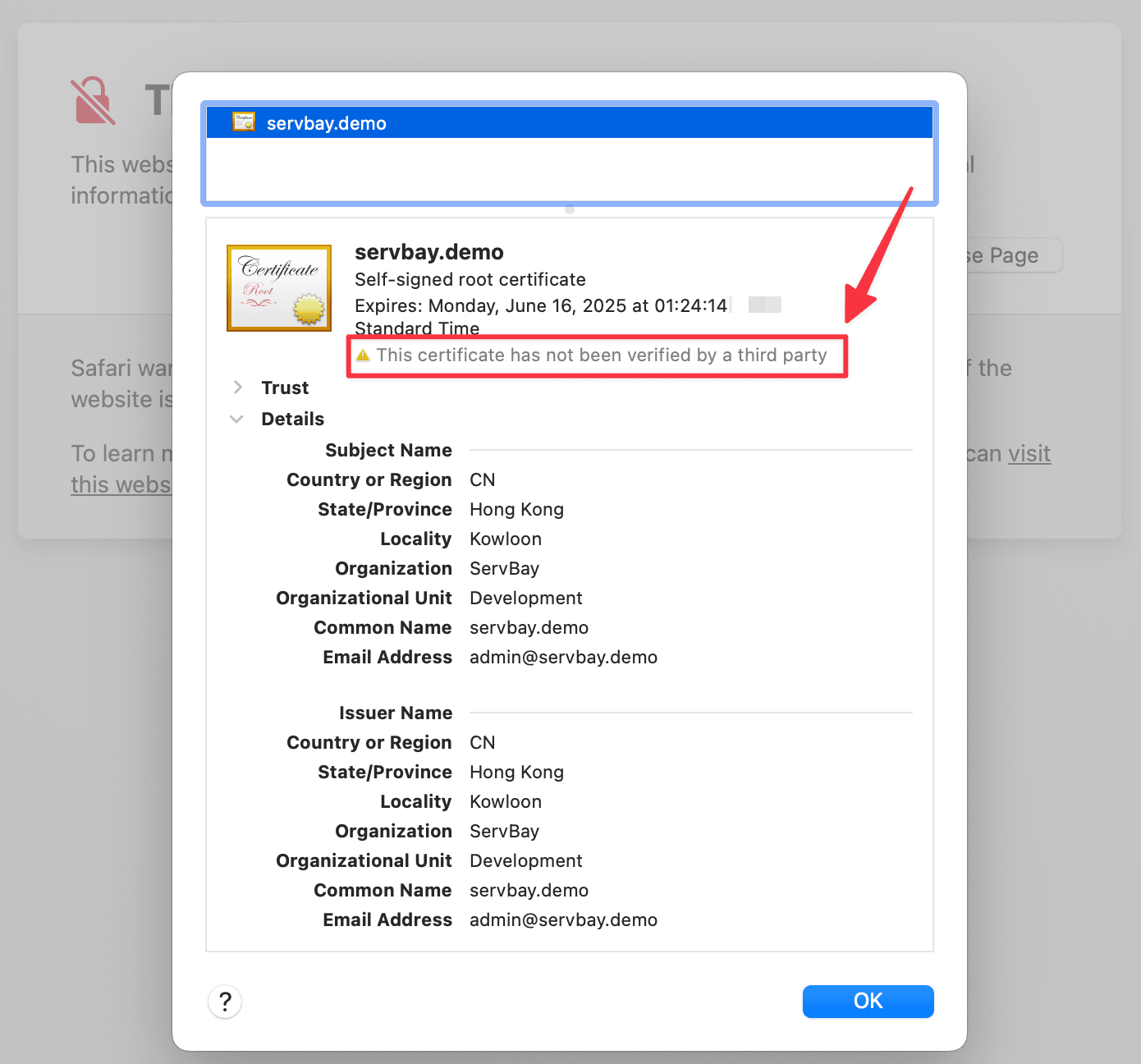

(Minh họa: kiểm tra chi tiết chứng chỉ SSL tự ký trên trình duyệt)

(Minh họa: kiểm tra chi tiết chứng chỉ SSL tự ký trên trình duyệt)

Qua phần chi tiết chứng chỉ, bạn có thể xác nhận trình duyệt đã sử dụng đúng chứng chỉ servbay.demo mà bạn cấu hình.

Lưu Ý Quan Trọng

- Bảo mật private key: File

.keylà thông tin rất nhạy cảm, cần được giữ kín tuyệt đối cho mình bạn hoặc user ServBay sử dụng. - Đường dẫn file: Bắt buộc đảm bảo các đường dẫn file chứng chỉ điền vào cấu hình ServBay là chính xác, đầy đủ.

- Trùng khớp domain: Giá trị trường Common Name (CN) khi sinh chứng chỉ phải trùng khớp tuyệt đối với domain cấu hình cho website trong ServBay, nếu không trình duyệt báo lỗi không đúng tên miền.

- Thời hạn chứng chỉ: Chứng chỉ tự ký có thời hạn đúng với giá trị bạn đặt ở tham số

-dayskhi sinh. Hết hạn cần tạo và cấu hình lại.

Chủ Đề Liên Quan & Giải Pháp Thay Thế

Chứng chỉ tự ký đủ cho test HTTPS cơ bản local, nhưng nếu muốn trải nghiệm gần giống CA công cộng hơn, có thể tận dụng thêm các tính năng khác từ ServBay:

- ServBay User CA: ServBay cung cấp công cụ CA người dùng riêng. Bạn chỉ cần bổ sung ServBay User CA vào kho tin cậy hệ thống, sau đó cấp phát chứng chỉ cho các site local bằng CA này. Website sẽ tự động được tin cậy trên máy của bạn, không còn cảnh báo. Đặc biệt hữu ích khi thử nghiệm OAuth callback, webhook hoặc các luồng kiểm thử cần tin cậy chứng chỉ.

- ServBay Public CA: ServBay còn hỗ trợ CA công cộng, có khả năng cấp chứng chỉ cho tên miền local tự động kèm cấu hình kho tin cậy.

Các giải pháp này tối ưu hơn so với việc tự ký và tự nhập kho tin cậy thủ công, đỡ mất công khi vận hành nhiều dự án web local cùng lúc. Xem thêm tài liệu của ServBay để tận dụng các tiện ích này.

Câu Hỏi Thường Gặp (FAQ)

- Tại sao trình duyệt vẫn báo không an toàn dù đã tạo chứng chỉ?

- Vì chứng chỉ tự ký không được CA công cộng xác nhận, trình duyệt sẽ mặc định cảnh báo. Đây là bình thường. Muốn loại bỏ, bạn cần nhập chứng chỉ hoặc CA đã dùng để ký vào kho tin cậy của hệ điều hành.

- Tôi có thể dùng chứng chỉ RSA không?

- Có. OpenSSL cũng hỗ trợ sinh chứng chỉ RSA với lệnh

openssl genrsa -out servbay.demo.key 2048. Sau đó tiếp tục các bước tạo CSR, sinh chứng chỉ như với ECC. Tuy nhiên, chúng tôi vẫn khuyến nghị ECC để đạt hiệu suất tối ưu hơn.

- Có. OpenSSL cũng hỗ trợ sinh chứng chỉ RSA với lệnh

- Cách nhập chứng chỉ tự ký vào Keychain của macOS như thế nào?

- Mở ứng dụng “Keychain Access”, chọn kho “System” or “Login”. Kéo file

.crtvào trong. Nhấn đúp vào chứng chỉ vừa nhập, mở phần “Trust”, ở mục “Secure Socket Layer (SSL)” chọn “Always Trust”. Đóng và nhập mật khẩu xác nhận nếu cần. Sau cùng, khởi động lại trình duyệt.

- Mở ứng dụng “Keychain Access”, chọn kho “System” or “Login”. Kéo file

Tổng Kết

Bài viết đã hướng dẫn đầy đủ cách tạo chứng chỉ SSL ECC tự ký với OpenSSL cài sẵn trong ServBay, đồng thời cấu hình chạy HTTPS local trên website của bạn. Chứng chỉ tự ký giúp test bảo mật web local, tăng hiểu biết về vận hành HTTPS thực tế. Để quản trị chứng chỉ thuận tiện hơn, giảm cảnh báo trên local, nên khám phá thêm chức năng User CA và Public CA mà ServBay cung cấp. Hy vọng các bước trong bài sẽ giúp bạn nâng cao quy trình phát triển và kiểm thử web an toàn, hiện đại.