自己署名SSL証明書を用いたローカルHTTPS開発

ローカルでのWeb開発やテスト時に本番環境のHTTPS接続をシミュレーションすることは非常に重要です。自己署名SSL証明書は、公的な認証局(CA)からの信頼を受けられませんが、ローカル開発環境でHTTPSを実現するのに最適な方法です。本記事では、ServBayに内蔵されたOpenSSLツールを使って、高効率かつ安全性の高い楕円曲線暗号(ECC)方式の自己署名SSL証明書を生成し、それをローカルサイトに設定する手順を詳しく解説します。例として、servbay.demoというドメインを使用します。

HTTPSの設定方法を理解することで、混合コンテンツの警告やCookieのセキュア属性など、セキュアな接続下でのWebサイト挙動をローカル環境で十分にテストできます。

概要

自己署名証明書とは、ご自身で作成し署名したSSL証明書であり、公的機関であるCAから発行されたものではありません。自己署名証明書の利用に適したケースは次の通りです:

- ローカル開発環境

- 社内テストサーバー

- 機密性の低い内部アプリケーション

ServBayはOpenSSLツールを標準搭載しているため、ターミナルから直接証明書ファイルを作成できます。

前提条件

- ServBayがインストールされ、起動していること

- 基本的なコマンドライン操作に慣れていること

ステップ1:自己署名ECC SSL証明書の生成

RSAよりもセキュリティ強度が同等でありながら鍵がコンパクトで、署名や検証が速く、計算リソースの消費も抑えられるECC証明書を推奨します。

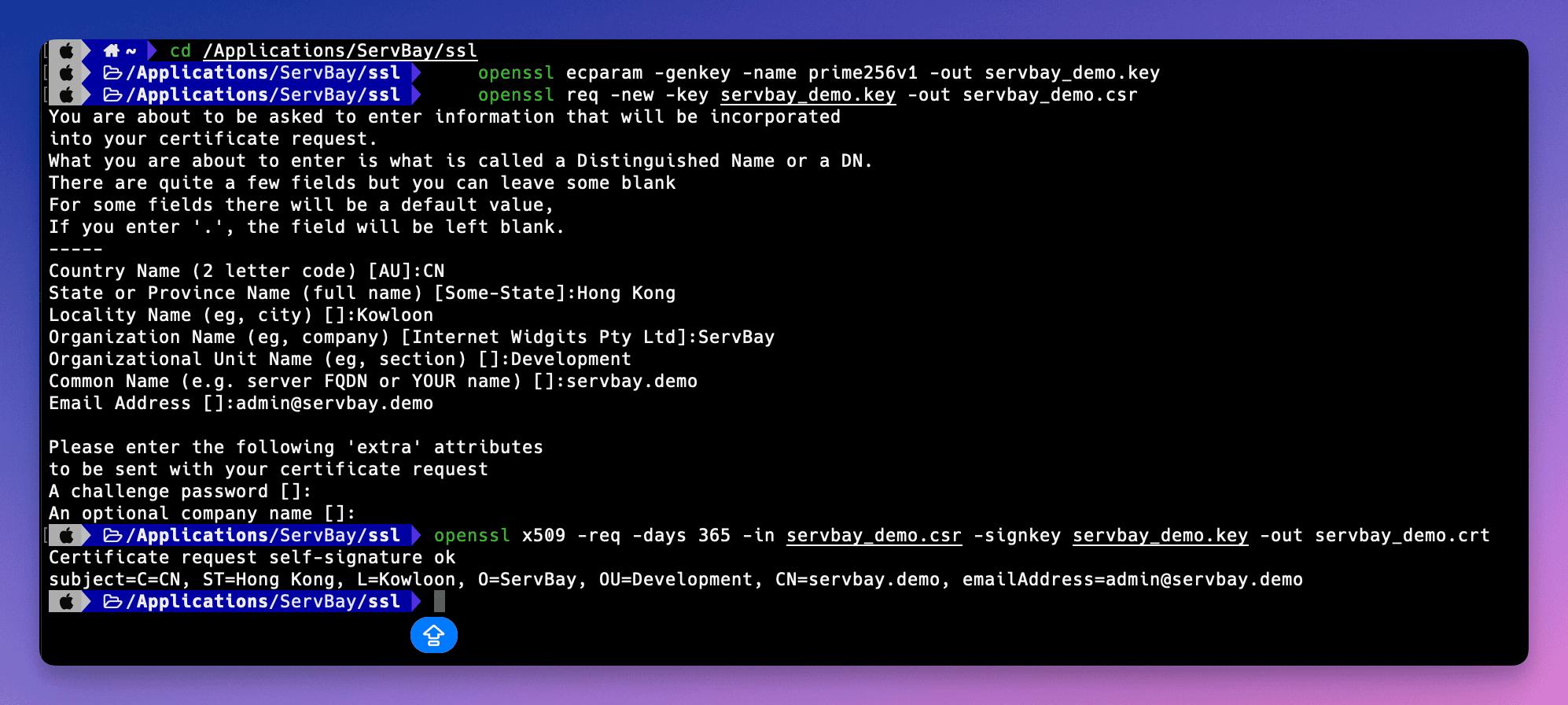

以下が自己署名ECC SSL証明書の具体的な生成手順です:

ECC秘密鍵(Private Key)の生成

ターミナルを開き、以下のコマンドで

prime256v1カーブを使ったECC秘密鍵ファイルservbay.demo.keyを生成します。shopenssl ecparam -genkey -name prime256v1 -out servbay.demo.key1openssl: OpenSSLツールの呼び出しecparam: ECCパラメータの操作-genkey: 秘密鍵の生成-name prime256v1: 使用するECC曲線(prime256v1、NIST P-256としても知られる、安全性の高い標準カーブ)を指定-out servbay.demo.key: 生成される秘密鍵ファイル名

証明書署名要求(CSR)の生成

先ほど作成した秘密鍵ファイル

servbay.demo.keyを使用して、証明書署名要求(CSR)ファイルservbay.demo.csrを生成します。CSRには、証明書に含めたい情報(ドメイン名や組織名など)が入り、秘密鍵によって署名されます。shopenssl req -new -key servbay.demo.key -out servbay.demo.csr1コマンド実行後、OpenSSLから一連の入力を求められます。最も重要なのは「Common Name (e.g. server FQDN or YOUR name)」フィールドで、ここにはローカルサイトのドメイン(例:

servbay.demo)を入力してください。他の項目は実際の情報またはサンプルに沿って適宜入力します。以下は入力手順の一例です:

Country Name (2 letter code) [AU]:CN # 国コード。例:CN(中国) State or Province Name (full name) [Some-State]:Hong Kong # 州/省 Locality Name (eg, city) []:Kowloon # 市区町村 Organization Name (eg, company) [Internet Widgits Pty Ltd]:ServBay # 組織名 Organizational Unit Name (eg, section) []:Development # 部署名 Common Name (e.g. server FQDN or YOUR name) []:servbay.demo # **重要:ドメイン名を入力** Email Address []:admin@servbay.demo # 連絡先メールアドレス Please enter the following 'extra' attributes to be sent on in your certificate request A challenge password []: # 任意。空欄でOK An optional company name []: # 任意。空欄でOK1

2

3

4

5

6

7

8

9

10

11自己署名証明書の作成

先ほど作成したCSR(

servbay.demo.csr)と秘密鍵(servbay.demo.key)を使って、自己署名SSL証明書ファイルservbay.demo.crtを発行します。有効期間は365日とします。shopenssl x509 -req -days 365 -in servbay.demo.csr -signkey servbay.demo.key -out servbay.demo.crt1openssl x509: X.509フォーマットの証明書操作-req: 入力がCSRであることを指定-days 365: 証明書の有効期間(365日)-in servbay.demo.csr: 入力するCSRファイル名-signkey servbay.demo.key: 署名に用いる秘密鍵(自己署名なので自分自身の鍵を使用)-out servbay.demo.crt: 出力する証明書ファイル名

以上の手順で、カレントディレクトリに

servbay.demo.key(秘密鍵)、servbay.demo.csr(証明書署名要求)、servbay.demo.crt(自己署名証明書)の3ファイルが生成されます。

(図:ターミナルでOpenSSLコマンドを実行し証明書ファイルを生成する流れ)

(図:ターミナルでOpenSSLコマンドを実行し証明書ファイルを生成する流れ)

ステップ2:ServBayで自己署名SSL証明書を設定

証明書ファイルの生成後、ServBayがアクセスできる場所にファイルを配置し、ServBayのWebサイト設定で指定します。SSL証明書ファイルは、/Applications/ServBay/sslディレクトリにまとめ、各ドメインごとにサブディレクトリを作成して管理する形が推奨されます。

証明書ファイルを指定ディレクトリに移動

ServBay推奨の構造に従い、作成したファイル群を

/Applications/ServBay/ssl/private/tls-certs/servbay.demo/に移動します。servbay.demoディレクトリがなければ先に作成してください。sh# ディレクトリがなければ作成 mkdir -p /Applications/ServBay/ssl/private/tls-certs/servbay.demo/ # ファイルを移動 mv servbay.demo.key /Applications/ServBay/ssl/private/tls-certs/servbay.demo/ mv servbay.demo.crt /Applications/ServBay/ssl/private/tls-certs/servbay.demo/ # CSRファイルもバックアップや記録目的で一緒に移動可能 mv servbay.demo.csr /Applications/ServBay/ssl/private/tls-certs/servbay.demo/1

2

3

4

5

6

7

8/Applications/ServBay/ssl/: ServBayがSSL関連ファイルを格納するデフォルトディレクトリprivate/tls-certs/: 秘密のTLS/SSL証明書用の推奨サブディレクトリservbay.demo/: ドメインごとに個別ディレクトリを作成することで多数のサイト証明書を管理しやすくなります

ServBay管理画面を開く

ServBayアプリを起動し、管理画面を開きます。

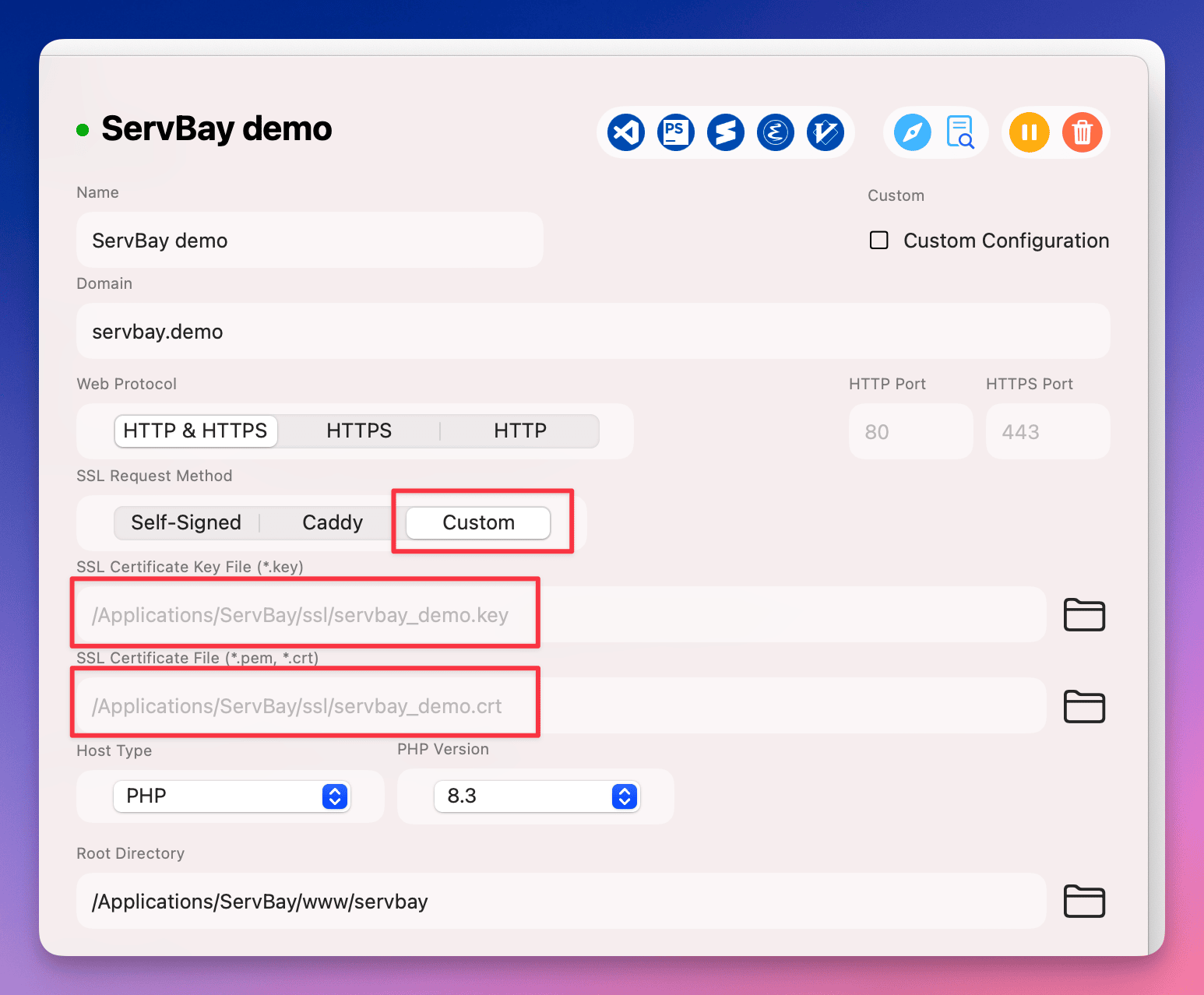

Webサイト設定を追加または編集

管理画面で**Webサイト(Websites)タブに移動します。まだ

servbay.demoの設定がなければWebサイト追加(Add Website)**をクリック、既存の場合は該当設定を編集します。SSL/HTTPSの構成

Webサイト設定詳細画面でSSL/HTTPSまたは該当セクションを探します。

証明書発行方法としてCustomを選択

SSL証明書の発行種別設定で**Custom(カスタム証明書)**を選びます。

証明書ファイルのパス指定

下記2つのパスに、それぞれ先ほど移動した証明書ファイルを指定してください:

- Certificate Key File(証明書秘密鍵ファイル):

/Applications/ServBay/ssl/private/tls-certs/servbay.demo/servbay.demo.key - Certificate File(証明書ファイル):

/Applications/ServBay/ssl/private/tls-certs/servbay.demo/servbay.demo.crt

- Certificate Key File(証明書秘密鍵ファイル):

ドメイン名を設定

ドメインフィールドが

servbay.demoに設定されていることを確認します。設定を保存・適用

設定変更を保存し、必要ならWebサーバー(CaddyやNginxなど)の再起動を促されるので、適用の指示に従います。

(図:ServBay管理画面にてWebサイト用SSL(カスタム)証明書パスを設定する様子)

(図:ServBay管理画面にてWebサイト用SSL(カスタム)証明書パスを設定する様子)

HTTPS設定の検証

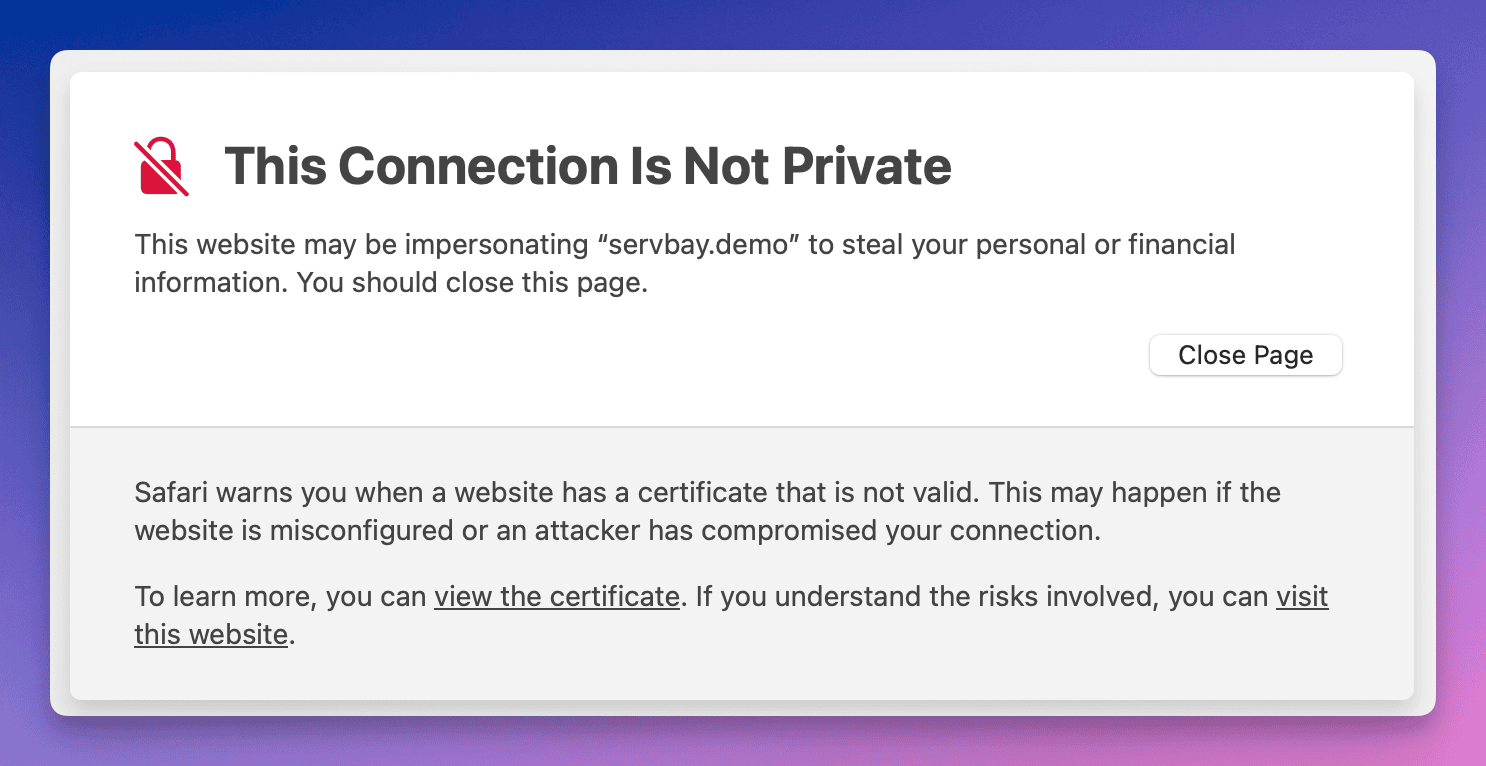

ServBayでの構成完了後、ブラウザからhttps://servbay.demo/へアクセスして、設定が有効かどうか確認しましょう。

自己署名証明書は公的CAによる信頼を受けていないため、ブラウザは「安全でない」「プライバシーリスク」といった警告を表示しますが、これは正常な挙動です。

(図:自己署名証明書サイトにアクセスした際のブラウザ警告例)

(図:自己署名証明書サイトにアクセスした際のブラウザ警告例)

「詳細」や「このサイトにアクセスする」などのオプションで警告を無視して接続を続行できます。または、証明書をOSの信頼ストアに追加して、今後警告が出ないようにする方法もあります。

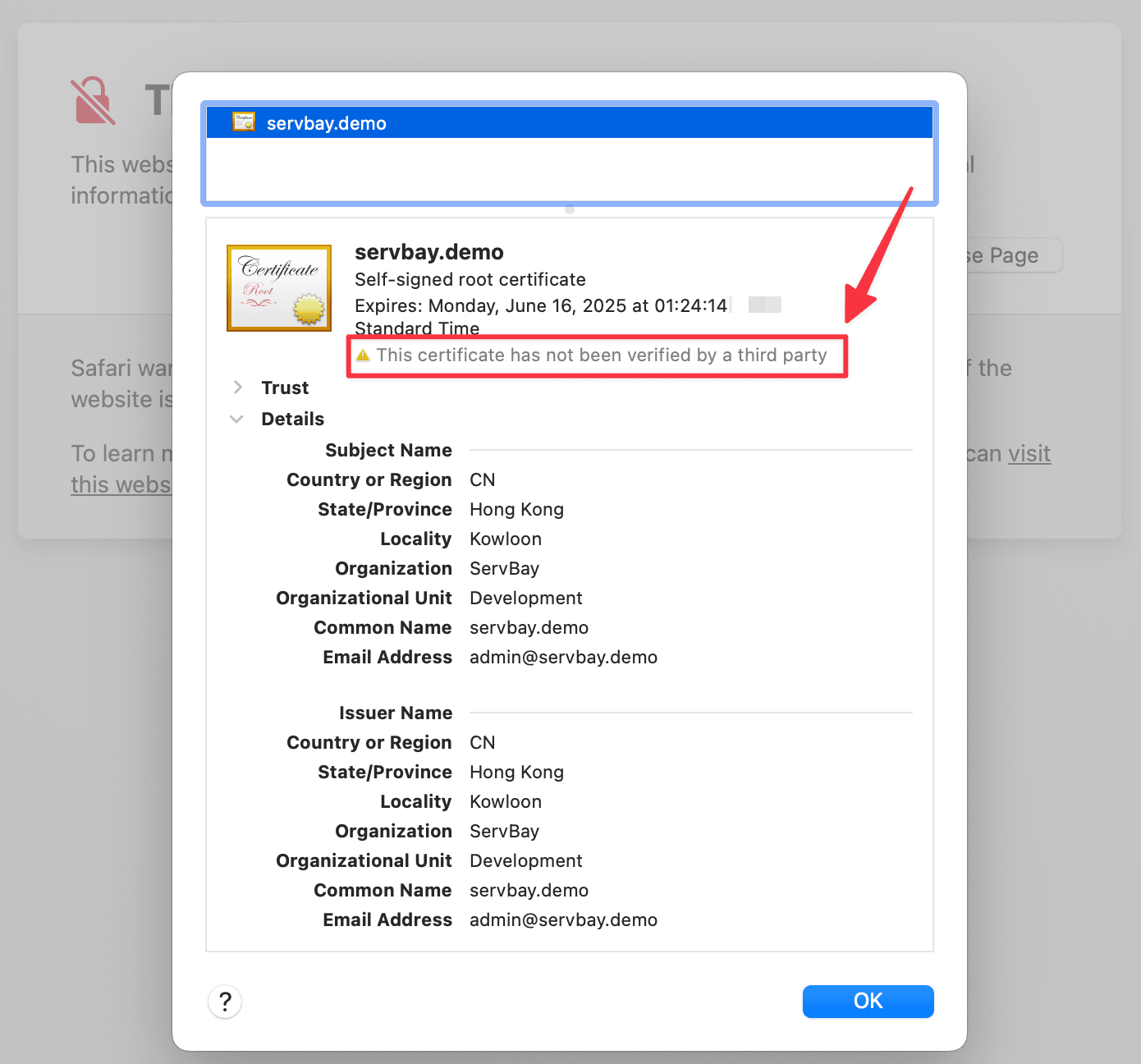

(図:ブラウザで自己署名証明書の詳細情報を表示した例)

(図:ブラウザで自己署名証明書の詳細情報を表示した例)

証明書の詳細情報から、実際にservbay.demo向け証明書が適用されているか確認できます。

注意点

- 秘密鍵の保護:秘密鍵(.key)は極めて機密性が高いファイルです。漏洩しないよう厳重に管理し、ローカル開発の場合もServBayユーザーのみがアクセスできるようにファイル権限を設定しましょう。

- ファイルパス:ServBay設定画面では、必ず証明書ファイルのフルパスを正確に指定してください。

- ドメイン一致:証明書発行時にCommon Name(CN)欄に入力したドメイン名と、ServBayでWebサイト設定したドメインが完全に一致している必要があります。一致しない場合、ブラウザが「証明書のドメインが異なる」とエラーを出します。

- 証明書の有効期限:自己署名証明書の有効期限(-daysオプション)は発行時に指定するものです。期限切れの場合は再発行と設定が必要です。

関連テーマ・代替案

自己署名証明書は基本的なローカルHTTPSテストには十分適していますが、より公的CAの信頼に近い動作が必要な場合は、ServBayが提供する他のオプションも検討できます。

- ServBay User CA:ServBayにはユーザー用CA(認証局)ツールがあり、これをOSの信頼ストアに追加し、そのCAでローカルサイト証明書を発行すると、OSやブラウザ側で警告なしに認証されます。OAuthコールバックやWebhooksなど厳格な証明書チェックが必要な開発環境で特に有効です。

- ServBay Public CA:ServBayが提供するパブリックCA機能を使って、ローカルドメイン用証明書を取り扱い、システムへの信頼設定も自動で行えます。

これらの方法は、自己署名証明書を手動生成・管理するよりも便利で、複数サイトを同時に運用しているケースでは特に効率的です。詳細な手順はServBayの公式ドキュメントをご参照ください。

よくある質問(FAQ)

- Q:証明書を作ったのにブラウザで「安全でない」と表示されます。なぜですか?

- A:自己署名証明書は公的CAの信頼を受けていないため、ブラウザは警告を出すのが通常です。警告を出さないようにするには、証明書または(ServBay User CAなどで発行した場合そのCA)をOSの信頼ストアに追加してください。

- Q:RSA証明書でも大丈夫ですか?

- A:問題ありません。OpenSSLではRSA証明書の生成も可能です。

openssl genrsa -out servbay.demo.key 2048等のコマンドでRSA秘密鍵を作成し、あとは同様の手順でCSR・証明書作成ができます。ただし性能の観点からECC証明書をおすすめします。

- A:問題ありません。OpenSSLではRSA証明書の生成も可能です。

- Q:自己署名証明書をmacOSの信頼ストアに追加するには?

- A:「キーチェーンアクセス」アプリを開き、「システム」または「ログイン」キーチェーンを選択します。

.crtファイルをドラッグ&ドロップで追加後、インポートした証明書をダブルクリックして「信頼」セクションを展開、SSLを「常に信頼」に設定します。ウィンドウを閉じ、パスワード入力後、ブラウザを再起動してください。

- A:「キーチェーンアクセス」アプリを開き、「システム」または「ログイン」キーチェーンを選択します。

まとめ

本記事では、ServBayのOpenSSLツールで自己署名ECC SSL証明書を生成し、ローカルWebサイトでのHTTPS開発環境を構築・設定する方法を解説しました。自己署名証明書は主にローカル開発やテスト用途ですが、HTTPSの仕組みやセキュア接続を理解しローカル環境下で検証を進めるうえでの第一歩です。より便利な信頼管理を目指す場合はServBayが提供するUser CAやPublic CA機能もぜひご利用ください。本記事の手順がローカルWeb開発の参考となれば幸いです。