Guida alla Configurazione di Cloudflared (Cloudflare Tunnel) in ServBay

Cloudflared è uno strumento potente offerto da Cloudflare che consente di esporre in modo sicuro i servizi web locali su Internet pubblico tramite la rete globale di Cloudflare, senza dover aprire porte del firewall o configurare impostazioni di rete complesse. Con Cloudflare Tunnel, puoi fornire per i tuoi progetti di sviluppo locale HTTPS, protezione DDoS, oltre ai vantaggi prestazionali della CDN Cloudflare. ServBay integra nativamente Cloudflared, semplificando configurazione e gestione su macOS.

Questa guida illustra passo passo come configurare e utilizzare il tunnel Cloudflared in ServBay.

Panoramica

L’integrazione tra ServBay e Cloudflared permette agli sviluppatori di collegare facilmente i siti web locali ospitati in ServBay alla rete Cloudflare. Ciò significa che puoi accedere al tuo ambiente di sviluppo locale da qualsiasi luogo, usando sottodomini personalizzati (ad esempio test.tuodominio.com).

Possibili Utilizzi

- Dimostrazioni professionali: Mostra i risultati dello sviluppo locale a clienti o team utilizzando il tuo dominio brandizzato.

- Test esterni stabili: Offri un endpoint affidabile per test API, integrazione di webhook o servizi esterni che richiedono un URL pubblico stabile nel tempo.

- Beneficia dell’ecosistema Cloudflare: Approfitta delle soluzioni di sicurezza (come WAF, gestione dei bot) e delle prestazioni (come cache CDN, Argo Smart Routing, se disponibile) di Cloudflare.

- Sostituzione del DDNS tradizionale: Ottieni un dominio pubblico stabile per servizi locali anche in ambienti con IP dinamico.

Prerequisiti

- ServBay installato: Assicurati che il tuo sistema macOS abbia ServBay installato e funzionante.

- Account Cloudflare: Devi avere un account Cloudflare attivo.

- Dominio gestito: Devi possedere un dominio attivo nel tuo account Cloudflare, con la gestione DNS delegata a Cloudflare (es.

tuodominio.com). Cloudflared creerà i sottodomini su questo dominio. - Configurazione Cloudflare Zero Trust: Devi creare un’organizzazione (Team) tramite il pannello Cloudflare Zero Trust.

- Accedi al Cloudflare Zero Trust Dashboard.

- Se non lo hai già fatto, segui l’assistente per impostare il nome del tuo Team. Solitamente è gratuito.

- Sito web locale: Devi aver aggiunto e avviato almeno un sito web locale in ServBay (ad esempio

servbay.demo).

Procedura

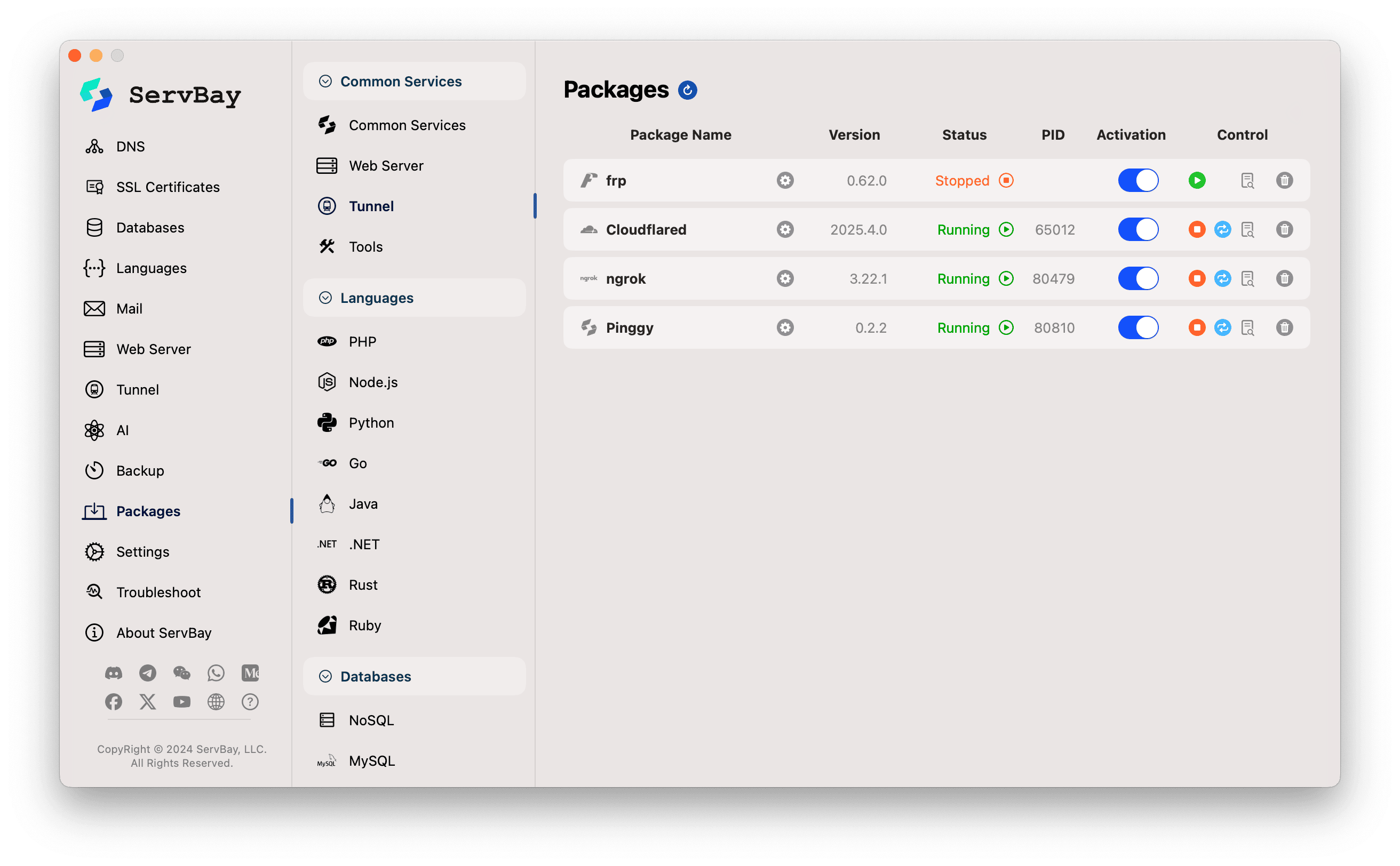

1. Installa il pacchetto Cloudflared in ServBay

- Apri l’applicazione ServBay.

- Nel menu di navigazione a sinistra, clicca su Pacchetti (Packages).

- Nell’elenco dei pacchetti, trova o cerca

Cloudflared. - Clicca sul pulsante di installazione accanto a

Cloudflared.

- Al termine dell’installazione, puoi provare ad attivare l’interruttore sulla destra di

Cloudflared. Potrebbe non avviarsi per mancanza di autorizzazione, questo comportamento è normale.

2. Autorizza ServBay ad accedere al tuo account Cloudflare

Affinché ServBay possa creare e gestire tunnel Cloudflare e record DNS per tuo conto, è necessaria un'autorizzazione una tantum:

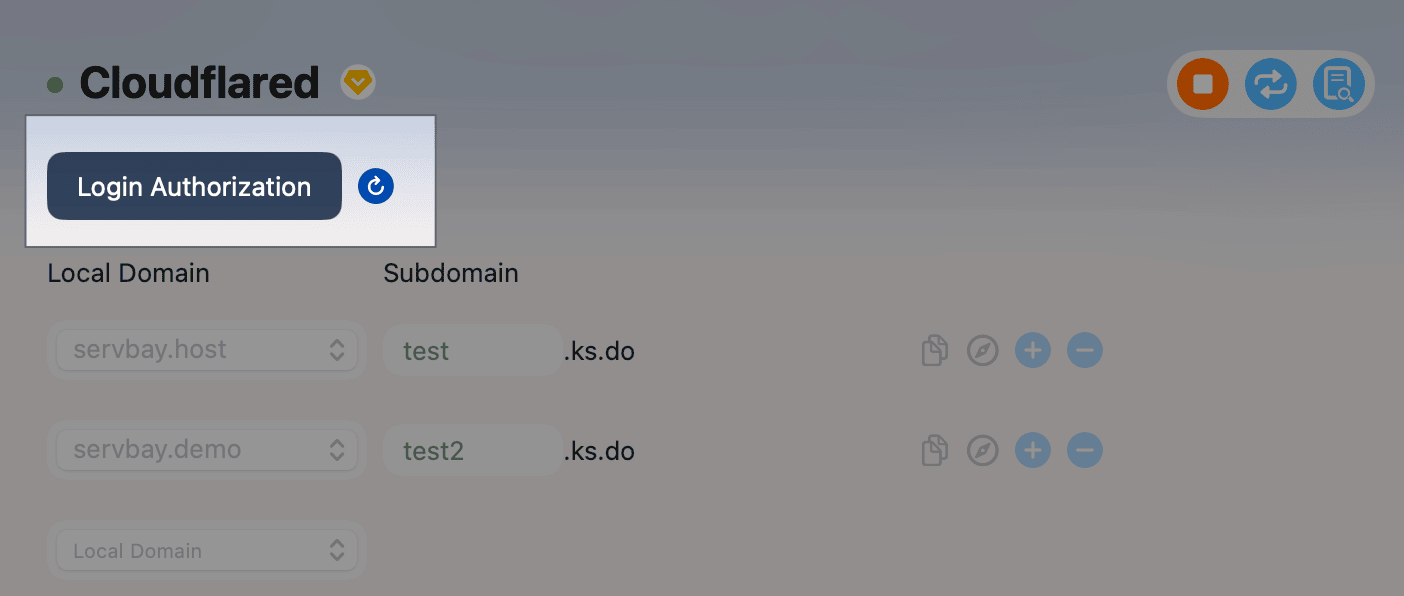

- Nel menu di navigazione a sinistra di ServBay, clicca su Tunnel.

- Nell’elenco dei servizi Tunnel, seleziona Cloudflared.

- Comparirà un pulsante Login Authorization (login autorizzazione) (o con un nome simile). Clicca questo pulsante.

- Dopo il click, ServBay aprirà una nuova finestra del browser e ti reindirizzerà alla pagina di autorizzazione di Cloudflare.

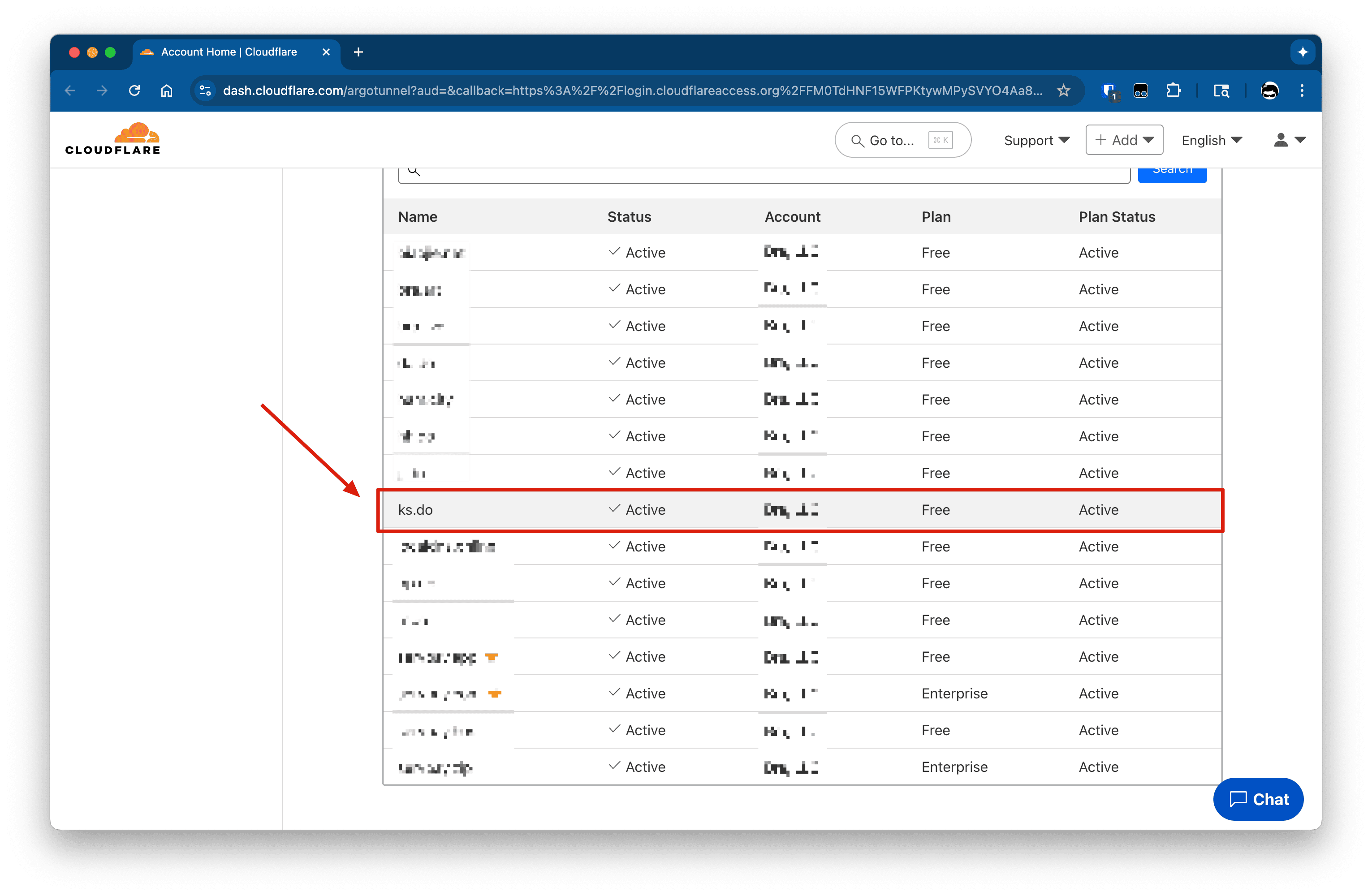

- Sul sito Cloudflare, ti sarà richiesto di accedere (se non lo hai già fatto), quindi selezionare il dominio che desideri autorizzare per l’uso con ServBay (Cloudflared). Scegli il dominio gestito da Cloudflare che hai preparato nei prerequisiti.

- Segui le istruzioni su Cloudflare per completare il processo di autorizzazione.

- Una volta autorizzato, torna all’app ServBay.

- Nell’interfaccia di configurazione di Cloudflared, se il testo del pulsante Login Authorization (login autorizzazione) non è cambiato, clicca sull’icona di aggiornamento a destra. Ciò aggiornerà lo stato dell’autorizzazione in ServBay.

- In caso di esito positivo, il pulsante Login Authorization (login autorizzazione) diventerà Cancel Authorization (annulla autorizzazione).

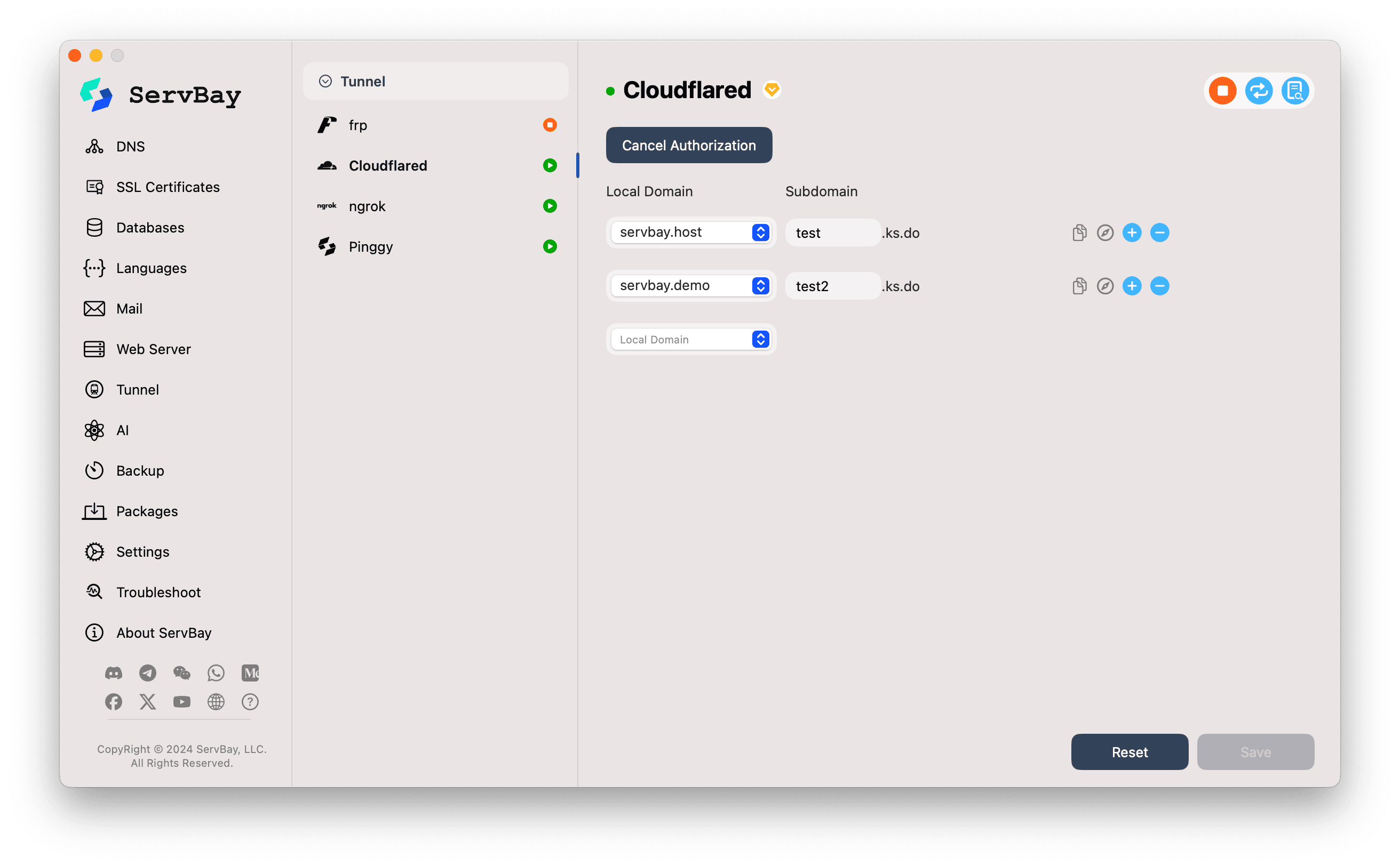

3. Configura il tunnel in ServBay

Dopo aver autorizzato ServBay, puoi configurare i tunnel dettagliatamente:

Dominio locale (sito web locale):

- Seleziona dal menu a tendina il sito web locale su ServBay che desideri esporre tramite Cloudflared. Ad esempio, scegli

servbay.demo.

- Seleziona dal menu a tendina il sito web locale su ServBay che desideri esporre tramite Cloudflared. Ad esempio, scegli

Sottodominio:

- Nel campo di testo, specifica un sottodominio per il sito locale selezionato. Ad esempio, inserisci

testoproject-alpha. - ServBay combinerà questo sottodominio con il dominio autorizzato su Cloudflare, generando la URL pubblica completa. Per esempio, se il dominio autorizzato è

tuodominio.come il sottodominio ètest, la URL pubblica finale saràtest.tuodominio.com. - L’interfaccia mostrerà la terminazione del dominio autorizzato, come

.tuodominio.com(nello screenshot è.ks.doa titolo di esempio).

- Nel campo di testo, specifica un sottodominio per il sito locale selezionato. Ad esempio, inserisci

Aggiungi altri tunnel:

- Se desideri creare tunnel per più siti locali (ognuno con un sottodominio diverso), clicca sul simbolo

+a destra della riga del tunnel esistente per aggiungere una nuova configurazione. Ripeti i passaggi precedenti scegliendo nuovi siti e sottodomini.

- Se desideri creare tunnel per più siti locali (ognuno con un sottodominio diverso), clicca sul simbolo

4. Salva la configurazione e avvia il servizio

- Dopo aver configurato tutti i tunnel desiderati, clicca su Salva (Save) in basso a destra.

- ServBay eseguirà le seguenti operazioni:

- Creerà un Cloudflare Tunnel chiamato

servbay-tunnel-xxxxx(dovexxxxxè un identificatore casuale). - Comunicherà con le API di Cloudflare per aggiungere ciascun elemento configurato al tunnel.

- Creerà automaticamente il record DNS CNAME necessario per ogni elemento, collegando il sottodominio specificato al tunnel, sul dominio Cloudflare autorizzato.

- Creerà un Cloudflare Tunnel chiamato

- Una volta salvato, il servizio Cloudflared dovrebbe avviarsi automaticamente (o puoi avviarlo manualmente tramite l’interruttore). Controlla la luce di stato accanto al servizio

Cloudflared: il verde indica che il servizio è in esecuzione. - Verifica l’accesso:

- Ora dovresti poter accedere al sito locale da qualsiasi luogo tramite la URL pubblica configurata (es.

test.tuodominio.com). - Clicca l’icona copia accanto al dominio esterno per copiare la URL, oppure l’icona del browser per aprire direttamente dal browser.

- Ora dovresti poter accedere al sito locale da qualsiasi luogo tramite la URL pubblica configurata (es.

Attenzione

- Poiché ci sono molti nodi Cloudflared, la prima connessione dopo il salvataggio della configurazione può richiedere alcuni secondi. Non tentare di accedere immediatamente dopo aver cliccato su “Salva”; attendi che ServBay confermi il successo prima di visitare la URL pubblica.

- La creazione e la propagazione globale dei record DNS può richiedere da pochi secondi a qualche minuto. Se la URL non fosse raggiungibile, attendi ancora un po' e prova nuovamente; puoi anche svuotare la cache DNS locale con

sudo killall -HUP mDNSResponder.

5. Gestione dei tunnel Cloudflared

Nell’interfaccia di configurazione Cloudflared di ServBay puoi:

- Copiare il dominio esterno: Clicca sull’icona di copia.

- Aprire nel browser: Clicca sull’icona del browser.

- Aggiungere tunnel: Clicca sull’icona

+. - Rimuovere tunnel: Clicca sull’icona

-e salva. ServBay proverà a eliminare sia il tunnel Cloudflare che il record DNS corrispondente. - Ritirare l’autorizzazione: Clicca su Cancel Authorization (annulla autorizzazione) per revocare l’accesso di ServBay al tuo account Cloudflare. Tutti i tunnel configurati cesseranno di funzionare a seguito di questa operazione.

- Avviare/arrestare il servizio: Puoi attivare o disattivare il servizio Cloudflared tramite l’interruttore accanto nell’elenco servizi.

Avvertenze

- Propagazione DNS: Dopo la creazione o la modifica dei sottodomini, la propagazione dei record DNS potrebbe richiedere del tempo.

- Gestione tunnel Cloudflare: Puoi anche gestire o visualizzare direttamente i tunnel creati da ServBay nel tuo Cloudflare Zero Trust Dashboard (di norma in Access -> Tunnels).

- Sicurezza: I tunnel Cloudflare sono sicuri per impostazione predefinita. Puoi rafforzare ulteriormente la sicurezza configurando policy aggiuntive, come regole WAF o criteri di accesso, dal pannello Cloudflare.

- Limiti di autorizzazione del dominio: In genere, ServBay può autorizzare ed usare un solo dominio per volta per la creazione dei tunnel tramite un account Cloudflare. Per utilizzare un altro dominio principale, dovrai annullare l'autorizzazione attuale e ripetere la procedura di autorizzazione per il nuovo dominio.

- Termini di servizio Cloudflare: Assicurati che l'utilizzo sia conforme ai Termini di servizio di Cloudflare.

- Utenti della Cina continentale: Il servizio Cloudflared potrebbe non essere stabile dalla Cina continentale.

FAQ (Domande Frequenti)

- D: Dopo aver cliccato “Login Authorization”, la pagina di Cloudflare mostra un errore o non posso selezionare il dominio. Cosa devo fare?

- R: Verifica di aver effettuato l’accesso con l’account Cloudflare corretto, di possedere un dominio con DNS gestito da Cloudflare e che l'organizzazione (Team) sia stata creata in Cloudflare Zero Trust.

- D: Ho configurato il sottodominio e salvato, ma non riesco ad accedere tramite

subdomain.miodominio.com.- R: Attendi alcuni minuti per permettere la propagazione DNS. Controlla che Cloudflared sia attivo e in stato verde su ServBay. Infine, entra nella dashboard Cloudflare e verifica che il tunnel sia stato creato correttamente e che i record DNS siano presenti.

- D: Qual è la differenza tra Cloudflared e strumenti come Ngrok/Pinggy?

- R: Il vantaggio principale di Cloudflared è l’integrazione profonda con i servizi di sicurezza e rete di Cloudflare, nonché la possibilità di usufruire di domini personalizzati, rendendolo ideale per accessi pubblici stabili e sicuri. Ngrok e Pinggy sono ottimi strumenti per la condivisione rapida e temporanea, particolarmente indicati per utenti free o casi di test.

Conclusione

Grazie all’integrazione di Cloudflared in ServBay, gli sviluppatori macOS possono sfruttare l’infrastruttura Cloudflare per esporre i progetti di sviluppo locale al pubblico in modo professionale, sicuro e con dominio personalizzato. Seguendo i passaggi di questa guida, potrai facilmente configurare e utilizzare il tunnel Cloudflare, beneficiando della flessibilità dei domini custom e della protezione/performance offerte da Cloudflare.