Guía para Configurar el Servicio Cloudflared (Cloudflare Tunnel) en ServBay

Cloudflared es una herramienta poderosa ofrecida por Cloudflare, que permite exponer de forma segura servicios web locales en Internet público a través de la red global de Cloudflare, sin necesidad de abrir puertos en el firewall ni configurar redes complejas. Usando Cloudflare Tunnel, obtendrás cifrado HTTPS, protección contra DDoS y los beneficios de rendimiento de la CDN de Cloudflare para tus proyectos de desarrollo local. ServBay integra Cloudflared de forma nativa, facilitando su configuración y gestión en macOS.

Esta guía explica paso a paso cómo instalar y utilizar Cloudflared Tunnel dentro de ServBay.

Resumen

La integración de ServBay con Cloudflared facilita a los desarrolladores conectar sitios web locales alojados en ServBay a la red de Cloudflare. Esto significa que puedes acceder a tu entorno de desarrollo local desde cualquier lugar usando subdominios personalizados (por ejemplo, test.tudominio.com).

Casos de Uso

- Demostraciones profesionales: Muestra a tus clientes o equipo los avances del desarrollo local utilizando un dominio de tu propia marca.

- Pruebas externas estables: Proporciona URLs públicas fiables para pruebas de APIs, integración de Webhooks o la conexión con servicios externos que requieren accesos extendidos.

- Aprovechar el ecosistema de Cloudflare: Benefíciate de la seguridad (como WAF, gestión de bots) y las prestaciones (como caching CDN, Argo Smart Routing si aplica) que ofrece Cloudflare.

- Sustituye al DDNS tradicional: Obtén un dominio público estable para servicios locales en entornos con IP dinámica.

Requisitos Previos

- ServBay instalado: Asegúrate de tener instalado y en funcionamiento ServBay en tu sistema macOS.

- Cuenta de Cloudflare: Debes contar con una cuenta válida de Cloudflare.

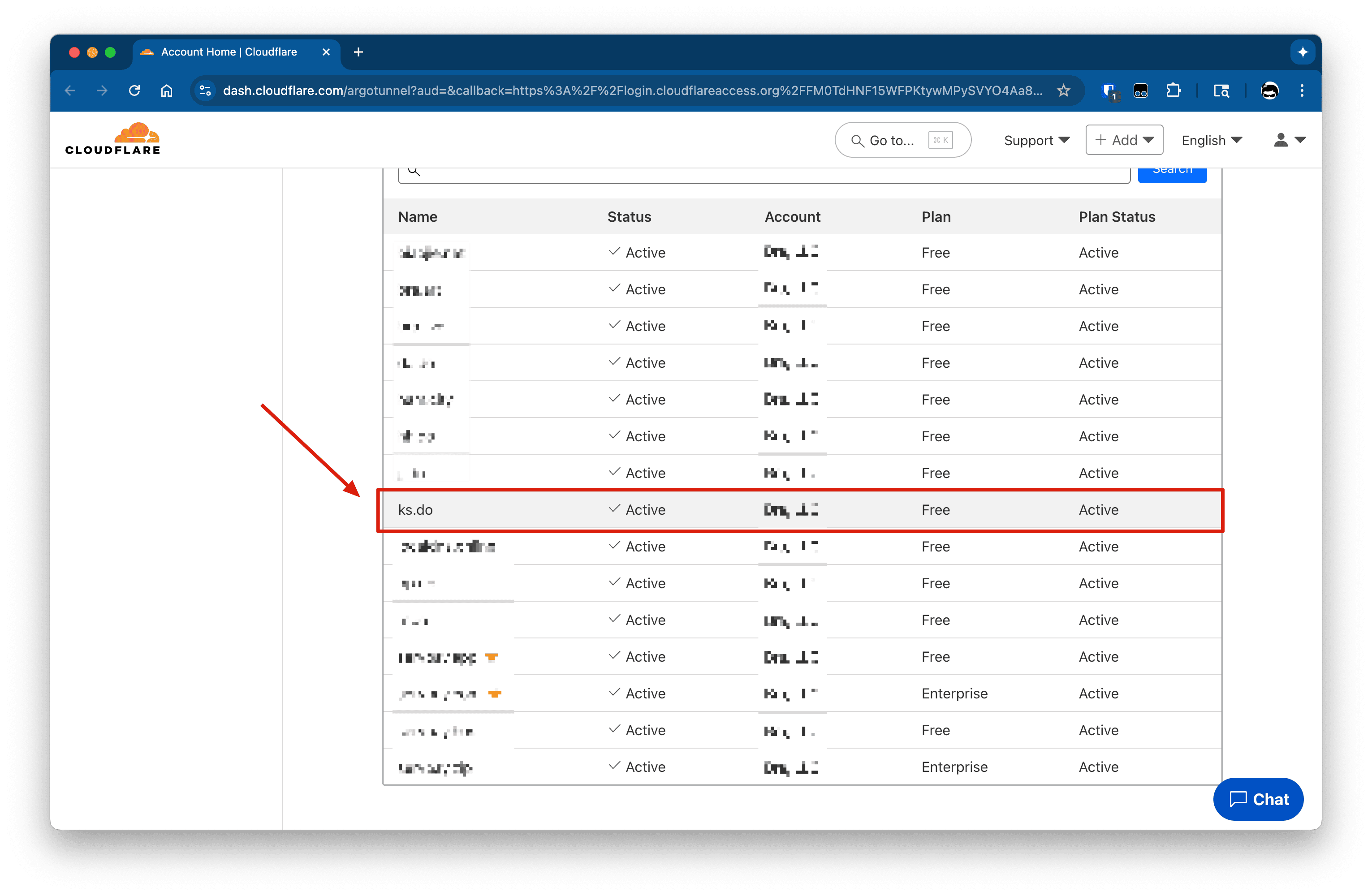

- Dominio gestionado: Necesitas un dominio propio que esté activo en tu cuenta de Cloudflare y cuya gestión DNS esté a cargo de Cloudflare (por ejemplo,

tudominio.com). Cloudflared creará subdominios bajo este dominio. - Configuración de Cloudflare Zero Trust: Debes crear una organización (Team) en el panel de Cloudflare Zero Trust. Este es un requisito básico para usar Cloudflare Tunnel.

- Accede al Panel de Cloudflare Zero Trust.

- Si no tienes una organización creada, sigue el asistente para definir el nombre de tu equipo. Normalmente, esto es gratuito.

- Sitio web local: Debes haber añadido y estar ejecutando al menos un sitio web local en ServBay, por ejemplo

servbay.demo.

Pasos para Configuración

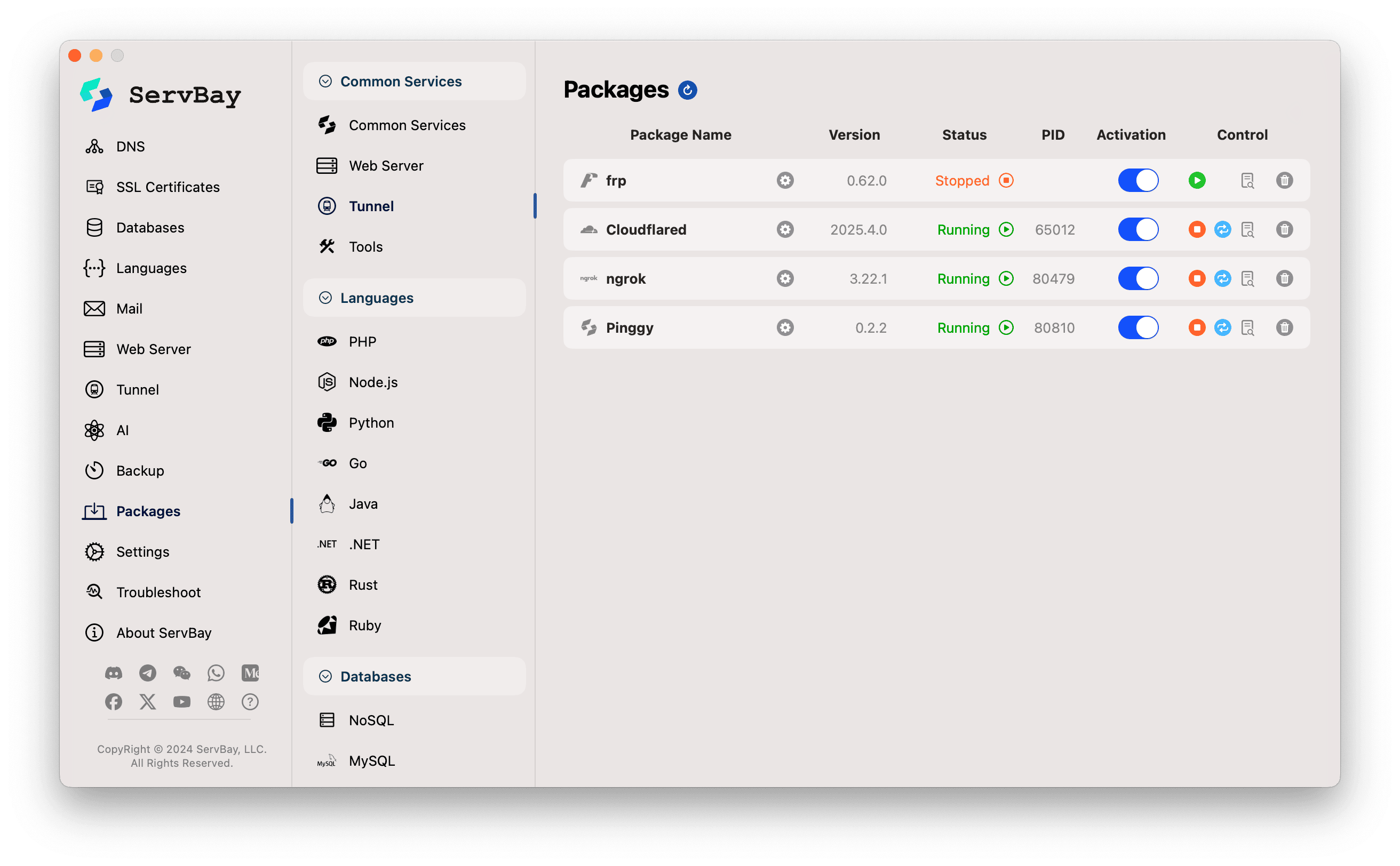

1. Instalar el paquete Cloudflared en ServBay

- Abre la aplicación de ServBay.

- En la barra de navegación lateral, haz clic en Paquetes (Packages).

- En la lista de paquetes, busca o localiza

Cloudflared. - Haz clic en el botón de instalación junto a

Cloudflared.

- Una vez instalado, puedes intentar activar el servicio con el interruptor al lado de

Cloudflared. Es posible que el servicio no arranque aún por falta de autorización, lo cual es esperado en este punto.

2. Autorizar a ServBay para acceder a tu cuenta de Cloudflare

Para que ServBay pueda crear y gestionar túneles Cloudflare y los registros DNS asociados en tu nombre, necesitas realizar una autorización única:

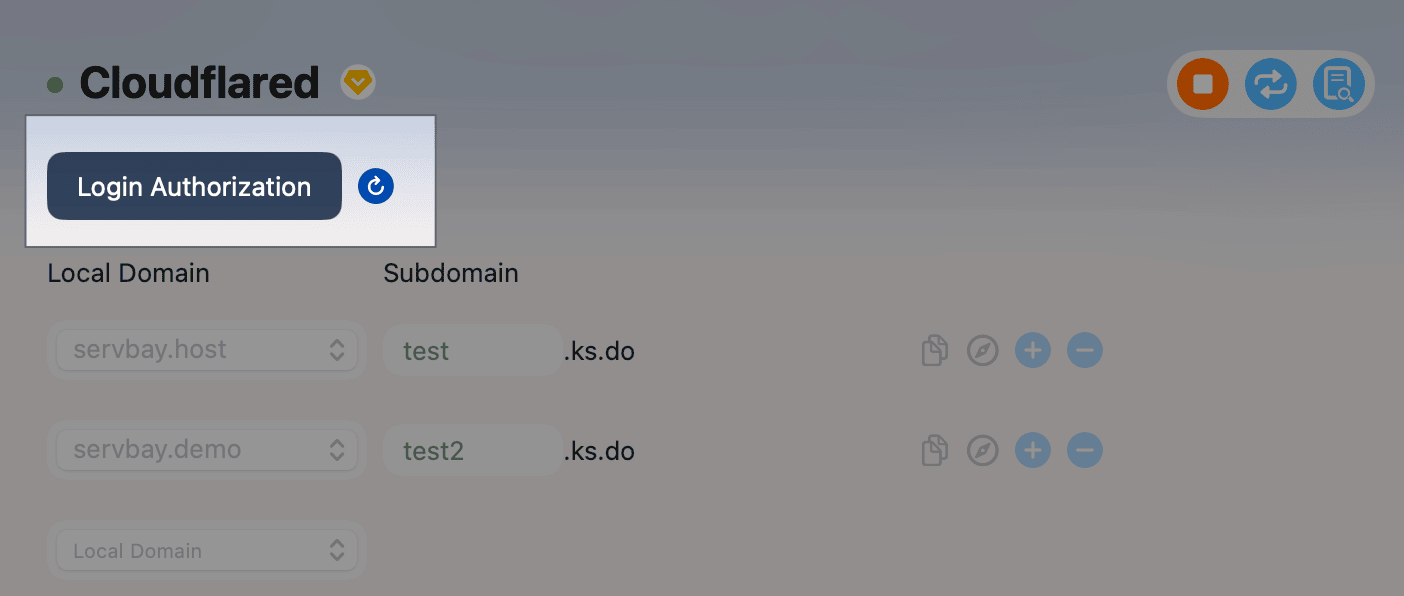

- En el menú lateral de ServBay, haz clic en Tunnel.

- En la lista de servicios Tunnel, selecciona Cloudflared.

- Verás un botón llamado Login Authorization (登录授权) (o con nombre similar). Haz clic en él.

- Al hacer clic, ServBay abrirá una nueva ventana del navegador y te dirigirá a la página de autorización de Cloudflare.

- En la página de Cloudflare, inicia sesión si es necesario y selecciona el dominio que quieres autorizar para ServBay (Cloudflared). Selecciona el dominio gestionado por Cloudflare que preparaste en los requisitos previos.

- Completa el proceso de autorización siguiendo las instrucciones de Cloudflare.

- Una vez autorizado, regresa a la aplicación de ServBay.

- En la interfaz de configuración de Cloudflared, haz clic en el Login Authorization (登录授权) (si el texto del botón no ha cambiado) o en el icono de refrescar a la derecha. Esto actualizará el estado de la autorización en ServBay.

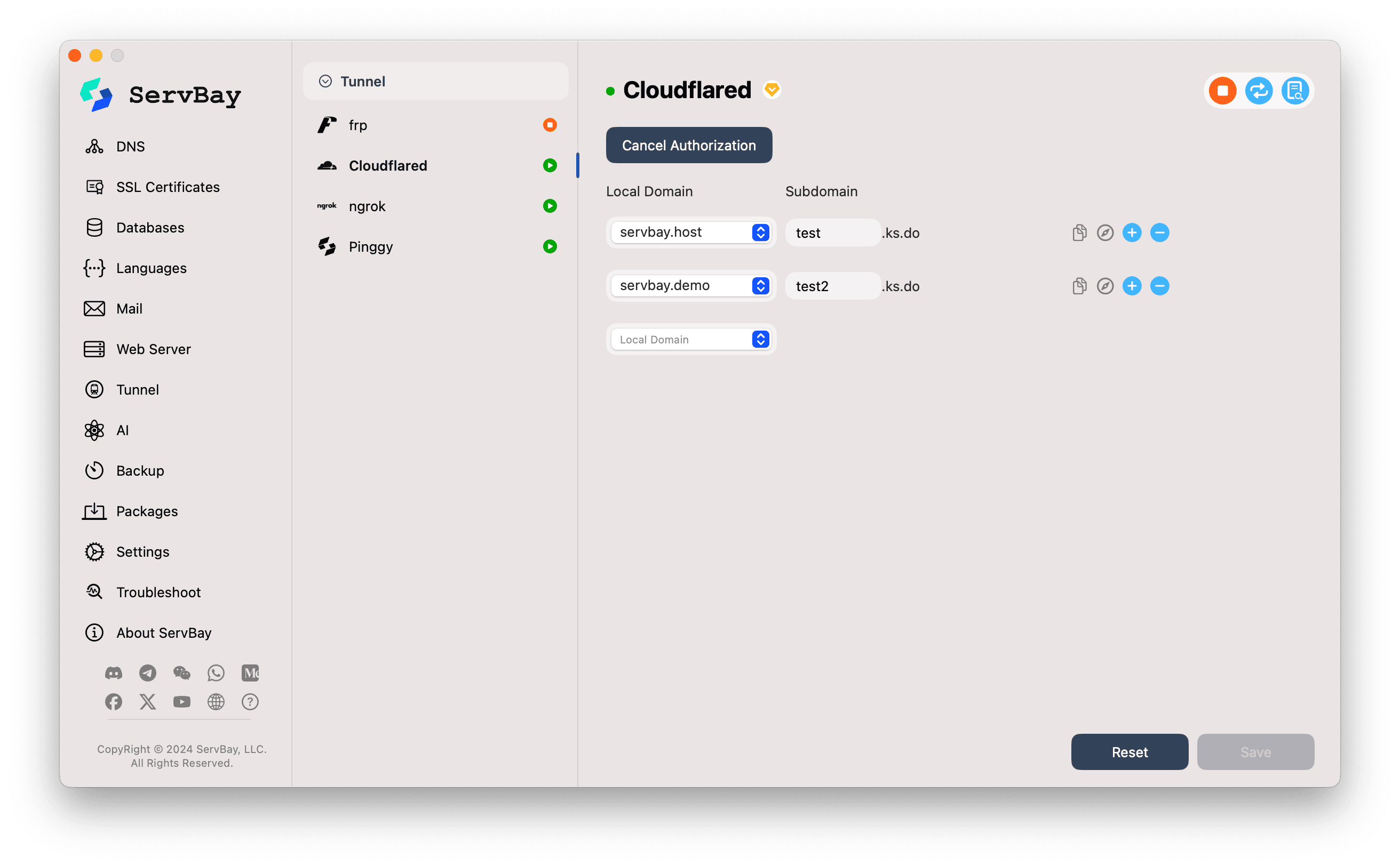

- Si la autorización fue exitosa, el botón cambiará a Cancel Authorization (取消授权).

3. Configurar túneles en ServBay

Con la autorización completada, puedes proceder a configurar los túneles concretos:

Dominio local (sitio web local):

- Haz clic en el menú desplegable y selecciona el sitio web local de ServBay que deseas exponer a Internet mediante Cloudflared. Por ejemplo, selecciona

servbay.demo.

- Haz clic en el menú desplegable y selecciona el sitio web local de ServBay que deseas exponer a Internet mediante Cloudflared. Por ejemplo, selecciona

Subdominio:

- En el campo correspondiente, asigna el subdominio deseado para el sitio local elegido. Por ejemplo, escribe

testoproject-alpha. - ServBay combinará este subdominio con el dominio autorizado, formando la URL pública completa. Por ejemplo, si el dominio autorizado es

tudominio.comy el subdominio ingresado estest, la URL final serátest.tudominio.com. - En pantalla, verás el sufijo del dominio que autorizaste, por ejemplo

.tudominio.com(en la captura se muestra.ks.docomo ejemplo).

- En el campo correspondiente, asigna el subdominio deseado para el sitio local elegido. Por ejemplo, escribe

Agregar más túneles:

- Si deseas crear túneles para varios sitios locales (cada uno con diferentes subdominios), haz clic en el botón

+a la derecha de una fila de túnel existente para añadir una nueva configuración. Repite los pasos anteriores para seleccionar el nuevo sitio y subdominio.

- Si deseas crear túneles para varios sitios locales (cada uno con diferentes subdominios), haz clic en el botón

4. Guardar configuración e iniciar el servicio

- Tras configurar todos los túneles requeridos, haz clic en Guardar (Save) en la esquina inferior derecha.

- ServBay realizará las siguientes acciones:

- Creará un túnel Cloudflare con nombre como

servbay-tunnel-xxxxx, dondexxxxxes un identificador aleatorio. - Se comunicará con la API de Cloudflare para añadir cada ítem configurado al túnel correspondiente.

- Por cada ítem configurado, añadirá automáticamente un registro DNS tipo CNAME bajo el dominio autorizado en Cloudflare, apuntando el subdominio a dicho túnel.

- Creará un túnel Cloudflare con nombre como

- Tras guardar, el servicio Cloudflared debería iniciarse automáticamente (o puedes lanzarlo manualmente con el interruptor). Verifica el indicador de estado junto a la entrada del servicio

Cloudflared, que estará en verde si el servicio se encuentra activo. - Verificación de acceso:

- Ahora deberías poder acceder a tu sitio local desde cualquier lugar usando la URL pública configurada (por ejemplo,

test.tudominio.com). - Haz clic en el ícono de copiar junto al dominio externo para copiar la URL, o usa el ícono del navegador para abrirla directamente.

- Ahora deberías poder acceder a tu sitio local desde cualquier lugar usando la URL pública configurada (por ejemplo,

Atención

- Debido al gran número de nodos que maneja Cloudflared, la conexión puede tardar en establecerse tras guardar la configuración. No intentes acceder inmediatamente después de hacer clic en guardar. Espera unos segundos y accede solo cuando ServBay muestre que el proceso ha sido exitoso.

- La creación y propagación global de registros DNS puede tomar desde unos segundos hasta varios minutos. Si aún no puedes acceder, espera un poco más y considera usar

sudo killall -HUP mDNSResponderpara limpiar la caché DNS local.

5. Gestión de los túneles Cloudflared

En la interfaz de configuración de Cloudflared de ServBay puedes:

- Copiar dominio externo: Haz clic en el ícono de copiar.

- Abrir en navegador: Haz clic en el ícono del navegador.

- Agregar túnel: Haz clic en el ícono

+. - Eliminar túnel: Haz clic en el ícono

-y guarda los cambios. Al eliminar, ServBay intentará borrar tanto el túnel Cloudflare como el registro DNS correspondiente. - Cancelar autorización: Haz clic en Cancel Authorization (取消授权), lo cual revocará el acceso de ServBay a tu cuenta de Cloudflare y detendrá todos los túneles configurados.

- Detener/iniciar servicio: Cambia el interruptor junto al servicio

Cloudflaredpara detener o iniciar el servicio completo.

Recomendaciones

- Propagación DNS: Al crear o modificar subdominios, la propagación de los registros DNS podría tardar en hacerse efectiva globalmente.

- Gestión de túneles desde Cloudflare: Puedes ingresar al Panel de Cloudflare Zero Trust (usualmente en Access -> Tunnels) para visualizar y gestionar los túneles creados por ServBay.

- Seguridad: Cloudflare Tunnel es seguro por sí mismo. Puedes reforzar aún más la seguridad desde el panel de Cloudflare, configurando reglas WAF, políticas de acceso, etc.

- Límite de dominios autorizados: Normalmente, ServBay solo puede autorizar y usar un dominio (bajo una sola cuenta de Cloudflare) para crear túneles a la vez. Si necesitas usar otro dominio principal, deberás cancelar la autorización actual y autorizar el nuevo dominio.

- Condiciones de uso de Cloudflare: Asegúrate de que tu implementación cumple con los términos de servicio de Cloudflare.

- Usuarios en China continental: Es posible que los usuarios ubicados en China continental experimenten inestabilidad con Cloudflared.

Preguntas Frecuentes (FAQ)

- P: Después de hacer clic en “Login Authorization”, la página de Cloudflare muestra un error o no me permite seleccionar un dominio, ¿qué hago?

- R: Comprueba que has iniciado sesión con la cuenta correcta de Cloudflare y que tienes al menos un dominio gestionado por Cloudflare. También asegúrate de haber creado un equipo en Cloudflare Zero Trust.

- P: ¿He configurado un subdominio y guardado, pero no puedo acceder a

subdominio.midominio.com, por qué?- R: Primero, espera unos minutos para permitir la propagación de DNS. Luego, verifica que el servicio Cloudflared en ServBay muestre el estado en verde. Por último, entra al panel de Cloudflare y revisa si el túnel correspondiente se ha creado correctamente, está activo y el registro DNS es correcto.

- P: ¿En qué se diferencia Cloudflared de herramientas como Ngrok o Pinggy?

- R: El principal punto fuerte de Cloudflared es su integración nativa y profunda con la red y servicios de seguridad de Cloudflare, y la posibilidad de usar tus propios dominios y subdominios. Es ideal para escenarios de acceso público estable, asociado a tu marca y con requisitos de seguridad. Herramientas como Ngrok o Pinggy pueden ser más rápidas y cómodas para compartir servicios de manera temporal, especialmente con cuentas gratuitas.

Resumen

Gracias a la integración de Cloudflared en ServBay, los desarrolladores en macOS pueden aprovechar la infraestructura fuerte y segura de Cloudflare para exponer proyectos locales a Internet de manera profesional. Siguiendo estos pasos, podrás configurar y ejecutar fácilmente un túnel de Cloudflare, beneficiándote de la comodidad de los dominios personalizados y la protección y el rendimiento extra que aporta Cloudflare.