在 ServBay 中設定 Cloudflared (Cloudflare Tunnel) 服務指南

Cloudflared 是 Cloudflare 推出的強大工具,讓您可透過 Cloudflare 全球網路安全地將本機運行的 Web 服務公開到網際網路,而無須開放防火牆連接埠或進行複雜的網路設定。藉由 Cloudflare Tunnel,您將能為本地開發專案獲得 HTTPS 加密、DDoS 防護,以及 Cloudflare CDN 的效能提升。ServBay 內建對 Cloudflared 的支援,簡化在 macOS 上的安裝與管理流程。

本指南將完整說明如何於 ServBay 中設置並使用 Cloudflared 隧道。

概述

ServBay 與 Cloudflared 整合後,開發者能夠輕鬆將本地網站連接至 Cloudflare 網路。這意味著,您可以利用自訂子網域名稱(如 test.yourdomain.com),從全球任意位置存取本地開發環境。

應用場景

- 專業演示: 使用品牌網域名向客戶或團隊專業展示本機開發成果。

- 穩定的外部測試: 為 API 測試、Webhook 整合或第三方服務聯調,提供長期且穩定的公共 URL。

- 善用 Cloudflare 生態: 享受 Cloudflare 的安全(像是 WAF、機器人流量管理)及效能(如 CDN 快取、Argo Smart Routing - 若適用)。

- 取代傳統 DDNS: 在動態 IP 狀況下為本機服務提供一個穩定的公開網域。

前置條件

- 已安裝 ServBay: 請確認您的 macOS 系統已成功安裝且可正常運行 ServBay。

- Cloudflare 帳戶: 您必須有一組有效的 Cloudflare 帳戶。

- 受管理網域: 在您的 Cloudflare 帳號內需有一組已啟用並由 Cloudflare 管理 DNS 的網域(例如

yourdomain.com)。Cloudflared 會在此網域下建立子網域。 - Cloudflare Zero Trust 設定: 您需在 Cloudflare Zero Trust 控制台創建一個組織(Team),才能使用 Cloudflare Tunnel。

- 前往 Cloudflare Zero Trust Dashboard。

- 若尚未建立組織,請依導引完成團隊名稱設定,通常為免費流程。

- 本地網站: 至少需在 ServBay 中新增並運行一個本地網站,例如

servbay.demo。

操作步驟

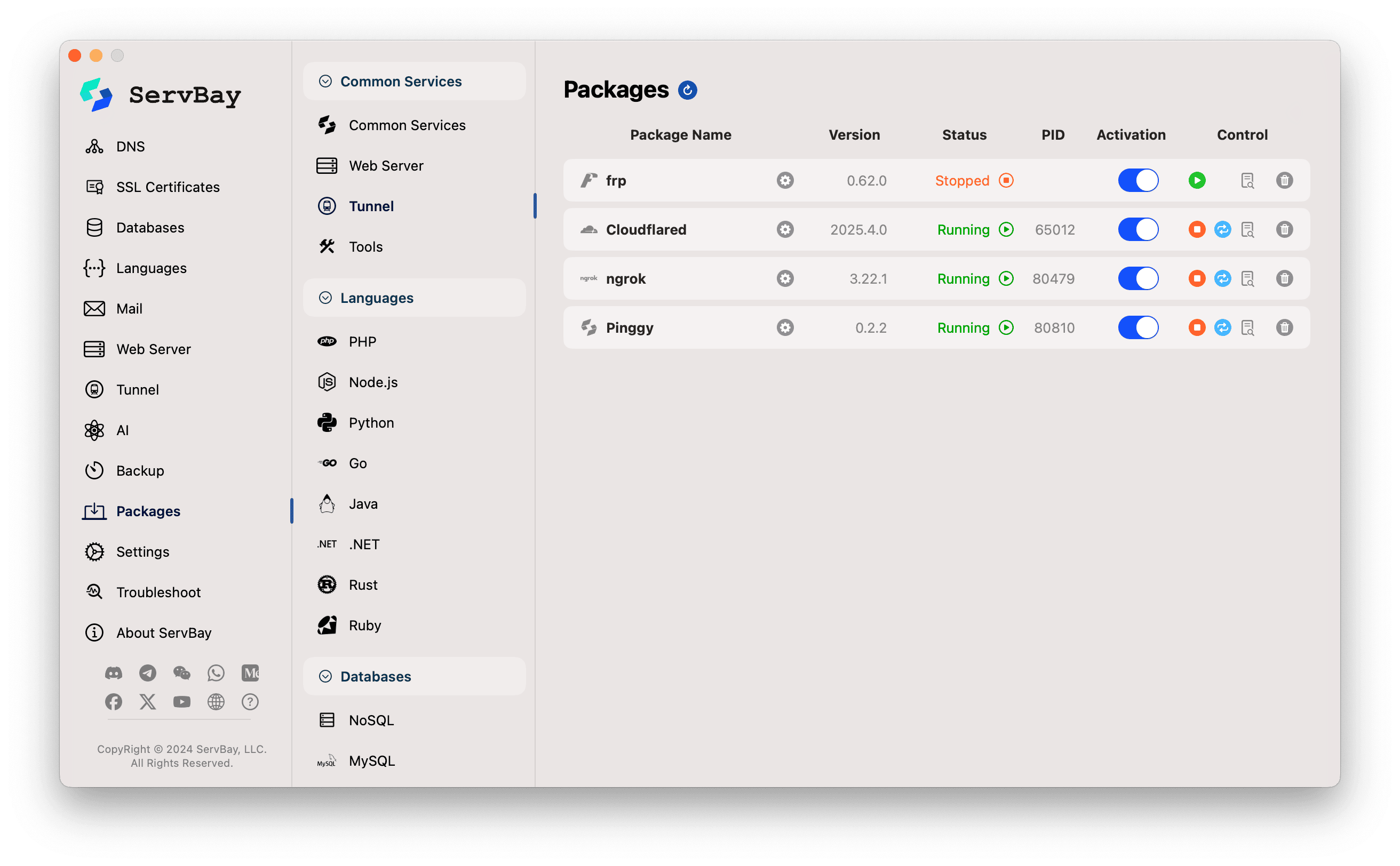

1. 在 ServBay 中安裝 Cloudflared 套件

- 開啟 ServBay 應用程式。

- 在左側導覽欄點選 套件 (Packages)。

- 於套件列表中找到或搜尋

Cloudflared。 - 點選

Cloudflared旁的安裝按鈕。

- 安裝完成後,您可嘗試點擊

Cloudflared右側的啟動開關。若因未授權而無法啟動服務,這是正常現象。

2. 授權 ServBay 存取您的 Cloudflare 帳戶

為了讓 ServBay 能代表您建立與管理 Cloudflare Tunnel 及相關 DNS 記錄,需完成一次授權:

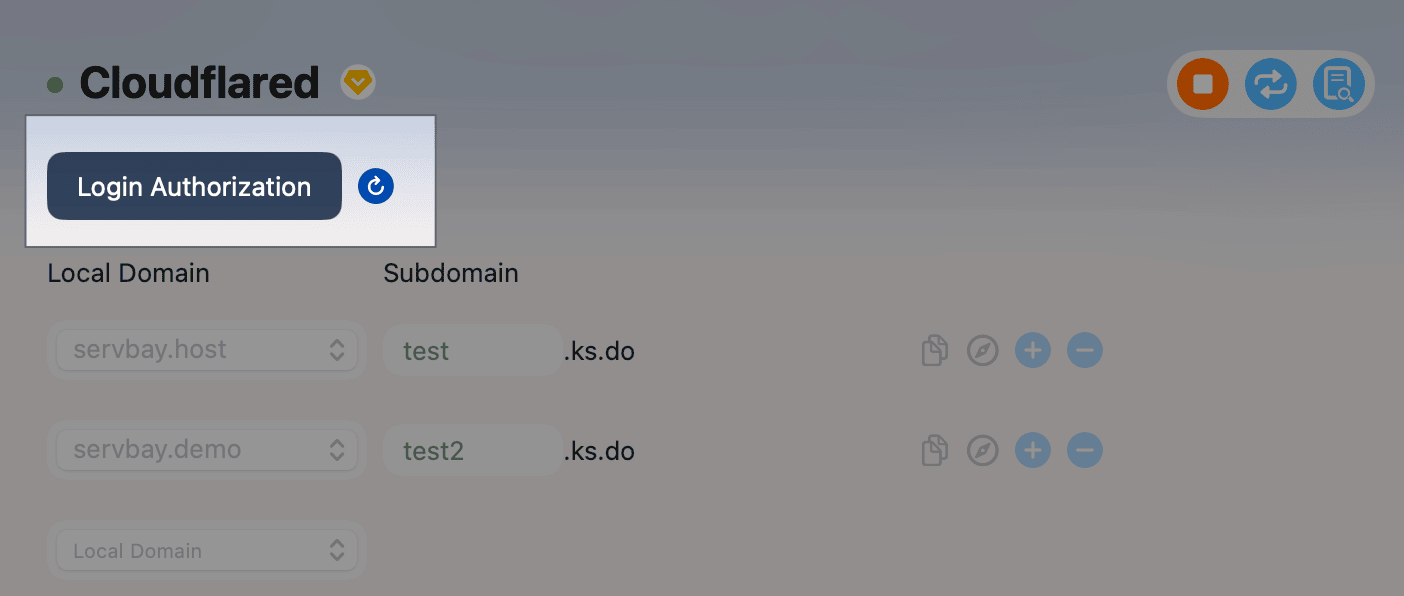

- 在 ServBay 左側導覽欄點擊 Tunnel。

- 於 Tunnel 服務列表,選擇 Cloudflared。

- 您會看到 Login Authorization (登入授權) 按鈕(或類似名稱的按鈕),點擊該按鈕。

- 點擊後,ServBay 會自動開啟新的瀏覽器視窗,引導至 Cloudflare 授權頁面。

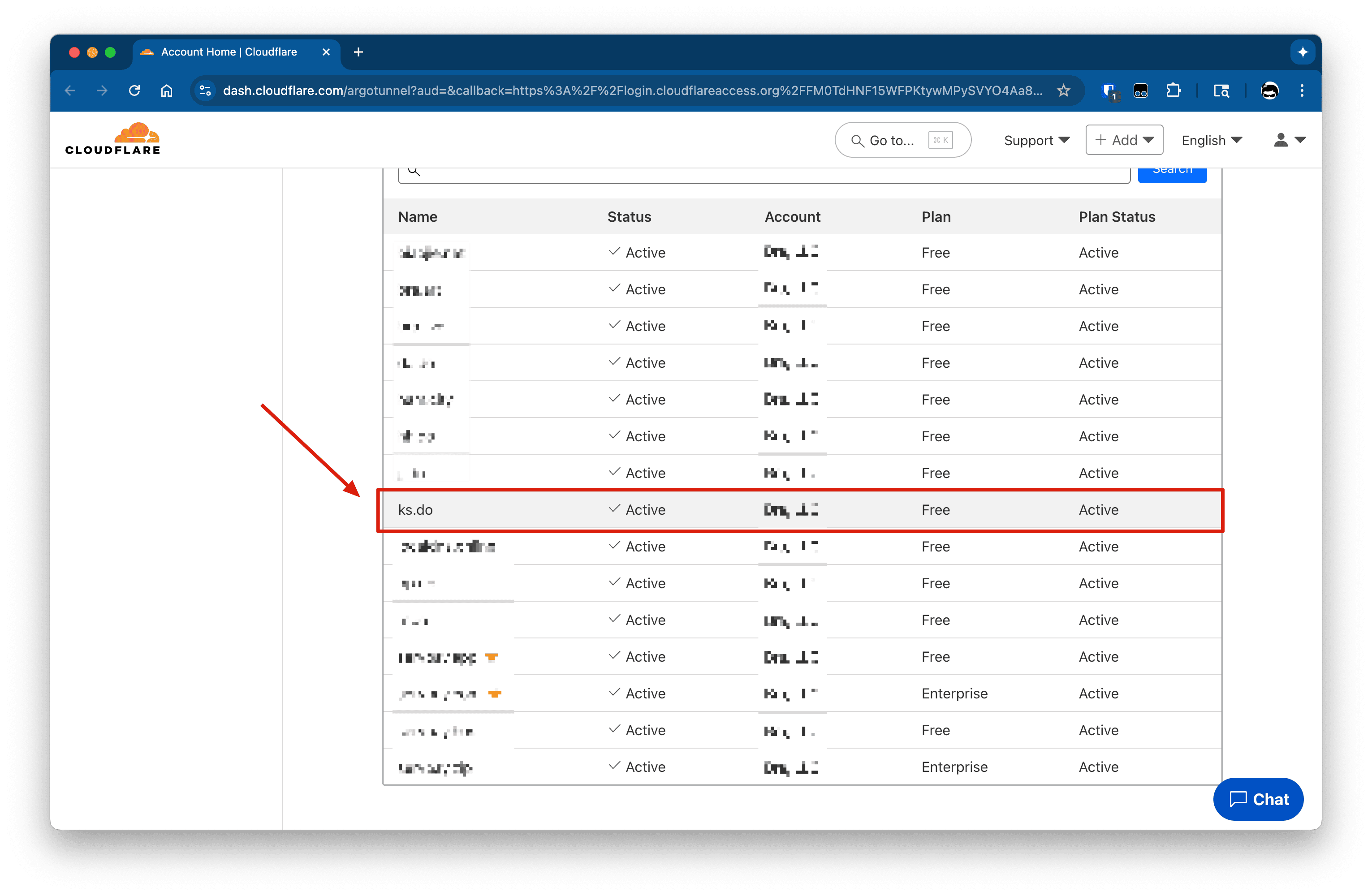

- 在 Cloudflare 頁面上,系統可能需要您登入(如尚未登入),並選擇欲授權給 ServBay (Cloudflared) 使用的網域。請務必選擇符合前置條件且已由 Cloudflare 管理的網域。

- 按照頁面指示完成授權流程。

- 授權成功後,返回 ServBay 應用程式。

- 於 Cloudflared 設定畫面,點選 Login Authorization (登入授權) 按鈕(若按鈕文字未變),右側的重新整理圖示,用以更新授權狀態。

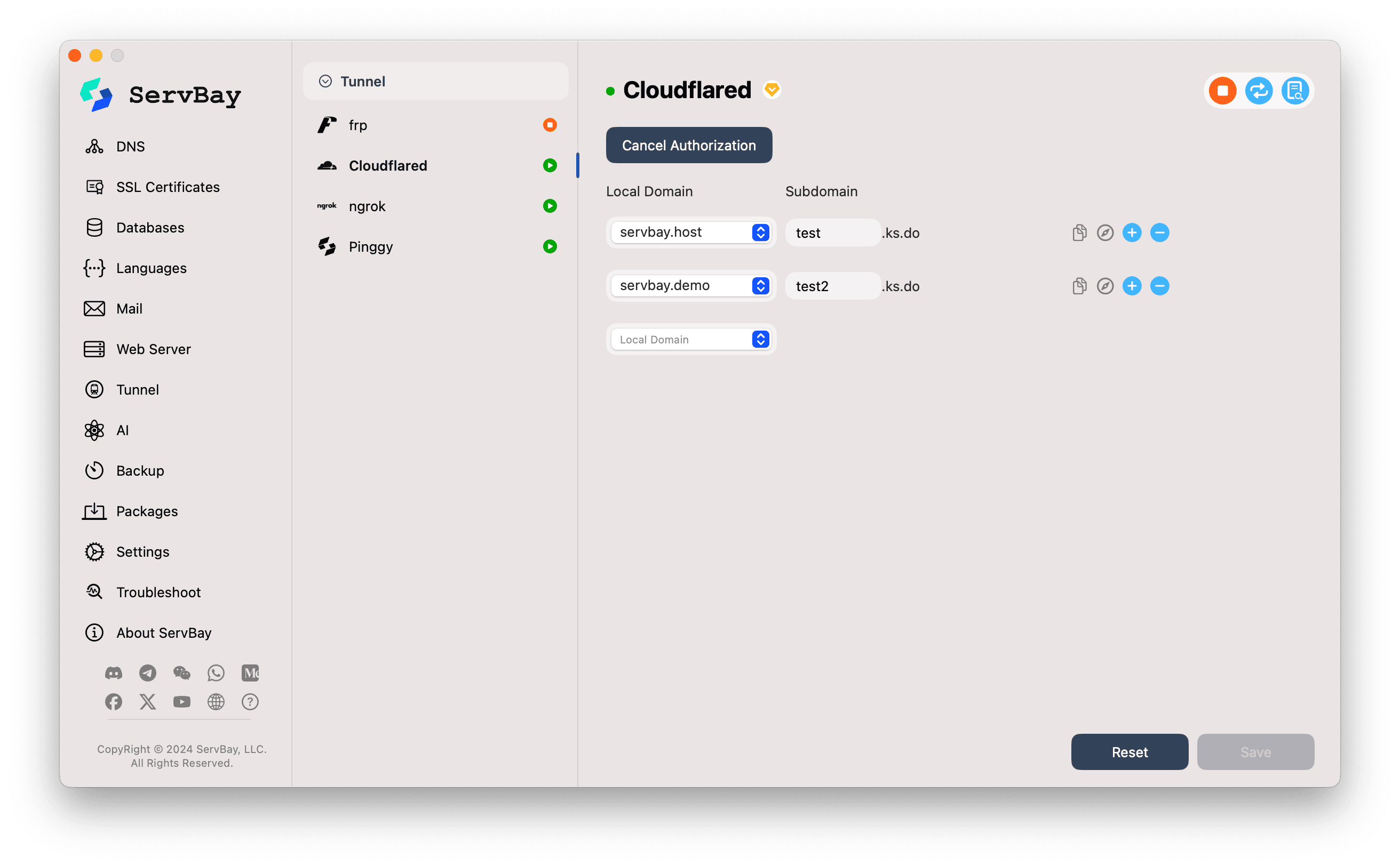

- 若授權成功,Login Authorization (登入授權) 按鈕會顯示為 Cancel Authorization (取消授權)。

3. 在 ServBay 中配置隧道

授權順利後,即可開始配置 Tunnel:

本地網站:

- 點擊下拉選單,選擇您想透過 Cloudflared 公開的本地 ServBay 網站,如

servbay.demo。

- 點擊下拉選單,選擇您想透過 Cloudflared 公開的本地 ServBay 網站,如

子網域名稱:

- 於該輸入框為選定本地網站指定子網域,例如

test或project-alpha。 - ServBay 會自動將此子網域與您已授權的網域組合為完整的公開網址。舉例:授權網域為

yourdomain.com,子網域填寫test,公開網址將為test.yourdomain.com。 - 介面會顯示授權網域的後綴,例如

.yourdomain.com(如截圖所示的.ks.do)。

- 於該輸入框為選定本地網站指定子網域,例如

新增更多隧道:

- 若您欲為多個本地網站分別建立 Tunnel(各用不同子網域),可點選現有隧道列右方的

+加號鈕,增加新配置並重複上述選擇與填寫。

- 若您欲為多個本地網站分別建立 Tunnel(各用不同子網域),可點選現有隧道列右方的

4. 儲存設定並啟動服務

- 完成所有隧道配置後,點擊右下角 Save (儲存) 按鈕。

- ServBay 將自動:

- 建立一條名為

servbay-tunnel-xxxxx的 Cloudflare Tunnel(xxxxx為隨機識別碼)。 - 與 Cloudflare API 溝通,把所有配置項目新增到 Tunnel 之中。

- 在您的 Cloudflare 網域內,為每個配置自動創建正確的 CNAME DNS 記錄,把指定子網域指向該隧道。

- 建立一條名為

- 儲存後,Cloudflared 服務應會自動啟動(或您可手動點擊啟動開關)。請觀察

Cloudflared服務列狀態燈,綠色即表示服務運作正常。 - 驗證存取:

- 現在可透過所配置的公開網址(如

test.yourdomain.com)於全球任意位置存取您的本地網站。 - 點擊外部域名旁的 複製圖示 以複製網址,或點擊 瀏覽器圖示 直接於瀏覽器開啟。

- 現在可透過所配置的公開網址(如

注意

- 由於 Cloudflared 節點眾多,儲存後建立連線需一定時間,請不要儲存後立刻存取,請稍待數秒,等 ServBay 回傳成功訊息再操作。

- DNS 記錄的建立和全球同步也需些許時間(通常數秒至數分鐘)。如無法存取,請稍後再試,並建議執行

sudo killall -HUP mDNSResponder清除本機 DNS 緩存。

5. 管理 Cloudflared 隧道

於 ServBay Cloudflared 設定畫面:

- 複製外部域名: 點擊複製圖示。

- 於瀏覽器開啟: 點擊瀏覽器圖示。

- 新增隧道: 點選

+圖示。 - 移除隧道: 點選

-(減號) 圖示並儲存。移除後,ServBay 會嘗試刪除相應的 Cloudflare Tunnel 及 DNS 記錄。 - 取消授權: 點選 Cancel Authorization (取消授權) 即可撤銷 ServBay 存取您的 Cloudflare 帳戶,此操作會讓所有已設好的 Cloudflared 隧道無法繼續運作。

- 停止/啟動服務: 可點擊

Cloudflared服務列右側的開關,切換 Cloudflared 服務整體停止或啟動。

注意事項

- DNS 同步時差: 新增或更改子網域後,DNS 記錄在全球同步可能會需要一段時間。

- Cloudflare Tunnel 管理: 您也可以登入 Cloudflare Zero Trust Dashboard(通常在 Access -> Tunnels 之下)查看與管理由 ServBay 建立的隧道。

- 安全性: Cloudflare Tunnel 本身即具備高安全性,您可在 Cloudflare 管理介面為隧道或網域加設更多保護(如 WAF 規則、存取管控策略等)。

- 網域授權限制: 一般情況下,ServBay 一次僅可授權並使用一組 Cloudflare 帳戶下的一個主網域。如需換用不同主網域,需先取消當前授權再重新授權新網域。

- Cloudflare 服務條款: 請確保您使用方式符合 Cloudflare 官方服務條款。

- 中國大陸用戶: 由於網路限制,中國大陸用戶可能無法穩定使用 Cloudflared 服務。

常見問題 (FAQ)

- Q: 點擊「Login Authorization」後,Cloudflare 頁面顯示錯誤或無法選擇網域怎麼辦?

- A: 請確認登入正確的 Cloudflare 帳號,且該帳號名下有 Cloudflare 管理 DNS 的網域;另外請檢查是否已在 Cloudflare Zero Trust 設置好組織團隊。

- Q: 已配置子網域並儲存,但無法用

subdomain.mydomain.com存取?- A: 首先請稍等數分鐘讓 DNS 記錄同步;其次,確認 ServBay 中 Cloudflared 服務狀態為綠燈運行;最後可登入 Cloudflare 控制台,檢查該 Tunnel 是否成功建立且正常運作,DNS 記錄是否正確存在。

- Q: Cloudflared 與 Ngrok/Pinggy 等工具有何不同?

- A: Cloudflared 的最大優勢是深度整合 Cloudflare 網路與安全服務,允許自有網域與子網域的專業呈現,更適合長期、品牌化、需要特定安全防護的暴露場景。Ngrok 與 Pinggy 則可能更易於臨時、快速共享,尤其對免費用戶而言更為便捷。

總結

通過 ServBay 對 Cloudflared 的整合,macOS 開發者能輕鬆利用 Cloudflare 強大且安全的基礎建設,將本機開發項目專業、安全地公開,享受自訂域名的便利及 Cloudflare 提供的加值保護與效能。遵循本指南,您即可迅速設定並運行 Cloudflare Tunnel,提升整體開發體驗。