Anleitung zur Konfiguration des Cloudflared (Cloudflare Tunnel) Dienstes in ServBay

Cloudflared ist ein leistungsstarkes Tool von Cloudflare, das es Ihnen ermöglicht, lokal betriebene Webdienste sicher über das globale Netzwerk von Cloudflare ins öffentliche Internet zu exponieren – ganz ohne komplizierte Firewall-Einstellungen oder komplexe Netzwerk-Konfigurationen. Mit Cloudflare Tunnel profitieren Sie von HTTPS-Verschlüsselung, DDoS-Schutz und der Performance des Cloudflare CDN für Ihr lokales Entwicklungsprojekt. ServBay bietet native Unterstützung für Cloudflared und macht die Einrichtung und Verwaltung auf macOS besonders einfach.

In dieser Anleitung finden Sie eine Schritt-für-Schritt-Erklärung, wie Sie Cloudflared Tunnel in ServBay einrichten und verwenden.

Überblick

Durch die Integration von ServBay und Cloudflared können Entwickler ihre in ServBay gehosteten lokalen Websites einfach mit dem Cloudflare-Netzwerk verbinden. Sie erhalten so beispielsweise einen benutzerdefinierten Subdomain-Namen wie test.ihredomain.com und können Ihre lokale Entwicklungsumgebung von überall aus erreichen.

Anwendungsszenarien

- Professionelle Demos: Präsentieren Sie Ergebnisse Ihrer lokalen Entwicklung Ihrem Team oder Kunden – mit Ihrer eigenen Marken-Domain.

- Stabile externe Tests: Perfekte Anbindung für API-Tests, Webhook-Integrationen oder die Zusammenarbeit mit externen Services, die eine dauerhaft verfügbare öffentliche URL benötigen.

- Vorteile des Cloudflare-Ökosystems: Profitieren Sie von den umfangreichen Sicherheits- (z.B. WAF, Bot Management) und Performance-Optionen (wie CDN-Caching, Argo Smart Routing sofern verfügbar) von Cloudflare.

- Ersatz für traditionelles DDNS: Erhalten Sie auch bei dynamischen IPs eine stabile, öffentliche Zugriffs-Domain.

Voraussetzungen

- ServBay ist installiert: Stellen Sie sicher, dass ServBay auf Ihrem macOS-System erfolgreich installiert und in Betrieb ist.

- Cloudflare-Konto: Sie benötigen ein gültiges Cloudflare-Konto.

- Verwaltete Domain: In Ihrem Cloudflare-Konto muss eine aktive Domain hinterlegt und durch Cloudflare verwaltet werden (z.B.

ihredomain.com). Unterhalb dieser Domain werden die Subdomains für den Tunnel erstellt. - Cloudflare Zero Trust-Einrichtung: Im Cloudflare Zero Trust Dashboard müssen Sie eine Organisation (Team) anlegen – dies ist Voraussetzung für die Nutzung von Cloudflare Tunnel.

- Rufen Sie das Cloudflare Zero Trust Dashboard auf.

- Falls noch nicht geschehen, richten Sie den Teamnamen gemäß den Hinweisen ein (dies ist in der Regel kostenlos).

- Lokale Website: Sie haben in ServBay mindestens eine lokale Website angelegt und gestartet, z.B.

servbay.demo.

Schritt-für-Schritt-Anleitung

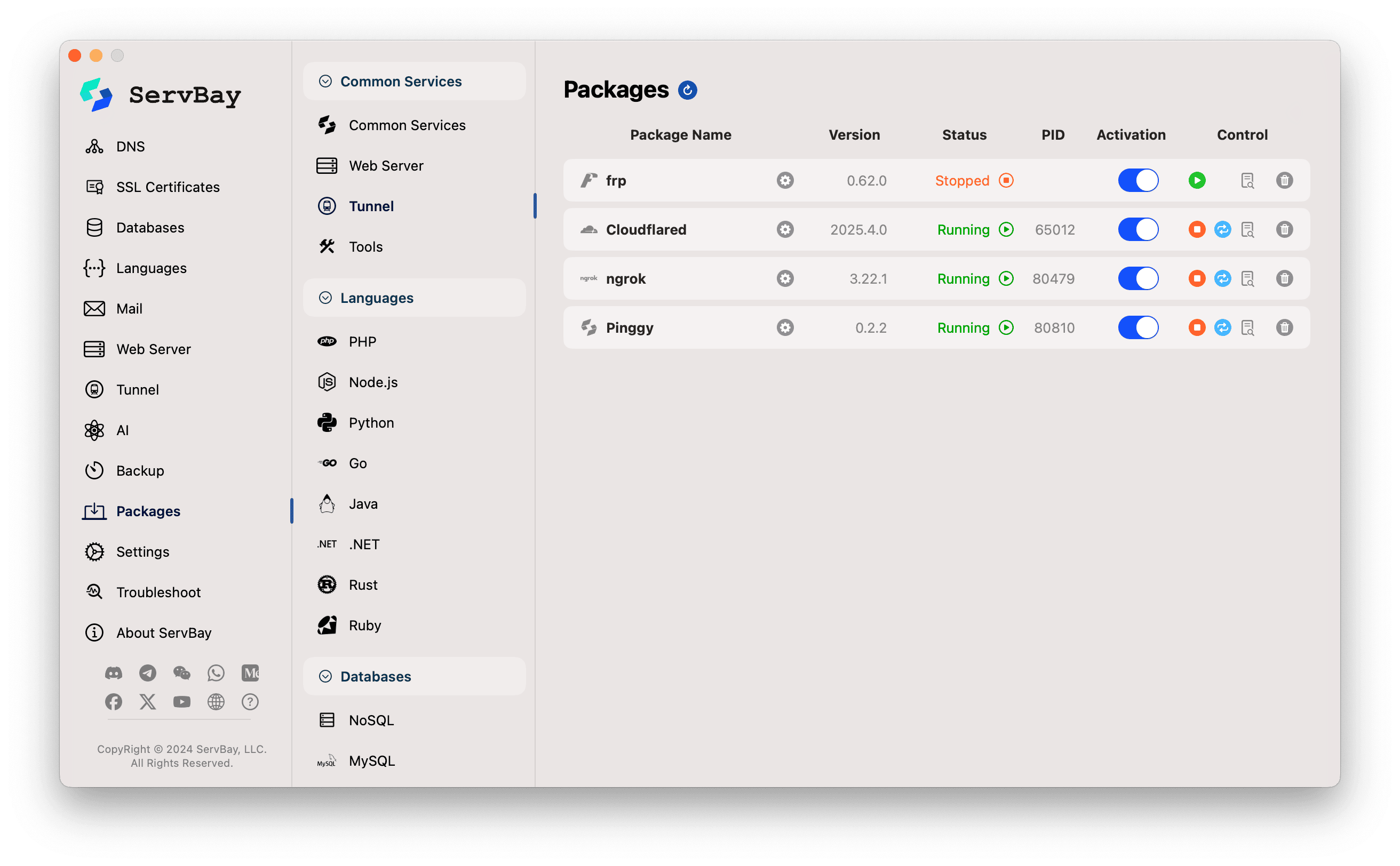

1. Installation des Cloudflared-Pakets in ServBay

- Öffnen Sie die ServBay-Anwendung.

- Navigieren Sie in der linken Seitenleiste zu Pakete (Packages).

- Suchen Sie in der Paketliste nach

Cloudflaredoder wählen Sie es direkt aus. - Klicken Sie neben

Cloudflaredauf den Installations-Button.

- Nach erfolgreicher Installation können Sie versuchen, Cloudflared über den Schalter auf der rechten Seite zu aktivieren. Es ist normal, wenn der Dienst zu diesem Zeitpunkt aufgrund fehlender Autorisierung noch nicht startet.

2. ServBay für den Zugriff auf Ihr Cloudflare-Konto autorisieren

Damit ServBay in Ihrem Namen Cloudflare Tunnel und die zugehörigen DNS-Einträge verwalten kann, ist eine einmalige Autorisierung erforderlich:

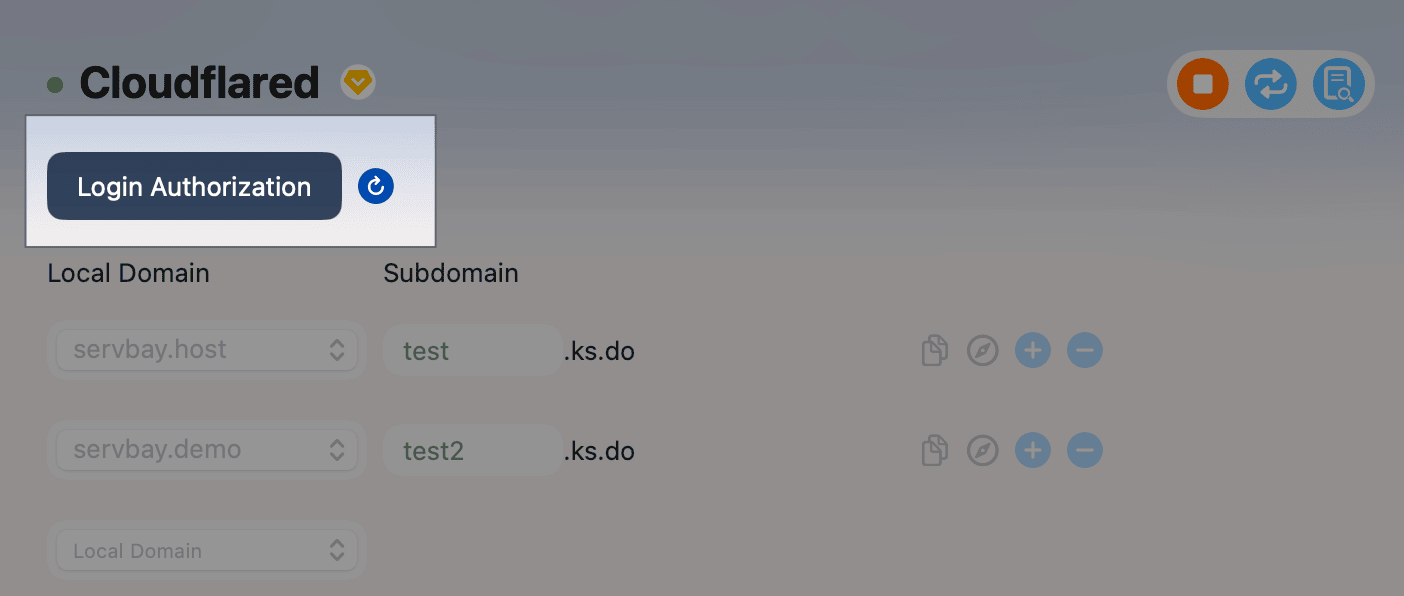

- Klicken Sie in der linken Navigationsleiste von ServBay auf Tunnel.

- Wählen Sie in der Liste der Tunnel-Dienste Cloudflared aus.

- Sie sehen einen Button mit der Bezeichnung Login Authorization (Login-Autorisierung) (oder ähnlich). Klicken Sie darauf.

- ServBay öffnet daraufhin ein neues Browserfenster und leitet Sie auf die Autorisierungsseite von Cloudflare weiter.

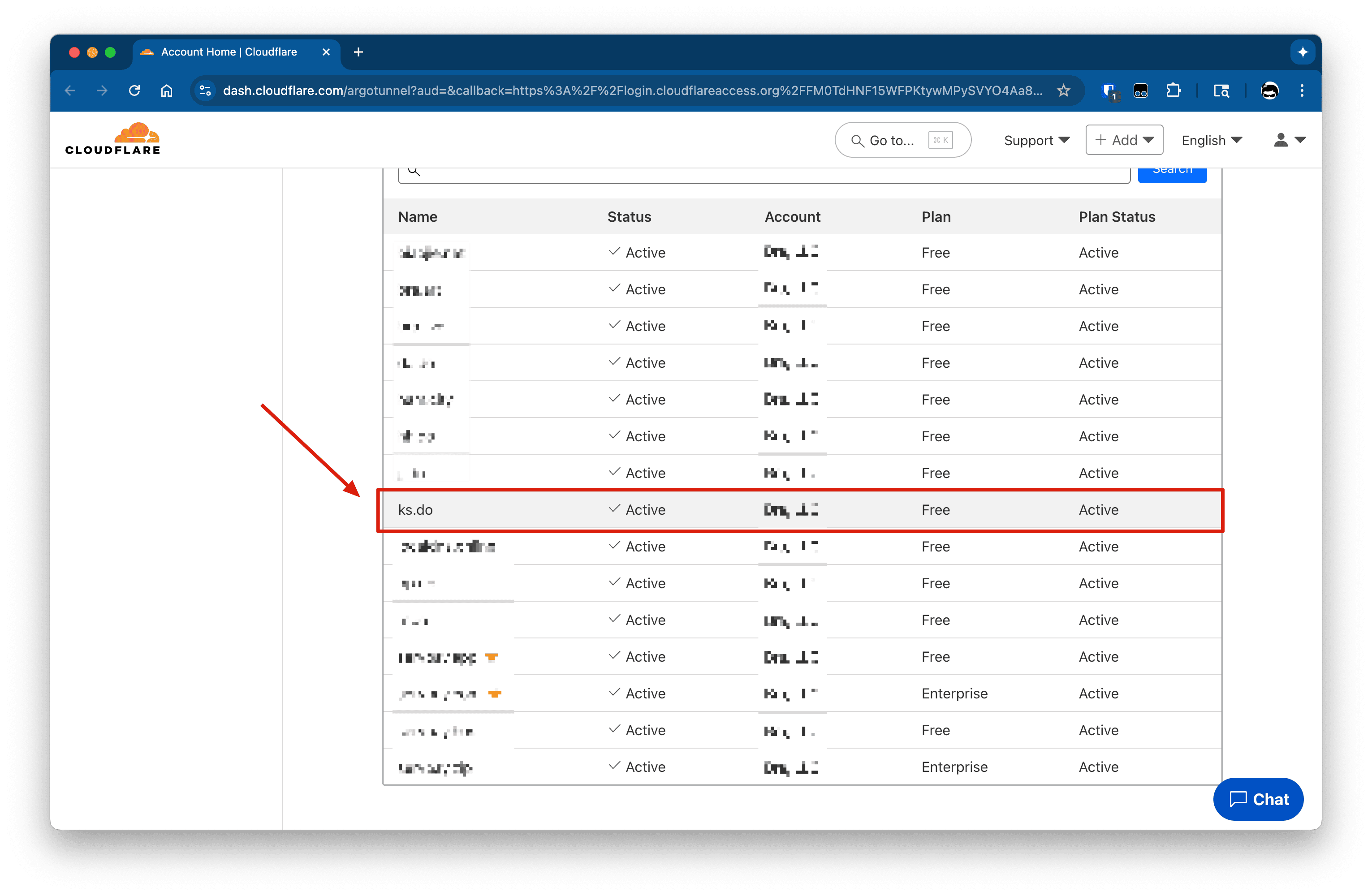

- Loggen Sie sich auf der Cloudflare-Seite ein (falls nicht bereits geschehen) und wählen Sie die Domain aus, die Sie ServBay (Cloudflared) zur Nutzung freigeben möchten. Bitte wählen Sie exakt die Domain aus, die Sie wie in den Voraussetzungen vorbereitet haben und die von Cloudflare verwaltet wird.

- Folgen Sie den Anweisungen auf der Cloudflare-Seite, um die Autorisierung abzuschließen.

- Nach erfolgreicher Autorisierung kehren Sie zur ServBay-Anwendung zurück.

- Klicken Sie in der Cloudflared-Konfigurationsansicht auf den Login Authorization (Login-Autorisierung)-Button (oder, falls die Beschriftung gleich geblieben ist, das Aktualisieren-Symbol daneben). Damit wird der Autorisierungsstatus aktualisiert.

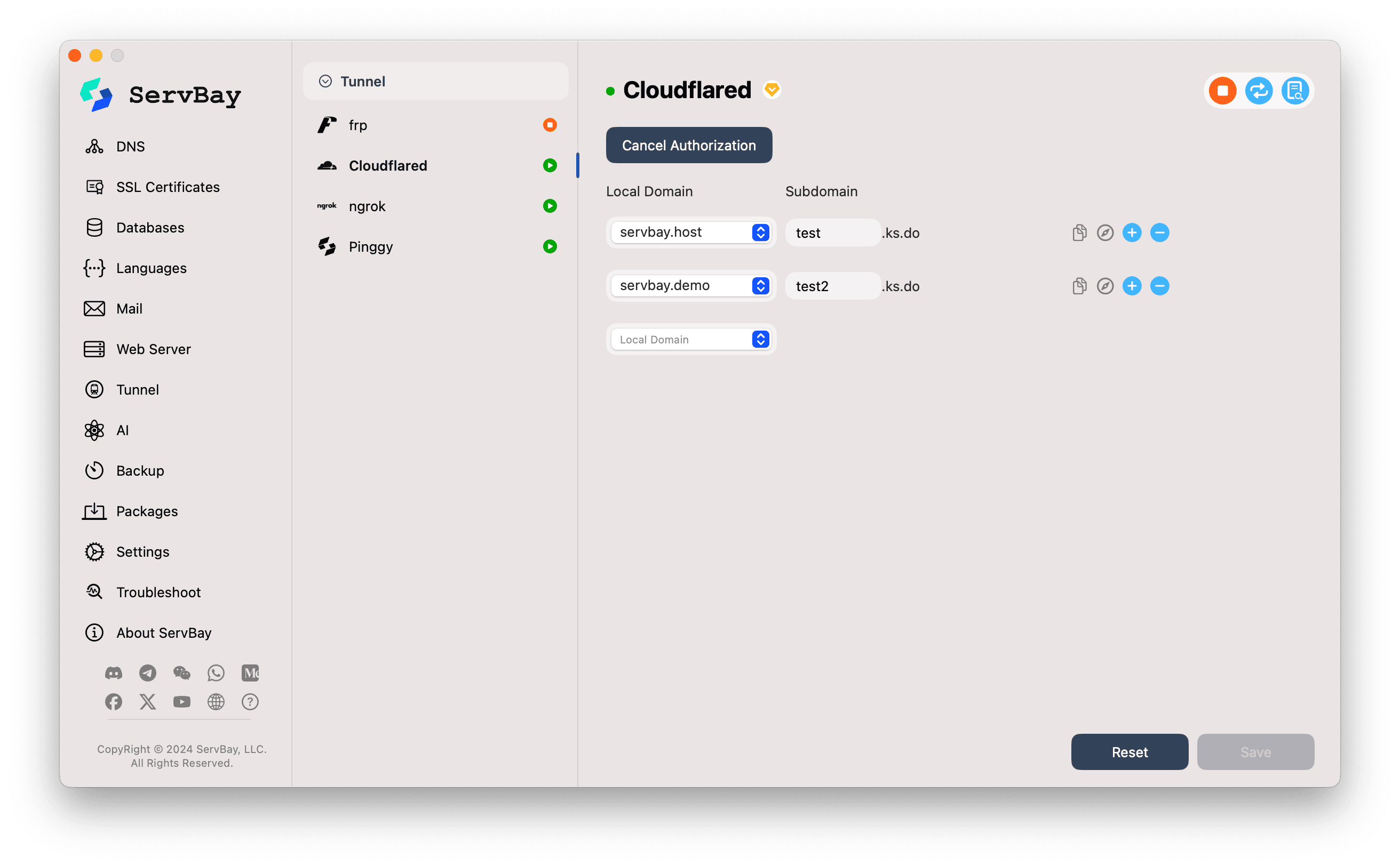

- Bei erfolgreicher Autorisierung ändert sich der Login Authorization (Login-Autorisierung) Button zu Cancel Authorization (Autorisierung aufheben).

3. Tunnel in ServBay konfigurieren

Nach erfolgreicher Autorisierung können Sie die gewünschten Tunnel einrichten:

Lokale Domain (Lokale Website):

- Öffnen Sie das Dropdown-Menü und wählen Sie die lokale ServBay-Website aus, die Sie mittels Cloudflared öffentlich bereitstellen möchten, z.B.

servbay.demo.

- Öffnen Sie das Dropdown-Menü und wählen Sie die lokale ServBay-Website aus, die Sie mittels Cloudflared öffentlich bereitstellen möchten, z.B.

Subdomain:

- Geben Sie im Eingabefeld einen Subdomain-Namen fest, z.B.

testoderproject-alpha. - ServBay kombiniert diesen Subdomain-Namen mit der autorisierten (verwalteten) Domain und erstellt daraus Ihre öffentliche URL. Wenn Ihre autorisierte Domain z.B.

ihredomain.comund Ihre Subdomaintestist, wird die endgültige URLtest.ihredomain.comsein. - Die Oberfläche zeigt Ihnen den jeweiligen Domain-Suffix an, z.B.

.ihredomain.com(wie im Beispiel-Screenshot.ks.do).

- Geben Sie im Eingabefeld einen Subdomain-Namen fest, z.B.

Weitere Tunnel hinzufügen:

- Wenn Sie mehrere Tunnel (jeweils mit unterschiedlichen Subdomains) für verschiedene lokale Websites einrichten möchten, klicken Sie auf das

+-Symbol neben dem bestehenden Tunnel-Eintrag und wiederholen Sie die obigen Schritte für die neuen Websites/Subdomains.

- Wenn Sie mehrere Tunnel (jeweils mit unterschiedlichen Subdomains) für verschiedene lokale Websites einrichten möchten, klicken Sie auf das

4. Konfiguration speichern und Dienst starten

- Nach Abschluss der Tunnel-Konfigurationen klicken Sie unten rechts auf den Save (Speichern)-Button.

- ServBay wird:

- Einen neuen Cloudflare Tunnel mit dem Namen

servbay-tunnel-xxxxxanlegen, wobeixxxxxein zufälliger Bezeichner ist. - Über die Cloudflare-API jeden einzelnen konfigurierten Tunnel-Eintrag hinzufügen.

- Für jede Konfiguration automatisch einen CNAME-DNS-Eintrag in Ihrer Cloudflare-Domain anlegen und den jeweiligen Subdomain-Namen auf den Tunnel zeigen lassen.

- Einen neuen Cloudflare Tunnel mit dem Namen

- Nachdem Sie gespeichert haben, wird der Cloudflared-Dienst automatisch gestartet (oder Sie können dies manuell per Schalter tun). Die Statusanzeige neben dem Service-Eintrag wird grün, wenn der Dienst läuft.

- Zugriff überprüfen:

- Ab jetzt können Sie Ihre lokale Website über die konfigurierte öffentliche URL (z.B.

test.ihredomain.com) von überall aus erreichen. - Klicken Sie auf das Kopieren-Symbol neben der externen Domain, um die URL zu kopieren, oder auf das Browser-Symbol, um die Adresse direkt im Browser zu öffnen.

- Ab jetzt können Sie Ihre lokale Website über die konfigurierte öffentliche URL (z.B.

Hinweis

- Da die Verbindung zu Cloudflared-Knoten einige Zeit in Anspruch nehmen kann, warten Sie bitte einige Sekunden nach dem Speichern, bis ServBay eine Erfolgsmeldung anzeigt, bevor Sie auf Ihre neue URL zugreifen.

- Die Erstellung und globale Verteilung der DNS-Einträge kann zwischen einigen Sekunden und wenigen Minuten dauern. Falls der Zugriff nicht sofort möglich ist, versuchen Sie es nach kurzer Zeit noch einmal und leeren Sie ggf. mit

sudo killall -HUP mDNSResponderden lokalen DNS-Cache.

5. Cloudflared-Tunnel verwalten

Im Cloudflared-Konfigurationsbereich von ServBay stehen Ihnen folgende Optionen zur Verfügung:

- Externe Domain kopieren: Auf das Kopieren-Symbol klicken.

- Im Browser öffnen: Auf das Browser-Symbol klicken.

- Tunnel hinzufügen: Auf das

+-Symbol klicken. - Tunnel entfernen: Auf das

--Symbol klicken und speichern. ServBay versucht dann, den entsprechenden Cloudflare Tunnel und den DNS-Eintrag zu entfernen. - Autorisierung widerrufen: Mit Klick auf den Cancel Authorization (Autorisierung aufheben)-Button entziehen Sie ServBay den Zugriff auf Ihr Cloudflare-Konto. Dadurch funktionieren alle eingerichteten Cloudflared-Tunnel nicht mehr.

- Dienst starten/stoppen: Mit dem Schalter neben dem Cloudflared-Diensteintrag können Sie den kompletten Cloudflared-Dienst starten bzw. anhalten.

Hinweise

- DNS-Propagation: Nach dem Erstellen oder Ändern einer Subdomain kann es einige Zeit dauern, bis der neue DNS-Eintrag weltweit verfügbar ist.

- Cloudflare Tunnel-Verwaltung: Sie können die von ServBay erstellten Tunnel und deren Status jederzeit auch direkt im Cloudflare Zero Trust Dashboard (meist unter Access → Tunnels) einsehen und verwalten.

- Sicherheit: Cloudflare Tunnel ist an sich schon sicher. Sie können im Cloudflare Dashboard zusätzliche Schutzmaßnahmen – wie z. B. WAF-Regeln oder Zugriffsrichtlinien – für Ihre Tunnel und Domains einrichten.

- Domain-Autorisierungslimit: Üblicherweise kann ServBay für die Tunnel-Erstellung immer nur eine Domain innerhalb eines Cloudflare-Kontos autorisieren. Möchten Sie eine andere (Haupt-)Domain verwenden, müssen Sie zunächst die bestehende Autorisierung widerrufen und dann eine neue erteilen.

- Cloudflare Nutzungsbedingungen: Beachten Sie bitte stets die Einhaltung der Cloudflare-Richtlinien.

- Für Nutzer aus China: In Festlandchina ist der stabile Einsatz von Cloudflared womöglich nicht möglich.

Häufige Fragen (FAQ)

- Q: Nach Klick auf „Login Authorization“ erhalte ich einen Fehler oder kann keine Domain auswählen – was tun?

- A: Stellen Sie sicher, dass Sie im richtigen Cloudflare-Konto angemeldet sind und dort eine von Cloudflare verwaltete Domain besitzen. Überprüfen Sie außerdem, ob Ihr Team im Cloudflare Zero Trust Dashboard korrekt eingerichtet ist.

- Q: Ich habe eine Subdomain konfiguriert und gespeichert, kann aber nicht auf

subdomain.mydomain.comzugreifen?- A: Warten Sie zunächst einige Minuten, damit sich der DNS-Eintrag verbreiten kann. Prüfen Sie, ob der Cloudflared-Dienst in ServBay grün angezeigt wird. Überprüfen Sie außerdem im Cloudflare Dashboard, ob der entsprechende Tunnel erfolgreich angelegt wurde, korrekt aktiv ist und der DNS-Eintrag richtig gesetzt wurde.

- Q: Was unterscheidet Cloudflared von Tools wie Ngrok oder Pinggy?

- A: Der Vorteil von Cloudflared liegt in der tiefen Integration mit dem Cloudflare-Netz und dessen Sicherheitsfeatures. Sie können Ihre eigenen Domains und Subdomains nutzen – ideal für professionelle, stabile und sichere öffentliche Zugriffe. Tools wie Ngrok oder Pinggy sind insbesondere für schnellen, temporären und kostenlosen Testeinsatz geeignet.

Fazit

Dank der nahtlosen Integration von Cloudflared in ServBay können macOS-Entwickler die leistungsfähige und sichere Infrastruktur von Cloudflare nutzen, um lokale Entwicklungsprojekte professionell und unkompliziert öffentlich zugänglich zu machen. Mit dieser Schritt-für-Schritt-Anleitung richten Sie einen Cloudflare Tunnel in kürzester Zeit ein und profitieren von Komfort, Flexibilität, benutzerdefinierten Domains und dem vollen Schutz sowie der Performance von Cloudflare.