ServBay で Cloudflared(Cloudflare Tunnel)サービスを設定するガイド

Cloudflared は Cloudflare が提供する強力なツールで、ファイアウォールのポートを開けたり複雑なネットワーク設定をせずに、ローカルで動作する Web サービスを Cloudflare のグローバルネットワーク経由で安全にインターネットへ公開できます。Cloudflare Tunnel を利用すれば、ローカル開発プロジェクトで HTTPS 暗号化、DDoS 保護、Cloudflare CDN の高速化といった恩恵を受けられます。ServBay は Cloudflared を標準サポートしており、macOS での設定・管理を簡単にします。

本ガイドでは、ServBay 上で Cloudflared トンネルを設定、利用する手順を詳しく解説します。

概要

ServBay と Cloudflared を組み合わせることで、ServBay でホストしているローカルサイトを簡単に Cloudflare ネットワークへ接続できます。これにより test.yourdomain.com のようなカスタムサブドメインを使い、どこからでもローカル開発環境へアクセスできるようになります。

利用シーン

- プロフェッショナルなデモ: ご自身のブランドドメインで、ローカルで稼働中の開発成果をクライアントやチームに披露できます。

- 安定した外部テスト: 長期的に安定したパブリック URL が必要な API テスト、Webhook 連携、外部サービスとの協調にご活用いただけます。

- Cloudflare エコシステムの活用: Cloudflare のセキュリティ(WAF、ボット対策等)やパフォーマンス(CDN キャッシュ、Argo Smart Routing 等)の恩恵が得られます。

- 従来型 DDNS の代替: 動的 IP 環境下でも、ローカルサービス向けに安定した公開ドメインを提供できます。

前提条件

- ServBay のインストール: macOS に ServBay が正常に導入・起動されていることを確認してください。

- Cloudflare アカウント: 有効な Cloudflare アカウントをお持ちであること。

- 管理されているドメイン: Cloudflare アカウントで有効化し、Cloudflare が DNS を管理するドメイン(例:

yourdomain.com)が必要です。Cloudflared はこのドメイン下にサブドメインを作成します。 - Cloudflare Zero Trust のセットアップ: Cloudflare Zero Trust ダッシュボードで組織(チーム)を作成しておく必要があります。これが Cloudflare Tunnel 利用の前提です。

- Cloudflare Zero Trust ダッシュボード へアクセスしてください。

- まだ組織がない場合は、案内に従いチーム名を設定してください(通常は無料です)。

- ローカルサイト: ServBay 上で少なくとも 1 件のローカルサイト(例:

servbay.demo)を追加・起動しておいてください。

操作手順

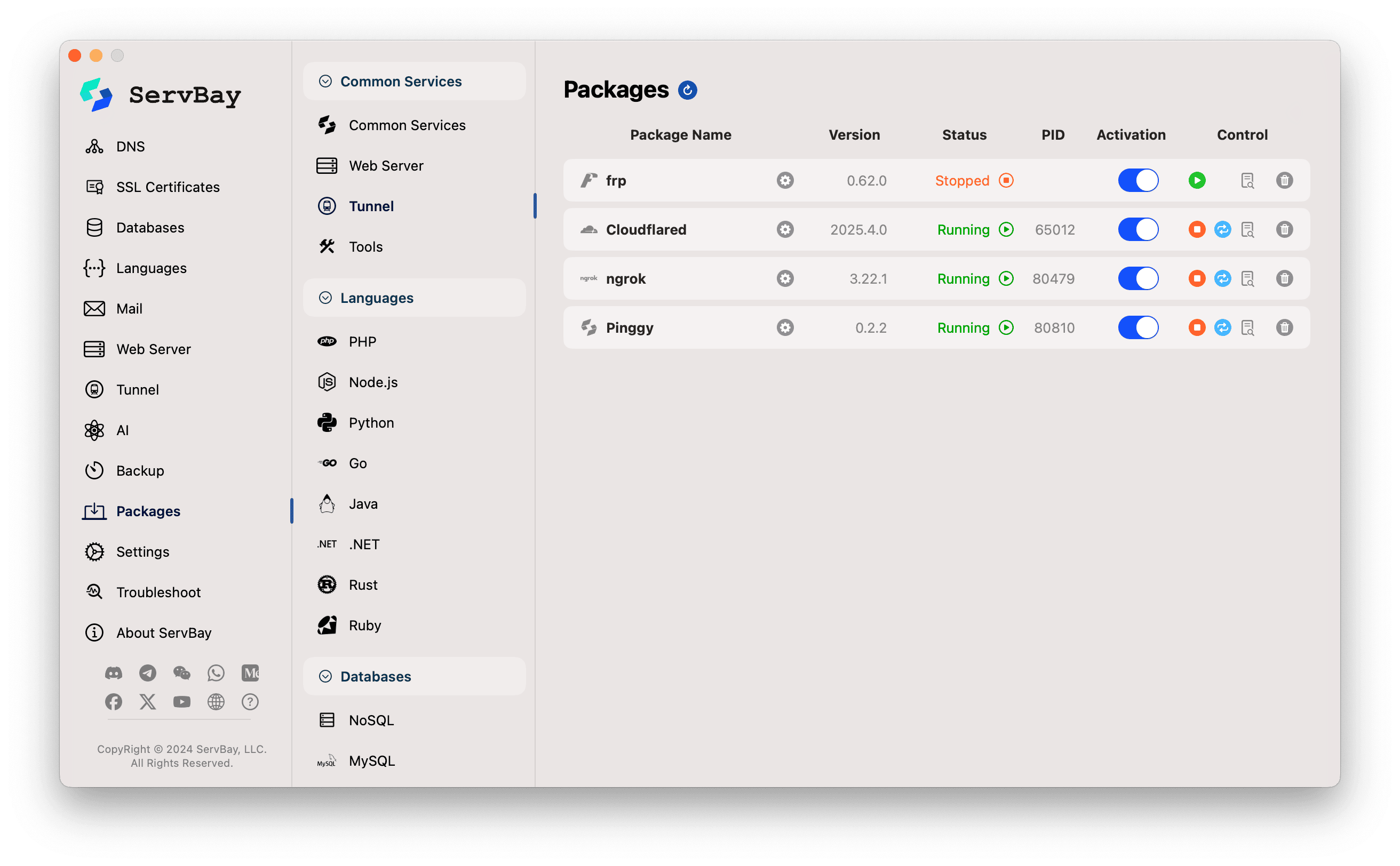

1. ServBay で Cloudflared パッケージをインストール

- ServBay アプリを開きます。

- 左側のナビゲーションバーで ソフトウェアパッケージ (Packages) をクリック。

- パッケージ一覧から

Cloudflaredを探すか、検索します。 Cloudflaredの横にあるインストールボタンをクリック。

- インストールが完了したら、

Cloudflared右側の起動スイッチを押してみてください。この段階では認証されていないためサービスが起動できないことがありますが、これは正常です。

2. ServBay に Cloudflare アカウントの認証を与える

ServBay が Cloudflare Tunnel と関連する DNS レコードを代理作成・管理できるよう、認証が必要です。

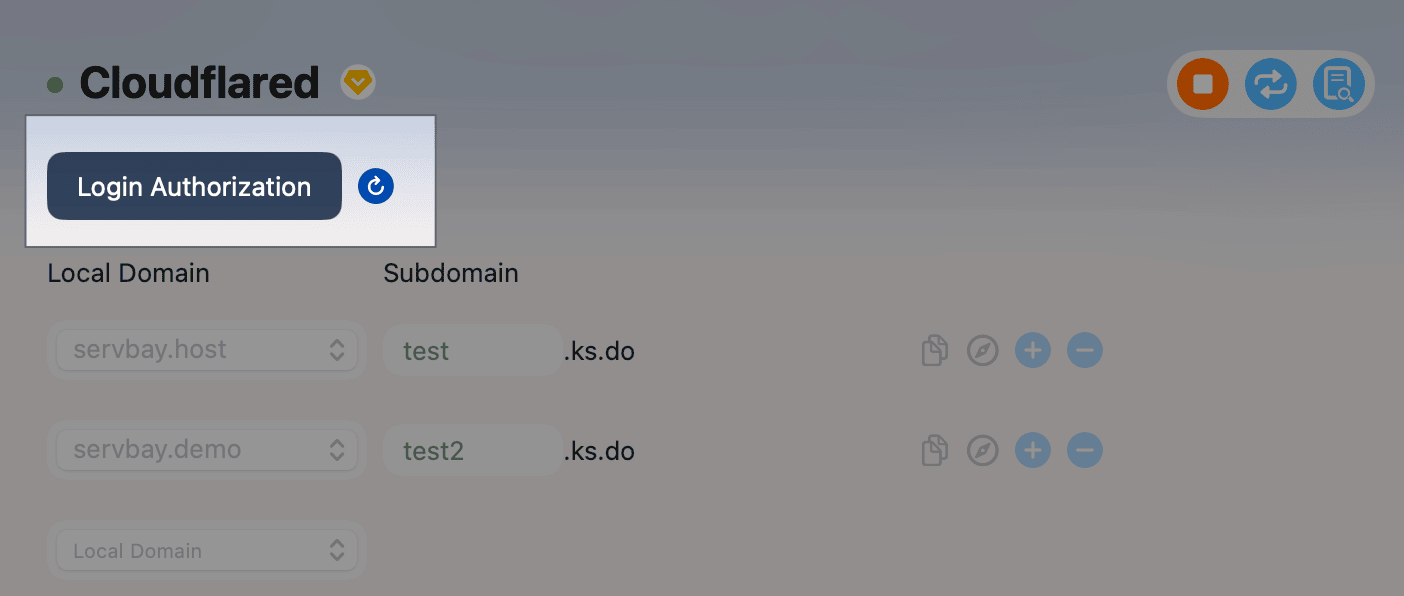

- ServBay 左側ナビゲーションで Tunnel をクリック。

- Tunnel サービス一覧から Cloudflared を選択します。

- Login Authorization(ログイン認証) ボタン(または同等の名称のボタン)が表示されます。これをクリック。

- クリックすると新しいブラウザウィンドウが開き、Cloudflare の認証画面へリダイレクトされます。

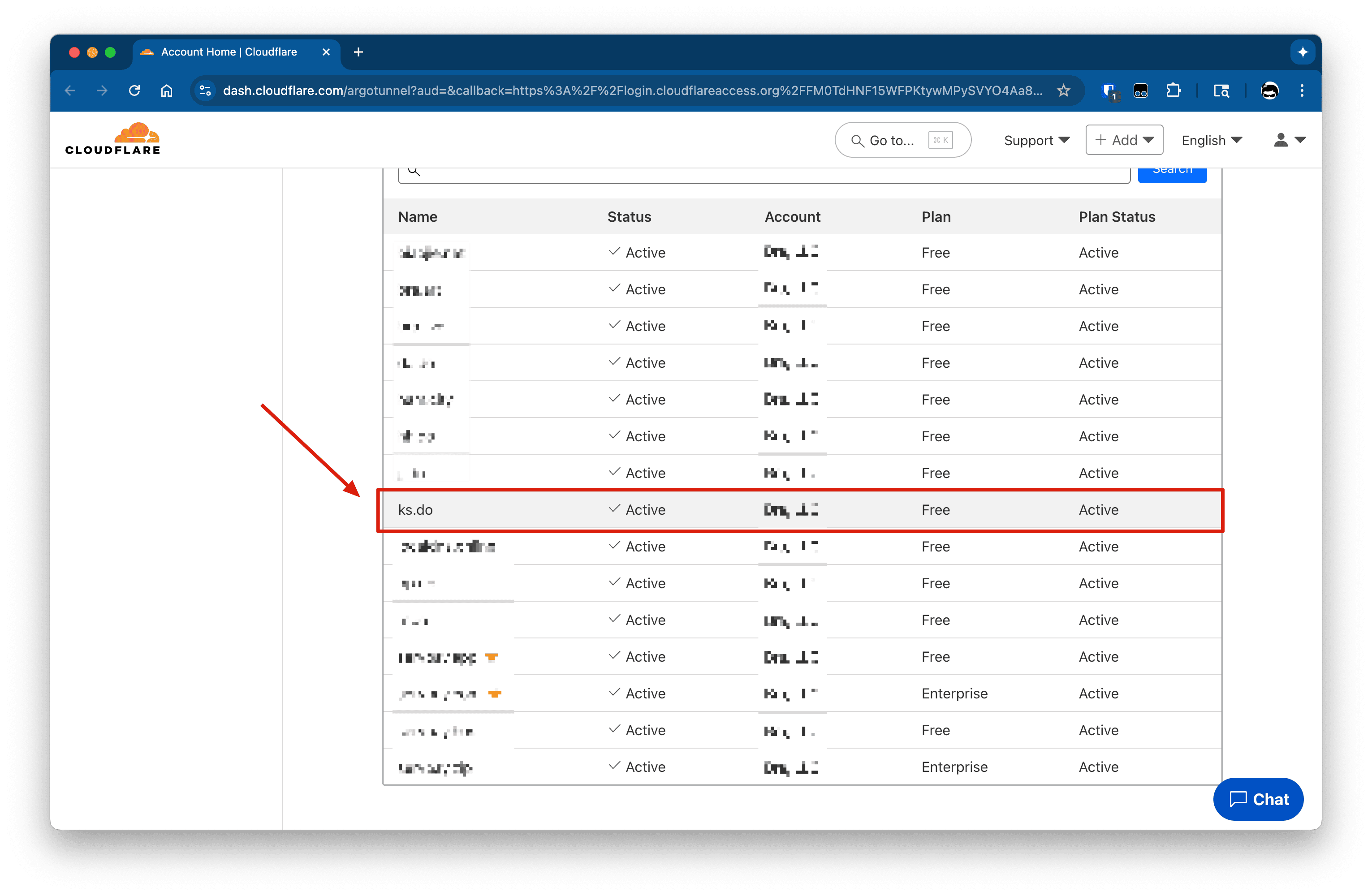

- Cloudflare の画面で、未ログインの場合はログインし、ServBay(Cloudflared)に許可したいドメインを選択します。前提条件で用意した Cloudflare 管理ドメインを選んでください。

- 画面の指示に従って認証を完了してください。

- 認証成功後、ServBay アプリに戻ります。

- Cloudflared 設定画面上で Login Authorization(ログイン認証) ボタン(ボタン名に変化がない場合)の右側にある リフレッシュアイコン をクリックし、認証状態を更新してください。

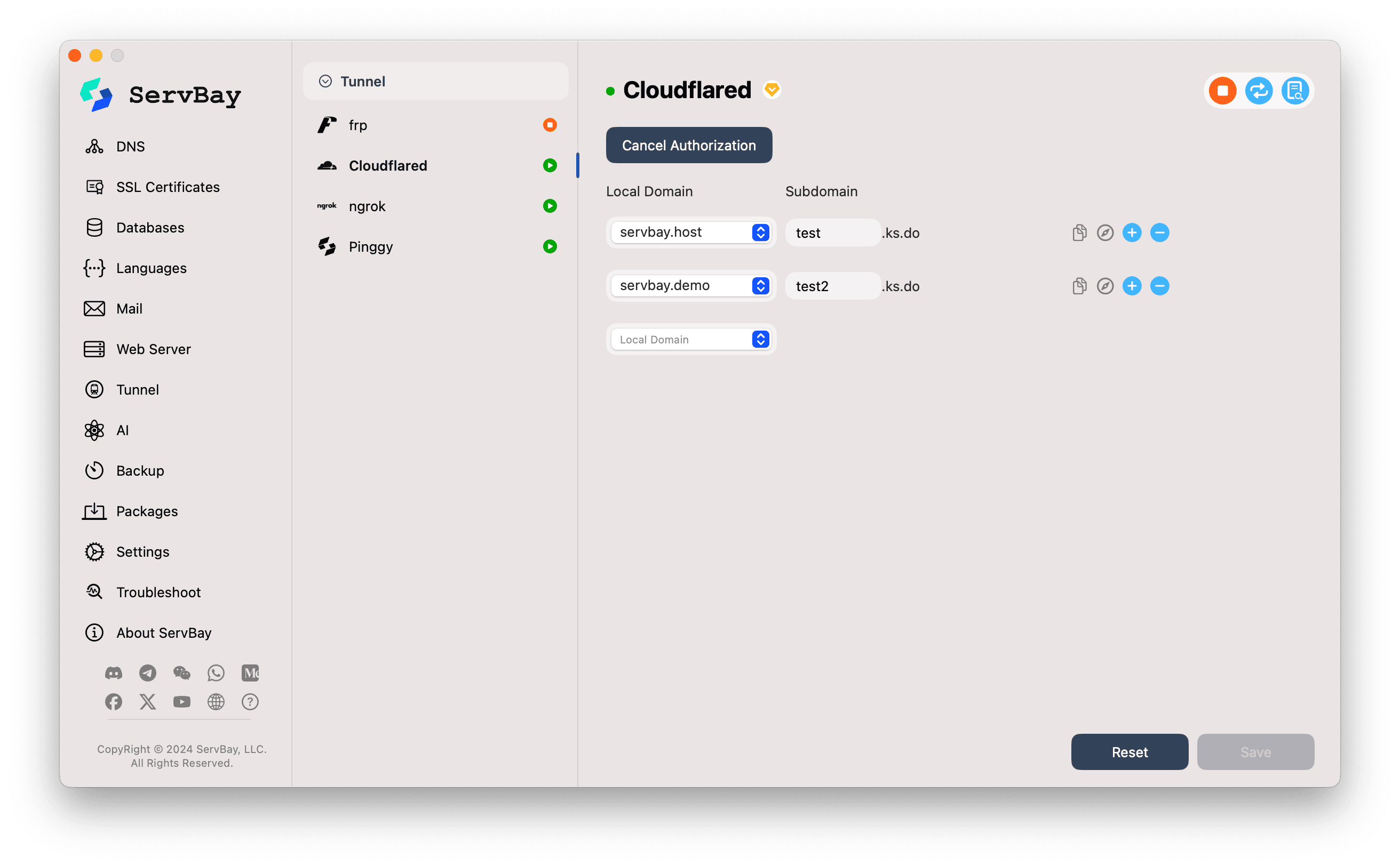

- 認証が完了すると、Login Authorization(ログイン認証) ボタンは Cancel Authorization(認証解除) に変わります。

3. ServBay でトンネルを設定する

認証が完了したら、具体的なトンネル設定を始めましょう。

ローカルドメイン(ローカルサイト):

- ドロップダウンメニューから Cloudflared で公開したい ServBay のローカルサイト(例:

servbay.demo)を選択。

- ドロップダウンメニューから Cloudflared で公開したい ServBay のローカルサイト(例:

サブドメイン:

- 入力欄に該当ローカルサイトへ割り当てるサブドメイン名(例:

testやproject-alphaなど)を入力します。 - ServBay は、このサブドメインと認証済ドメインを結合して、最終的な公開 URL を自動生成します。例えば認証ドメインが

yourdomain.comでサブドメイン入力がtestの場合、公開 URL はtest.yourdomain.comとなります。 - インターフェースには認証済みドメインのサフィックス(

.yourdomain.comなど、例では.ks.do)が表示されます。

- 入力欄に該当ローカルサイトへ割り当てるサブドメイン名(例:

トンネルの追加:

- 複数のローカルサイトでトンネルを作成したい場合は、既存トンネル行の右側にある

+ボタン(プラス記号)で構成エントリを追加し、上記手順を繰り返してください。

- 複数のローカルサイトでトンネルを作成したい場合は、既存トンネル行の右側にある

4. 設定を保存しサービスを開始

- すべてのトンネル設定が済んだら、画面右下の Save(保存) ボタンをクリックします。

- ServBay は以下の処理を実行します:

servbay-tunnel-xxxxxという名前の Cloudflare Tunnel を作成します(xxxxxはランダムな ID)。- Cloudflare API に通信し、各設定ごとにトンネルへ追加します。

- 認証した Cloudflare ドメイン下に、各設定エントリ用の CNAME DNS レコードを自動作成し、指定サブドメインをトンネルへ割り当てます。

- 保存完了後、Cloudflared サービスは自動で起動します(または手動でスイッチ操作が可能です)。

Cloudflaredサービス行横のステータスランプが緑色なら正常稼働中です。 - アクセス確認:

- 設定した公開 URL(例:

test.yourdomain.com)で、外部からローカルサイトにアクセスできることを確認します。 - 外部ドメイン右横の コピーアイコン で URL をコピーしたり、ブラウザアイコン で直接ブラウザオープンも可能です。

- 設定した公開 URL(例:

注意

- Cloudflared は多拠点から接続されるため、保存後の接続確立までにタイムラグが発生します。保存後すぐにアクセスせず、数秒待って ServBay で成功メッセージが表示されてから試してください。

- DNS レコード作成やグローバル反映に多少時間がかかる場合もあります(数秒~数分)。もしアクセスできない場合はしばらく待ち、

sudo killall -HUP mDNSResponderでローカル DNS キャッシュをクリアしてください。

5. Cloudflared トンネルの管理

ServBay の Cloudflared 設定画面から:

- 外部ドメインのコピー: コピーアイコンをクリック。

- ブラウザで開く: ブラウザアイコンをクリック。

- トンネル追加:

+アイコンをクリック。 - トンネル削除:

-(マイナス記号)で該当トンネルを削除し、保存します。削除後は該当する Cloudflare Tunnel と DNS レコードの削除処理が行われます。 - 認証解除: Cancel Authorization(認証解除) ボタンで ServBay の Cloudflare アカウントアクセスを取り消し可能です。すべての Cloudflared トンネルが停止します。

- サービス開始・停止:

Cloudflaredサービス行のスイッチでサービス全体の開始・停止が可能です。

注意点

- DNS 伝播: サブドメイン新規作成・変更の反映には時間がかかる場合があります。

- Cloudflare Tunnel の管理: Cloudflare Zero Trust ダッシュボード(通常 Access → Tunnels)でも、ServBay で作成したトンネルの状態確認や管理が可能です。

- セキュリティ: Cloudflare Tunnel 自体は高セキュアです。さらに WAF ルールやアクセス制御など追加のセキュリティポリシーを Cloudflare ダッシュボードで設定できます。

- ドメイン認証の制限: ServBay では通常 1 アカウント・1 ドメインのみを一度に認証・利用可能です。異なるドメインを使用する場合、現行認証を解除し新規認証し直してください。

- Cloudflare サービス利用規約: 利用状況が Cloudflare の利用規約に準拠しているかご確認ください。

- 中国本土ユーザー: 中国本土からは Cloudflared サービスが安定しない可能性にご注意ください。

よくある質問(FAQ)

- Q:「Login Authorization」クリック後、Cloudflare 画面でエラーやドメイン選択不能になった場合?

- A: 正しい Cloudflare アカウントへログインし、Cloudflare 管理下のドメインを所持しているか、Zero Trust でチームを作成済みかをご確認ください。

- Q: サブドメインを設定・保存したのに

subdomain.mydomain.comでアクセスできません。- A: DNS レコードの伝播完了まで数分待ってください。次に、ServBay 内で Cloudflared サービスが緑色で稼働中か確認してください。さらに、Cloudflare ダッシュボードで該当トンネルの作成・稼働状況、DNS レコードが正常かもご確認ください。

- Q: Cloudflared は Ngrok や Pinggy と何が違いますか?

- A: Cloudflared は Cloudflare ネットワークやセキュリティサービスと高いレベルで統合されており、ご自身のドメインやサブドメインが使えるので、ブランド化やセキュリティ・安定性重視の本番または長期的な公開に最適です。Ngrok や Pinggy は手軽な一時利用・無料共有に向いています。

まとめ

ServBay の Cloudflared 統合により、macOS の開発者も Cloudflare の高機能で安全なインフラを手軽に活用し、ローカル開発環境をプロフェッショナルな形でパブリックに公開できます。本手順に従えば、Cloudflare Tunnel の導入と運用はスムーズに進み、独自ドメインの利便性や Cloudflare が誇る追加の保護・パフォーマンス強化の恩恵を受けられます。