ServBay'de Cloudflared (Cloudflare Tunnel) Servisi Yapılandırma Rehberi

Cloudflared, Cloudflare tarafından sunulan güçlü bir araçtır; yerel olarak çalışan web servislerinizi, firewall portlarını açmak veya karmaşık ağ ayarları yapmak zorunda kalmadan, Cloudflare'ın küresel ağı üzerinden güvenli bir şekilde halka açmanıza olanak tanır. Cloudflare Tunnel ile, yereldeki geliştirme projeleriniz için HTTPS şifreleme, DDoS koruması ve Cloudflare CDN'in performans avantajlarından faydalanabilirsiniz. ServBay, Cloudflared için yerleşik destek sunar ve macOS üzerinde kurulumu ve yönetimi büyük ölçüde kolaylaştırır.

Bu rehber, ServBay üzerinde Cloudflared tünelinin kurulum ve kullanım adımlarını ayrıntılı olarak açıklamaktadır.

Genel Bakış

ServBay'in Cloudflared entegrasyonu sayesinde geliştiriciler, ServBay'de barındırılan yerel web sitelerini kolayca Cloudflare ağına bağlayabilir. Bu da, özel alt alan adları (ör. test.sitename.com) üzerinden, yerel geliştirme ortamınıza dünyanın her yerinden erişebileceğiniz anlamına gelir.

Kullanım Senaryoları

- Profesyonel Demo: Yerelde çalışan geliştirme sonuçlarınızı kendi markalı alan adınız üzerinden müşterilere veya ekibinize sergileyin.

- Kararlı Dış Test Noktası: Uzun süreli sabit genel URL'ye sahip API testleri, Webhook entegrasyonu ya da dış servis entegrasyonları için güvenilir bağlantı noktası sağlayın.

- Cloudflare Ekosisteminden Faydalanma: Cloudflare'ın sunduğu güvenlik (örn. WAF, bot yönetimi) ve performans (örn. CDN önbellekleme, Argo Smart Routing - uygunsa) avantajlarını kullanın.

- Geleneksel DDNS'in Yerini Alır: Dinamik IP'ye sahip ortamlar için yerel servislerinizin halka açık, kalıcı bir adresi olsun.

Ön Koşullar

- ServBay Kurulu: macOS sisteminizde ServBay'in başarılı bir şekilde kurulmuş ve çalışıyor olması gerekir.

- Cloudflare Hesabı: Geçerli bir Cloudflare hesabına sahip olmalısınız.

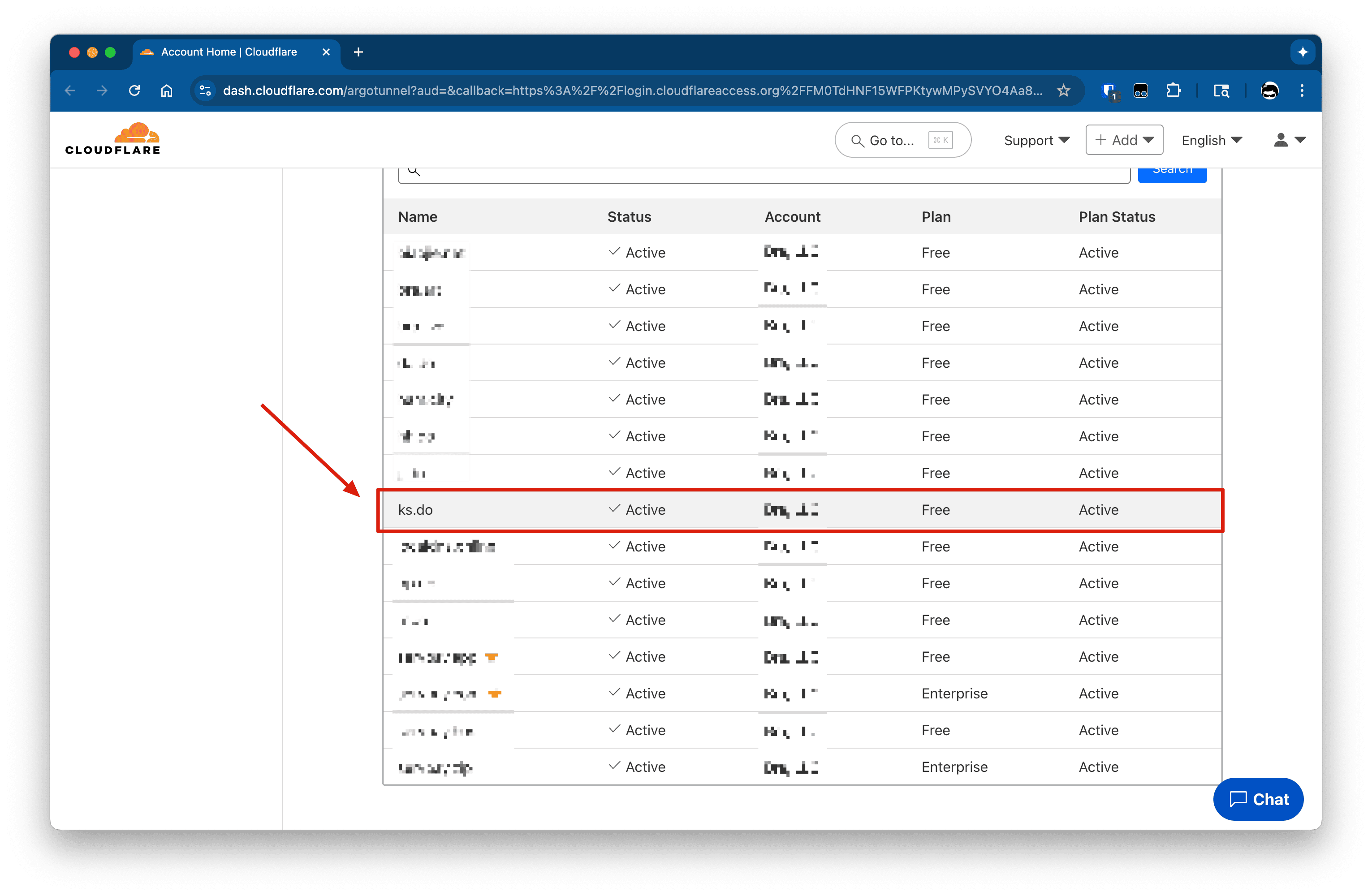

- Yönetilen Alan Adı: Cloudflare hesabınızda etkin, DNS'i Cloudflare tarafından yönetilen bir alan adınız olmalı (ör.

sitename.com). Cloudflared, bu alan altında alt alanlar oluşturacaktır. - Cloudflare Zero Trust Kurulumu: Cloudflare Zero Trust panelinde bir kuruluş (Takım) oluşturmalısınız. Bu, Cloudflare Tunnel kullanmanın ön şartıdır.

- Cloudflare Zero Trust Dashboard adresini ziyaret edin.

- Henüz oluşturmadıysanız, yönergeleri takip ederek takım adınızı belirleyin. Bu işlem genellikle ücretsizdir.

- Yerel Web Sitesi: ServBay'de en az bir yerel web sitesini ekleyip çalıştırmış olmalısınız; ör.

servbay.demo.

Adım Adım Kurulum

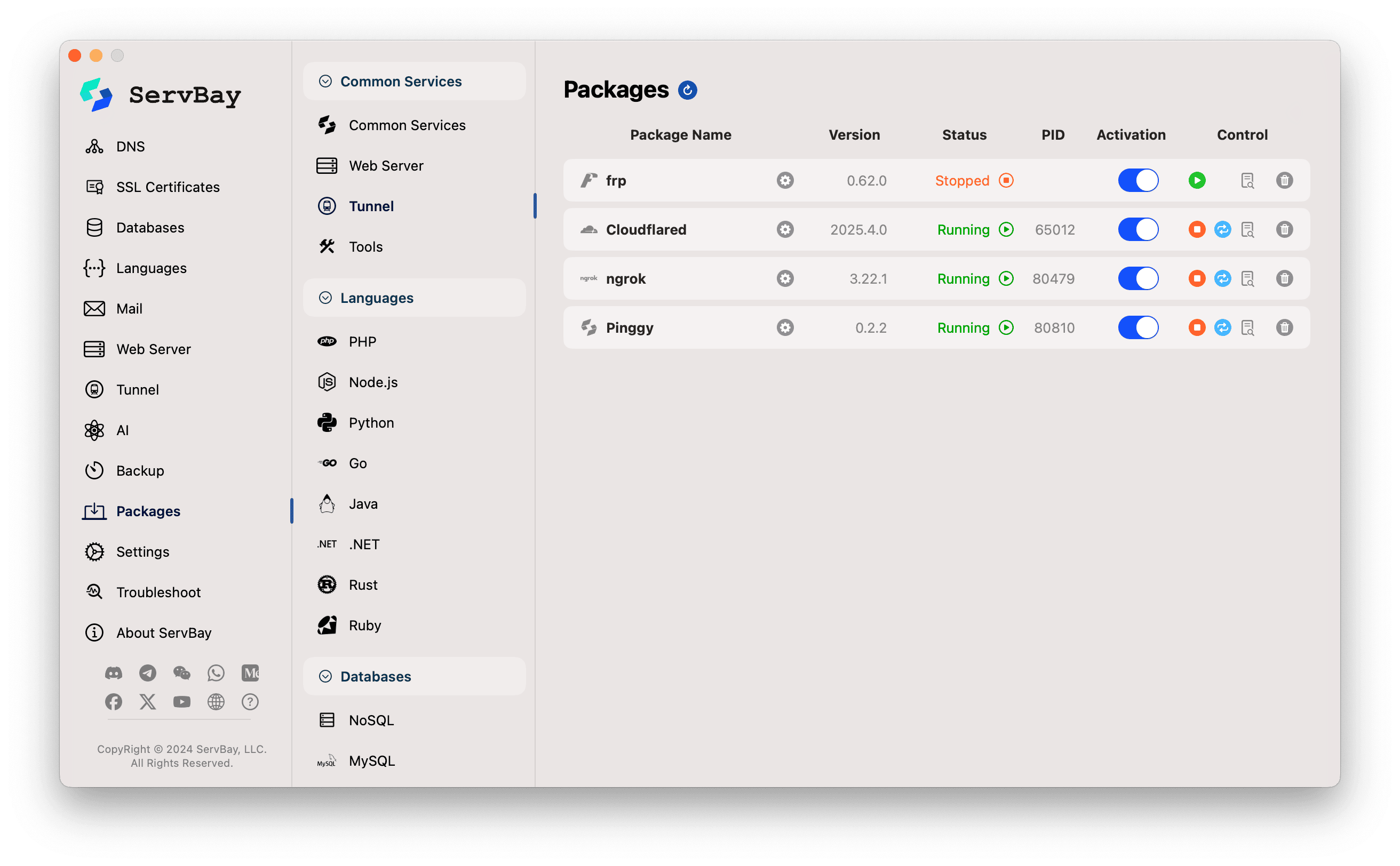

1. ServBay Üzerinde Cloudflared Paketinin Kurulması

- ServBay uygulamasını açın.

- Sol taraftaki menüden Paketler (Packages) bölümüne tıklayın.

- Liste içinde veya arama çubuğunda

Cloudflaredpaketini bulun. Cloudflaredseçeneğinin yanındaki yükleme butonuna tıklayın.

- Kurulum tamamlandıktan sonra,

Cloudflaredsatırında sağdaki başlatma anahtarına basarak servisi çalıştırmayı deneyebilirsiniz. Bu anda, yetkilendirme yapılmadığı için servis başlatılamayabilir; bu beklenen bir durumdur.

2. ServBay'i Cloudflare Hesabınıza Yetkilendirme

ServBay'in, sizin adınıza Cloudflare Tunnel ve ilgili DNS kayıtlarını oluşturup yönetebilmesi için bir defaya mahsus yetkilendirme yapmanız gerekir:

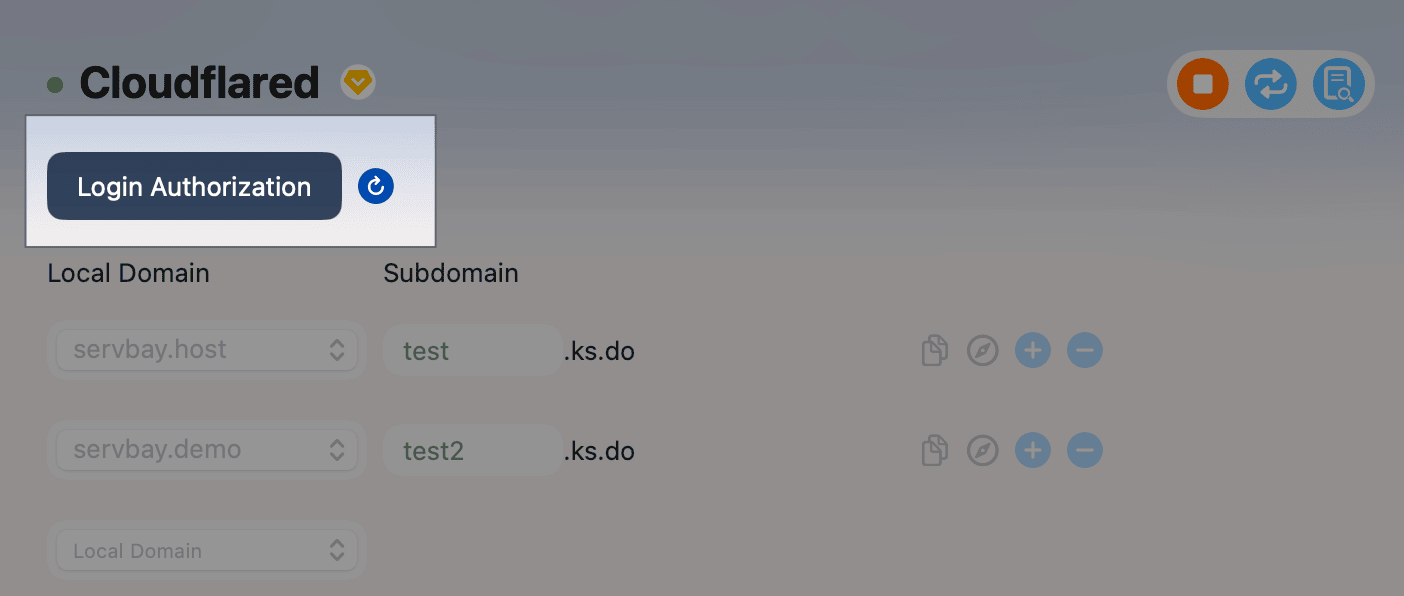

- ServBay'in sol menüsünden Tunnel sekmesine tıklayın.

- Tünel servisleri listesinde Cloudflared'i seçin.

- Giriş Yetkilendirmesi (Login Authorization) ya da benzer isimli bir buton göreceksiniz; bu butona tıklayın.

- Tıkladığınızda, ServBay yeni bir tarayıcı penceresi açıp sizi Cloudflare yetkilendirme sayfasına yönlendirecek.

- Cloudflare sayfasında, gerektiğinde giriş yapmanız istenir; ardından ServBay (Cloudflared) için kullanmak istediğiniz alan adını seçmeniz gerekir. Lütfen, ön koşullarda hazırladığınız ve Cloudflare tarafından yönetilen alan adını seçin.

- Cloudflare ekranındaki yönlendirmeleri takip ederek yetkilendirme işlemini tamamlayın.

- Yetkilendirme tamamlandıktan sonra, ServBay uygulamasına geri dönün.

- Cloudflared yapılandırma ekranında, Giriş Yetkilendirmesi (Login Authorization) butonu (metni değişmediyse) yanındaki yenile ikonuna tıklayın. Bu işlem, ServBay'deki yetkilendirme durumunu günceller.

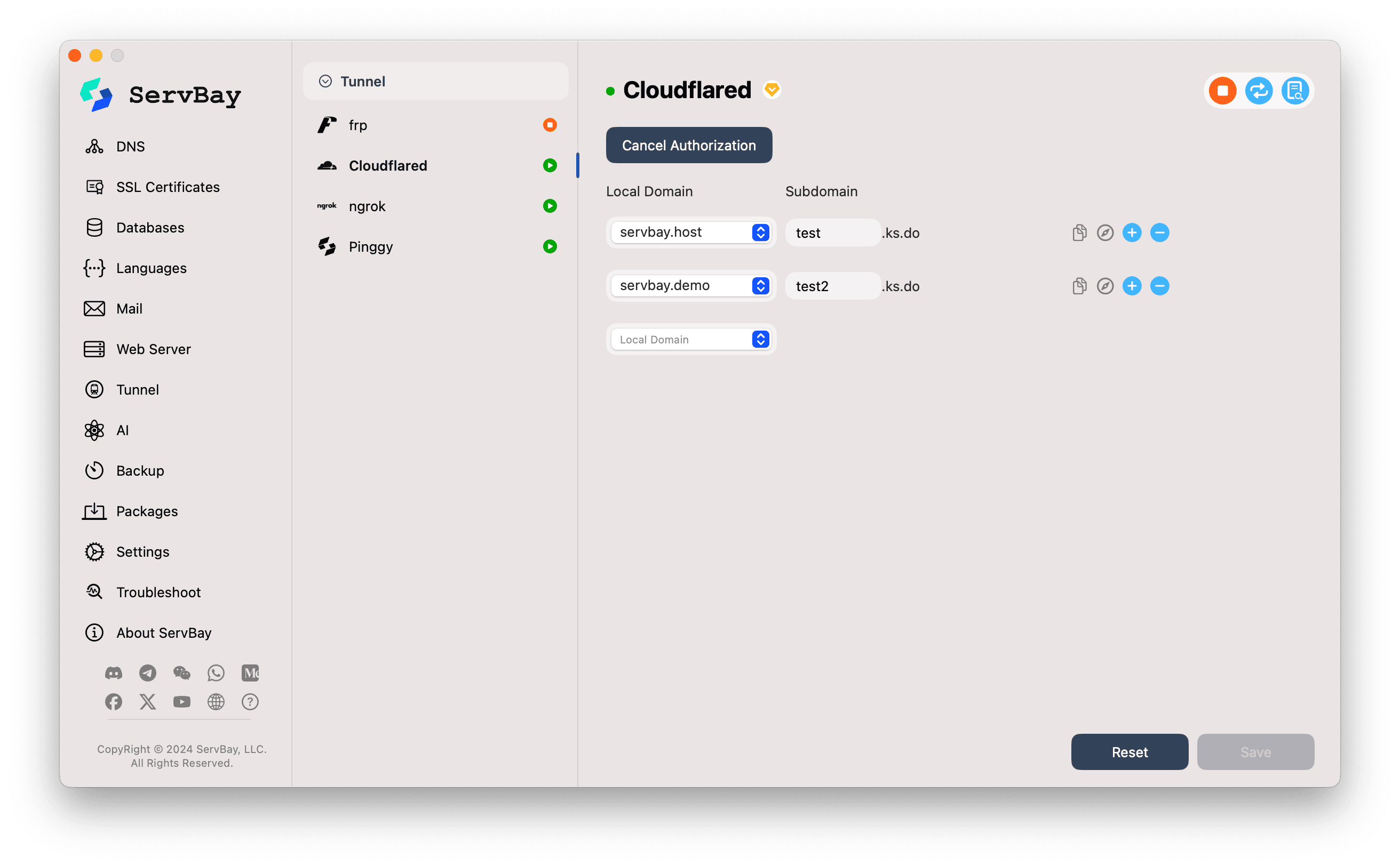

- Yetkilendirme başarılıysa, Giriş Yetkilendirmesi (Login Authorization) butonu Yetkilendirmeyi İptal Et (Cancel Authorization) şekline dönecektir.

3. ServBay'de Tünel Yapılandırması

Yetkilendirme başarılı olduktan sonra, tünel yapılandırmasına geçebilirsiniz:

Yerel Alan Adı (Local Domain):

- Açılır menüyü kullanarak, Cloudflared aracılığıyla internete açmak istediğiniz yerel ServBay web sitesini seçin. Örneğin,

servbay.demoyu seçebilirsiniz.

- Açılır menüyü kullanarak, Cloudflared aracılığıyla internete açmak istediğiniz yerel ServBay web sitesini seçin. Örneğin,

Alt Alan Adı (Subdomain):

- Bu kutuya, seçtiğiniz yerel web sitesi için kullanmak istediğiniz bir alt alan adı belirtin; örn.,

testya daproject-alpha. - ServBay, bu alt alan adını yetkilendirdiğiniz ana alan adı ile birleştirip tam bir genel adres (URL) oluşturacaktır. Örneğin, yetki verdiğiniz ana alan adı

sitename.comve alt alan adınıztestise, adresiniztest.sitename.comolacaktır. - Ekranda yetki verdiğiniz ana alan adı uzantısını görebilirsiniz, örn.

.sitename.com(ekranda.ks.doörnek olarak gösterilmiştir).

- Bu kutuya, seçtiğiniz yerel web sitesi için kullanmak istediğiniz bir alt alan adı belirtin; örn.,

Daha Fazla Tünel Ekleyin:

- Birden fazla yerel siteyi farklı alt alan adlarıyla internete açmak istiyorsanız, mevcut tünellerin sağındaki

+tuşuna basabilirsiniz. Bu adımları tekrarlayarak yeni bir yerel site ve alt alan adı oluşturabilirsiniz.

- Birden fazla yerel siteyi farklı alt alan adlarıyla internete açmak istiyorsanız, mevcut tünellerin sağındaki

4. Yapılandırmaları Kaydedin ve Servisi Başlatın

- Tüm tünel yapılandırmalarını tamamladıktan sonra, sağ alttaki Kaydet (Save) butonuna tıklayın.

- ServBay şu işlemleri gerçekleştirir:

- Her adım için,

servbay-tunnel-xxxxxadında Cloudflare Tunnel oluşturur; buradaxxxxxrastgele bir tanımlayıcıdır. - Cloudflare API ile iletişime geçerek, eklediğiniz her yapılandırma için Cloudflare Tunnel’da ilgili kaydı oluşturur.

- Yetkilendirdiğiniz Cloudflare alan adı altında, her alt alan için otomatik olarak karşılık gelen CNAME DNS kaydını oluşturup, seçtiğiniz alt alan adını tünele yönlendirir.

- Her adım için,

- Kaydettikten sonra, Cloudflared servisi otomatik başlayacaktır (ya da servis anahtarına tıklayarak manüel başlatabilirsiniz).

Cloudflaredhizmetinin yanındaki durum ışığının yeşil olması servisin çalıştığını gösterir. - Erişimi Doğrulama:

- Artık yapılandırdığınız genel URL’ler (örn.

test.sitename.com) üzerinden herhangi bir yerden yerel sitenize ulaşabilmelisiniz. - Dış alan adının yanındaki kopyala ikonuna basarak adresi panoya kopyalayabilir veya tarayıcı ikonuna tıklayarak doğrudan açabilirsiniz.

- Artık yapılandırdığınız genel URL’ler (örn.

Dikkat

- Cloudflared’in dünya çapında çok sayıda düğümü olduğundan bağlantı kurulması birkaç saniye sürebilir, Kaydet’e tıkladıktan hemen sonra servise erişmeye çalışmayın, ServBay’in başarılı uyarısı gelene dek birkaç saniye bekleyin.

- DNS kayıtlarının oluşturulması ve dünyada yayılması birkaç saniyeden birkaç dakikaya kadar sürebilir. Erişemezseniz, kısaca bekleyin ve tekrar deneyin. Gerekirse yerel DNS önbelleğinizi temizlemek için

sudo killall -HUP mDNSResponderkomutunu kullanabilirsiniz.

5. Cloudflared Tünelini Yönetme

ServBay'deki Cloudflared yönetim ekranında şunları yapabilirsiniz:

- Dış Alanı Kopyala: Kopyalama ikonuna tıklayın.

- Tarayıcıda Aç: Tarayıcı ikonuna tıklayın.

- Tünel Ekle:

+ikonuna tıklayın. - Tünel Kaldır:

-ikonuna basıp kaydedin; ServBay, Cloudflare Tunnel ve ilgili DNS kaydını silmeye çalışacaktır. - Yetkiyi İptal Et: Yetkilendirmeyi İptal Et (Cancel Authorization) butonuna tıklayarak, ServBay’in Cloudflare hesabınıza erişimini kaldırabilirsiniz. Bu işlemde mevcut tüm Cloudflared tünelleri durur.

- Servisi Durdur/Başlat:

Cloudflaredsatırındaki anahtar ile tüm servis başlatılıp durdurulabilir.

Dikkat Edilecekler

- DNS Yayılımı: Alt alan adı oluşturma ya da değiştirme sonrası DNS’in tüm dünyada etkinleşmesi biraz zaman alabilir.

- Cloudflare Tunnel Yönetimi: Cloudflare Zero Trust Dashboard üzerinden (genellikle Access -> Tunnels altında) ServBay tarafından oluşturulan tünelleri görebilir ve yönetebilirsiniz.

- Güvenlik: Cloudflare Tunnel başlı başına güvenli bir çözümdür. İsteğe bağlı olarak Cloudflare panelinden daha fazla güvenlik politikası (örn. WAF kuralları, erişim kontrolleri) tanımlayabilirsiniz.

- Alan Adı Yetkilendirme Sınırlamaları: Genelde ServBay tek bir Cloudflare hesabı ve tek bir alan adı için tünel oluşturmak üzere yetkilendirilebilir. Farklı bir alan adıyla çalışmak istiyorsanız, önce mevcut yetkilendirmeyi iptal edip sonra yenisini eklemeniz gerekir.

- Cloudflare Hizmet Koşulları: Kullanımınızın Cloudflare’ın hizmet koşullarına uygun olduğundan emin olun.

- Türkiye’deki Kullanıcılar: Türkiye içinden Cloudflared’in istikrarlı çalışmama ihtimali bulunabilir; bağlantı sorunlarında dikkate alınız.

Sıkça Sorulan Sorular (SSS)

- S: “Login Authorization”a tıkladığımda, Cloudflare sayfası hata gösteriyor veya alan adı seçemiyorum, neden?

- C: Doğru Cloudflare hesabına giriş yaptığınızdan ve hesabınızda Cloudflare tarafından yönetilen DNS’e sahip bir alan adı bulunduğundan emin olun. Ayrıca, Cloudflare Zero Trust panelinde takımınızı kurduğunuzdan emin olun.

- S: Alt alan adını yapılandırıp kaydettim, ancak

subdomain.mydomain.comadresinden erişemiyorum, sebebi nedir?- C: DNS kayıtlarının yayılması için birkaç dakika bekleyin. Ardından, ServBay üzerinde Cloudflared hizmetinin yeşil çalışıp çalışmadığını kontrol edin. Son olarak, Cloudflare panelinde ilgili tünelin düzgün ve aktif olduğunu ve DNS kayıtlarının doğru eklendiğini doğrulayın.

- S: Cloudflared ile Ngrok/Pinggy gibi araçlar arasında fark nedir?

- C: Cloudflared’in en büyük avantajı, Cloudflare’ın ağ ve güvenlik servisleriyle derin entegre olması, kendi alan adınızı ve alt alanlarınızı kullanabilmenizdir. Marka bilinci ve güvenli, kalıcı genel erişim gereken durumlar için idealdir. Ngrok ve Pinggy özellikle hızlı, geçici paylaşımlar ve bireysel kullanım için daha uygundur.

Özet

ServBay’e entegre edilen Cloudflared sayesinde, macOS geliştiricileri yerel geliştirme projelerini Cloudflare’ın güçlü ve güvenli alt yapısı ile kolayca dünyaya açabilir. Bu kılavuzdaki adımları izleyerek hızlıca bir Cloudflare Tunnel yapılandırabilir, özel alan adının getirdiği profesyonellik ile Cloudflare’ın sunduğu ek güvenlik ve performans avantajlarından faydalanabilirsiniz.