Panduan Konfigurasi Perkhidmatan Cloudflared (Cloudflare Tunnel) dalam ServBay

Cloudflared ialah alat berkuasa yang disediakan oleh Cloudflare, membolehkan anda mendedahkan perkhidmatan web yang berjalan secara tempatan ke internet awam dengan selamat menggunakan rangkaian Cloudflare tanpa perlu membuka port firewall atau mengatur konfigurasi rangkaian yang rumit. Dengan Cloudflare Tunnel, projek pembangunan tempatan anda boleh menikmati pelindungan HTTPS, perlindungan DDoS serta kelebihan prestasi CDN Cloudflare. ServBay menyokong Cloudflared secara terbina dalam, memudahkan proses pemasangan dan pengurusannya di macOS.

Panduan ini akan menerangkan secara terperinci langkah-langkah untuk menetapkan dan menggunakan Cloudflared Tunnel dalam ServBay.

Gambaran Keseluruhan

Integrasi ServBay dan Cloudflared membolehkan pembangun menyambungkan laman web tempatan yang dihoskan dalam ServBay ke rangkaian Cloudflare dengan mudah. Ini bermakna anda boleh mengakses persekitaran pembangunan tempatan anda dari mana-mana sahaja dengan menggunakan subdomain tersuai (seperti test.yourdomain.com).

Senario Penggunaan

- Demo Profesional: Tampilkan hasil pembangunan anda yang sedang berjalan secara tempatan kepada klien atau pasukan menggunakan domain jenama sendiri.

- Ujian Luaran Stabil: Sediakan akses URL awam yang stabil untuk keperluan ujian API berjangka panjang, integrasi Webhook, atau penyepaduan perkhidmatan luaran.

- Manfaat Ekosistem Cloudflare: Nikmati ciri keselamatan Cloudflare (seperti WAF, pengurusan bot) dan prestasi (seperti cache CDN, Argo Smart Routing jika tersedia).

- Gantikan DDNS Tradisional: Sampaikan satu domain awam yang stabil untuk perkhidmatan tempatan anda walaupun IP berubah-ubah.

Prasyarat

- ServBay telah dipasang: Pastikan ServBay telah berjaya dipasang dan sedang berjalan di sistem macOS anda.

- Akaun Cloudflare: Anda perlu mempunyai akaun Cloudflare yang sah.

- Domain diurus Cloudflare: Domain yang telah diaktifkan dan diurus DNS-nya melalui akaun Cloudflare anda (contoh:

yourdomain.com). Cloudflared akan mencipta subdomain di bawah domain ini. - Konfigurasi Cloudflare Zero Trust: Satu organisasi (Team) perlu diwujudkan dalam papan pemuka Cloudflare Zero Trust sebelum anda boleh menggunakan Cloudflare Tunnel.

- Layari Cloudflare Zero Trust Dashboard.

- Jika belum diwujudkan, ikut panduan untuk menetapkan nama pasukan anda (biasanya percuma).

- Laman web tempatan: Pastikan sekurang-kurangnya satu laman web telah ditambah dan berjalan dalam ServBay, contohnya

servbay.demo.

Langkah-langkah

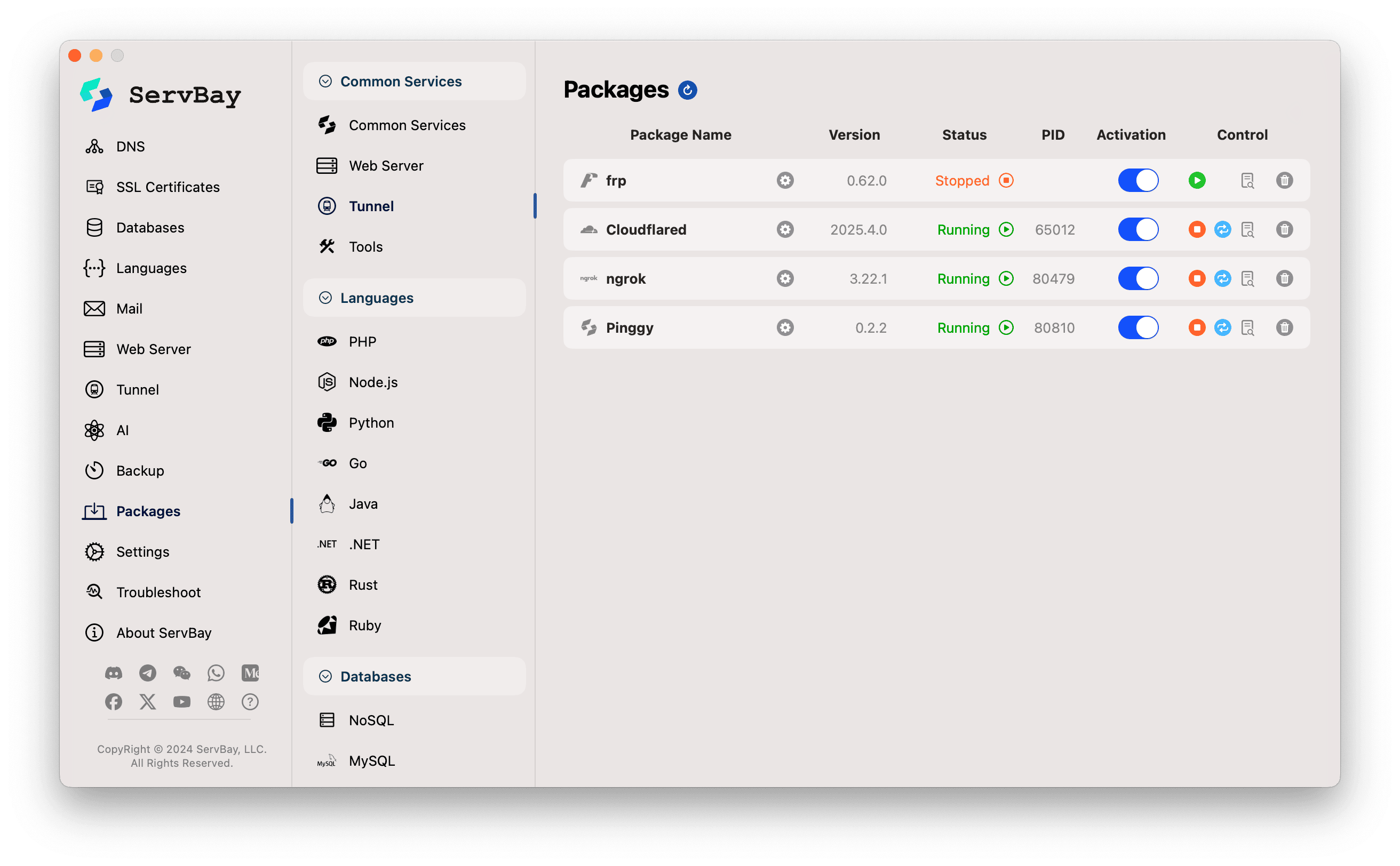

1. Pasang Pakej Cloudflared dalam ServBay

- Buka aplikasi ServBay.

- Pada bar navigasi kiri, klik Pakej (Packages).

- Cari atau tatal ke

Cloudflareddalam senarai pakej. - Klik butang "pasang" bersebelahan

Cloudflared.

- Selepas pemasangan selesai, anda boleh cuba menghidupkan suis pada bahagian kanan

Cloudflared. Jika perkhidmatan tidak boleh dimulakan kerana belum diberi kebenaran – ini adalah perkara biasa.

2. Benarkan ServBay Akses Akaun Cloudflare Anda

Untuk membolehkan ServBay membantu anda mencipta dan menguruskan Cloudflare Tunnel dan rekod DNS berkaitan, kebenaran perlu diberikan:

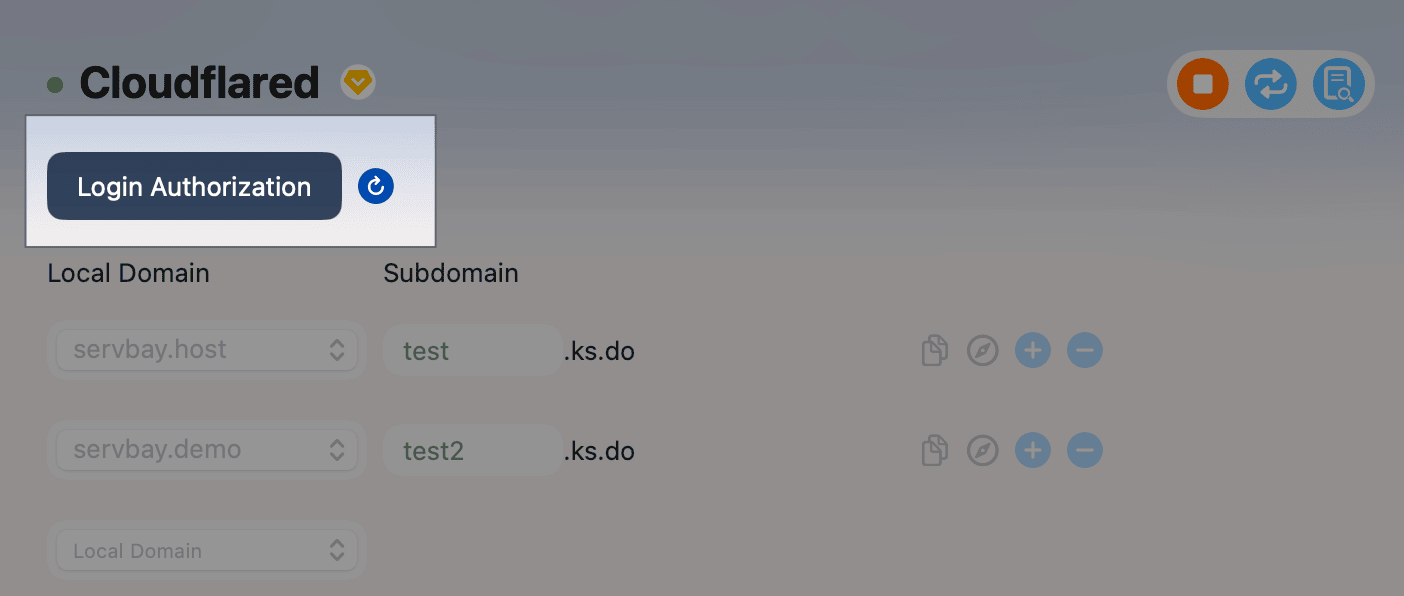

- Dalam bar navigasi kiri ServBay, klik Tunnel.

- Dalam senarai perkhidmatan Tunnel, pilih Cloudflared.

- Anda akan nampak butang Kebenaran Login (Login Authorization) (atau nama seumpamanya). Klik butang tersebut.

- Selepas klik, ServBay akan membuka tetingkap penyemak imbas baharu dan mengalihkan anda ke halaman kebenaran Cloudflare.

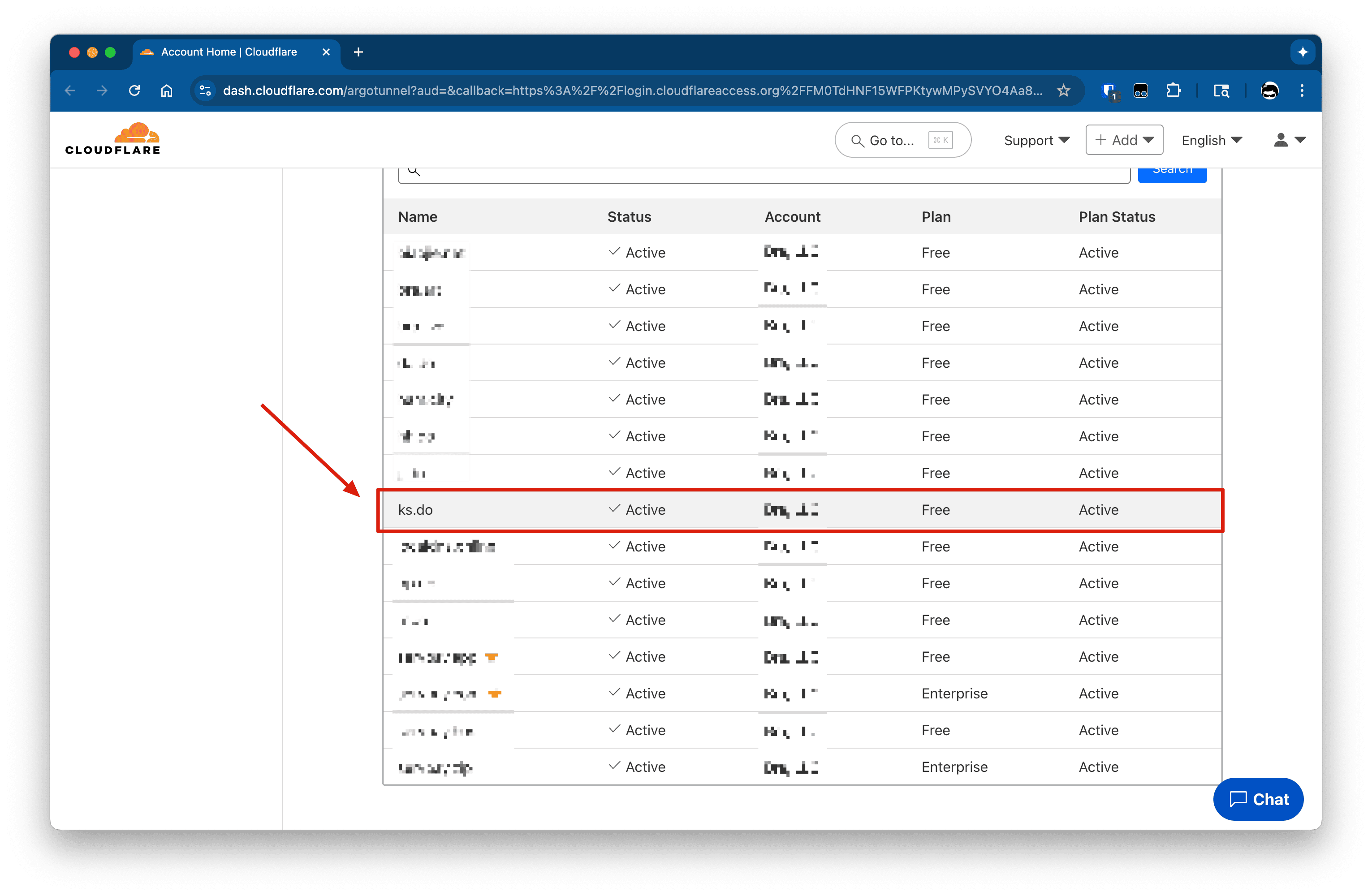

- Di halaman Cloudflare, log masuk (jika belum), lalu pilih domain yang ingin anda beri kebenaran kepada ServBay (Cloudflared). Pastikan domain ini ialah domain yang telah anda sediakan dan diurus Cloudflare sebagaimana dalam prasyarat.

- Ikuti panduan di halaman Cloudflare untuk melengkapkan kebenaran.

- Selepas berjaya, kembali ke aplikasi ServBay.

- Dalam antaramuka konfigurasi Cloudflared, klik ikon refresh bersebelahan butang Login Authorization (登录授权) (jika teks butang tidak berubah) untuk kemaskini status kebenaran dalam ServBay.

- Jika kebenaran berjaya, butang Login Authorization (登录授权) akan bertukar kepada Cancel Authorization (取消授权).

3. Konfigurasi Tunnel dalam ServBay

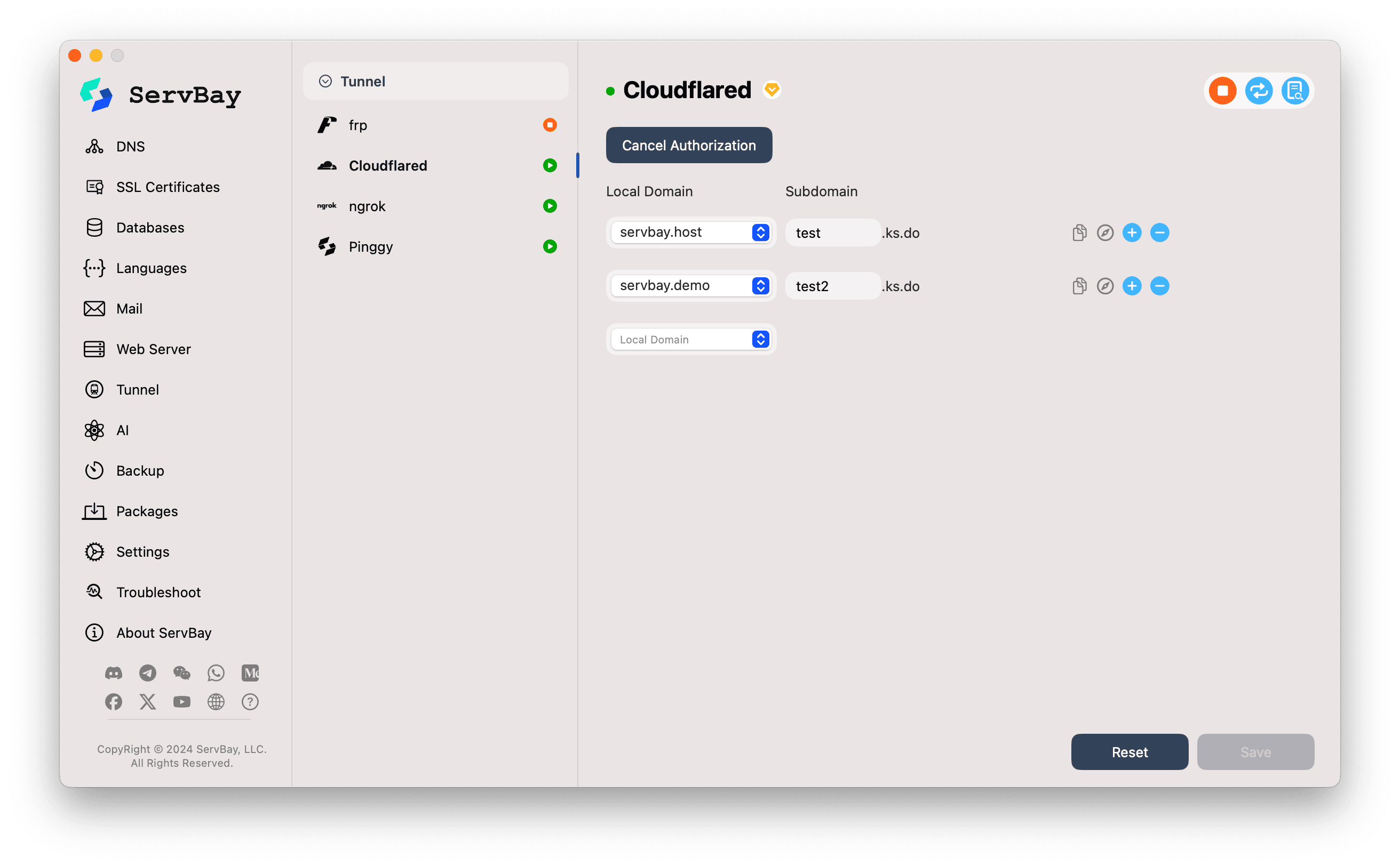

Setelah kebenaran diberikan, anda boleh mula mengkonfigurasi tunnel:

Domain Tempatan (Laman Web Tempatan):

- Klik menu dropdown dan pilih laman web tempatan di ServBay yang ingin didedahkan ke internet melalui Cloudflared. Contoh:

servbay.demo.

- Klik menu dropdown dan pilih laman web tempatan di ServBay yang ingin didedahkan ke internet melalui Cloudflared. Contoh:

Subdomain:

- Dalam kotak input ini, taip subdomain yang akan digunakan untuk laman web tempatan tadi. Sebagai contoh, masukkan

testatauproject-alpha. - ServBay akan mencantumkan subdomain ini dengan domain utama anda yang diberi kebenaran, menghasilkan URL awam lengkap. Contoh: domain

yourdomain.com, subdomaintest, URL penuh ialahtest.yourdomain.com. - Antaramuka akan memaparkan suffix domain yang anda beri kebenaran, seperti

.yourdomain.com(contoh pada screenshot:.ks.do).

- Dalam kotak input ini, taip subdomain yang akan digunakan untuk laman web tempatan tadi. Sebagai contoh, masukkan

Tambah Lebih Banyak Tunnel:

- Jika anda ingin membina tunnel untuk pelbagai laman web tempatan (setiap satu guna subdomain berbeza), klik butang

+(tambah) pada entri tunnel sedia ada untuk tambah konfigurasi baru. Ulang langkah di atas untuk domain dan subdomain baru.

- Jika anda ingin membina tunnel untuk pelbagai laman web tempatan (setiap satu guna subdomain berbeza), klik butang

4. Simpan Konfigurasi dan Hidupkan Perkhidmatan

- Selepas selesai semua konfigurasi tunnel, klik butang Save (Simpan) di kanan bawah.

- ServBay akan:

- Cipta satu Cloudflare Tunnel dengan nama

servbay-tunnel-xxxxx(di manaxxxxxialah ID rawak). - Berkomunikasi dengan API Cloudflare untuk menambah setiap entri ke dalam Cloudflare Tunnel.

- Untuk tiap konfigurasi, rekod DNS CNAME akan diwujudkan secara automatik untuk subdomain yang anda pilih, menunjuk ke tunnel yang dibuat.

- Cipta satu Cloudflare Tunnel dengan nama

- Selepas simpan, perkhidmatan Cloudflared sepatutnya akan bermula secara automatik (atau anda boleh hidupkan suis secara manual). Pantau lampu status di sebelah entri perkhidmatan

Cloudflared, hijau menandakan sedang berjalan. - Sahkan Akses:

- Kini anda boleh mengakses laman web tempatan anda dari mana-mana sahaja melalui URL awam yang dikonfigurasi (contoh:

test.yourdomain.com). - Klik ikon salin di sebelah domain awam untuk salin URL atau klik ikon penyemak imbas untuk buka terus dalam pelayar.

- Kini anda boleh mengakses laman web tempatan anda dari mana-mana sahaja melalui URL awam yang dikonfigurasi (contoh:

Perhatian

- Jumlah node Cloudflared agak banyak, sambungan mungkin mengambil masa, selepas klik simpan konfigurasi, jangan terus cuba akses – tunggu beberapa saat sehingga ServBay memaparkan mesej berjaya sebelum mencuba mengakses.

- Proses penciptaan dan penyebaran rekod DNS ke seluruh dunia juga mengambil sedikit masa (beberapa saat hingga beberapa minit). Jika masih tidak boleh akses, tunggu sebentar lagi dan gunakan

sudo killall -HUP mDNSResponderuntuk menyegar semula cache DNS tempatan.

5. Urus Tunnel Cloudflared

Dalam antaramuka konfigurasi Cloudflared di ServBay:

- Salin domain awam: Klik ikon salin.

- Buka dalam pelayar: Klik ikon pelayar.

- Tambah tunnel: Klik ikon

+. - Buang tunnel: Klik ikon

-(tolak/hapus) serta simpan. Selepas ini ServBay akan cuba membuang Tunnel dan rekod DNS berkaitan. - Batalkan kebenaran: Klik butang Cancel Authorization (取消授权) untuk membatalkan akses ServBay ke akaun Cloudflare anda. Semua tunnel sedia ada akan berhenti berfungsi selepas ini.

- Hentikan/Hidupkan perkhidmatan: Klik suis di sebelah entri perkhidmatan

Cloudflareduntuk hentikan atau mulakan Cloudflared.

Perkara Penting

- Penyebaran DNS: Selepas cipta atau tukar subdomain, ia mungkin mengambil masa sebelum DNS aktif di seluruh dunia.

- Pengurusan Cloudflare Tunnel: Anda juga boleh log masuk ke Cloudflare Zero Trust Dashboard (kebiasaannya di Access -> Tunnels) untuk lihat dan urus Tunnel yang dibuat oleh ServBay.

- Keselamatan: Cloudflare Tunnel adalah selamat secara asal. Anda boleh aturkan polisi sekuriti tambahan di papan pemuka Cloudflare untuk tunnel atau domain anda – contoh: peraturan WAF, dasar akses tambahan, dan sebagainya.

- Had kebenaran domain: Kebiasaannya, ServBay hanya boleh guna satu domain daripada satu akaun Cloudflare untuk tunnel pada satu-satu masa. Untuk guna domain utama lain, batalkan kebenaran dahulu dan buat semula untuk domain baru.

- Terma Perkhidmatan Cloudflare: Pastikan penggunaan anda mematuhi terma dan syarat Cloudflare.

- Pengguna China Daratan: Pengguna di Tanah Besar China mungkin tidak dapat menggunakan Cloudflared dengan stabil.

Soalan Lazim (FAQ)

- S: Selepas klik “Login Authorization”, laman Cloudflare beritahu ralat atau tidak boleh pilih domain?

- J: Pastikan anda log masuk ke akaun Cloudflare yang betul, dan akaun tersebut mempunyai domain yang diurus DNS oleh Cloudflare. Sahkan juga pasukan anda telah tersedia dalam Zero Trust.

- S: Saya dah konfigurasi subdomain dan simpan, tapi tak boleh akses

subdomain.mydomain.com?- J: Tunggu beberapa minit untuk pastikan rekod DNS selesai disebar. Pastikan status perkhidmatan Cloudflared di ServBay berwarna hijau. Seterusnya, log masuk ke papan pemuka Cloudflare dan semak Tunnel terkait telah berjaya diwujudkan, statusnya normal, dan rekod DNS ditambah dengan betul.

- S: Apakah bezanya antara Cloudflared, Ngrok, atau Pinggy?

- J: Kelebihan utama Cloudflared ialah integrasi penuh dengan rangkaian dan ciri keselamatan Cloudflare, serta kebolehan guna domain serta subdomain sendiri – sangat sesuai untuk akses awam yang stabil dan berjenama dengan perlindungan sekuriti. Ngrok, Pinggy dan yang serupa lebih mudah untuk perkongsian pantas, terutamanya untuk pengguna percuma.

Kesimpulan

Dengan integrasi Cloudflared dalam ServBay, pembangun macOS boleh dengan mudah memanfaatkan prasarana Cloudflare yang selamat lagi berkuasa untuk mendedahkan projek pembangunan tempatan ke internet awam secara profesional. Ikut langkah-langkah dalam panduan ini untuk menyediakan dan menjalankan Cloudflare Tunnel dengan pantas, dan nikmati kemudahan domain tersuai serta perlindungan dan prestasi tambahan daripada Cloudflare.