Anleitung zur Konfiguration des Ngrok Reverse-Proxy-Dienstes in ServBay

Ngrok ist ein leistungsstarkes Tool, mit dem Sie lokal laufende Webdienste sicher über das öffentliche Internet zugänglich machen können. Durch die nahtlose Integration von Ngrok in ServBay können Sie mit wenigen Klicks sichere öffentliche Tunnel für Ihre lokalen Entwicklungswebsites erstellen – perfekt für Projektpräsentationen, Webhook-Tests oder das Teilen Ihrer Fortschritte mit externen Teammitgliedern. Diese Anleitung zeigt Ihnen Schritt für Schritt, wie Sie den Ngrok Reverse-Proxy-Dienst in ServBay konfigurieren und nutzen.

Überblick

ServBay bietet eine integrierte Unterstützung für Ngrok und macht die Installation und Einrichtung besonders einfach. Sie können die Ngrok-Tunnel direkt über die grafische Oberfläche von ServBay verwalten und jede in ServBay gehostete lokale Website auf eine temporäre öffentliche URL abbilden.

Anwendungsbeispiele

- Kundendemos: Präsentieren Sie in Entwicklung befindliche Websites, die lokal auf Ihrem Rechner laufen, direkt dem Kunden.

- Webhook-Entwicklung: Testen Sie Dienste von Drittanbietern (z. B. Zahlungsanbieter, APIs), die einen öffentlich erreichbaren Callback-URL benötigen.

- Testing mobiler Apps: Erlauben Sie mobilen Geräten, über eine öffentliche URL auf lokale Backend-APIs zuzugreifen.

- Gemeinsame Entwicklung: Temporäres Teilen Ihres lokalen Entwicklungsumfelds für Teammitglieder.

Voraussetzungen

- Installation von ServBay: Stellen Sie sicher, dass ServBay auf Ihrem macOS-System bereits installiert und gestartet wurde.

- Ngrok-Konto: Sie benötigen ein Ngrok-Konto. Registrieren Sie sich kostenlos oder erwerben Sie ein Abonnement auf der offiziellen Ngrok-Website.

- Lokale Website: Sie sollten in ServBay bereits mindestens eine lokale Website eingerichtet und gestartet haben, zum Beispiel

servbay.demo.

Schritt-für-Schritt-Anleitung

1. Installation des Ngrok-Pakets in ServBay

Bevor Sie Ngrok nutzen können, muss es in ServBay installiert werden:

- Öffnen Sie die ServBay-Anwendung.

- Wählen Sie in der linken Seitenleiste Pakete (Packages).

- Suchen Sie in der Paketliste nach

Ngrokoder scrollen Sie dorthin. - Klicken Sie auf die Installationsschaltfläche neben

Ngrok. - Nach der Installation versuchen Sie, Ngrok über den Schalter auf der rechten Seite zu starten. Da Ngrok noch nicht konfiguriert ist, kann der Start fehlschlagen oder der Status als ungewöhnlich angezeigt werden – das ist normal und wird im nächsten Schritt behoben.

2. Ihren Ngrok Authtoken abrufen

Ngrok verwendet einen sogenannten Authtoken zur Authentifizierung Ihres Kontos und zur Autorisierung der Dienste.

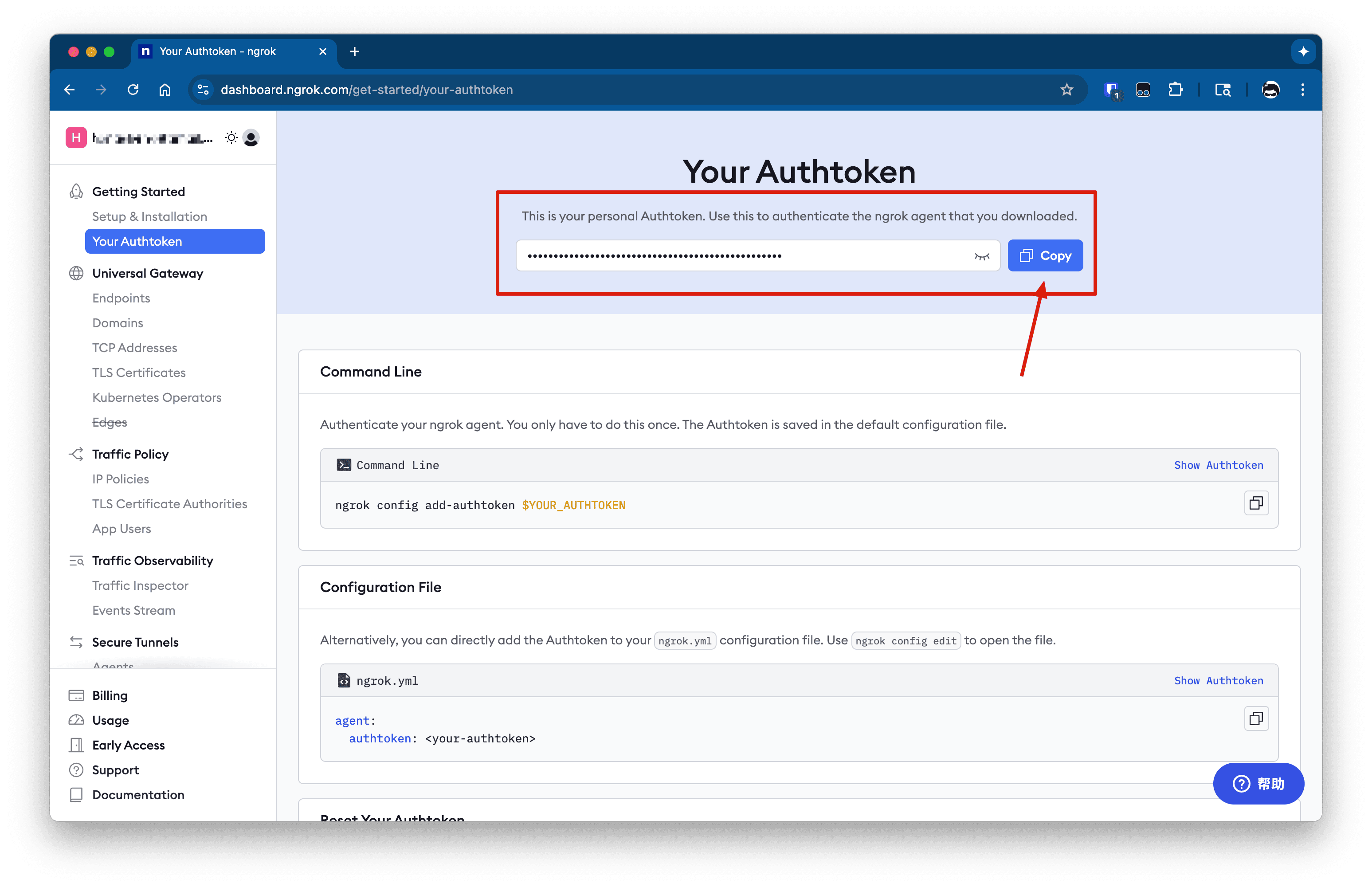

Besuchen Sie das Ngrok Dashboard und melden Sie sich an.

Im Dashboard finden Sie im linken Menü Your Authtoken (unter "Getting Started" -> "Your Authtoken").

Kopieren Sie Ihren Authtoken – das ist eine längere Zeichenkette, die sicher aufbewahrt werden sollte.

3. Ngrok in ServBay konfigurieren

Sobald Sie den Authtoken haben, kehren Sie zurück zu ServBay zur weiteren Konfiguration:

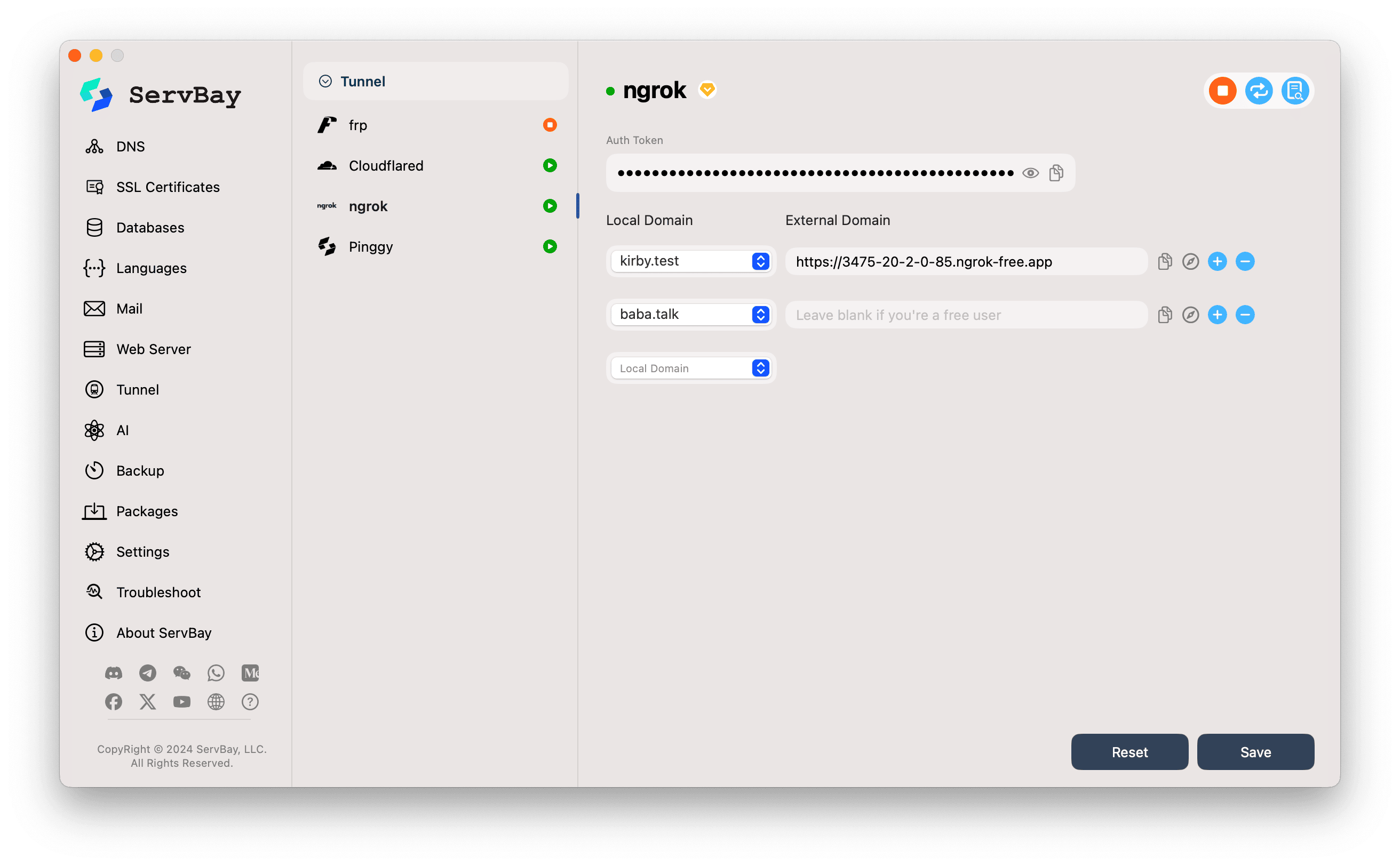

Klicken Sie in der linken Navigationsleiste von ServBay auf Tunnel.

Wählen Sie in der Liste der Tunneldienste ngrok aus.

Auth Token (Zugangs-Token):

- Fügen Sie Ihren zuvor kopierten Ngrok Authtoken in das Eingabefeld

Auth Tokenein.

- Fügen Sie Ihren zuvor kopierten Ngrok Authtoken in das Eingabefeld

Tunnel konfigurieren (Local Domain und External Domain): ServBay ermöglicht es, für mehrere lokale Websites Ngrok-Tunnel zu erstellen.

- Local Domain (Lokale Website):

- Öffnen Sie das Dropdown-Menü und wählen Sie die lokale Website aus, die Sie mit Ngrok ins Internet tunneln möchten. Die Liste lädt automatisch alle in ServBay eingerichteten Websites, z. B.

servbay.testoderservbay.demo.

- Öffnen Sie das Dropdown-Menü und wählen Sie die lokale Website aus, die Sie mit Ngrok ins Internet tunneln möchten. Die Liste lädt automatisch alle in ServBay eingerichteten Websites, z. B.

- External Domain (Externer Domainname):

- Ngrok-Free-Nutzer: Lassen Sie dieses Feld leer. Ngrok generiert automatisch eine öffentliche URL mit einer zufälligen Subdomain, die auf

.ngrok-free.app(oder eine andere von Ngrok bereitgestellte kostenlose Domain-Endung) endet. ServBay zeigt Ihnen den generierten Link nach erfolgreichem Start des Tunnels automatisch an. - Ngrok-Premium-Nutzer: Falls Sie im Ngrok-Konto eine benutzerdefinierte oder reservierte Domain konfiguriert haben, können Sie hier den gewünschten externen Domainnamen eingeben.

- Ngrok-Free-Nutzer: Lassen Sie dieses Feld leer. Ngrok generiert automatisch eine öffentliche URL mit einer zufälligen Subdomain, die auf

- Local Domain (Lokale Website):

Weitere Tunnel hinzufügen:

- Um mehrere lokale Websites parallel öffentlich bereitzustellen, können Sie über das

+(Plus)-Symbol rechts neben einem bestehenden Tunneleintrag weitere Tunnelkonfigurationen anlegen. Wiederholen Sie Schritt 4 für die neuen Tunnel.

- Um mehrere lokale Websites parallel öffentlich bereitzustellen, können Sie über das

Konfiguration speichern:

- Nach Anpassung aller gewünschten Einstellungen klicken Sie auf die Speichern (Save)-Schaltfläche unten rechts.

4. Ngrok-Dienst starten und überprüfen

- Nach dem Speichern der Konfiguration startet ServBay den Ngrok-Dienst mit Ihren Einstellungen.

- Beobachten Sie die Status-LED neben dem

ngrok-Dienst in der Liste. Ist alles korrekt konfiguriert und die Verbindung steht, leuchtet die Anzeige grün – der Dienst läuft. - Für jeden erfolgreich gestarteten Tunnel wird das Feld

External Domain(sofern Sie es leer gelassen haben) nun mit der von Ngrok vergebenen öffentlichen URL ausgefüllt. - Zugriff überprüfen:

- Über das Kopier-Symbol neben der externen Domain können Sie die URL einfach in die Zwischenablage übernehmen.

- Mit dem Browser-Symbol (meistens Kompass oder Globus) können Sie den öffentlichen Link direkt im Standardbrowser aufrufen.

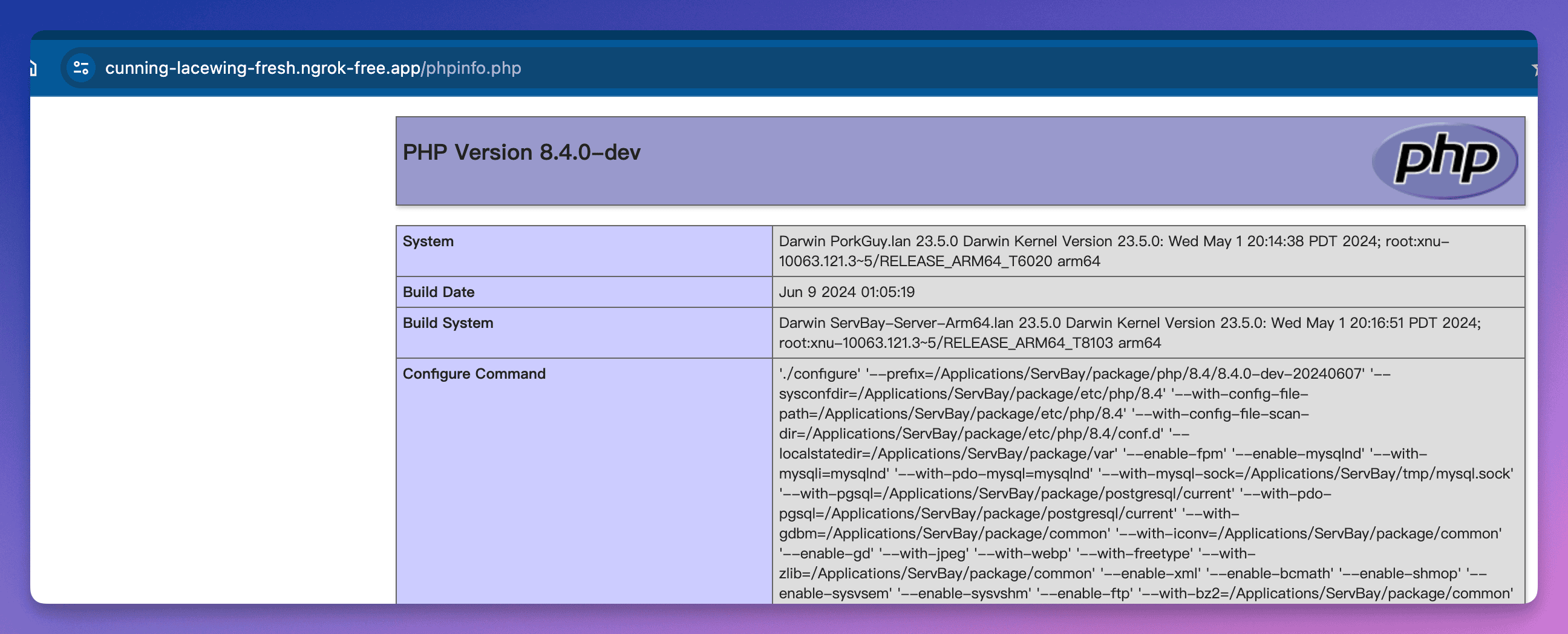

- Wenn alles korrekt ist, erreichen Sie nun Ihre lokale Website per Ngrok-URL aus dem Internet.

5. Verwaltung der Ngrok-Tunnel

Im Ngrok-Konfigurationsbereich von ServBay stehen folgende Möglichkeiten zur Verfügung:

- Externe Domain kopieren: Teilen Sie schnell den Link über das Kopier-Symbol.

- Im Browser öffnen: Nutzen Sie das Browsersymbol, um den öffentlichen Link zu testen.

- Tunnel hinzufügen: Klicken Sie auf das

+-Symbol, um weitere Tunnel einzurichten. - Tunnel entfernen: Über das

--Symbol (Minus) löschen Sie nicht mehr benötigte Tunnel-Einträge. - Dienst stoppen: Über den Schalter neben

ngrokstoppen Sie den Dienst vollständig; ein erneuter Klick startet ihn wieder.

Hinweise

- Limits der kostenlosen Ngrok-Version: Die mit der Free-Version generierten externen Domains sind dynamisch und ändern sich bei jedem Neustart des Ngrok-Dienstes oder -Tunnels. Außerdem gibt es Beschränkungen bezüglich Verbindungen, Bandbreite und Nutzungsdauer. Für feste Domains und erweiterte Features empfiehlt sich die kostenpflichtige Ngrok-Version.

- Status der lokalen Website: Stellen Sie sicher, dass die unter

Local Domainausgewählte Website in ServBay korrekt läuft (korrekte PHP-Version, Webserver wie Nginx/Apache aktiv, Konfiguration stimmt). Ngrok leitet die Anfragen nur weiter und kann fehlerhafte oder nicht gestartete lokale Dienste nicht reparieren. - Firewall: Vergewissern Sie sich, dass Ihre macOS-Firewall oder Drittanbieter-Sicherheitssoftware die Netzwerkverbindungen von ServBay oder Ngrok nicht blockiert.

- HTTPS: Ngrok stellt für alle Tunnel automatisch HTTPS bereit – das ist für moderne Webentwicklung und Tests besonders nützlich.

Häufig gestellte Fragen (FAQ)

- F: Ngrok-Dienst startet nicht; die Statusanzeige leuchtet rot oder orange. Was kann ich tun?

- A: Prüfen Sie zunächst, ob Ihr Ngrok Authtoken korrekt eingegeben wurde. Stellen Sie außerdem sicher, dass Ihre Internetverbindung funktioniert und Sie die Ngrok-Website erreichen können. Über das Log-Symbol neben dem Dienst können Sie die Ngrok-Protokolle auf detaillierte Fehlermeldungen überprüfen.

- F: Ich bin Ngrok-Free-Nutzer – warum ist das Feld

External Domainleer oder zeigt „Leave blank if you're a free user“ an?- A: Das ist korrekt. Free-Nutzer müssen dieses Feld nicht ausfüllen. Nach erfolgreichem Start eines Tunnels zeigt ServBay die automatisch zugewiesene öffentliche Ngrok-URL im Feld an.

- F: Kann ich Ngrok und andere Tunneldienste (wie frp, Cloudflared) parallel nutzen?

- A: ServBay unterstützt die Installation und Konfiguration mehrerer Tunneldienste. Sie können je nach Bedarf einen oder mehrere gleichzeitig aktivieren. Das gleichzeitige Freigeben ein- und derselben lokalen Website über verschiedene Dienste kann komplex sein oder zu Konflikten führen – prüfen Sie solche Setups sorgfältig und stellen Sie sicher, dass Sie das Netzwerkrouting verstehen.

Zusammenfassung

Dank der ServBay-Integration von Ngrok können Webentwickler ihr lokales Entwicklungsumfeld unter macOS ganz einfach über das Internet verfügbar machen. Egal ob Sie schnelle Demos, Webhook-Tests oder Kollaboration benötigen: Die Ngrok-Funktion von ServBay bietet eine unkomplizierte und effiziente Lösung. Denken Sie daran, sowohl die externe Domain entsprechend Ihrem Ngrok-Konto zu konfigurieren (Free oder Premium), als auch den fehlerfreien Betrieb Ihrer lokalen Dienste sicherzustellen.