SSL (HTTPS) für die lokale Entwicklungsumgebung mit ServBay konfigurieren

In der modernen Webentwicklung ist es unerlässlich, die Sicherheit einer Website zu gewährleisten – auch in der lokalen Entwicklungsumgebung. Die Aktivierung von HTTPS mittels SSL (Secure Sockets Layer) oder dessen Nachfolger TLS (Transport Layer Security) ist ein entscheidender Schritt zum Schutz der Datenübertragung. Dadurch werden die Daten zwischen Client (z.B. Browser) und Server verschlüsselt und so vor Abhören oder Manipulation geschützt.

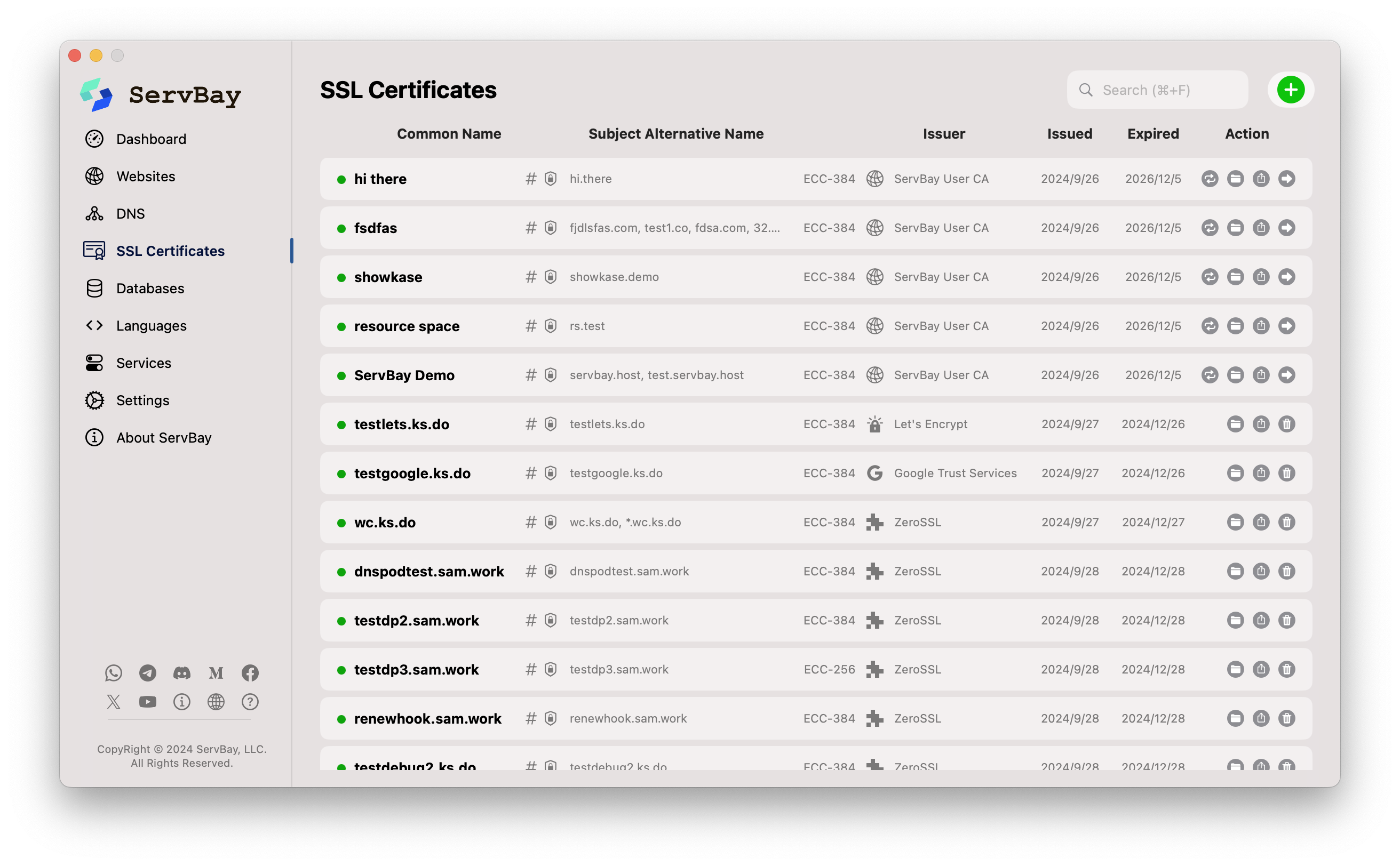

ServBay, eine leistungsstarke lokale Webentwicklungsumgebung, bietet eine umfassende PKI (Public Key Infrastructure) mit integrierter CA (Certificate Authority), wodurch sich die HTTPS-Konfiguration für lokale Websites drastisch vereinfacht. Mit den integrierten Tools zur Zertifikatsverwaltung können Sie einfach zwischen von der ServBay CA ausgestellten vertrauenswürdigen lokalen Zertifikaten, selbstsignierten Zertifikaten oder per ACME-Protokoll/einem Drittanbieter ausgestellten Zertifikaten wählen – und so die Produktionsumgebung lokal für den HTTPS-Zugriff simulieren.

In diesem Leitfaden werden die Kernthemen von SSL/TLS, die Relevanz von HTTPS in lokalen Entwicklungsumgebungen und die Unterstützung durch ServBay detailliert erklärt.

Was sind SSL/TLS und HTTPS?

SSL (Secure Sockets Layer) ist ein Standard-Sicherheitsprotokoll zur Herstellung verschlüsselter Verbindungen im Netzwerk. Obwohl SSL selbst veraltet ist und durch das sicherere TLS (Transport Layer Security) ersetzt wurde, ist der Begriff „SSL“ weiterhin weit verbreitet.

HTTPS (Hypertext Transfer Protocol Secure) ist die sichere Version des HTTP-Protokolls. Es handelt sich dabei nicht um ein neues Protokoll, sondern um HTTP ergänzt um eine zusätzliche SSL/TLS-Schicht. Alle über HTTPS übertragenen Daten werden zunächst von SSL/TLS verschlüsselt, um Vertraulichkeit und Integrität der Datenübertragung sicherzustellen.

Wie funktioniert SSL/TLS? (Vereinfacht)

Beim Aufruf einer Website über HTTPS führen Client (Browser) und Server einen so genannten „Handshake“ aus, um eine sichere Verbindung herzustellen:

- Der Client baut eine Verbindung auf: Der Client fordert den Aufbau einer sicheren HTTPS-Verbindung zum Server an.

- Der Server antwortet und sendet Zertifikat: Der Server schickt als Antwort sein SSL/TLS-Zertifikat sowie eine Liste unterstützter Chiffren an den Client.

- Der Client prüft das Zertifikat: Nach Empfang prüft der Client die Gültigkeit des Zertifikats, ob die ausstellende Stelle vertrauenswürdig ist und ob der Zertifikatsname zur aufgerufenen Domain passt. Ist das Zertifikat nicht vertrauenswürdig (z. B. selbstsigniert oder von einer unbekannten CA), zeigt der Browser eine Sicherheitswarnung.

- Der Client erzeugt und verschlüsselt einen Sitzungsschlüssel: Besteht das Zertifikat die Prüfung, erzeugt der Client einen zufälligen symmetrischen Sitzungsschlüssel für diese Verbindung. Dieser Schlüssel wird mit dem öffentlichen Schlüssel des Servers, der im Zertifikat enthalten ist, verschlüsselt an den Server gesendet.

- Der Server entschlüsselt den Sitzungsschlüssel: Der Server entschlüsselt den Sitzungsschlüssel mit seinem privaten Schlüssel.

- Verschlüsselte Kommunikation: Nun verfügen beide Seiten über denselben Sitzungsschlüssel, mit dem alle weiteren Daten zwischen Client und Server verschlüsselt übertragen werden.

Dieser Handshake gewährleistet Vertraulichkeit (nur Client und Server können die Daten entschlüsseln) und Authentizität des Servers.

Warum sollte man SSL/TLS (HTTPS) auch lokal nutzen?

Viele Entwickler glauben, HTTPS sei nur für produktive Websites relevant, doch auch in lokalen Entwicklungsumgebungen ist HTTPS von zentraler Bedeutung:

- Simulation der Produktionsumgebung: In Live-Umgebungen ist HTTPS meist obligatorisch. Die Verwendung von HTTPS lokal ermöglicht realitätsnahe Tests und verhindert Probleme, die durch Unterschiede im Protokoll entstehen könnten (z. B. wenn Features nur in sicheren Kontexten funktionieren).

- Aktivierung bestimmter Browser-Features: Viele moderne Web-APIs und Funktionen (z. B. Service Workers, Geolocation API, Web Cryptography API) sind aus Sicherheitsgründen nur in sicheren Kontexten nutzbar (HTTPS oder

localhost). In einem nicht-HTTPS lokalen Umfeld lassen sich diese Features oft nicht testen. - Test von „Mixed Content“-Problemen: Wenn Ihre Seite externe Ressourcen (Skripte, Styles, Bilder etc.) lädt, meldet der Browser beim Laden von HTTP-Ressourcen auf einer HTTPS-Seite „Mixed Content“ oder blockiert diese sogar. Durch lokale Nutzung von HTTPS lassen sich solche Probleme frühzeitig erkennen und beheben.

- API-Abfragen und Integrationen: Bei der Entwicklung von Backend-Services, die lokal andere HTTPS-Services aufrufen, kann es ohne HTTPS in der lokalen Umgebung zu Sicherheitswarnungen oder Komplikationen in der Konfiguration kommen.

- Sensibilisierung für Sicherheit: Der routinierte Umgang mit HTTPS schon in der lokalen Entwicklung fördert das Verständnis für Sicherheitskonfigurationen und potentielle Schwachstellen.

SSL/TLS-Unterstützung und Zertifikatsverwaltung in ServBay

ServBay bietet umfassenden, flexiblen SSL/TLS-Support, speziell optimiert für die Nutzung von HTTPS in lokalen Entwicklungsumgebungen. Herzstück ist das integrierte PKI-System mit Unterstützung für verschiedene Zertifikatstypen:

1. Von ServBay verwaltete lokale CA (empfohlen für lokale Entwicklung)

ServBay verfügt über ein eigenes CA-System (Certificate Authority), darunter ServBay User CA - ECC Root und ServBay Public CA - RSA Root/ServBay Public CA - ECC Root. Durch die Installation des ServBay Root-CA-Zertifikats in Ihrem Betriebssystem oder Browser lassen sich alle von ServBay ausgestellten lokalen Zertifikate als vertrauenswürdig deklarieren.

Vorteile:

- Keine Browser-Warnungen: Vom ServBay CA ausgestellte Zertifikate werden von Ihrem Browser als vertrauenswürdig akzeptiert, Sie erhalten beim Zugriff auf lokale Sites keine Sicherheitswarnungen.

- Komfort: Zertifikate für lokale Websites lassen sich bequem über das ServBay-UI ausstellen und verwalten.

- Simulation von Vertrauenskette: Sie können lokal eine vollständige Zertifikats-Vertrauenskette simulieren.

Abbildung: Das ServBay CA-Management-Interface

Abbildung: Das ServBay CA-Management-Interface

2. Selbstsignierte Zertifikate (für schnelle Tests)

ServBay bietet die Möglichkeit, für Ihre lokale Website direkt selbstsignierte Zertifikate zu generieren. Diese werden von Ihnen selbst erstellt und signiert – ganz ohne externe CA.

Vorteile:

- Schnelle Generierung: Sofort einsetzbar, ohne externe Dienste.

- Verschlüsselung möglich: Die Übertragung der Daten erfolgt trotzdem verschlüsselt.

Nachteile:

- Browser-Warnungen: Die meisten Browser akzeptieren selbstsignierte Zertifikate nicht als vertrauenswürdig und zeigen eine deutliche Sicherheitswarnung an. Dies kann die Entwicklung beeinträchtigen und wird als Hauptmethode für lokale Entwicklung nicht empfohlen.

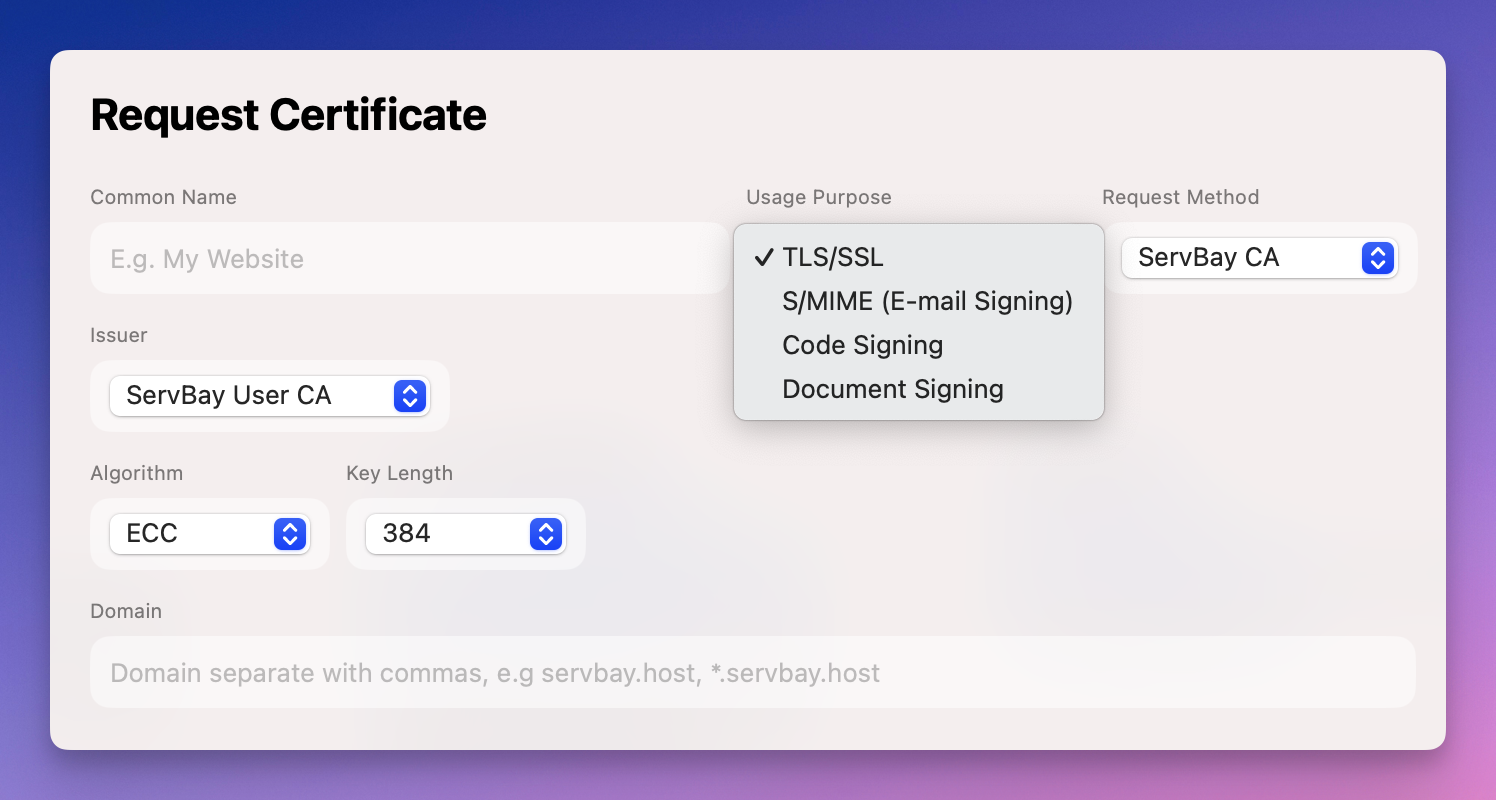

3. Von Drittanbietern ausgestellte Zertifikate (auch über ACME)

ServBay ermöglicht das Importieren von SSL/TLS-Zertifikaten, die von einer allgemein vertrauenswürdigen CA ausgestellt wurden (z. B. Let's Encrypt, ZeroSSL, DigiCert, etc.). Darüber hinaus können Sie mit dem integrierten ACME-Client von ServBay direkt Zertifikate von ACME-kompatiblen Stellen (wie Let's Encrypt) automatisch anfordern und verlängern.

Vorteile:

- Weltweites Vertrauen: Solche Zertifikate werden von allen gängigen Browsern und Systemen standardmäßig vertraut.

- Simulation der Produktion: HTTPS-Konfiguration wie in der Live-Umgebung.

- Automatisierung: Die ACME-Funktion erlaubt die automatische Beantragung und Verlängerung der Zertifikate.

Einsatzszenarien: Besonders geeignet zur Simulation der Produktionslandschaft oder wenn lokale Services über öffentliche Domains erreichbar sein müssen und volle Vertrauenswürdigkeit erforderlich ist.

Abbildung: Konfiguration von Drittanbieter-Zertifikaten in ServBay

Abbildung: Konfiguration von Drittanbieter-Zertifikaten in ServBay

Wie SSL/HTTPS in ServBay konfigurieren?

Mit der benutzerfreundlichen Oberfläche von ServBay fällt die Konfiguration von SSL/TLS für lokale Websites besonders leicht. Das Grundvorgehen ist:

- ServBay starten: Öffnen Sie die ServBay-Anwendung.

- Zum Website-Management wechseln: Navigieren Sie im ServBay-UI zum Abschnitt „Websites“.

- Website wählen oder anlegen: Wählen Sie die Website, für die HTTPS konfiguriert werden soll, oder erstellen Sie eine neue (beispielsweise mit Stammverzeichnis

/Applications/ServBay/www/servbay.demo). - SSL aktivieren: Aktivieren Sie die SSL/HTTPS-Einstellung in der Website-Konfiguration.

- Zertifikatstyp wählen: Wählen Sie den gewünschten Zertifikatstyp:

- ServBay CA: Lassen Sie ein Zertifikat von der eingebauten ServBay CA ausstellen (empfohlen für lokale Entwicklung). Gegebenenfalls müssen Sie zuvor das Root-CA-Zertifikat in Ihrem System installieren.

- Selbstsigniertes Zertifikat: Direkt ein selbstsigniertes Zertifikat erstellen.

- Zertifikat importieren: Importieren Sie bereits vorhandene Zertifikatsdateien (.crt/.pem und .key).

- ACME: Automatische Zertifikatsanforderung per ACME-Protokoll (setzt meist öffentliche Erreichbarkeit voraus).

- Speichern und anwenden: Nach dem Speichern wird ServBay den jeweiligen Webserver (z. B. Nginx oder Caddy) automatisch neu starten, um die Änderungen zu übernehmen.

Nach Abschluss dieser Schritte können Sie Ihre Website unter https://Ihr-lokaler-Domainname aufrufen.

Ausführliche Anleitung zur Konfiguration

Eine detaillierte Schritt-für-Schritt-Erklärung zur Konfiguration und Verwaltung verschiedener SSL-Zertifikate in ServBay finden Sie in folgenden Anleitungen:

Häufige Fragen (FAQ)

- Frage: Warum zeigt mein Browser eine Warnung an, wenn ich eine lokale Seite mit selbstsigniertem Zertifikat besuche?

- Antwort: Selbstsignierte Zertifikate wurden nicht von einer allgemein vertrauenswürdigen CA ausgestellt. Der Browser kann den Aussteller und die Identität der Website daher nicht authentifizieren und gibt zur Sicherheit eine Warnmeldung aus.

- Frage: Was ist der Unterschied zwischen ServBays lokaler CA und einer öffentlichen CA?

- Antwort: Die lokale CA von ServBay (z. B. ServBay User CA) wurde speziell für die Entwicklungsumgebung konzipiert. Ihr Root-Zertifikat ist nicht öffentlich vertrauenswürdig, kann aber manuell im System installiert werden, um im lokalen Umfeld als vertrauenswürdig zu gelten. Öffentliche CAs (wie Let's Encrypt) sind ab Werk in Betriebssystemen und Browsern als vertrauenswürdig hinterlegt und für Produktivumgebungen gedacht.

- Frage: Kann ich in ServBay auch für

localhostHTTPS konfigurieren?- Antwort: Ja,

localhostgilt in den meisten Browsern als „sicherer Kontext“. Selbst mit selbstsignierten Zertifikaten werden meist keine Warnungen ausgegeben (das Verhalten kann zwischen Browsern variieren). Über ServBay können Sie sowohl fürlocalhostals auch andere individuelle lokale Domains HTTPS aktivieren.

- Antwort: Ja,

- Frage: Führt HTTPS zu Performance-Einbußen bei lokalen Websites?

- Antwort: Theoretisch entstehen beim SSL/TLS-Handshake und durch die Verschlüsselung gewisse Performance-Overheads. Auf modernen Rechnern sind diese jedoch für die lokale Entwicklung kaum spürbar. Die Sicherheit und die praktischen Vorteile überwiegen deutlich.

Fazit

Die Nutzung von SSL/TLS (HTTPS) in lokalen Entwicklungsumgebungen ist nicht nur essenziell für eine realitätsgetreue Simulation der Produktionsumgebung, sondern auch für moderne Webfeatures und ein besseres Entwicklererlebnis unverzichtbar. ServBay vereinfacht durch seine leistungsstarke PKI mit CA-Integration und umfassender Unterstützung für ServBay-CA-, selbstsignierte, Drittanbieter- und ACME-Zertifikate die HTTPS-Konfiguration für lokale Websites wie nie zuvor.

Setzen Sie von Anfang an auf HTTPS, schon in der lokalen Entwicklung, und sorgen Sie dafür, dass Ihre Anwendungen von Beginn an optimal abgesichert sind.